Полезное:

Как сделать разговор полезным и приятным

Как сделать объемную звезду своими руками

Как сделать то, что делать не хочется?

Как сделать погремушку

Как сделать так чтобы женщины сами знакомились с вами

Как сделать идею коммерческой

Как сделать хорошую растяжку ног?

Как сделать наш разум здоровым?

Как сделать, чтобы люди обманывали меньше

Вопрос 4. Как сделать так, чтобы вас уважали и ценили?

Как сделать лучше себе и другим людям

Как сделать свидание интересным?

Категории:

АрхитектураАстрономияБиологияГеографияГеологияИнформатикаИскусствоИсторияКулинарияКультураМаркетингМатематикаМедицинаМенеджментОхрана трудаПравоПроизводствоПсихологияРелигияСоциологияСпортТехникаФизикаФилософияХимияЭкологияЭкономикаЭлектроника

Анализ базы данных

|

|

Для анализа конфигураций базы данных проделайте следующие шаги.

- В левом окне ММС щелкните правой кнопкой мыши на Security Configuration and Analysis (Анализ и настройка безопасности).

- Щелкните на Analyze Computer Now (Анализ компьютера).

- В появившемся диалоговом окне Error log file path (Путь к файлу журнала ошибок) введите место, в котором будут сохранены результаты анализа, например, c:\logs\securitylog.log.

- Щелкните на Open (Открыть) и затем нажмите ОК. По мере проверки инструментом настроек безопасности компьютера в окне состояния будет отображаться процесс выполнения задания

После того как задание будет выполнено, просмотрите результаты анализа:

- В левом окне ММС щелкните правой кнопкой мыши на Security Configuration and Analysis (Анализ и настройка безопасности).

- Щелкните на View (Просмотр) и затем щелкните на Customize (Настроить).

- Выберите описание для отображения базы данных, над которой вы работаете, и щелкните ОК.

- В левом окне щелкните на Security Configuration and Analysis.

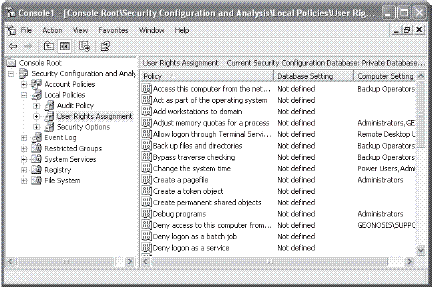

- В правом окне щелкните дважды на любой записи для получения подробного объяснения (см. рис. 9.10).

Здесь представлены результаты анализа конфигурации следующих областей.

- Account policies (Политика учетной записи). Показывает пароль, блокировку учетной записи и политику аутентификации, соответствующую протоколу Kerberos (в системе Windows 2000 только контроллеры доменов)

- Event log (Журнал событий). Показывает методы аудита, включая доступ к объекту, изменение пароля и операции входа/выхода в систему.

Рис. 9.10. Исследование результатов анализа

- Local policies (Локальная политика). Показывает методы аудита назначения прав пользователей и опции безопасности компьютера.

- Restricted groups (Группы с ограниченным доступом). Показывает членство для групп, определенных как секретные.

- Object trees (Объектные деревья). Как и Windows 2000, контроллер доменов показывает объекты каталогов, журнал подключей и записей, а также локальную файловую систему.

Другие записи включают в себя сервисы системы, журнал и файловую систему. Проанализировав свою систему безопасности, возможно, вы захотите внести изменения в ее настройки. Если вы считаете настройку актуальной, то отметьте флажок Define this policy (Определить следующую политику в базе данных) во время исследования системы безопасности. Если очистить флажок, то данная политика будет удалена из конфигурации.

В будущем для использования различных видов конфигурации и анализа просто щелкните на элементе управления Еdit Security Settings (Изменить параметры безопасности), чтобы изменить текущее определение безопасности, содержащееся в базе данных.

Date: 2015-09-02; view: 395; Нарушение авторских прав