Полезное:

Как сделать разговор полезным и приятным

Как сделать объемную звезду своими руками

Как сделать то, что делать не хочется?

Как сделать погремушку

Как сделать так чтобы женщины сами знакомились с вами

Как сделать идею коммерческой

Как сделать хорошую растяжку ног?

Как сделать наш разум здоровым?

Как сделать, чтобы люди обманывали меньше

Вопрос 4. Как сделать так, чтобы вас уважали и ценили?

Как сделать лучше себе и другим людям

Как сделать свидание интересным?

Категории:

АрхитектураАстрономияБиологияГеографияГеологияИнформатикаИскусствоИсторияКулинарияКультураМаркетингМатематикаМедицинаМенеджментОхрана трудаПравоПроизводствоПсихологияРелигияСоциологияСпортТехникаФизикаФилософияХимияЭкологияЭкономикаЭлектроника

Системы контроля целостности

|

|

Если, несмотря на использование «классических» систем обнаружения атак и другие предпринятые защитные меры, злоумышленник все-таки проник в защищаемую систему, то, как правило, он попытается установить программы типа «троянский конь», изменить системные файлы или отключить систему защиты. В абсолютном большинстве случаев все эти действия реализуются путем изменения каких-либо файлов (исполняемых, конфигурационных, динамических библиотек, драйверов и т. п.).

- Целевой анализ (target-based) (также известный как контроль целостности файлов) использует пассивные, не оказывающие заметного влияния на работу контролируемой системы методы для проверки целостности системы и файлов данных, а также объектов системы и их атрибутов (например потоки данных, базы данных и ключи системного реестра). Системы контроля целостности используют криптографические проверки контрольных сумм для того, чтобы получить доказательства подделки для наиболее важных системных объектов и файлов. Алгоритмы этих проверок основаны на хэш-функциях, которые обладают тем свойством, что даже незначительные изменения во входных данных функции создают большие различия в результате. Это означает, что незначительное изменение в потоке входных данных приведет к тому, что алгоритм контроля целостности создает значительное изменение в контрольной сумме, генерируемой алгоритмом. Эти алгоритмы являются криптографически стойкими; то есть при заданном конкретном входном значении (величине) практически невозможно сравняться с другим входным значением для алгоритма, которое будет создавать идентичное выходное значение. Это предотвращает наиболее распространенную атаку против сравнительно простых алгоритмов генерации контрольных сумм (CRC), при которых хакеры маскируют изменения в содержании файла, так что одинаковая контрольная сумма создается как для оригинального, так и для подделанного файла.

Системы контроля целостности работают по замкнутому циклу, обрабатывая файлы, системные объекты и атрибуты системных объектов с целью получения контрольных сумм; затем они сравнивают их с контрольными суммами, полученными на предыдущем цикле, отыскивая изменения. Когда изменение обнаружено, продукт посылает сообщение администратору безопасности, при этом фиксируя время, соответствующее времени вероятного изменения.

Контроль целостности позволяет реализовать стратегию эффективного мониторинга, сфокусированную на системах, в которых целостность данных и целостность процессов играет наиболее важную роль (например системы управления базами данных). Этот подход позволяет контролировать конкретные файлы, системные объекты и атрибуты системных объектов на происходящие изменения, обращая особое внимание скорее на конечный результат атаки, а не на подробности развития атаки.

| Достоинства | Недостатки |

| Любая успешная атака, при которой были изменены файлы, даже если использовались rootkits или перехватчики сетевых пакетов, будет определяться независимо от того, использовался ли для определения атаки анализ сигнатур или статистический анализ Поскольку нет зависимости от старых записей режимов работы, контроль целостности может обнаруживать атаки, которые другие методологии определить не, могут Этот подход допускает надежное обнаружение, как местоположения, так и наличия атак, которые видоизменяют систему (например «троянских коней») Из-за того, что собственные воздействия и влияния данного механизма являются незначительными, этот подход может быть полезным для мониторинга систем с умеренной полосой пропускания для обработки данных- Этот подход является эффективным для определения того, какие файлы необходимо заменить для того, чтобы восстановить систему, а не переинсталлировать все с оригинального источника или с резервной копии, как это часто делается | Поскольку современные реализации этого подхода стремятся работать в пакетном (batch) режиме, они приводят к реагированию на атаки не в реальном масштабе времени В зависимости от количества файлов, системных объектов и атрибутов объектов, для которых вычисляются контрольные суммы, этот подход может все же оказать заметное влияние на производительные системы Этот подход не очень хорошо подходит для осуществления обнаружения в реальном масштабе времени, поскольку он контролирует результаты атак, а не сами атаки, когда они находятся в развитии |

Современные подходы к созданию типовой архитектуры безопасности корпоративной сети

Экспоненциальное развитие информационных технологий в конце 20 века привело к тому, что на сегодняшний день практически все бизнес-процессы любой компании основаны на использовании различных автоматизированных систем. Подобная тенденция к всеобщей автоматизации бизнес-процессов обусловлена прежде всего конкурентной борьбой: чем ниже себестоимость продукции тем, следовательно, выше конкурентоспособность компании. Именно поэтому такое широкое применение в экономике нашли компьютерные сети (в т. ч. Internet) и созданные на их базе различные распределенные вычислительные системы, позволяющие существенно сократить время, необходимое для выполнения различных технологических операций. Анализ ситуации рынка информационных технологий показывает его дальнейший бурный рост в ближайшее десятилетие.

Однако наряду с безусловными позитивными моментами, связанными с всеобщей автоматизацией бизнес-процессов, существуют и негативные стороны. К ним прежде всего "необходимо отнести вновь возникающие проблемы, связанные с безопасностью обрабатываемой информации в автоматизированных системах компании. Всего существуют три классических угрозы безопасности информации — это угрозы раскрытия, целостности и отказа в обслуживании.

Итак, вы — IT-менеджер компании. Что произойдет, если информация, обрабатываемая в вашей информационной системе, попадет к конкурентам (угроза раскрытия)? Что случится, если произойдет несанкционированное изменение критично важных для вашей компаний документов '(угроза целостности)? Что произойдет, если внезапно ваша автоматизированная система будет остановлена (угроза отказа в обслуживании)? Обратимся лишь к некоторым фактам — статистика нарушений информационной безопасности неумолима:

• 1999 г. в США убытки компаний составили 266 млн $;

• 1996—1998 среднегодовые потери составляли 120 млн $;

• выход из строя на 22 часа сайта eBay.com принес компании убытки в размере 5 млн.

Попробуйте оценить возможный ущерб, который принесет вашей компании реализация на практике, вышеприведенных угроз. Попробовали? Если нанесенный ущерб оказался несущественен, то это означает, что уровень автоматизации бизнес-процессов в вашей компании на сегодняшний день невысок и вопросы обеспечения информационной безопасности вам предстоит решать только в будущем. Если же стоимость возможного ущерба составила внушительную цифру, то ответ для вас очевиден — настал момент, когда пренебрежение вопросами безопасности информации может привести к серьезным убыткам для вашей компании.

Рассмотрим теперь несколько стандартных заблуждений, которые, по опыту авторов, часто встречаются у IТ-менеджеров компаний: «У нас в корпоративной сети защищать нечего!» и/Шаша корпоративная сеть не имеет выхода в Интернет — значит, нам ничего не угрожает». Поверьте нашему обширному опыту секьюрити-аналитиков с многолетним стажем, во внутренней сети практически любой компании можно с легкостью найти информацию, представляющую для компании большую ценность. Чем определяется ценность информации — убытками, которые понесет компания, если эта информация подвергнется воздействию одной или нескольких угроз, перечисленных в предыдущем абзаце. Простой пример — у каждой компании обычно имеются конкуренты. И у каждой компании обычно имеется база данных собственных клиентов, которая несомненно может представлять очень большой интерес для конкурента.

Допустим, ваша корпоративная сеть не имеет выходов в Интернет. Означает ли это, что вам не нужно решать вопросы внутренней информационной безопасности? Вы на 100 % одинаково доверяете всем своим сотрудникам: от уборщицы до высшего руководства? Почему для 9 из 10 руководителей компаний является очевидным фактом стопроцентная необходимость физического обеспечения внутренней безопасности компании (комплекс физических и технических мер по охране помещений) и те же 9 из 10 руководителей не считают нужным заниматься внутренней безопасностью своих сетей. Почему? Потому что мы с вами, коллеги IT-менеджеры, плохо объясняем руководству, что наличие 'вооруженного охранника у серверной комнаты никоим образом не спасет компанию от засланной конкурентами «простой» уборщицы, которая, подключившись к любому компьютеру внутри вашей сети, может, несмотря на физическую охрану сервера, с легкостью осуществит к нему несанкционированный доступ.

Перейдем теперь от слов к делу и коснемся технической части вопроса. Прежде чем говорить об архитектуре безопасности корпоративной сети, рассмотрим кратко основные имеющиеся на сегодняшний день программно-аппаратные средства информационной защиты, которые могут быть использованы в предлагаемой ниже архитектуре

| Средства защиты персонального компьютера | Средства сетевой защиты |

| 1.Антивирусная защита | 1.Межсетевые экраны |

| 2. Идентификация и аутентификация пользователей при входе в систему | 2. VPN-шифраторы |

| 3. Разграничение доступа между пользователями | 3. Средства анализа защищенности |

| 4. Криптографическая защита данных | 4. Средства обнаружения атак |

| 5. Персональный межсетевой экран и система обнаружения атак | 5. Средства антивирусной защиты трафика |

| 6. Средство анализа содержимого трафика |

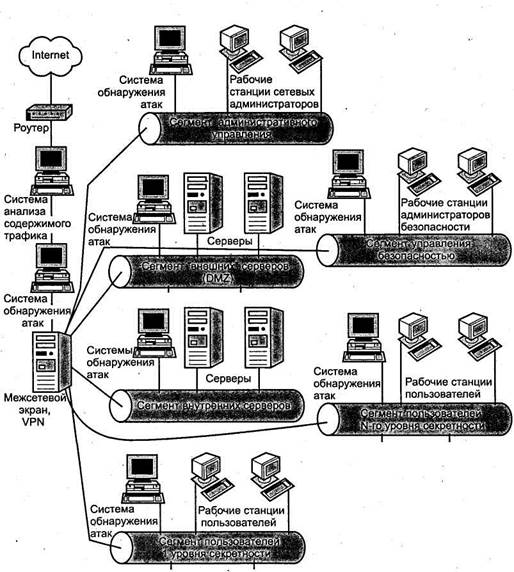

На рис. 14 показана типовая архитектура безопасности корпоративной сети, подключенной к Интернет.

Рассмотрим основные принципы, которые были в нее заложены: 1. Введение N категорий секретности и создание соответственно N выделенных сетевых сегментов пользователей. При этом каждый пользователь внутри своего сетевого сегмента имеет одинаковый уровень секретности (допущен к информации одного уровня секретности). В этом случае мы всегда на своих семинарах проводим аналогию с секретным заводом, где все сотрудники в соответствии со своим уровнем доступа имеют доступ только к соответствующим этажам. Эта структура объясняется тем, что ни в коем случае нельзя смешивать потоки информации разных уровней секретности. Не менее очевидным объяснением такого разделения всех пользователей на N изолированных сегментов является лёгкость осуществления атаки внутри одного сегмента сети.

2. Выделение в отдельный сегмент всех внутренних серверов компании. Эта мера также позволяет изолировать потоки информации между пользователями, имеющими различные уровни доступа.

3. Выделение в отдельный сегмент всех серверов компании, к которым будет предоставлен доступ из Интернет (создание DMZ — демилитаризованной зоны для внешних ресурсов).

4. Создание выделенного сегмента административного управления.

5. Создание выделенного сегмента управления безопасности.

Многоуровневая политика безопасности (на всех уровнях модели OSI) для всех сегментов обеспечивается заданием соответствующих правил фильтрации на межсетевом экране. Все сегменты, за исключением сегмента DMZ, с применением технологии адресной трансляции (Network Address Translation — NAT) на межсетевом экране, имеют приватные IP-адреса.

Для обеспечения возможной защищенной связи с другим филиалом компании по открытым каналам Интернет межсетевой экран одновременно выполняет функции VPN-шлюза. Для пользователей высокого уровня секретности необходимо использование VPN-клиентов на каждом компьютере внутри данного пользовательского сегмента. Это позволит обеспечить криптозащищенную связь пользователя с внутренними серверами компании и сделает практически невозможными удаленные атаки между пользователями внутри одного сегмента: простой перехват трафика ничего не даст, подмена абонента соединения будет также невозможна из-за надежных криптографических методов защиты трафика и идентификации/аутентификации абонентов.

В каждом сетевом сегменте находится сетевой агент системы обнаружения удаленных атак, передающий всю информацию об обнаруженных атаках в сегменте на соответствующий сервер обнаружения атак, расположенный на рабочей станции администратора безопасности.

Также не будем забывать, что все рабочие станции и серверы защищены комплексами защиты от НСД и средствами антивирусной защиты.

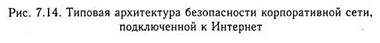

В случае, когда необходимо предоставление доступа внешним пользователям к ресурсам компании (к DMZ) и требуется обеспечение повышенного уровня защиты, необходимо использование двух межсетевых экранов.

Рис. 15. Обеспечение повышенного уровня сетевой защиты

Безусловно, полное воплощение на практике рассмотренной выше архитектуры сетевой безопасности потребует от компании вложения значительных средств. Поэтому для того чтобы избежать избыточных расходов, прежде всего необходимо провести комплексный анализ безопасности информационных ресурсов компании (аудит безопасности, причем желательно силами сторонних независимых аудиторов которые укажут на слабые места в имеющейся системе обеспечения безопасности и предложат оптимальный комплекс мер по повышению текущего уровня защищенности сети. Почему нужно приглашать кого-то, а не воспользоваться услугами своих специалистов, спросите вы. Это еще одно стандартное заблуждение, что все проблемы можно решить своими силами. Во-первых, это очень сложная и комплексная задача, и для ее решения нужно иметь как практический опыт решения подобных задач, так и владеть соответствующей методикой и технологией выполнения подобных работ. Поэтому вряд ли вам удастся найти собственного специалиста по безопасности, который имеет подобный опыт решения данных задач — слишком это узкая и специфичная сфера деятельности. Кроме того, ни в коем случае нельзя поручать заниматься как обеспечением, так и, тем более, анализом безопасности тем же специалистам из отдела ИТ, которые занимаются обычным администрированием системы. В случае обеспечения безопасности это очевидно даже из простых соображений элементарной безопасности: необходимо разделять функции администратора системы и администратора безопасности между разными людьми. Помните об аксиоме безопасности, о которой вы уже читали в этой книге: «Чем автоматизированная система более функциональна, тем она менее безопасна». Иными словами, что хорошо для администратора системы, то плохо для безопасника. Хорошо, скажете вы, пусть аудитом безопасности займется мой собственный специалист по безопасности (положим, он раньше был аудитором и у него есть соответствующий опыт). Вспомним, что в случае необходимости в проведении аудита системы мы, применительно к аудиту, недаром сделали акцент на слове независимый. Вы хотите получить комплексную независимую оценку состояния безопасности вашей системы, которая не зависит от чьих-либо интересов в компании? Вы хотите иметь гарантию, что никто в своих интересах не повлияет на вывод сотрудника вашей компании, который будет заниматься аудитом? Если да, если вам нужна реальная оценка уровня защищенности, то ответ для вас очевиден: необходимо воспользоваться услугами стороннего аудитора. Ведь согласитесь, что бессмысленно заниматься аудитом самих себя, не имея при этом в большинстве случаев еще и необходимого опыта. По нашему опыту, самая сложная задача для аудитора — понять, как реализуется ядро бизнес-процессов компании на уровне автоматизированной системы, и оценить степень их рисков.

Date: 2015-09-24; view: 637; Нарушение авторских прав