Полезное:

Как сделать разговор полезным и приятным

Как сделать объемную звезду своими руками

Как сделать то, что делать не хочется?

Как сделать погремушку

Как сделать так чтобы женщины сами знакомились с вами

Как сделать идею коммерческой

Как сделать хорошую растяжку ног?

Как сделать наш разум здоровым?

Как сделать, чтобы люди обманывали меньше

Вопрос 4. Как сделать так, чтобы вас уважали и ценили?

Как сделать лучше себе и другим людям

Как сделать свидание интересным?

Категории:

АрхитектураАстрономияБиологияГеографияГеологияИнформатикаИскусствоИсторияКулинарияКультураМаркетингМатематикаМедицинаМенеджментОхрана трудаПравоПроизводствоПсихологияРелигияСоциологияСпортТехникаФизикаФилософияХимияЭкологияЭкономикаЭлектроника

Понятна, определения и управление рисками

|

|

Безопасность - примерно то же самое, что и управление риском. Без понимания угроз безопасности по отношению к информационным активам организации может быть использовано либо слишком много, либо слишком мало ресурсов, или они не будут использоваться должным образом. Управление риском обеспечивает основу для оценки информационных активов Определяя риск, вы определяете значимость отдельных типов информации и систем, в которых эта информация хранится.

Риск - это основополагающая концепция, формирующая фундамент того, что мы называем «безопасностью». Риск означает вероятность потерь, которая требует защиты. При отсутствии риска не нужна и защита. Риск - это концепция, которую понимают только те, кто работает в сфере безопасности.

Определение риска на примере страхования. Человек приобретает страховку, потому что осознает вероятность автомобильной катастрофы, после которой придется серьезно восстанавливать автомобиль. Страхование снижает риск того, что необходимых на это средств может не оказаться в наличии. Страховая компания устанавливает размер страховых выплат клиенту в зависимости от стоимости ремонта автомобиля и от вероятности аварии.

При более подробном рассмотрении этого примера можно выделить две составляющих риска. Во-первых, это денежные средства, необходимые для ремонта. При возникновении несчастного случая страховая компания должна выплатить установленную сумму. Назовем это уязвимостью страховой компании. Во-вторых, это вероятность дорожно- транспортного происшествия. Назовем это угрозой, которая приводит к проявлению уязвимости (оплата стоимости ремонта).

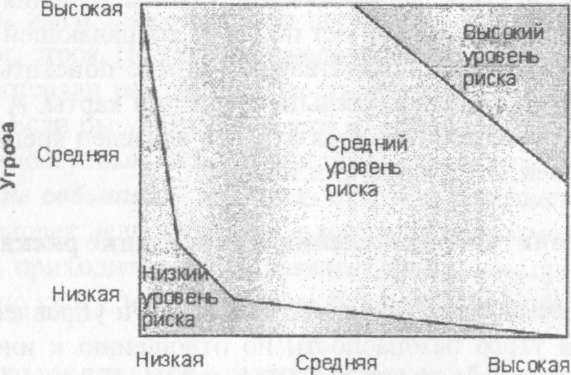

При исследовании риска необходимо понимать уязвимость и угрозу для организации. Совместно эти составляющие образуют основу риска, и их соотношение показано на рис. 26. Как видно из рисунка, если нет угрозы или уязвимости, то нет и риска.

Уязвимость

Рис. 26. Соотношение между уязвимостью и угрозой

Уязвимость

Рис. 26. Соотношение между уязвимостью и угрозой

|

Уязвимость - это потенциальный путь для выполнения атаки. Уязвимость существует в компьютерных системах и сетях (делая систему открытой для атак с использованием технических методов) или в административных процедурах (делая среду открытой для атак без использования технических методов или атак социального инжиниринга).

Уязвимость характеризуется сложностью и уровнем технических навыков, необходимых для того, чтобы ею воспользоваться. Необходимо принимать во внимание результат, к которому это может привести. Например, уязвимость, которой легко воспользоваться (с помощью сценария атаки) и которая позволяет злоумышленнику получить полный контроль над системой, является уязвимостью высокого уровня риска. Уязвимость, которая потребует от атакующего вложения значительных средств в оборудование и персонал и позволит лишь получить доступ к не особо ценной информации, считается уязвимостью низкого уровня риска.

Уязвимость связана не только с компьютерными системами и сетями. Безопасность зданий и помещений, вопросы персонала и безопасность информации при передаче также требуют проработки.

Угроза - это действие или событие, способное нарушить безопасность информационных систем. Рассмотрим три составляющих угрозы: цели (компонент безопасности, который подвергается атаке); агенты (люди или организации, представляющие угрозу); события (действия, составляющие угрозу).

Цели. Целями угроз или атак в большинстве случаев являются службы безопасности: службы конфиденциальности, целостности, доступности и идентифицируемости.

Для этого есть реальные основания. Конфиденциальность становится целью, если мотивом является добыча информации несанкционированными лицами или организациями. В этом случае нарушитель стремится получить, например, секретные правительственные данные. Конфиденциальная информация коммерческой организации (сведения о заработной плате или медицинские данные) также может стать целью.

Целостность является целью, если нарушитель стремится модифицировать информацию. В этом случае он подделывает личные или другие сведения, например, увеличивая сумму своего банковского счета. В другом случае целью становится уменьшение баланса в журнале банковских операций либо изменение записей в важной базе данных, чтобы вызвать сомнения в правильности всей информации. Такой подход касается компаний, занимающихся исследованием архитектуры цифровых сетей.

Доступность становится целью при выполнении атаки на отказ в обслуживании. Такие атаки направлены на информацию, приложения, системы или инфраструктуру. Угрозы в этом случае носят как кратковременный, так и долгосрочный характер.

Идентифицируемость сама по себе редко является целью. Атака на идентифицируемость может быть направлена на предотвращение восстановления организации после инцидентов. Идентифицируемость выбирается в качестве начального этапа атаки по отношению к другим целям, таким как скрытие изменений в базе данных или взлом механизмов безопасности, существующих в организации.

Целей может быть несколько. Например, идентифицируемость служит исходной целью для предотвращения записи действий злоумышленника, нарушившего конфиденциальность секретных данных организации.

Агенты. Агентами угроз являются люди, которые стремятся нанести ущерб организации. Для этого они должны иметь: доступ (способность для достижения цели); знания (уровень и тип имеющейся информации о цели); мотивацию (причину для сокрушения цели).

Доступ. Агент должен иметь доступ к нужной системе, сети, оборудованию или информации. Этот доступ бывает прямым (например, у него есть учетная запись в системе) или косвенным (он получает доступ к оборудованию другим способом).

Прямой доступ позволяет воспользоваться существующей уязвимостью и, следовательно, становится угрозой.

Составной частью доступа является благоприятная возможность. Такая возможность существует в любой системе или сети только потому, что сотрудники оставляют двери открытыми.

Знания. Агент должен обладать некоторыми знаниями о цели:

идентификатор пользователя;

пароли;

расположение файлов;

процедуры выполнения физического доступа; имена служащих; доступные номера телефонов; сетевые адреса;

процедуры обеспечения безопасности.

Чем больше агент знаком с целью, тем больше вероятность, что он знает о наличии уязвимых мест и о том, как ими воспользоваться.

Мотивация. Агенту нужна мотивация для совершения действия. Мотивация является побуждающим действием, ее можно определить как первичную цель.

Мотивацией обычно является:

привлечение внимания (желание похвастаться своими «победами»); алчность (жажда выгоды: денег, товаров, услуг или информации); злые намерения (желание причинить вред организации или отдельному лицу).

Агенты, которых следует принимать во внимание. Угроза возникает в том случае, если у агента, обладающего доступом и знаниями, появляется мотивация. Поэтому следует принимать во внимание следующих агентов:

Служащие организации. Они имеют необходимый доступ и знания о системах в силу специфики своей работы. Здесь главный вопрос заключается в наличии мотивации. Не следует в каждом случае подозревать сотрудников организации, но и не учитывать их при проведении анализа риска тоже нельзя.

Бывшие работники. Они также имеют знания о системах. В зависимости от процедур аннулирования доступа, существующих в организации, у них может сохраниться доступ к системе. Причина увольнения может породить мотивацию (например, уволенный будет испытывать злобу по отношению к организации).

Предполагается, что у хакеров всегда есть мотивация для причинения ущерба. Даже при отсутствии сведений о системе и сети они могут получить доступ через имеющееся уязвимое место.

Скорее всего, у конкурентов есть мотивация для получения конфиденциальной информации или для причинения вреда в зависимости от условий конкуренции. Эти конкурирующие организации обладают некоторыми знаниями о компании, поскольку действуют в той же области. При наличии подходящей уязвимости они могут получить необходимые сведения и осуществить доступ.

Террористы также имеют мотивацию для нанесения ущерба, их действия обычно нацелены на работоспособность систем. Следовательно, существует возможность доступа к привлекающим внимание системам или помещениям (это системы в интернете и здания, открытые для физического доступа). Учитывая особые намерения по отношению к конкретной организации, важно идентифицировать террористов как возможную угрозу компании.

Преступники имеют свою мотивацию, их обычно интересуют ценные объекты (как виртуальные, так и физические). Доступ к представляющим ценность объектам (например, к портативным компьютерам) - это ключевой момент при выявлении преступников в качестве угрозы компании.

Общественность должна всегда рассматриваться как возможный источник угрозы. Однако за исключением того, что организация совершает преступление общего характера против цивилизации, л*оти- вация отсутствует. Следовательно, доступ и знания об особенностях организации сводятся к минимуму.

Компании, предоставляющие услуги, могут иметь подробные знания и доступ к системам организации. У деловых партнеров имеются сетевые подключения, консультанты имеют людей на местах, выполняющих исполнительные или управленческие функции. Мотивация одной организации к нарушению безопасности другой обычно отсутствует, но из-за наличия доступа и необходимых сведений компании-поставщики услуг должны рассматриваться как возможный источник угрозы.

Клиенты также имеют доступ к системам организации и некоторые знания о ее работе. Из-за наличия потенциального доступа они должны рассматриваться как возможный источник угрозы.

Посетители имеют доступ к организации на основании того факта, что они посещают организацию. Поэтому возможно получение информации или осуществление входа в систему. Следовательно, посетители также считаются потенциальным источником угроз.

Такие стихийные бедствия, как землетрясения, торнадо или наводнения, всегда являются источником угроз.

При рассмотрении всех этих агентов необходимо принять рациональное решение о том, какие агенты смогут получить доступ в организацию. Рассмотрите возможные пути нарушения безопасности в свете заранее определенных уязвимостей.

События - это способы, с помощью которых агенты угроз могут причинить вред организации. Например, хакеры нанесут ущерб путем злонамеренного изменения информации веб-сайта организации. Следует также принять во внимание вред, который может бьпъ нанесен при получении агентом доступа. Необходимо учитывать следующие события:

злоупотребление санкционированным доступом к информации, системам или сайтам;

злонамеренное изменение информации; случайное изменение информации;

несанкционированный доступ к информации, системам или сайтам; злонамеренное разрушение информации, систем или сайтов; случайное разрушение информации, систем или сайтов; злонамеренное физическое вмешательство в системы или операции; случайное физическое вмешательство в системы или операции; естественные физические события, которые мешают системам или операциям;

ввод в действие злоумышленного программного обеспечения (намеренно или нет);

нарушение внутренних или внешних коммуникаций; несанкционированный пассивный перехват информации внутренних или внешних коммуникаций;

кража аппаратного или программного обеспечения.

Угроза + Уязвимость = Риск

Риск - это сочетание угрозы и уязвимости.

Угрозы без уязвимости не являются риском, так же, как и уязвимости без угроз. Следовательно, оценка риска - это определение вероятности того, что непредвиденное событие произойдет. Риск качественно определяется тремя уровнями:

низкий. Существует маленькая вероятность проявления угрозы. По возможности нужно предпринять действия по устранению уязвимого места, но их стоимость должна быть сопоставлена с малым ущербом от риска;

средний. Уязвимость является значительным уровнем риска для конфиденциальности, целостности, доступности и/или идентифицируемости информации, систем или помещений организации. Существует реальная возможность осуществления такого события. Действия по устранению уязвимости целесообразны;

высокий. Уязвимость представляет собой реальную угрозу для конфиденциальности, целостности, доступности и/или идентифицируемости информации, систем или помещений организации. Действия по устранению этой уязвимости должны быть предприняты незамедлительно.

По возможности нужно учитывать вероятность успешного использования уязвимости злоумышленником.

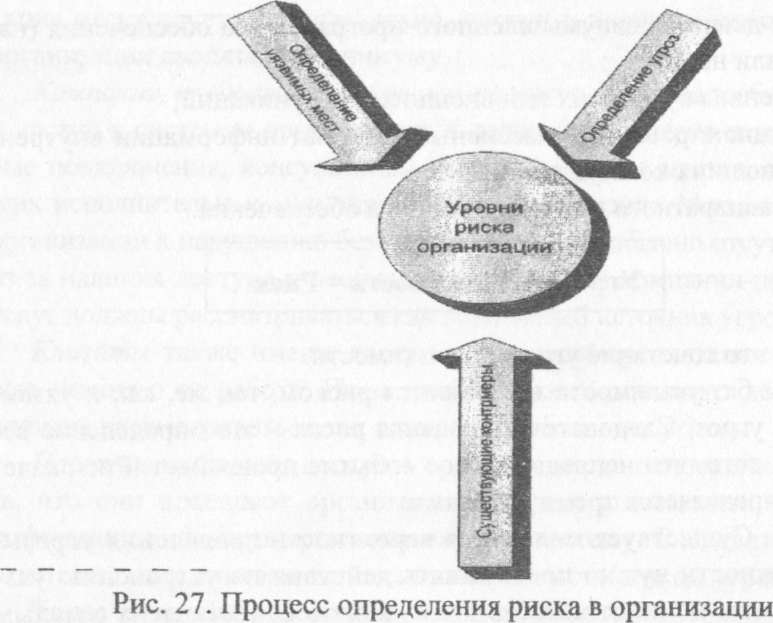

Выявление риска для организации. Выявление риска не является проблемой. Все, что нужно, - это определить уязвимости и угрозы - и дело сделано. Возникает вопрос: как этот установленный риск соотносится с реальным риском организации? Если ответить коротко, - не совсем точно. Определение риска в организации должно выполняться по ее заказу. На рис. 27 показаны составные части этого процесса.

Как видно из рисунка, добавлен еще один компонент для определения риска - существующие контрмеры.

|

Выявление уязвимых мест. При выявлении конкретных уязвимых мест необходимо начать с определения всех точек входа организации. Другими словами, необходимо выявить точки доступа к информации (как в электронной, так и в физической форме) и к системам, находящимся в организации. Сюда включается следующее: соединения с интернетом; точки удаленного доступа; соединения с другими организациями; физический доступ в помещения организации; точки доступа пользователей; точки доступа через беспроводную сеть.

Для каждой точки необходимо произвести оценку информации и систем, затем выявить способы доступа к ним. Необходимо убедиться, что в этот список включены все известные уязвимые места операционных систем и прикладных программ.

Выявление реальных угроз. Определение угрозы - это всесторонняя и, в некоторых случаях, трудная задача.

При попытках установления особенностей или целей угрозы очевидными кандидатами будут ваши конкуренты. Однако реальная угроза может остаться незамеченной. Как правило, существующие угрозы не проявляют себя до тех пор, пока не происходит какой-нибудь инцидент.

Направленная угроза - это сочетание известного агента, который имеет известный доступ и мотивацию, и известного события, направленного на известную цель. Например, существует затаивший злобу сотрудник (агент), стремящийся узнать о последних проектах, над которыми работает компания (мотивация). Этот работник имеет доступ к информационным системам организации (доступ) и знает, где находится эта информация (знания). Его действия направлены на конфиденциальность нового проекта, и он может попробовать получить нужные файлы (событие).

Как было сказано выше, выявление всех направленных угроз требует много времени и представляет собой довольно сложную задачу. Альтернативой этому является определение общего уровня угрозы. Предположив, что существует общий уровень угрозы в мировом масштабе, можно сделать вывод о том, что угрозу представляет каждый, кто имеет потенциальный доступ к информационным системам организации. Угроза существует, потому что человек (служащий, клиент, поставщик и т. д.) может войти в систему и использовать ее в своих интересах. Вовсе не обязательно знать о направленной или конкретной угрозе, адресованной подразделению компании.

Если предположить наличие общей угрозы (кто-то имеет доступ, знания и мотивацию совершить злоумышленные действия), то можно исследовать уязвимые места внутри организации, через которые возможно получение доступа. Каждая такая уязвимость превращается в риск, так как предполагается наличие угрозы, использующей эту уязвимость.

Исследование контрмер. Уязвимость нельзя исследовать на пустом месте. Возможные пути атак нужно рассматривать в контексте существующего окружения, и следует принимать во внимание меры компенсации, если вы уверены в том, что угроза на самом деле существует. Контрмеры включают следующее: межсетевые экраны;

антивирусное программное обеспечение; контроль доступа;

двухфакторную систему аутентификации; бейдж (идентификационную карточку); биометрию;

устройства считывания смарт-карт при входе в помещения; охрану;

контроль доступа к файлам; шифрование;

сознательных, хорошо обученных работников;

системы обнаружения вторжений;

автоматизированное получение обновлений и политики управления.

Для каждой точки доступа внутри организации должна быть определена контрмера. Например, в компании имеется соединение с интернетом, что дает возможность доступа к системам организации. От такого способа доступа защищает межсетевой экран. С помощью правил, установленных на межсетевом экране, определяются внешние объекты, имеющие доступ к внутренним системам. Следовательно, снижается вероятность внешней атаки, так как межсетевой экран ограничивает полный доступ к уязвимым местам систем.

Выявление риска. Как только определены уязвимые места, угрозы и контрмеры, можно установить конкретный риск для данной организации. Нужно ответить на вопрос, какие действия можно выполнить через каждую точку доступа.

Для этого возьмем вероятные угрозы для каждой точки доступа (или общую угрозу) и установим возможные цели (конфиденциальность, целостность, доступность и идентифицируемость). Основываясь на возможных повреждениях, оценим для каждой точки риск (низкий, средний или высокий). Следует отметить, что одна и та же уязвимость может представлять собой различные уровни риска в зависимости от точки доступа. Например, внутренняя система имеет уязвимое место - почтовый сервер. Внешний нарушитель безопасности должен войти в систему через внешний межсетевой экран, поэтому система закрыта через эту точку доступа и нет никакого риска. Однако служащие внутри организации имеют доступ к системе, поскольку межсетевой экран является внешним. Это значит, что служащие могут воспользоваться данной уязвимостью и получить доступ к системе. Работники рассматриваются как маловероятный источник угрозы, поэтому можно установить уровень риска - средний.

И в завершение рассмотрим физический доступ к ценностям, которыми располагает организация. Предположим, мы установили, что физическая защита очень слаба, и пользователь может, не сходя с места, получить доступ к системе через локальную сеть. Управление сетью не защищает от несанкционированного входа и подключения к внутренней сети. В таком случае вероятно, что злоумышленник, желающий причинить вред организации, способен получить доступ к сети и незаконно войти в систему. В этом случае он может воспользоваться уязвимостью почтового сервера. Этот риск классифицируется как риск высокого уровня. Физические контрмеры отсутствуют.

Высокий, средний и низкий уровень риска не отображает всю картину целиком. Демонстрация управления рисками должна показать ущерб, который может быть причинен организации в случае использования уязвимого места.

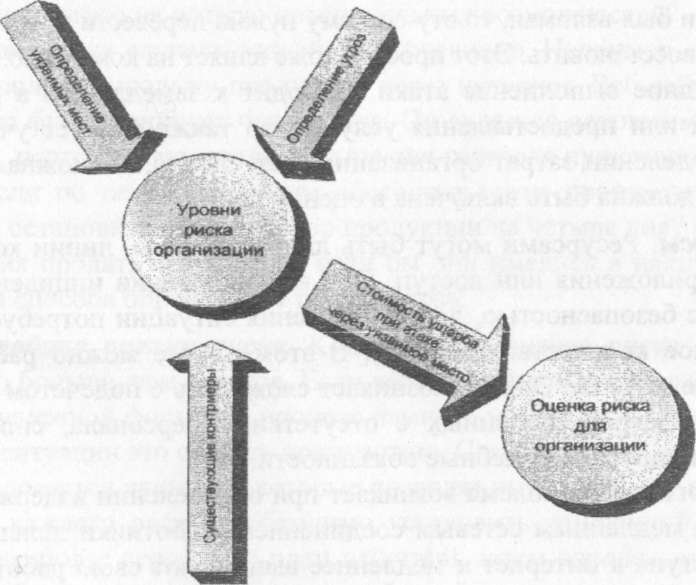

Оценка риска. Для оценки риска следует определить ущерб, нанесенный организации при успешном выполнении атаки. На рис. 28 показано итоговое уравнение для оценки риска. Издержки организации в случае реализации риска - это определяющий фактор для любого решения по управлению риском. Риск нельзя полностью устранить— им можно только управлять.

Рис. 28. Оценка риска

Рис. 28. Оценка риска

|

Деньги. Наиболее очевидный способ оценки риска - определение издержек организации в случае выполнения успешной атаки. Эти издержки складываются из следующего: снижение производительности; похищенное оборудование или деньги; стоимость расследования; стоимость восстановления или замены систем; стоимость помощи экспертов; сверхурочная работа сотрудников.

Как заметно из этого неполного списка, цена успешной атаки может быть достаточно большой. Некоторые затраты останутся неизвестными до тех пор, пока на самом деле не произойдет инцидент, и только тогда будут оценены.

Время. Оценить потерянное время достаточно трудно. Сюда нужно включить то время, которого не хватило сотрудникам для выполнения своих повседневных задач из-за инцидента, связанного с нарушением безопасности. В этом случае затраты времени вычисляются как почасовая оплата технического персонала. Не забудьте посчитать время на ожидание восстановления компьютерных систем.

Время также означает простой ключевых систем. Если веб-сайт организации был взломан, то эту систему нужно перевести в автономный режим и восстановить. Этот простой тоже влияет на компанию.

Успешное выполнение атаки приводит к замедлению в выпуске продукта или предоставления услуги, что также следует учитывать при определении затрат организации. Безусловно, возможная потеря времени должна быть включена в оценку риска.

Ресурсы. Ресурсами могут быть люди, системы, линии коммуникации, приложения или доступ. При возникновении инцидента, связанного с безопасностью, для исправления ситуации потребуется определенное количество ресурсов. В этом случае можно рассчитать денежные затраты. Однако возникает сложность с подсчетом нематериальных затрат, связанных с отсутствием персонала, способного выполнять другие служебные обязанности.

Аналогичная проблема возникает при определении издержек, связанных с медленным сетевым соединением. Работники дольше ожидают доступа в интернет и медленнее выполняют свою работу, а какой-либо проект или научное исследование не выполняется вовсе.

Репутация. Потеря репутации для организации - это очень важная потеря. Измерить подобную утрату затруднительно. Каковы точные издержки в этом случае? Репутация может рассматриваться как эквивалент доверия, которое общественность имеет к организации. Например, репутация банка равна доверию общественности к сохранности денег, помещенных в этот банк. Если у банка слабая репутация или получены доказательства, что деньги, помещенные в банк, не находятся в безопасности, то, вероятно, банк потеряет клиентов. Если новости о том, что выполнен успешный взлом банковской системы будут опубликованы, то вряд ли общественность захочет вкладывать деньги в такой банк. Покинут ли банк существующие клиенты? Несомненно, в большинстве случаев именно так и произойдет.

Как измерить такой ущерб?

Репутация - это нематериальный актив, который создается и развивается в течение определенного времени. Снижение репутации измерить не просто, но оно, несомненно, влияет на организацию.

Потерянные контракты. Потерянные контракты - это нереализованный потенциал. Организация планирует обслуживать новых клиентов и дополнительно реализовать свою продукцию. Как измерить потери, если эта возможность не реализована? Конечно, можно продемонстрировать, что не был выполнен объем запланированных продаж, но как связать это с риском для безопасности? Влияет ли реализация угроз на потерю потенциальных возможностей?

В некоторых случаях воздействие очевидно. Например, организация выполняет продажу продукции через интернет. Веб-сайт организации не функционирует четыре дня. Он является основным канатом продаж, поэтому ясно, что на четыре дня торговля приостановится.

А если по непредвиденным обстоятельствам производитель вынужден остановить производство продукции на четыре дня? Могла ли компания продать эти товары, если бы они имелись в наличии? Нет точного способа определения таких потерь.

Методика оценки риска. Конечно, при оценке риска вопросов намного больше, чем ответов. Если весь вероятный риск можно выразить в денежной форме, то процесс намного упростится. Однако в реальной ситуации это сделать невозможно. Следовательно, мы должны воспользоваться данными, которые позволят выполнить эту оценку.

Для каждого риска необходимо установить наилучший, наихудший и наиболее вероятный план действий, затем определить величину ущерба для каждого варианта действий (денежные средства, время, ресурсы, репутация и потерянные контракты). Планы действий

создаются на основе следующих критериев.

Наилучший случай. Нарушение защиты замечено сразу же, проблема быстро устранена, и информация осталась внутри организации.

Общий ущерб оказался незначительным.

Наихудший случай. Нарушение защиты замечено клиентом, который и уведомил организацию. Проблема не была незамедлительно исправлена, информация об этом дошла до прессы. Общий ущерб

оказался очень большим.

Наиболее вероятный случай. Нарушение защиты замечено через

некоторое время. Какая-то информация о событии «просочилась» к

клиентам (но не вся), и организация была в состоянии контролировать большую часть информации. Общий ущерб был смягчен.

Параметры наиболее вероятного случая меняются в зависимости от реального состояния безопасности, существующей в организации. Иногда наиболее вероятный случай может оказаться самым плохим вариантом.

Далее для каждого выявленного риска необходимо рассмотреть возможный результат и ответить на следующие вопросы:

Сколько денежных средств нужно затратить на ликвидацию последствий успешного взлома системы безопасности? Определите время работы персонала, консультантов и стоимость нового оборудования.

Сколько времени потребуется на ликвидацию последствий успешного взлома системы безопасности? Как это повлияет на программу выпуска новой или существующей продукции?

Какие ресурсы будут затронуты в случае взлома системы безопасности? Какие отделы вашей компании зависят от этих ресурсов?

Как это событие повлияет на репутацию организации?

Приведет ли это к срыву новых контрактов? Если да, то какого типа и в каких размерах?

Как только на каждый вопрос будут получены ответы, постройте таблицу, отражающую возможные последствия для каждого риска. Эта информация потребуется вам для улучшения подходов к управлению рисками.

Порядок действий

1. Определите все точки доступа к информации. Обратите внимание как на электронный, так и на физический доступ.

2. Определите возможные угрозы. Продумайте, какие уровни доступа к информации имеют сотрудники вашей организации. Предположите, какие цели могут преследовать злоумышленники по отношению к вашей организации, что они стараются здесь заполучить.

3. Определите уязвимые места, существующие в различных системах и отдельных рабочих местах с важной информацией. Помните, что уязвимые места существуют не только в структуре систем, но и в процессах и процедурах.

4. Для всех мест хранения информации определите уровень риска (высокий, средний или низкий), который обусловлен наличием уязвимых мест и угроз.

5. Проверьте контрмеры вашей организации. Определите, уменьшат ли применяемые контрмеры уровень установленных рисков.

Теперь рассмотрите каждый риск и определите потенциальный ущерб (деньги, время, ресурсы, репутация и потерянные контракты).

Для крупной организации имеет смысл выполнять это задание для каждого отдела или рабочего места. Вероятно, будет обнаружено много различных угроз, и определение их точной сущности станет проблематичным. В этом случае предположите наличие общего уровня риска и переходите к уязвимым местам.

Рассматривая контрмеры, убедитесь, что они определены как для процедур, так и для технических средств.

Хакеры

Лекция о безопасности будет неполной без рассказа о хакерах. Термин хакер здесь используется в его современном значении - человек, взламывающий компьютеры. Надо заметить, что раньше быть хакером не считалось чем-то противозаконным, скорее, это была характеристика человека, умеющего профессионально обращаться с компьютерами. В наши дни хакерами мы называем тех, кто ищет пути вторжения в компьютерную систему или выводит ее из строя.

Исследования показали, что хакерами чаще всего становятся мужчины в возрасте от 16 до 35 лет, одинокие, образованные, технически грамотные. Хакеры имеют четкое представление о работе компьютеров и сетей, о том, как протоколы используются для выполнения системных операций.

Определение мотивации хакеров. Мотивация дает ключ к пониманию поступков хакеров, выявляя замысел неудавшегося вторжения. Мотивация объясняет, почему компьютеры так привлекают их. Какую ценность представляет ваша система? Чем она интересна? Для какого метода взлома подходит? Ответы на эти вопросы позволят профессионалам в области безопасности лучше оценить возможные угрозы для своих систем.

Привлечение внимания. Первоначальной мотивацией взломщиков компьютерных систем было желание «сделать это». И до сих пор оно остается наиболее общим побудительным мотивом.

Взломав систему, хакеры хвастаются своими победами на IRC- канале (Internet Relay Chat - программа для общения в реальном времени через интернет), который они специально завели для таких дискуссий. Хакеры зарабатывают «положение в обществе» выводом из строя сложной системы или нескольких систем одновременно, размещением своего опознавательного знака на повреждаемых ими веб-с границах.

Хакеров привлекает не просто взлом конкретной системы, а стремление сделать это первым либо взломать сразу много систем. В отдельных случаях взломщики специально удаляют уязвимое место, с помощью которого они вывели компьютер из строя, чтобы больше никто не смог повторить атаку.

Желание привлечь к себе внимание порождает ненаправленные атаки, т.е. взлом выполняется ради развлечения и не связан с определенной системой. Направленные атаки, целью которых является получение конкретной информации или доступ к конкретной системе, имеют другую мотивацию. С точки зрения безопасности это означает, что любой компьютер, подключенный к интернету, представляет собой потенциальную мишень для атак.

Все чаще наблюдается еще одна форма мотивации - хактивизм (hactivism), или хакинг во имя общественного блага. Хактивизм связывает себя с политическими акциями и зачастую служит поводом для оправдания преступления. Он является более опасным, поскольку привлекает честных и наивных людей.

Алчность. Алчность - один из самых старых мотивов для преступной деятельности. Для хакера это связано с жаждой получения любой наживы - денег, товаров, услуг, информации. Допустима ли такая мотивация для взломщика? Для ответа на этот вопрос исследуем, насколько трудно установить личность взломщика, задержать его и вынести обвинение.

Если в системе обнаружится вторжение, большинство организаций исправят уязвимость, которая использовалась при атаке, восстановят систему и продолжат работу. Некоторые обратятся за поддержкой к правоохранительным органам, если не смогут выследить взломщика за недостатком доказательств, или если хакер находится в стране, где отсутствуют законы о компьютерной безопасности. Предположим, что хакер оставил улики и задержан. Далее дело будет вынесено на суд присяжных, и прокурор округа (или федеральный прокурор) должен будет доказать, что человек на скамье подсудимых действительно взломал систему жертвы и совершил кражу. Это сделать очень трудно.

Даже в случае вынесения обвинительного приговора наказание хакера может быть весьма легким. Вспомним случай с хакером по имени Datastream Cowboy. Вместе с хакером Kuji он взломал систему Центра авиационных разработок базы ВВС Гриффиз (Griffis) в Риме и Нью-Йорке и украл программное обеспечение на сумму свыше 200 тыс. долл. Хакером Datastream Cowboy оказался 16-летний подросток из Великобритании, который был арестован и осужден в 1997 г. Его присудили к уплате штрафа размером в 1915 долл.

На этом примере важно понять следующее: должен существовать способ борьбы с преступниками, движущей силой которых является жажда наживы. В случае взлома системы риск быть схваченным и осужденным очень низок, а прибыль от воровства номеров кредитных карт, товаров и информации очень высока. Хакер будет разыскивать ценную информацию, которую можно продать или использовать с выгодой для себя.

Хакер, основным мотивом которого является алчность, ставит перед собой особые задачи - его главной целью становятся сайты с ценным содержанием (программным обеспечением, деньгами, информацией).

Злой умысел. И последней мотивацией хакера может быть злой умысел, вандализм. В этом случае хакер не заботится о захвате управления системой (только если это не помогает ему в его целях). Вместо этого он старается причинить вред легальным пользователям, препятствуя их работе в системе, или законным владельцам сайта, изменяя его веб-страницы. Злонамеренные атаки обычно направлены на конкретные цели. Хакер активно стремится нанести ущерб определенному сайту или организации. Основная причина таких атак - желание отомстить за несправедливое обращение или сделать политическое заявление, а конечный результат - причинение вреда системе без получения доступа к ней.

Date: 2015-08-15; view: 1256; Нарушение авторских прав