Полезное:

Как сделать разговор полезным и приятным

Как сделать объемную звезду своими руками

Как сделать то, что делать не хочется?

Как сделать погремушку

Как сделать так чтобы женщины сами знакомились с вами

Как сделать идею коммерческой

Как сделать хорошую растяжку ног?

Как сделать наш разум здоровым?

Как сделать, чтобы люди обманывали меньше

Вопрос 4. Как сделать так, чтобы вас уважали и ценили?

Как сделать лучше себе и другим людям

Как сделать свидание интересным?

Категории:

АрхитектураАстрономияБиологияГеографияГеологияИнформатикаИскусствоИсторияКулинарияКультураМаркетингМатематикаМедицинаМенеджментОхрана трудаПравоПроизводствоПсихологияРелигияСоциологияСпортТехникаФизикаФилософияХимияЭкологияЭкономикаЭлектроника

Можливість несанкціонованого одержання інформації під дією дестабілізуючих факторів, незважаючи на застосування засобів ЗІ Рij. 3 page

|

|

3) рівень організації й контролю виконання рішень. Системні й мережні адміністратори, адміністратори серверів, додатків, баз даних і т.п. відповідають за ефективне застосування штатних засобів захисту й розмежування доступу всіх використовуваних ОС і СУБД. Адміністратори додаткових засобів захисту, контролю і управління безпекою відповідають за ефективне застосування спеціалізованих засобів захисту (впливають на безпеку й персонал через засоби захисту);

4) рівень підтримки виконання політики ІБ. Відповідальні за забезпечення безпеки ІТ у підрозділах (на технологічних ділянках) – це посередники між нечисленним підрозділом безпеки й численними користувачами (це «представники ІБ» на місцях). Основні функції відповідальних за забезпечення безпеки ІТ – ефективна підтримка реалізації розроблених підрозділом безпеки й затверджених керівництвом регламентів;

5) рівень виконання політики ІБ (співробітники структурних підрозділів: кінцеві користувачі системи й обслуговуючий персонал, що працюють із засобами автоматизованої обробки інформації), які вирішують свої функціональні завдання із застосуванням засобів автоматизації тощо).

Подана на рис. 7.5 модель системи БІТ відображує сукупність об’єктивних зовнішніх і внутрішніх чинників та їх вплив на стан інформаційної безпеки на об’єкті і на збереження матеріальних або інформаційних ресурсів. Вона дає змогу повністю проаналізувати і документально оформити вимоги щодо гарантування послуг, що надаються, і гарантій безпеки майнових прав та інтересів клієнтів. Цього можна досягти при вирішенні таких основних завдань:

віднесення інформації до категорії обмеженого доступу;

прогнозування і своєчасного виявлення загроз БІТ, а також причин і умов, що сприяють фінансовим, матеріальним і моральним збиткам, порушенню нормального функціонування і розвитку об’єкта;

створення умов функціонування з найменшою ймовірністю реалізації загроз безпеці інформаційних ресурсів і зумовлення різних видів збитку;

створення механізму і умов оперативного реагування на загрози БІТ та прояви негативних тенденцій у функціонуванні, ефективне припинення посягань на ресурси на основі правових, організаційних і технічних заходів, засобів гарантування безпеки;

створення умов для максимально можливого відшкодування і локалізації збитку, завданого неправомірними діями фізичних і юридичних осіб, ослаблення негативного впливу наслідків порушення інформаційної безпеки на досягнення стратегічних цілей.

уникнути витрат на зайві заходи безпеки, що можливі у разі суб’єктивної оцінки ризиків;

надати допомогу в плануванні і здійсненні захисту на всіх стадіях життєвого циклу інформаційних систем;

забезпечити проведення робіт в короткі терміни;

подати обґрунтування вибору заходів протидії;

оцінити ефективність контрзаходів, порівняти їх різні варіанти тощо.

Об’єктивними чинниками моделі є:

загрози БІТ, що характеризуються вірогідністю реалізації;

вразливі місця ІС або системи контрзаходів (системи БІТ);

ризик – чинник, що відображує можливий збиток організації в результаті реалізації БІТ: просочування інформації та її неправомірного використання.

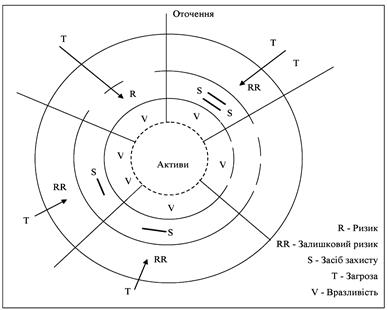

Концепції і бізнесові цілі організації формують плани, стратегії і методики

для забезпечення безпеки інформаційних технологій організації. Змінювання цілей має гарантувати, що організація буде здатна до ділової активності з допустимими рівнями ризику. Щоб визначити і реалізувати загальну й чітку стратегію та методи забезпечення БІТ, організація повинна врахувати усі можливі аспекти (рис. 7.6).

Рис. 7.6. Залежності елементів безпеки

(Р – ризик, ЗР – залишковий ризик, ЗС – засіб захисту, З – загроза, В – вразливість)

З рис. 7.6 видно, що деякі засоби безпеки можуть бути ефективними для зменшення ризиків, пов’язаних із множинними загрозами і (або) множинними вразливостями. Іноді потрібні декілька засобів безпеки, щоб звести залишковий ризик до допустимого рівня. У деяких випадках, коли ризик допустимий, немає потреби застосовувати засоби безпеки, навіть якщо є загрози. В інших випадках уразливість може існувати, але не обов’язкова наявність відомих загроз щодо неї. Засоби безпеки можуть забезпечувати контролювання наявності загроз в оточенні, щоб запобігти ураженню у разі прояву загрози.

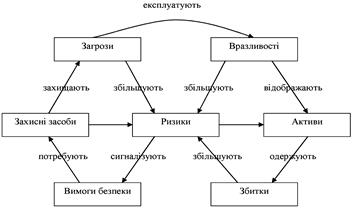

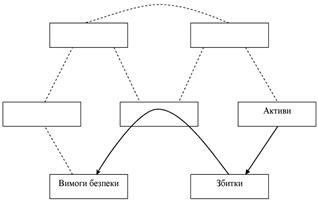

На рис. 7.7 подано залежність між елементами безпеки, тісно пов’язаними з управлінням ризиком. Для ясності відображені тільки основні залежності.

Рис. 7.7. Залежність в управлінні ризиком

Ризик – це небезпека, якій може піддаватися система і організація, що використовує її. Він залежить від: показників цінності ресурсів; вірогідності завдання збитку ресурсам (що виражається через вірогідність реалізації загроз для ресурсів); ступеня легкості, від якого системи захисту вразливості можуть бути використані при виникненні загроз; існуючих або планованих засобів забезпечення інформаційної безпеки. Обчислюють ці показники математичними методами, що мають такі характеристики, як обґрунтування і параметри точності.

Процес оцінювання ризиків складається з ряду послідовних етапів:

опис об’єкта і заходів захисту;

ідентифікація ресурсу та оцінювання його кількісних показників;

аналіз загроз безпеці інформаційних технологій;

оцінювання слабких місць;

оцінювання існуючих і перспективних засобів гарантування БІТ;

оцінювання ризиків.

На рис. 7.8, 7.9 та 7.10 подано залежності між необхідними умовами безпеки і загрозами, уразливостями і вартістю активів відповідно.

На рис. 7.8, 7.9 та 7.10 подано залежності між необхідними умовами безпеки і загрозами, уразливостями і вартістю активів відповідно.

Рис. 7.10.Залежності в управлінні ризиком у аспекті ураження

На цих рисунках проілюстровано перспективи деяких підходів до управління безпекою інформаційних технологій. Однак такі підходи можуть не враховувати деякі важливі аспекти.

7.4. Міжнародний стандарт ISO/IEC 17799:2005. Призначення та особливості

Міжнародний стандарт ISO/IEC 17799:2005 (BS 7799-1:2002) «Управління інформаційною безпекою – Інформаційні технології» («Information Technology – Information Security Management») є найбільш відомим стандартом в області захисту інформації. Він призначений для використання будь-якою організацією, котра планує встановити систему ефективного інформаційного захисту або покращувати існуючі методи інформаційного захисту. Однак, це не свідчить, що всі рекомендації стандарту повинні бути обов’язково прийняті. Все залежить від конкретних місцевих інформаційних ризиків та вимог. Враховуючи таке узагальнений алгоритм застосування стандарту може бути поданий схемою, наведеною на рис. 7.11.

Рис. 7.11. Алгоритм застосування стандарту ISO/IEC 17799:2005

Стандарт відноситься до нового покоління стандартів ІБ. Його розроблено на основі першої частини британського стандарту BS 7799-1:1995 «Практичні рекомендації по управлінню інформаційною безпекою» («Information Security Management – Part 1: Code of Practice for Information Security Management»). Стандарт складається з 13 розділів (рис. 7.12):

1. Загальна частина

2. Терміни та визначення

3. Політика безпеки

4. Організовані методи забезпечення інформаційної безпеки

5. Управління ресурсами

6. Користувачі інформаційної системи

7. Фізична безпека

8. Управління комунікаціями та процесами

9. Контроль доступу

10. Придбання та розробка інформаційних систем

11. Управління інцидентами інформаційної безпеки

12. Управління безперервністю ведення бізнесу

13. Відповідність вимогам.

Рис. 7.12. Основні області застосування стандарту ISO/IEC 17799:2005

Кожен з розділів стандарту має таку структуру:

мета – вказує, яка мета повинна бути досягнута;

управління – вказує, як визначені цілі можуть бути досягнуті;

керівництво – вказує, як управління може бути реалізовано та Додатки.

Зокрема в термінах і визначеннях позиціонуються такі поняття, як інформаційна безпека (збереження конфіденційності, цілісності й доступності інформації), конфіденційність (забезпечення доступу до інформації тільки для авторизованих користувачів, що мають право на доступ до неї), цілісність (захист точності й повноти інформації й методів її обробки), доступність (забезпечення доступності інформації й пов’язаних з нею ресурсів авторизованим користувачам за необхідності) тощо. Також визначається політика безпеки.

Документ, що містить опис політики інформаційної безпеки повинен бути схвалений керівництвом, опублікований й відповідно розповсюджений серед всіх співробітників. Цей документ повинен виражати підтримку керівництва компанії й визначати підхід до УІБ, що буде застосовуватися в організації як мінімум даний документ повинен включати такі відомості:

визначення ІБ, її загальні цілі й галузь дії, а також відомості про важливість безпеки як механізм, що робить можливим спільне використання інформації;

заява про наміри керівництва, яка висвітлює цілі й принципи УІБ;

короткий опис політики безпеки, принципів, стандартів і нормативних вимог, що мають певне значення для організації, наприклад: відповідність вимогам законодавства й умовам контрактів; вимоги до освітньої підготовки в галузі безпеки; захист від вірусів й інших зловмисних програм; підтримка безперервності бізнесу; наслідки порушення політики безпеки;

визначення загальних і приватних обов’язків з управління інформаційною безпекою, у тому числі надання відомостей про інциденти;

посилання на документацію, що може доповнювати опис політики, наприклад, більш докладні описи політик й інструкцій для Конкретних інформаційних систем або правила безпеки, які повинні дотримуватися користувачами. Цей опис політики необхідно поширити серед користувачів у всій організації в придатному для них вигляді.

За для цього необхідно призначити співробітника, відповідального за підтримку політику ІБ та її оновлення відповідно до прийнятої процедури. Ця процедура повинна гарантувати перегляд політики у відповідь на будь-які зміни, що впливають на основу вихідної оцінки ризиків – наприклад, великі інциденти, пов’язані з безпекою, нові вразливості або зміни в організаційній або технічній інфраструктурі. Крім того, необхідно створити графік періодичної переоцінки таких критеріїв:

ефективність політики, яка демонструється на основі типів, кількості й збитку від зареєстрованих інцидентів;

вартість і вплив заходів безпеки на ефективність діяльності організації;

вплив технологічних змін.

Відповідно до положень стандарту регламентується процедура аудиту безпеки інформаційних систем (рис. 7.13).

Рис. 7.13. Рекомендовані етапи перевірки режиму інформаційної безпеки

Правила по управлінню ІБ розбиті у стандарті на десять розділів:

політика безпеки;

організація безпеки;

класифікація ресурсів і їх контроль;

безпека персоналу;

фізична безпека;

адміністрування інформаційних систем і мереж;

управління доступом;

розробка і супровід інформаційних систем;

планування безперервної роботи організації;

контроль виконання вимог політики безпеки.

Ключові засоби контролю представляють або обов’язкові вимоги (наприклад, вимоги діючого законодавства), або рахуються основними структурними елементами інформаційної безпеки (наприклад, навчання правилам безпеки). Ці засоби актуальні для всіх організацій і складають основу системи УІБ. Вони служать в якості основи для організації, що приступає до реалізації засобів управління інформаційною безпекою. До ключових відносяться наступні засоби контролю:

документ про політику інформаційної безпеки;

розподіл обов’язків по забезпеченню інформаційної безпеки;

навчання і підготовка працівників до підтримування режиму ІБ;

повідомлення про випадки порушення безпеки;

засоби безпеки від вірусів;

планування безперервної роботи організації;

контроль над копіюванням програмного забезпечення, захищеного законом про авторські права;

захист документації і даних організації;

контроль відповідності політики безпеки.

Стандарт ISO 17799 (BS 7799) дозволяє задати правила безпеки і визначити політику безпеки. Так, наприклад, в табл. 7.2 представлені контрольні запитання згідно стандарту BS 7799-2, які дозволяють оцінити систему управління інформаційною безпекою та задати правила безпеки.

Додаткові рекомендації по вибору політики безпеки мають керівництва Британського інституту стандартів (www.bsi-glbal.com) у вигляді серій:

«Можливості сертифікації на відповідність вимог стандарту BS 7799-2»;

«Керівництво з вибору засобів забезпечення інформаційної безпеки у відповідності із BS 7799-2» тощо.

Таблиця 7.2

Приклади контрольних питань згідно стандарту BS 7799-2 для за дання правил безпеки

| Вимо-ги | Пункт стан-дарту | Область аудиту, мета і питання | Шкала 1 … 5 | |||||||

| Область управлінь ІБ | Питання аудиту безпеки | |||||||||

| Політика інформаційної безпеки | ||||||||||

| 1.1 | 3.1 | Політика інформаційної безпеки | ||||||||

| 1.1.1 | 3.1.1 | Політика ІБ | Чи існує політика ІБ, яка підписана керівництвом, чи видана вона і мають всі співробітники доступ до неї | |||||||

| 1.1.2 | 3.1.2 | Переогляд і оцінка | Чи має політика ІБ власника, який несе відповідальність за підтримання політика ІБ в актуальному стані. Чи гарантує процес, що перегляд буде здійснено у відповідь на любу зміну, яка впливає на первісну оцінку, наприклад, інциденти безпеки, нові вразливості, зміни організаційної або технічної інфраструктури | |||||||

| Організація безпеки | ||||||||||

| 2.1 | 4.1 | Інфраструктура інформаційної безпеки | ||||||||

| 2.1.1 | 4.1.1 | Відділ безпеки | Чи може відділ безпеки та експертна комісія гарантувати, що існує чітке керування і підтримка керівництва інформаційної безпеки в організації | |||||||

| 2.1.2 | 4.1.2 | Координація зусиль з ІБ | Чи існує комітет з представників керівництва по різним напрямкам по координації виконання вимог ІБ | |||||||

| 2.1.3 | 4.1.3 | Визначення відповідальності | Чи призначені відповідальні за безпеку кожного активу та чи виконуються по відношенні до них спеціальні процедури безпеки | |||||||

| 2.1.4 | 4.1.4 | Процес автори-зації засобів об- робки інформації | Чи існують процеси авторизації для любих нових засобів обробки інформації. Вони повинні включати усі нові засоби програмного забезпечення | |||||||

| 2.1.5 | 4.1.5 | Консультації з питань ІБ | Чи доступний консультант з ІБ, коли необхідно дати кваліфіковану пораду. Чи може бути задіяний зовнішній консультант для надання допомоги з питань ІБ | |||||||

| 2.1.6 | 4.1.6 | Співпраця між організаціями | Чи були відповідні контакти з представниками влади, постачальники інформаційних сервісів і телекомунікаційними операторами для гарантії того, що у випадку виникнення інциденту безпеки відповідні дії можуть бути швидко виконані та отримані консультації | |||||||

| 2.1.7 | 4.1.7 | Незалежний аудит ІБ | Чи проводиться незалежний аудит політики інформаційної ІБ. Для гарантії того, що практика організації повинна належним чином відображати політику, що вона реальна та ефективна | |||||||

| 2.2 | 4.2 | Захист доступу сторонніх організацій | ||||||||

| 2.2.1 | 4.2.1 | Ідентифікація ризиків доступу сторонніх організацій | Чи ідентифіковані ризики, пов’язані з доступом сторонніх організацій і реалізовані відповідні засоби безпеки. Чи можуть бути типи доступу ідентифіковані і класифіковані, чи доказана необхідність доступу. Чи можуть ризики працівників сторонніх організацій, працюючих за контрактом на території організації, бути ідентифіковані та чи реалізовані відповідні засоби безпеки | |||||||

| 2.2.2 | 4.2.2. | Вимоги безпеки у контрактах із сторонніми організаціями | Чи мають контракти (або посилання) вимоги для забезпечення безпеки у відповідності з політикою ІБ та інструкціями організації | |||||||

| 2.3 | 4.3 | Аутсорсінг | ||||||||

| 2.3.1 | 4.3.1 | Вимоги безпеки у контрактах по аутсорсінгу | Чи внесені вимоги по безпеці у контракти з сторони організації, коли у організації є ресурси, керування і контроль над якими здійснюють сторонні організації | |||||||

| Класифікація і управління активами | ||||||||||

| 3.1 | 5.1 | Можливості ідентифікації активів | ||||||||

| 3.1.1 | 5.1.1 | Ідентифікація активів | Чи підтримується база інвентаризації або реєстр важливих активів, асоційованих з ІС | |||||||

| 3.2 | 5.2 | Класифікація інформації | ||||||||

| Продовження таблиці 7.2 | ||||||||||

| 3.2.1 | 5.2.1 | Керівництво по класифікації | Чи існує схема або керівництво по класифікації інформації, яке допоможе визначити, яка інформація повинна мати гриф обмеження доступу та підлягає безпеці | |||||||

| 3.2.2 | 5.2.2 | Гриф обмеження доступу і обробка інформації | Чи визначено набір процедур по грифу обмеження доступу і обробці інформації у відповідністю з схемою класифікації, яка прийнята в організації | |||||||

| Захист персоналу | ||||||||||

| 4.1 | 6.1 | Обов’язки по захисту інформації у посадових інструкціях | ||||||||

| 4.1.1 | 6.1.1 | Включення обо-в’язків по ЗІ у посадові інструкції | Чи визначені у політиці ІБ ролі по забезпеченню безпеки і відповідальність. Політика ІБ повинна включати загальні обов’язки по забезпеченню і підтриманню ПІБ і специфічні обов’язки по безпеці конкретних активів | |||||||

| 4.1.2 | 6.1.2 | Перевірка персоналу і кадрова політика | Чи здійснюється перевірка працівників у процесі приймання на роботу. Вона повинна включати підтвердження професійної кваліфікації, реальності представленого резюме і незалежну перевірку особистості | |||||||

| 4.1.3 | 6.1.3 | Угода про конфіденційність | Чи вимагають від працівників підписати угоду про нерозголошення або про конфіденційність інформації як обов’язкову умову при прийманні їх на роботу. Чи охоплює ця угода захист інформації, засоби її обробки та активи організації | |||||||

| 4.1.4 | 6.1.4 | Строки і умови наймання | Чи передбачують строки і умови найму відповідальність працівників по безпеки. Ці обов’язки можуть бути продовжені на визначений строк після звільнення | |||||||

| 4.2 | 6.2 | Навчання з інформаційної безпеки | ||||||||

| 4.2.1 | 6.2.1 | Навчання і тре-нінг з питань ІБ | Чи навчаються усі працівники організації та сторонні працівники питанням ІБ та чи отримують вони регулярне обновлення політики і процедур організації | |||||||

| 4.3 | 6.3 | Реагування на інциденти безпеки | ||||||||

| 4.3.1 | 6.3.1 | Звіт з інци-дентів безпеки | Чи існує формальна процедура повідомлення керівництва про інциденти безпеки | |||||||

| 4.3.2 | 6.3.2 | Звіт про слабкі місця у безпеці | Чи існує формалізована процедура або керівництво для користувачів по діям у випадку виявлення слабких місць у безпеці системи або сервісів | |||||||

| 4.3.3 | 6.3.3 | Реагування на збої ПЗ | Чи введене процедура звітності про збої програмного забезпечення | |||||||

| 4.3.4 | 6.3.4 | Аналіз інцидентів | Чи існує механізм виміру і аналізу типів, масштабів і вартості інцидентів і збоїв | |||||||

| 4.3.5 | 6.3.5 | Процес дис-циплінарних покарань | Чи існує формалізована процедура покарань працівників, які порушили політику ІБ і процедури безпеки. Такий процес може виконувати стримуючу функцію для працівників, що схильні до порушення політики ІБ | |||||||

| Фізичний захист і захист середовища | ||||||||||

| 5.1 | 7.1 | Захист приміщень | ||||||||

| 5.1.1 | 7.1.1 | Фізичний захист периметра | Які фізичні пристрої, безпеки периметра, здійснюють безпеку заходів обробки інформації. Приклади таких пристроїв безпеки – шлюзи, стіни, охорона тощо | |||||||

| 5.1.2 | 7.1.2 | Фізичні засоби контролю доступу | Які фізичні засоби контролю доступу дозволяють тільки авторизованому персоналу перебувати всередині організації | |||||||

| 5.1.3 | 7.1.3 | Захист офісів, кімнат, будівель | Чи зачинена кімната, у якій розміщені засоби обробки інформації, чи мають вони шафи і сейфи які зачиняються на ключ. Чи мають засоби обробки інформації безпеки від природних і штучних лих. Чи існують загрози, що виходять із суміжних приміщень | |||||||

| 5.1.4 | 7.1.4 | Робота у захище них приміщеннях | Чи існують засоби захисту від дій працівників сторонніх організацій, які працюють на захищених територіях | |||||||

| 5.1.5 | 7.1.5 | Ізолювання приміщень для доставки від приміщень для завантаження | Чи ізольовані області доставки та області обробки і загрузки інформації один від одного з метою виключення несанкціонованих дій. Чи введена оцінка ризиків для визначення безпеки таких приміщень | |||||||

Продовження таблиці 7.2

| 5.2 | 7.2 | Безпека обладнання | ||

| 5.2.1 | 7.2.1 | Захист приміщень з обладнанням | Чи знаходиться обладнання у приміщеннях з обмеженим доступом. Чи ізольовано обладнання, яке вимагає спеціальної безпеки, виведення в окрему зону, з метою зниження загального рівня вимог по безпеці. Чи застосовані засоби безпеки для мінімізації ризиків від таких потенційних загроз, як крадіжка, пожежа, вибух, дим, вода, вібрація, хімічні елементи, електромагнітні випромінювання, повені тощо. Чи існує політика, яка забороняє приймання їжі, пити та курити поряд з засобами обробки інформації | |

| 5.2.2 | 7.2.2 | Джерело живлення | Чи захищене обладнання від аварій за допомогою джерел безперебійного живлення, запасних генераторів тощо | |

| 5.2.3 | 7.2.3 | Захист кабелів | Чи захищені кабелі телекомунікацій і живлення, по яких передаються дані та допоміжна інформація від перехвату і пошкодження. Чи існують додаткові засоби безпеки для важливої інформації | |

| 5.2.4 | 7.2.4 | Технічна підтримка обладнання | Чи проводиться профілактичне обслуговування обладнання через рекомендовані виробником інтервали часу та відповідно специфікаціям. Чи здійснюється поточне обслуговування тільки авторизованим персоналом. Чи існує система обліку усіх, які можуть бути і існуючих збоїв та усіх реалізованих коригуючих засобів. Чи використовуються адекватні засоби безпеки при відправці обладнання за межі організації. Якщо обладнання за страховане, чи виконуються вимоги страхувальників | |

| 5.2.5 | 7.2.5 | Захист обладнання за межами організації | Чи необхідно отримувати дозвіл керівництва для використання обладнання за межами організації. Чи повинен бути рівень безпеки обладнання, яке використовується за межами організації, вищим ніж рівень безпеки всередині приміщення організації | |

| 5.2.6 | 7.2.6 | Вимоги при знищенні обладнання | Чи ліквідовується фізично та надійно знищується інформація з обмеженим доступом і критична інформація | |

| 5.3 | 7.3 | Загальні засоби безпеки | ||

| 5.3.1 | 7.3.1 | Вимоги «чистого столу» та «чистого екрану» | Чи активізована функція автоматичного блокування екрану. Вона повинна блокувати екран, коли інформаційна система залишена без нагляду. Чи знають працівники про вимоги зберігати конфіденційну інформацію в сейфі або шафі, коли їм необхідно покинути своє робоче місце | |

| 5.3.2 | 7.3.2 | Переміщення власності організації за її межі | Чи може хтось винести обладнання, інформацію або програмне забезпечення за межі організації без отримання дозволу. Чи проводиться регулярний аудит по виявленню спроб несанкціонованого виносу власності організації. Чи знають працівники про проведення такого аудиту. | |

| Управління діяльністю | ||||

| 6.1 | 8.1 | Операційні процедури та відповідальність | ||

| 6.1.1 | 8.1.1 | Документовані операційні процедури | Чи визначені у політики ІБ такі операційні процедури, як резервування, обслуговування обладнання тощо. Чи оформлені такі процедури у вигляді документів та чи користуються ними | |

| 6.1.2 | 8.1.2 | Управління змінами | Чи проходять усі програми, що запущені у систему, суворий контроль змін, усі зміни в цих програмах повинні пройти через авторизацію управління змінами. Чи ведуться журнали змін у програмах | |

| 6.1.3 | 8.1.3 | Процедури управління інцидентами | Чи існує процедура управління інцидентами для обробки інцидентів безпеки. Чи мають процедури опис обов’язків по управлінню інцидентами, порядок і швидкість реакції на інциденти безпеки. Чи визначені в процедурі різні типи інцидентів, починаючи від відмови в обслуговувані до порушення конфіденційності і засоби реагування на них. Чи обробляються журнали аудиту і обліку інцидентів та чи здійснюється профілактика повторення інциденту | |

| Продовження таблиці 7.2 | ||||

| 6.1.4 | 8.1.4 | Розподіл обов’язків | Чи існує розподіл обов’язків з метою, щоб скоротити можливості несанкціонованої модифікації та зловживання по відношенню до інформації і сервісам | |

| 6.1.5 | 8.1.5 | Поділ областей розробки і виробництва | Чи ізольовані області тестування і виробництва один від одного. Наприклад, тестування програмного забезпечення не повинно знаходитися на тій же інформаційній системі, що і програмне забезпечення виробництва. Необхідно, щоб мережі тестування і виробництва були розділені | |

| 6.2 | 8.2 | Планування потужності і приймання систем | ||

| 6.2.1 | 8.2.1 | Планування потужності | Чи аналізуються вимоги по необхідним ресурсам та чи створюються проекти по збільшенню потужностей. Це гарантує адекватну потужність по обробці і зберіганю інформації. Наприклад, моніторинг місця на жорсткому диску, оперативній пам’яті, процесора у критичних сервісах | |

| 6.2.2 | 8.2.2 | Система приймання | Чи введені критерії для впровадження нових ІС, обновлення і нових версій. Чи проводяться відповідні тести до прийманням систем | |

| 6.3 | 8.3 | Захист від зловмисного коду | ||

| 6.3.1 | 8.3.1 | Захист від зловмисного коду | Чи існують засоби безпеки від зловмисного коду. Чи має політика ІБ вимоги по використанні тільки ліцензованого ПЗ і забороні використання неавторизованого ПЗ. Чи існує процедура для перевірки того, наскільки усе оповіщення акуратне і інформоване по відношенню використання зловмисного коду. Чи встановлені антивірусні програми на ІС для перевірки, ізолювання або видалення вірусів. Чи здійснюється регулярне обновлення вірусних баз. Чи перевіряється весь трафік організації. Наприклад, чи проводиться перевірка на віруси електронної пошти | |

| 6.4 | 8.4 | Робота поза офісу | ||

| 6.4.1 | 8.4.1 | Резервування інформації | Чи регулярно здійснюється резервування важливої інформації. Чи регулярно тестуються резервні копії, щоб переконатися, що вони можуть бути відновлені на протязі виділеного інтервалу часу з використанням процедури відновлення | |

| 6.4.2 | 8.4.2 | Журнали операцій | Чи зберігають працівники оперативний журнал своїх дій, у якому зафіксовано ім’я користувача, помилки, дії по корекції. Чи перевіряються такі журнали на регулярній основ і у відповідності з операційними процедурами | |

| 6.4.3 | 8.4.3 | Журнал збоїв | Чи описані і контролюються збої. Це включає контрольні дії, аудит збоїв і перевірку прийнятих дій. | |

| 6.5 | 8.5 | Управління мережею | ||

| 6.5.1 | 8.5.1 | Управління мережею | Чи здійснюється ефективне операційне управління, таке, як створення виділених мереж і пристроїв системного адміністрування, там, де це необхідне. Чи визначені обов’язки і процедури управління для обладнання, яке знаходиться за межами території організації, включаючи обладнання користувачів системи. Чи існують спеціальні засоби захисту, що гарантують конфіденційність і цілісність даних при їх передачі через зовнішні мережі, захист систем, що підключаються. Наприклад, VPN, шифрування і механізми хешування | |

| 6.6 | 8.6 | Маркування і безпека носіїв інформації | ||

| 6.6.1 | 8.6.1 | Управління переміщеними носія ми інформації | Чи існує процедура управління переміщу-ними носіями інформації, такими, як магнітні стрічки, жорсткі диски, касети, карти пам’яті і звіти | |

| 6.6.2 | 8.6.2 | Знищення носіїв інформації | Чи здійснюється знищення носіїв інформації надійним засобом. Чи обліковуються знищені матеріальні носії інформації, при виникненні необхідності, з метою забезпечення можливості проведення аудиту | |

| 6.6.3 | 8.6.3 | Процедура маркування інформації | Чи існує процедура маркування інформації. Чи освітлені у цій процедурі питання захисту інформації від несанкціонованого розголошення або невірного використання |

Продовження таблиці 7.2

Date: 2015-06-11; view: 675; Нарушение авторских прав