Полезное:

Как сделать разговор полезным и приятным

Как сделать объемную звезду своими руками

Как сделать то, что делать не хочется?

Как сделать погремушку

Как сделать так чтобы женщины сами знакомились с вами

Как сделать идею коммерческой

Как сделать хорошую растяжку ног?

Как сделать наш разум здоровым?

Как сделать, чтобы люди обманывали меньше

Вопрос 4. Как сделать так, чтобы вас уважали и ценили?

Как сделать лучше себе и другим людям

Как сделать свидание интересным?

Категории:

АрхитектураАстрономияБиологияГеографияГеологияИнформатикаИскусствоИсторияКулинарияКультураМаркетингМатематикаМедицинаМенеджментОхрана трудаПравоПроизводствоПсихологияРелигияСоциологияСпортТехникаФизикаФилософияХимияЭкологияЭкономикаЭлектроника

Можливість несанкціонованого одержання інформації під дією дестабілізуючих факторів, незважаючи на застосування засобів ЗІ Рij. 1 page

|

|

Аналогічно аналізу попереднього параметра період прогнозування будемо здійснювати на малих інтервалах часу. Введемо функцію  , що дорівнює:

, що дорівнює:

.

.

З урахуванням того, що  , можна записати:

, можна записати:

, (5.16)

, (5.16)

де –  можливість того, що при використанні

можливість того, що при використанні  -го засобу захисту в j-м ТЗ несанкціоноване одержання інформації не буде мати місце навіть при появі і-го дестабілізуючого фактора.

-го засобу захисту в j-м ТЗ несанкціоноване одержання інформації не буде мати місце навіть при появі і-го дестабілізуючого фактора.

Виходячи з концепції захисту інформації як сукупності взаємозалежних організаційних заходів і технічних систем, синтезованих на основі обраних критеріїв оптимізація з урахуванням обмежень і спрямованих на захист інформації при її формуванні, передаванні, прийому, обробки і збереження з метою зберігання її цілісності, формується поняття захищеності інформації в ІС. Поняття захищеності є центральним у силу таких причин:

1. Сама мета створення системи (моделі) ЗІ є досягнення науково-технічного рівня захищеності інформації в ІС. Таким чином, методологія оцінки захищеності інформації є по суті методологією наукового обґрунтування кількісних показників досягнення мети системи захисту.

2. Методологія оцінки захищеності інформації в ІС є, насамперед, методологією наукового обґрунтування норм ефективності ЗІ. Оптимальний або раціональний вибір одиниць виміру і кількісних значень норм ефективності визначають категорії якості системи захисту, структуру і математичний апарат синтезу, аналізу й оптимізації моделі захисту і саму якість захисту. Дійсно, завищені норми ефективності ведуть до підвищення витрат на створення системи захисту, а занижені норми просто не дозволяють досягти цілей захисту.

3. Методологія оцінки захищеності інформації в ІС є основою для реального рівня захисту інформації в конкретних системах і його порівняння з нормами ефективності захисту, а, отже, є основою для вирішення питань про методи і засоби досягнення системи захисту.

Визначаючи критерії якості захисту, структуру і математичний апарат синтезу, аналізу й оптимізації моделі системи захисту, методологія оцінки захищеності інформації визначає цілі, засоби і методологію інженерного аналізу, спрямованого на виявлення потенційних стратегій нападу наінформацію в ІС і основні характеристики стратегій нападу, визначення можливих заходів захисту і вимог до їхніх параметрів.

Запитання для самоконтролю

1. Що потрібно враховувати при формуванні множини потенційних загроз безпеці інформації?

2. Опишіть алгоритм формування множини дестабілізуючих факторів.

3. Які причини є основними при порушенні цілісності інформації?

4. Які ви знаєте групи і класи причин порушення цілісності інформації? назвіть їх та наведіть кілька прикладів з життєвого досвіду.

5. Які ви знаєте канали несанкціонованого доступу до інформації?

6. Які ознаки є основними при класифікації каналів несанкціонованого

одержання інформації?

7. На скільки класів поділяються канали несанкціонованого одержання інформації? Назвіть їх.

8. Опишіть загальну схему визначення показників уразливості інформації.

9. Яким особливостями характеризуються виділені зони безпеки інформації?

10. Опишіть сутність та зміст зовнішньої неконтрольованої зони.

11. Опишіть сутність та зміст зовнішньої контрольованої зони.

12. Опишіть сутність та зміст зовнішньої зони приміщень ІС.

13. Опишіть сутність та зміст зовнішньої зони ресурсів.

14. Опишіть сутність та зміст зовнішньої зони даних.

15. опишіть особливості проявів дестабілізуючих факторів.

РОЗДІЛ 6

ВИБІР ЗАСОБІВ ІНФОРМАЦІЙНОЇ БЕЗПЕКИ

Заходи щодо забезпечення ІБ, як відомо, не приносять фінансової вигоди тому хто захищається. Їх впровадження лише зменшує збиток від можливих інцидентів. Відомо, що оцінювати можливий збиток доцільно окремо для порушень доступності, конфіденційності й цілісності за трирівневою якісною шкалою на низькому, помірному (середньому) та високому рівнях (рис. 6.1).

При цьому потенційний збиток для організації оцінюється як низький, якщо втрата доступності, конфіденційності та/або цілісності завдає обмежений шкідливий вплив на діяльність організації, її активи й персонал, тобто:

організація залишається здатною виконувати покладену на неї місію, але ефективність основних функцій виявляється помітно зниженою;

активам організації наноситься незначний збиток;

організація несе незначні фінансові втрати;

персоналу наноситься незначна шкода.

Потенційний збиток для компанії оцінюється як помірний (середній), якщо втрата доступності, конфіденційності та/або цілісності завдає серйозного шкідливого впливу на діяльність організації, її активи й персонал, тобто:

компанія залишається здатною виконувати покладену на неї місію, але ефективність основних функцій виявляється істотно зниженою;

активам організації заподіюється значний збиток;

компанія несе значні фінансові втрати;

персоналу наноситься значна шкода, що не створює загрози життю або здоров’ю.

Потенційний збиток для організації оцінюється як високий, якщо втрата доступності, конфіденційності та/або цілісності завдає суттєвого або катастрофічного шкідливого впливу на діяльність організації, її активи й персонал, тобто:

компанія втрачає здатність виконувати всі або деякі зі своїх основних функцій;

активам організації заподіюється великий збиток;

організація несе великі фінансові втрати;

персоналу наноситься важка або катастрофічна шкода, що створює можливу загрозу життю або здоров’ю.

Виходячи із цього дуже важливо, щоб витрати на створення й підтримку ІБ були на належному рівні співвимірні цінності активів організації, пов’язаних з її ІС. Співвимірність може бути забезпечена вибором відповідних адміністративних, процедурних, а також програмно-технічних регуляторів безпеки (рис. 6.2)

Виходячи із цього дуже важливо, щоб витрати на створення й підтримку ІБ були на належному рівні співвимірні цінності активів організації, пов’язаних з її ІС. Співвимірність може бути забезпечена вибором відповідних адміністративних, процедурних, а також програмно-технічних регуляторів безпеки (рис. 6.2)

Рис. 6.2. Регулятори інформаційної безпеки

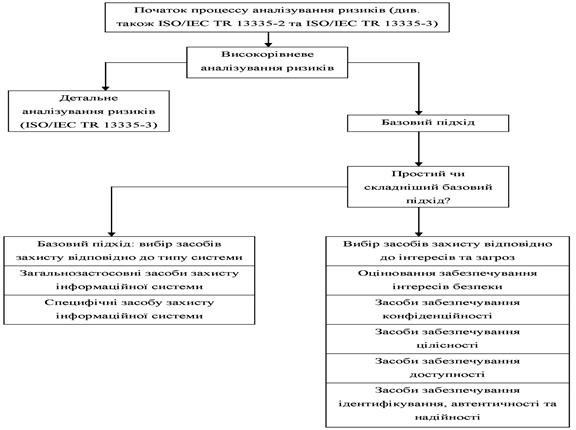

з використанням базового і детального підходу до оцінювання можливих ризиків (рис. 6.3).

Рис. 6.3. Способи вибору засобів безпеки інформаційної системи

6.1. Використання базового і детального підходів вибору засобів безпеки в інформаційних системах

Категоріями загального застосування засобів безпеки при базовому підході є управління ІБ та політикою безпеки, перевірка узгодженості безпеки, реагування на порушення, питання експлуатації, планування неперервності бізнесу та фізична безпека. Засоби безпеки, які належать до цих категорій формують основу успішного управління ІБ. Важливою умовою є забезпечення взаємодії цих засобів з більш технічними засобами. Наряду з ними, для кожного відповідного типу системного компонента треба вибирати специфічні засоби безпеки. Таблиця, що наведена нижче, дає приклад того, як починати процес вибору специфічних засобів системи. В цьому прикладі «Х» означає засоби, що мають реалізуватись за нормальних обставинах, та «(X)» означає засоби, які можуть стати у нагоді за деяких обставин (табл. 6.1).

Таблиця 6.1

Критерії вибору специфічних засобів системи

| Автономна робоча станція | Робоча станція (клієнт без спільних ресурсів), під’єдна на до мережі | Сервер чи робоча станція з спільними ресурсами, під’єднана до мережі | |

| Автентифікація | |||

| Автентифікація на основі інформації, якою володіє користувач | Х | Х | Х |

| Автентифікація на основі дечого, чим володіє користувач | Х | Х | Х |

| Автентифікація на основі того, ким є користувач | (Х) | (Х) | (Х) |

| Контроль логічного доступу та аудит | |||

| Політика контролю доступу | Х | ||

| Доступ користувачів до інформаційних систем | Х | Х | Х |

| Доступ користувачів до даних, служб та програм | Х | Х | Х |

| Перегляд і оновлення прав доступу | Х | ||

| Журнали аудиту | Х | Х | Х |

| Зловмисний код | |||

| Сканери | Х | Х | Х |

| Програми перевіряння цілісності | Х | Х | Х |

| Контроль за обігом переносних носіїв інформації | Х | Х | Х |

| Процедурні засоби безпеки | Х | Х | Х |

| Управління мережею | |||

| Методика експлуатації | Х | ||

| Планування системи | Х | ||

| Конфігурація мережі | Х | ||

| Відокремлення мережі | Х | ||

| Моніторинг мережі | Х | ||

| Виявлення вторгнень | Х | ||

| Криптографія | |||

| Безпека конфіденційності даних | (Х) | (Х) | (Х) |

| Безпека цілісності даних | (Х) | (Х) | (Х) |

| Неспростовність | (Х) | (Х) | |

| Автентичність даних | (Х) | (Х) | (Х) |

| Управління ключами | (Х) | (Х) | (Х) |

Першим кроком на цьому шляху є визначення й оцінювання проблем безпеки, що можуть призвести до втрати конфіденційності, цілісності, доступності, спостережності, автентичності та надійності. Другим – визначення для кожної проблеми безпеки типових загроз, а для кожної загрози певних засобів ІБ. У такий спосіб можливо задовольнити специфічні потреби безпеки та досягнути безпеки там, де вона дійсно необхідна.

Втрата конфіденційності може призвести до:

втрати суспільної довіри чи погіршення репутації;

судової відповідальності, включаючи відповідальність за порушення законодавства про безпеку даних;

несприятливі наслідки організаційної політики;

загрози власній безпеці;

фінансових втрат.

Втрата цілісності може призвести до:

прийняття невірних рішень;

обману;

порушення ділових функцій;

втрати суспільної довіри чи погіршення репутації;

фінансових втрат та

судової відповідальності, включаючи відповідальність за порушення законодавства про захист даних.

Втрата доступності до критичних програм чи доступності до критичної інформації може призвести до:

прийняття невірних рішень;

неможливості виконувати ризиковані задачі;

втрати суспільної довіри чи погіршення репутації;

фінансових втрат;

судової відповідальності, включаючи відповідальність за порушення законодавства про захист даних, недотримання строків виконання, вказаних в контракті, та суттєвих затрат на відновлення.

Втрата спостережності може призвести до:

маніпуляції системою з боку користувачів;

обману;

індустріального шпіонажу;

дій, що не прослідковуються;

помилкових обвинувачень, та судової відповідальності, включаючи відповідальність за порушення законодавства про захист даних.

Втрата автентичності може призвести до:

обману;

використання в правильному процесі неправильних даних, що призводить до неправильного результату;

маніпуляції організацією з боку сторонніх осіб;

індустріального шпіонажу;

помилкових обвинувачень та

судової відповідальності, включаючи відповідальність за порушення законодавства про захист даних.

Вибір засобів безпеки відповідно до детальних оцінок здійснюють згідно з принципами, наведеними вище. Детальне аналізування ризиків дозволяє враховувати спеціальні вимоги до ІС та її цінності. Відмінність від базового підходу обумовлюється обсягом робіт та подробицями, які можуть бути зібрані протягом процесу оцінювання. Нині є чотири основних аспекти, на які спрямований засіб безпеки: впливи, загрози, вразливості та ризики самі по собі. Способи, якими засоби безпеки можна направляти на ці аспекти, такі:

1) загрози – засоби безпеки можуть зменшити ймовірність виникнення загрози (наприклад, розглянемо загрозу втрати даних через помилки користувача, тоді навчальний курс для користувачів зменшить кількість цих помилок), чи, у випадку зловмисного нападу, вони можуть спинити його через збільшення технічної складності успішної атаки;

2) вразливість – засоби безпеки можуть усунути вразливість чи зробити її менш серйозною приклад, якщо внутрішня мережа, що з’єднана із зовнішньою мережею, вразлива до несанкціонованого доступу, то реалізація відповідного брандмауера зробить з’єднання менш вразливим, а роз’єднання усуне цю вразливість);

3) вплив – засоби безпеки можуть зменшити чи усунути вплив (якщо зловмисний вплив являє собою недоступність інформації, він зменшується через створення копій інформації, які надійно зберігаються в іншому місці, та готовність до активування плану неперервності бізнесу). Добре організований облік і аналізування журналів аудиту та засобів сигналізації може допомогти ранньому виявленню інциденту та знизити зловмисний вплив на бізнес.

Як і де використовують засіб безпеки, може бути суттєва різниця від тієї користі, яку отримано завдяки його запровадженню. Дуже часто, загрози можуть використовувати більше ніж одну вразливість. Тому, якщо засіб безпеки використовують, щоб запобігти виникненню такої загрози, він може бути спрямованим на декілька вразливостей одночасно. Також вірно і зворотне – засіб безпеки, що захищає вразливість, може бути спрямованим на декілька безпек. Ці переваги слід розглядати, за можливості, під час вибору засобів безпеки передусім при детальному підході. Отримані переваги потрібно документувати з тим, щоб мати повноту вимог безпеки, яким задовольняє будь-який засіб безпеки.

6.2. Обґрунтування базових вимог до безпеки інформації в інформаційних системах

Базові (мінімальні) вимоги безпеки до інформації в ІС формуються на основі аналізу ризиків. Вони охоплюють низький, помірний (середній) та високий рівні (рис. 6.1) і служать для забезпечення як доступності, конфіденційності й цілісності власне ІС, так і оброблюваних, збережених та переданих нею даних. При формуванні базових вимог безпеки до інформації й ІС (рис. 6.4) організація повинна розробити, документувати й оприлюднити офіційну політику безпеки, а також формальні процедури, спрямовані на виконання цих вимог.

|

Рис. 6.4. Базові вимоги безпеки до інформації й інформаційної системи

При цьому:

1) стосовно до закупівлі систем і сервісів компанії необхідно:

виділити достатній обсяг ресурсів для адекватного захисту ІС;

при розробці систем ураховувати вимоги ІБ;

обмежувати використання й установку програмного забезпечення;

забезпечити виділення зовнішніми постачальниками послуг, достатніх ресурсів для захисту інформації, додатків і/або сервісів;

2) в області сертифікації, акредитації й оцінки безпеки в організації варто проводити:

постійний моніторинг регуляторів безпеки, щоб мати довіру до їхньої ефективності;

періодичну оцінку регуляторів безпеки, застосовуваних в ІС, щоб контролювати їхню ефективність;

розробку й просування в життя плану дій по усуненню недоліків і зменшенню або усуненню уразливостей в ІС;

авторизацію введення в експлуатацію ІС і встановлення з’єднань з іншими інформаційними системами;

3) в області кадрової безпеки необхідно:

забезпечити надійність (довіренність) посадових осіб, що займають відповідальні пости, а також відповідність цих осіб пропонованим до даних посад вимогам безпеки;

забезпечити захист інформації й інформаційної системи при проведенні дисциплінарних акцій, таких як звільнення або переміщення співробітників;

застосовувати відповідні офіційні санкції до порушників політики й процедур безпеки;

4) для того, щоб керівники й користувачі ІС знали про ризики, пов’язані з їхньою діяльністю, а також про відповідні закони, нормативні акти, керівні документи, стандарти та інструкції, а персонал мав належну практичну підготовку для виконання обов’язків, пов’язаних з інформаційною безпекою організація повинна забезпечити інформування й навчання співробітників;

5) в області планування необхідно розробити, документувати, періодично змінювати й реалізувати плани забезпечення безпеки ІС, що описують регулятори безпеки (існуючі та перспективні) і правила поведінки персоналу, що має доступ до ІС;

6) з метою планування безперебійної роботи в компанії варто встановити, підтримувати та ефективно реалізувати плани реагування на аварійні ситуації, резервного копіювання, відновлення після аварій, щоб забезпечити доступність критичних інформаційних ресурсів і безперервність функціонування в аварійних ситуаціях;

7) у плані реагування на порушення ІБ організація повинна:

створити діючу структуру для реагування на інциденти, маючи на увазі адекватні підготовчі заходи, виявлення, аналіз і локалізацію порушень, відновлення після інцидентів і обслуговування звернень користувачів;

забезпечити простежування, документування й повідомлення про інциденти відповідним посадовим особам організації й уповноваженим органам;

8) з метою фізичного захисту організація повинна:

надавати фізичний доступ до ІС, встаткування, у виробничі приміщення тільки авторизованому персоналу;

фізично захищати встаткування й підтримуючу інфраструктуру ІС;

забезпечити належні технічні умови для функціонування ІС;

захищати ІС від загроз із боку навколишнього середовища;

забезпечити контроль умов, у яких функціонує ІС;

забезпечити управління доступом, надавши доступ до активів ІС тільки авторизованим користувачам, процесам, що діють від імені цих користувачів, а також пристроям (включаючи інші ІС) для виконання дозволених користувачам транзакцій і функцій;

9) для забезпечення протоколювання й аудита необхідно:

створювати, захищати й підтримувати реєстраційні журнали, що дозволяють відслідковувати, аналізувати, розслідувати й готувати звіти про незаконну, несанкціоновану або неналежну активність;

забезпечити відслідковуваність дій в ІС із точністю до користувача (підзвітність користувачів);

10) у плані управління конфігурацією в компанії треба:

установити й підтримувати базові конфігурації;

мати опис (карту) ІС, актуалізуєму з урахуванням життєвого циклу, у яку входять апаратура, програмне забезпечення й документація;

установити й забезпечити практичне застосування настроювань для конфігурування засобів безпеки в продуктах, що входять в ІС;

11) в області ідентифікації й аутентифікації необхідно забезпечити ідентифікацію й аутентифікацію користувачів ІС, процесів, що діють від імені користувачів, а також пристроїв як необхідну умову надання доступу до ІС.

Крім того, необхідно:

1) з метою супроводу:

здійснювати періодичне й своєчасне обслуговування ІС;

забезпечити ефективні регулятори для засобів, методів, механізмів і персоналу, що здійснюють супровід;

2) для захисту носіїв:

захищати носії даних як цифрові, так і паперові;

надавати доступ до даних на носіях тільки авторизованим користувачам;

санувати або знищувати носії перед виводом з експлуатації або перед передачею для повторного використання;

3) з метою захисту систем і комунікацій:

відслідковувати, контролювати й захищати комунікації (тобто передані й прийняті дані) на зовнішній і ключовій внутрішній границях ІС;

застосовувати архітектурні й апаратно-програмні підходи, що підвищують діючий рівень інформаційної безпеки ІС;

4) для забезпечення цілісності систем і даних:

вчасно ідентифікувати дефекти ІС і даних, доповідати про них і виправляти;

захищати ІС від шкідливого програмного забезпечення;

відслідковувати сигнали про порушення безпеки й повідомлення про нові погрози для інформаційної системи й належним чином реагувати на них.

Застосовуючи трирівневу шкалу оцінки збитку при порушенні ІБ, сьогодні використовують три базових набори, відповідно, для мінімального (низького, базового), помірного й високого рівня інформаційної безпеки. На мінімальному рівні інформаційної безпеки (рис. 6.5) необхідно, щоб адміністративні, процедурні та/або програмно-технічні регулятори безпеки були задіяні й задовольняли явно заданим у їхньому визначенні функціональним вимогам.

Застосовуючи трирівневу шкалу оцінки збитку при порушенні ІБ, сьогодні використовують три базових набори, відповідно, для мінімального (низького, базового), помірного й високого рівня інформаційної безпеки. На мінімальному рівні інформаційної безпеки (рис. 6.5) необхідно, щоб адміністративні, процедурні та/або програмно-технічні регулятори безпеки були задіяні й задовольняли явно заданим у їхньому визначенні функціональним вимогам.

Рис. 6.5. Регулятори безпеки за рівнями інформаційної безпеки

На помірному рівні інформаційної безпеки додатково повинні виконуватися наступні умови. Фахівці, що розробляють (реалізують) регулятори, надають опис їхніх функціональних властивостей з метою їх можливого аналізу й тестування. Технологія, по якій розробляються регулятори, повинна підтримувати високий ступінь упевненості в їхній повноті, несуперечності та коректності.

|

Рис. 6.6. Забезпечення інформаційної безпеки: процесний підхід

На високому рівні інформаційної безпеки, крім усього вищевказаного, необхідно надати опис проекту й реалізації регуляторів, включаючи функціональні інтерфейси між їхніми компонентами. Від розроблювачів потрібні свідчення того, що після завершення розробки (реалізації) виконання пропонованих до регуляторів вимог буде безперервним і несуперечливим у масштабах всієї інформаційної системи, і буде підтримуватися можливість підвищення ефективності регуляторів.

6.3. Вибір базового набору регуляторів безпеки

Необхідною умовою виконання вимог безпеки є вибір і реалізація відповідних регуляторів безпеки, тобто вироблення і застосування економічно виправданих контрзаходів і засобів захисту. Виходячи із цього на мінімальному рівні інформаційної безпеки доцільно розробляти, поширювати, періодично переглядати й змінювати офіційні, документовані політики безпеки, а також формальні документовані процедури, що сприяють проведенню їх у життя. При цьому доцільно застосовувати наступні адміністративні регулятори безпеки:

1) при оцінюванні ризиків:

категорування даних та ІС з вимогами безпеки;

визначення збитку від НСД, використання, розкриття, порушення роботи, модифікації та/або руйнування даних й ІС;

перегляд отриманих результатів;

2) при планування безпеки:

розробка, реалізація й змінювання для інформаційної системи плану, у якому описані вимоги безпеки для ІС і наявні й плановані регулятори безпеки;

розробка правил поведінки та вимог приватності;

3) у процесі закупівлі систем і сервісів:

виділення ресурсів, необхідних для адекватного захисту ІС в компанії;

розробка методології підтримки життєвого циклу з урахуванням аспектів ІБ;

розробка вимог та/або специфікації безпеки, заснованих на результатах оцінки ризиків;

формування обмежень на використання програмного забезпечення;

проведення аутсорсинга інформаційних сервісів;

4) у процесі сертифікації, акредитації та оцінюванні безпеки:

авторизація всіх з’єднань своєї інформаційної системи з іншими ІС;

оцінювання застосовуваних в ІС регуляторів безпеки;

розробка й зміна календарного плану заходів;

уведення інформаційної системи в експлуатацію;

моніторинг регуляторів безпеки в ІС.

До процедурних регуляторів на мінімальному рівні ІБ доцільно віднести:

1) у ході реалізації кадрової політики:

категорування посад і встановлення критеріїв відбору кандидатів на ці посади;

перевірка осіб, яким може бути наданий доступ до інформації та ІС;

перевірка посадових осіб при звільненні або при переміщенні на іншу посаду;

розробка угод про доступ до інформації та інформаційної системи;

2) на фізичному рівні:

проведення заходів щодо авторизації фізичного доступу й управлінню ним;

проведення заходів щодо моніторингу й протоколювання фізичного доступу;

проведення заходів щодо забезпечення аварійного освітлення, протипожежного захисту, перевірці засобів контролю температури й вологості;

забезпечення захисту від затоплень і т.д.

3) при плануванні безперебійної роботи:

розробка й реалізація плану забезпечення безперебійної роботи інформаційної системи, а також його зміни;

реалізація резервного копіювання користувальницьких і системних даних, що утримуються в ІС, а також відновлення інформаційної системи;

4) у процесі управління конфігурацією:

розробка, документування й підтримка актуальної базової конфігурації інформаційної системи;

5) при супроводі:

планування, здійснення й документування повсякденного, профілактичного й регулярного супроводу компонентів ІС;

6) у ході забезпечення цілісності системи:

ідентифікування дефектів інформаційної системи, інформування про них і виправлення виявлених;

відслідковуванння сигналів про порушення безпеки й повідомлення про нові загрози для ІС;

7) з метою захисту носіїв:

забезпечення доступу до інформації в друкованій формі або на цифрових носіях, вилучених з інформаційної системи тільки авторизованим користувачам;

санірування носіїв (як паперових, так і цифрових) перед виводом ІС із експлуатації або передачею її для повторного використання;

простежування, документування й верифікація діяльності по санації носіїв;

8) при реагуванні на порушення ІБ:

формування структур для реагування на порушення ІБ (група реагування), включаючи підготовку, виявлення й аналіз, локалізацію, ліквідацію впливу й відновлення після порушень;

своєчасне доведення інформації про порушення ІБ до відомості вповноважених посадових осіб;

9) у ході інформування й навчання:

інформування про проблеми ІБ і навчання відповідній проблематиці;

підтримка контактів із групами, форумами й асоціаціями, що спеціалізуються в області інформаційної безпеки й т.д.

До програмно-технічних регуляторів на мінімальному рівні інформаційної безпеки доцільно віднести процедури ідентифікації й аутентифікації, управління доступом, протоколювання й аудита, захисту систем і комунікацій й інші. При цьому організація, наприклад, керує ідентифікаторами користувачів за допомогою:

унікальної ідентифікації кожного користувача;

верифікації ідентифікатора кожного користувача;

одержання офіційної санкції від уповноважених посадових осіб на випуск ідентифікатора користувача;

забезпечення випуску ідентифікатора для потрібного користувача;

припинення дії ідентифікатора користувача після заданого періоду відсутності активності;

архівування ідентифікаторів користувачів.

Аутентифікаторами в інформаційній системі (токенами, сертифікатами в інфраструктурі відкритих ключів, біометричними даними, паролями, ключовими картами й т.п.) організація може управляти за допомогою:

Date: 2015-06-11; view: 596; Нарушение авторских прав