Полезное:

Как сделать разговор полезным и приятным

Как сделать объемную звезду своими руками

Как сделать то, что делать не хочется?

Как сделать погремушку

Как сделать так чтобы женщины сами знакомились с вами

Как сделать идею коммерческой

Как сделать хорошую растяжку ног?

Как сделать наш разум здоровым?

Как сделать, чтобы люди обманывали меньше

Вопрос 4. Как сделать так, чтобы вас уважали и ценили?

Как сделать лучше себе и другим людям

Как сделать свидание интересным?

Категории:

АрхитектураАстрономияБиологияГеографияГеологияИнформатикаИскусствоИсторияКулинарияКультураМаркетингМатематикаМедицинаМенеджментОхрана трудаПравоПроизводствоПсихологияРелигияСоциологияСпортТехникаФизикаФилософияХимияЭкологияЭкономикаЭлектроника

ISBN 978–966–2970–87–6 10 page

|

|

Проте збільшення кількості атак – ще не найбільша неприємність. Гірше те, що постійно виявляються нові уразливі місця в програмному забезпеченні і, як наслідок, з’являються нові види атак. Так, в інформаційному листі Національного центру захисту інфраструктури США (National Infrastructure Protection Center, NIPC) від 21 липня 1999 року повідомляється, що за період з 3 по 16 липня 1999 року виявлено дев’ять проблем з ПЗ, ризик використання яких оцінюється як середній або високий (загальне число виявлених уразливих місць дорівнює 17). Серед "потерпілих" операційних платформ – майже всі різновиди ОС Unix, Windows, MacOS, так що ніхто не може почуватися спокійно, оскільки нові помилки відразу починають активно використовуватися зловмисниками.

У таких умовах системи ІБ повинні вміти протистояти різноманітним атакам, як зовнішнім, так і внутрішнім, атакам автоматизованим і скоординованим. Іноді напад триває долі секунди; часом промацування уразливих місць ведеться повільно й розтягується на години, так що підозріла активність практично непомітна. Метою зловмисників може бути порушення всіх складових ІБ – доступності, цілісності або конфіденційності.

4.3. Модель подання системи інформаційної безпеки. Методи та засоби її забезпечення

Практична задача забезпечення інформаційної безпеки полягає в розробці моделі представлення системи (процесів) ІБ, що на основі науково-методичного апарату, дозволяла б вирішувати задачі створення, використання й оцінки ефективності системи захисту інформації для проектованих та існуючих унікальних ІС. Можна запропонувати наступні компоненти моделі ІБ:

об’єкти загроз;

загрози;

джерела погроз;

мета загроз з боку зловмисників;

джерела інформації;

способи неправомірного оволодіння конфіденційною інформацією;

напрямки захисту інформації;

способи захисту інформації;

засоби захисту інформації.

У спрощеному виді зазначені компоненти у виді концептуальної моделі представлення системи (процесів) ІБ приведені рис. 4.4.

Основною задачею моделі є наукове забезпечення процесу створення системи ІБ за рахунок правильної оцінки ефективності прийнятих рішень і вибору раціонального варіанту технічної реалізації системи захисту інформації.

Специфічними особливостями розв’язку задачі створення систем захисту є:

неповнота і невизначеність вихідної інформації про склад ІС і характерних загрозах;

багатокритерійнійсть задачі, пов’язана з необхідністю обліку великої кількості частинних показників (вимог) СЗІ;

наявність як кількісних, так і якісних показників, які необхідно враховувати при розв’язанні задач розробки і впровадження СЗІ;

неможливість застосування класичних методів оптимізації.

Така модель повинна задовольняти наступним вимогам:

1) використовуватися в якості: посібника зі створення СЗІ; методики формування показників і вимог до СЗІ; інструмента (методика) оцінки СЗІ; моделі СЗІ для проведення досліджень (матриця стану);

2) мати властивості: універсальності, комплексності, простоти використання, наочності та практичної спрямованості;

3) бути самонавчальною (можливість нарощування знань);

4) функціонувати в умовах високої невизначеності вихідної інформації;

5) дозволяти: встановити взаємозв’язок між показниками (вимогами), задавати різні рівні захисту, одержувати кількісні оцінки, контролювати стан СЗІ, застосовувати різні методики оцінок, оперативно реагувати на зміни умов функціонування та об’єднувати зусилля різних фахівців єдиним задумом.

Продемонструємо підхід до формування моделі ІБ на прикладі. Враховуючи, що людина одержує найбільш повне представлення про явище, яке її цікавить, коли їй вдається розглянути його з усіх боків, у тривимірному просторі, розглянемо три "координати вимірів" – три групи складових моделі СЗІ:

1) з чого складається. Основами (складовими частинами практично будь-якої складної системи, у тому числі і системи захисту інформації) ІБ є:

законодавча, нормативно-правова і наукова база;

структура і задачі органів (підрозділів), що забезпечують безпеку ІТ;

організаційно-технічні і режимні виміри і методи (політика ІБ);

програмно-технічні способи і засоби;

2) для чого призначена. Напрямки ІБ формуються виходячи з конкретних особливостей ІС як об’єкта захисту. У загальному випадку, з огляду на типову структуру ІС і історично сформовані види робіт із захисту інформації, пропонується розглянути наступні напрямки:

захист об’єктів інформаційних систем;

захист процесів, процедур і програм обробки інформації;

захист каналів зв’язку;

придушення побічних електромагнітних випромінювань;

керування системою захисту.

Оскільки кожен з цих напрямків базується на перерахованих вище основах, то елементи основ і напрямків, розглядаються нерозривно один з одним;

3) як працюють. Проведений аналіз існуючих методик (послідовностей) робіт зі створення СЗІ дозволяє виділити наступні етапи:

визначення інформаційних і технічних ресурсів, а також об’єктів ІС, що підлягають захисту;

виявлення повної множини потенційно можливих погроз і каналів витоку інформації;

проведення оцінки вразливості і ризиків інформації (ресурсів ІС) при наявній множині погроз і каналів витоку;

визначення вимог до системи захисту інформації;

здійснення вибору засобів захисту інформації і їхніх характеристик;

впровадження й організація використання обраних методів і засобів захисту;

здійснення контролю цілісності і керування системою захисту.

У загальному випадку кількість елементів матриці СЗІ може бути визначена із співвідношення:

, (4.1)

, (4.1)

де  – кількість елементів матриці;

– кількість елементів матриці;

– кількість складових блоку "Основи";

– кількість складових блоку "Основи";

– кількість складових блоку "Напрямки";

– кількість складових блоку "Напрямки";

- кількість складових блоку "Етапи".

- кількість складових блоку "Етапи".

Процедура формування матриці СЗІ виходячи з опису конкретної ІС і конкретних задач захисту інформації в цій системі подана на рис. 4.5 та 4.6.

|

Забезпечення інформаційної безпеки в загальній постановці проблеми може бути досягнуто лише при взаємоув’язанному рішенні трьох складових проблем: захисту інформації, що перебуває в системі, від дестабілізуючого впливу зовнішніх і внутрішніх загроз інформації; захисту елементів системи від дестабілізуючого впливу зовнішніх і внутрішніх інформаційних загроз; захисту зовнішнього середовища від інформаційних загроз з боку системи, що розглядається. При цьому для реалізації захисту інформації у випадку, коли така необхідність визначена законодавством в галузі ЗІ, створюється Комплексна система захисту інформації (КСЗІ). Коли ж суб’єкт ІБ має наміри розробити і реалізувати політику ІБ без порушення вимог законодавства – на підприємстві створюється Система управління інформаційною безпекою (СУІБ), яка повинна відповідати усім вимогам міжнародних стандартів в галузі ІБ, а саме: ISO/IEC 17799:2005, ISO/IEC 27001:2005 та іншим. Зважаючи на таке загальна схема забезпечення ІБ може бути представлена так, як показано на рис. 4.7.

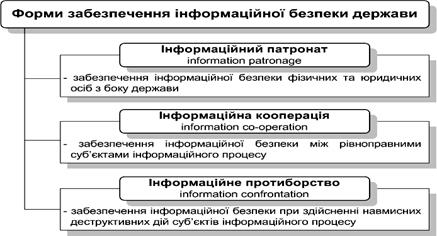

Формами забезпечення ІБ є інформаційний патронат, інформаційна кооперація та інформаційне протиборство (рис. 4.8).

Рис. 4.8. Форми забезпечення інформаційної безпеки

Методи, якими це досягається досить різноманітні (рис. 4.9). Серед них, наприклад, інженерно-технічні методи ставлять своєю метою забезпечення захисту інформації від витоку технічними каналами (за рахунок перехоплення електромагнітного випромінювання або мовної інформації тощо). Враховуючи таке вони поділяються у свою чергу на програмні, технічні та фізичні методи, засоби та заходи захисту. Програмні методи – це найпоширеніший засіб захисту інформації в комп’ютерах і інформаційних мережах. Звичайно вони застосовуються при ускладненні використання деяких інших методів і засобів. Перевірка дійсності користувача звичайно здійснюється операційною системою. Користувач ідентифікується своїм ім’ям, а засобом аутентифікації служить пароль. Технічні засоби використовуються в різних ситуаціях, входять до складу фізичних засобів захисту й програмно-технічних систем, комплексів і пристроїв доступу, відеоспостереження, сигналізації й інших видів захисту. У найпростіших ситуаціях для захисту персональних комп’ютерів від несанкціонованого запуску й використання, наявних на них даних пропонується встановлювати пристрої, що обмежують доступ до них, а також працювати зі знімними твердими магнітними й магнітооптичними дисками, самозавантажними компакт-дисками, флеш-пам’яттю тощо.

|

Фізичні заходи полягають у застосуванні людських ресурсів, спеціальних технічних засобів і пристроїв, що забезпечують захист від проникнення зловмисників на об’єкт, несанкціонованого використання, псування або знищення ними матеріальних і людських ресурсів. Такими людськими ресурсами є особи відомчої або позавідомчої охорони й вахтери, окремі співробітники, призначені керівництвом організації. Як технічні засоби в цьому випадку використовуються ґрати на вікнах, огородження, металеві двері, турнікети тощо. До основних програмно-технічних заходів, застосування яких дозволяє вирішувати проблеми забезпечення безпеки ІР, належать:

аутентифікація користувача й установлення його ідентичності;

управління доступом до БД;

підтримка цілісності даних;

захист комунікацій між клієнтом і сервером;

відбиття загроз специфічних, наприклад, для СУБД і ін.

Тобто, вони включають різні системи обмеження доступу на об’єкт, сигналізації й відеоспостереження.

Правові й організаційні методи захисту інформації створюють нормативну базу для організації різного роду діяльності, пов’язаної із забезпеченням інформаційної безпеки. Теоретичні та морально-етичні методи забезпечення інформаційної безпеки, у свою чергу, вирішують два основних завдання. Перше з них – це формалізація різного роду процесів, пов’язаних із забезпеченням інформаційної безпеки. Так, наприклад, формальні моделі управління доступом дозволяють строго описати всі можливі інформаційні потоки в системі і виходить, гарантувати виконання необхідних властивостей безпеки. Звідси безпосередньо випливає друге завдання – строге обґрунтування коректності й адекватності функціонування систем забезпечення інформаційної безпеки при проведенні аналізу їхньої захищеності. Таке завдання виникає, наприклад, при проведенні сертифікації автоматизованих систем по вимогам безпеки інформації. Сервіси мережевої безпеки являють собою механізми захисту інформації, що обробляється у розподілених інформаційних системах та мережах.

Взаємозв’язок методів забезпечення ІБ, що розглянуті вище приведено на рис. 4.10.

|

Таким чином, розвиток теорії інформаційної безпеки обумовлюється нині основними напрямками розвитку захисту інформації як першої складової загальної проблеми інформаційної безпеки, з однієї сторони. З іншої, – вивченням і розробкою другої складової інформаційної безпеки – захисту від інформації (регулярні дослідження й розробки на сьогоднішній день практично не ведуться). Згідно з українським законодавством, вирішення проблеми ІБ має здійснюватися шляхом:

створення повнофункціональної інформаційної інфраструктури держави та забезпечення захисту її критичних елементів;

підвищення рівня координації діяльності державних органів щодо виявлення, оцінки і прогнозування загроз інформаційній безпеці, запобігання таким загрозам та забезпечення ліквідації їхніх наслідків, здійснення міжнародного співробітництва з цих питань;

вдосконалення нормативно-правової бази щодо забезпечення інформаційної безпеки, зокрема захисту інформаційних ресурсів, протидії комп’ютер-

ній злочинності, захисту персональних даних, а також правоохоронної діяльності в інформаційній сфері;

розгортання та розвитку Національної системи конфіденційного зв’язку як сучасної захищеної транспортної основи, здатної інтегрувати територіально розподілені інформаційні системи, в яких обробляється конфіденційна інформація.

Запитання для самоконтролю

1. Сформулюйте сутність інформаційної безпеки, держави, організації, особистості.

2. Які висновки можна зробити виходячи з трактувань інформаційної безпеки?

3. Сформулюйте поняття конфіденційності, цілісності та доступності.

4. Які додаткові властивості інформації з позицій інформаційної безпеки слід враховувати при формулюванні основних положень політики інформаційної безпеки.

5. Назвіть основні етапи розвитку та становлення інформаційної безпеки.

6. Охарактеризуйте сучасний етап розвитку інформаційної безпеки.

7. Які компоненти є основними при складанні моделі інформаційної безпеки?

8. Охарактеризуйте концептуальну модель подання системи інформаційної безпеки.

9. Яким вимогам повинна забезпечувати концептуальна модель системи інформаційної безпеки.

10. Опишіть сутність формування матриці системи захисту інформації.

11. Опишіть загальну схему забезпечення інформаційної безпеки.

12. Які ви знаєте головні методи забезпечення інформаційної безпеки.

13. Охарактеризуйте взаємозв’язок методів забезпечення інформаційної безпеки.

РОЗДІЛ 5

ФОРМУВАННЯ МНОЖИНИ ЗАГРОЗ ІНФОРМАЦІЙНІЙ БЕЗПЕЦІ

Одною з найбільш принципових особливостей вирішення проблеми ЗІ є повне задоволення потреби в урахуванні усієї множини потенційних загроз безпеці інформації. Навіть один не врахований (не виявлений, не прийнятий до уваги тощо) дестабілізуючий фактор може значно знизити або звести нанівець ефективність захисту. Тому проблему з формування повної множини потенційних загроз безпеці інформації можна віднести до числа проблем, що відносяться до класу складноформалізованих. Це обумовлено тим, що архітектура сучасних засобів автоматизованої обробки інформації, організаційно-структурна і функціональна побудова інформаційно-обчислювальних мереж, технологія й умови обробки, збереження і накопичення інформації схильні до випадкових впливів надзвичайно великого числа факторів, багато з яких можна класифікувати як дестабілізуючі. Як результат, виникає протиріччя, що обумовлене з одного боку нагальною потребою формування повної множини потенційних загроз безпеці інформації, а з іншого – неможливістю формування такої множини з причини відсутності або недостатньої достовірності методів вирішення означуваної проблеми. Незважаючи на відсутність достовірних статистичних даних про дестабілізуючі фактори перспективним підходом при складанні множини потенційних загроз безпеці інформації вважаються методи, що ґрунтуються на експертних оцінках (рис. 5.1).

Рис. 5.1. Алгоритм формування відносно повної множини дестабілізуючих факторів

5.1. Причини порушення цілісності інформації

На підставі проведеного аналізу літературних джерел сформулюємо відносно повну множину причин порушення цілісності інформації. Нагадаємо, що під ППЦІрозуміють такі дестабілізуючі фактори, наслідком прояву яких може бути порушення фізичної цілісності інформації, тобто її викривлення або знищення. Перелік класів і груп ППЦІ подамо у вигляді табл. 5.1.

5.2 Канали несанкціонованого доступу інформації

Під каналами несанкціонованого одержання інформації (КНОІ) розуміються такі дестабілізуючі фактори, під дією яких особами або процесами, які не мають на це законних повноважень може бути одержана або створена небезпека одержання інформація, що захищається. Об’єктивна необхідність формування повної множини потенційно можливих КНОІ така, як і для ППЦІ. У той же час, труднощі формування повної множини КНОІ значно більші, ніж при вирішенні аналогічної задачі для ППЦІ. Пояснюється це тим, що несанкціоноване одержання інформації пов’язане переважно зі злочинними діями людей, які надто важко піддаються структуризації. Враховуючи таке формування якомога повної множини КНОІ доцільно за критерієм відношення до стану інформації, що захищається та критерієм ступеня взаємодії зловмисника з її елементами. За першим критерієм можна розрізнити два стани: безвідносно до обробки (несанкціоноване одержання інформації може мати місце навіть у тому випадку, якщо вона не обробляється, а просто зберігається) і в процесі безпосередньої обробки. Повна структуризація другого критерію може бути здійснена виділенням таких його значень:

перше – без доступу (тобто непряме одержання інформації);

друге – з доступом, але без зміни їхнього стану або змісту;

третє – з доступом і зі зміною змісту інформації або стану.

Враховуючи таке класифікаційна структура КНОІ матиме вигляд, приведений у табл. 5.2. Повнота поданої класифікаційної структури гарантується тим, що обрані критерії класифікації охоплюють усі потенційно можливі варіанти взаємодії зловмисника з інформацією, а структуризація значень критеріїв здійснюється по методу розподілу цілого на частини.

Таким чином, уся множина потенційно можливих КНОІ може бути строго розділеною на шість класів.

Наступним кроком на шляху вирішення розглянутої задачі є обґрунтування більш повного переліку КНОІ в межах кожного із шести класів. Отриманий перелік буде виглядати таким чином:

КНОІ першого класу – канали, що виявляються безвідносно до обробки інформації і без доступу зловмисника до інформації:

1. Розкрадання носіїв на заводах, де відбувається їхній ремонт;

2. Підслуховування розмов осіб, що мають відношення до інформації;

3. Провокування на розмови осіб, що мають відношення до інформації;

4. Використання зловмисником візуальних засобів;

5. Використання зловмисником оптичних засобів;

6. Використання зловмисником акустичних засобів.

КНОІ другого класу – канали, що виявляються в процесі обробки інформації без доступу зловмисника до неї:

1. Електромагнітні випромінювання пристроїв відображення;

2. Електромагнітні випромінювання процесорів;

3. Електромагнітні випромінювання зовнішніх запам’ятовуючих пристроїв;

4. Електромагнітні випромінювання апаратури зв’язку;

5. Електромагнітні випромінювання ліній зв’язку;

6. Електромагнітні випромінювання допоміжної апаратури;

7. Електромагнітні випромінювання пристроїв введення;

8. Електромагнітні випромінювання пристроїв підготовки даних;

9. Паразитні наводки в комунікаціях електропостачання;

10. Паразитні наводки в системах водопостачання і каналізації;

11. Паразитні наводки в мережах теплопостачання і вентиляції;

12. Паразитні наводки в шинах заземлення;

13. Паразитні наводки в ланцюгах газифікації;

14. Паразитні наводки в ланцюгах радіофікації;

15. Паразитні наводки в ланцюгах телефонізації;

16. Паразитні наводки в мережах живлення по ланцюгу 50 Гц;

17. Паразитні наводки в мережах живлення по ланцюгу 400 Гц;

18. Підключення генератора завад;

19. Підключення апаратури, що реєструє;

20. Огляд відходів виробництва, що потрапляють за межі контрольованої зони.

КНОІ третього класу – канали, що виявляються безвідносно до обробки інформації з доступом зловмисника до неї, але без зміни інформації:

1. Копіювання бланків із вихідними даними;

2. Копіювання першоносіїв;

3. Копіювання магнітних носіїв;

4. Копіювання пристроїв відображення інформації;

5. Копіювання вихідних документів;

6. Копіювання інших документів;

7. Розкрадання виробничих відходів.

КНОІ четвертого класу – канали, що виявляються в процесі обробки інформації з доступом зловмисника до неї, але без зміни останньої:

1. Запам’ятовування інформації на бланках із вихідними даними;

2. Запам’ятовування інформації з пристроїв відображення;

3. Запам’ятовування інформації на вихідних документах;

4. Запам’ятовування службових даних;

5. Копіювання в процесі обробки;

6. Виготовлення дублікатів масивів і вихідних документів;

7. Копіювання роздруківки масивів;

8. Використання програмних пасток;

9. Маскування під зареєстрованого користувача;

10. Використання недоліків операційних систем;

11. Використання недоліків мов програмування;

12. Використання враженості програмного забезпечення "вірусом".

КНОІ п’ятого класу – канали, що виявляються безвідносно до обробки інформації з доступом зловмисника до неї і зі зміною останньої:

1. Підміна бланків;

2. Підміна магнітних носіїв;

3. Підміна вихідних документів;

4. Підміна апаратури;

5. Підміна елементів програми;

6. Підміна елементів баз даних;

7. Розкрадання бланків із вихідними даними;

8. Розкрадання магнітних носіїв;

9. Розкрадання вихідних документів;

10. Розкрадання інших документів;

11. Включення в програми блоків типу "троянський кінь", "бомба" тощо.

12. Читання залишкової інформації в ОЗП після виконання санкціонованих запитів.

КНОІ шостого класу – канали, що виявляються в процесі обробки інформації з доступом зловмисника до інформації та застосуванням її:

1. Незаконне підключення до апаратури;

2. Незаконне підключення до ліній зв’язку;

3. Зняття інформації на шинах живлення пристроїв відображення;

4. Зняття інформації на шинах живлення процесорів;

5. Зняття інформації на шинах живлення апаратури зв’язку;

6. Зняття інформації на шинах живлення ліній зв’язку;

7. Зняття інформації на шинах живлення друкувальних пристроїв;

8. Зняття інформації на шинах живлення зовнішніх запам’ятовуючих пристроїв;

9. Зняття інформації на шинах живлення допоміжної апаратури.

5.3. Методи визначення значень показників уразливості інформації

Для визначення значень показників уразливості інформації розроблений метод, який відповідає природі цих показників і враховує усі фактори, що впливають на їх значення. Враховуючи, що з усієї сукупності таких показників особливе місце займають базові, тобто показники, що характеризують уразливість інформації в якому-небудь одному структурному компоненті ІС по одному якому-небудь КНОІ, відносно якогось потенційного порушника, - схема визначення показників уразливості в загальному вигляді матиме вигляд, приведений на рис. 5.2).

Цю схему можна покласти в основу розробки, як методів, так і моделей визначення значень показників уразливості інформації.

Значення базових показників визначається архітектурою ІС (від чого залежить рівень захищеності кожного її структурного компонента), множиною потенційно можливих КНОІ (від чого залежать потенційні можливості злочинних дій у структурному компоненті), а також чисельністю потенційних порушників і їхніх можливостей здійснювати злочинні дії. Потенційно можливою є та обставина, що несанкціоноване одержання інформації в сучасних ІС можливо не тільки шляхом безпосереднього доступу до даних, але і багатьма іншими шляхами, які не потребують такого доступу. Узагальнена структурна схема потенційно можливих злочинних дій в ІС наведена на рис. 5.3.

Виділені зони характеризуються наступними особливостями.

1. Зовнішня неконтрольована зона – територія навколо ІС, на якій персоналом і засобами ІС не застосовуються засоби і не здійснюються жодні заходи для ЗІ.

2. Зона контрольованої території – територія навколо приміщення ІС, що постійно контролюється персоналом або технічними засобами.

3. Зона приміщень ІС – внутрішній простір тих приміщень, у яких розташовані засоби системи.

4. Зона ресурсів ІС – та частина приміщень, звідки можливий безпосередній доступ до ресурсів системи.

5. Зона даних – та частина ресурсів системи, із яких можливий безпосередній доступ до інформації, що захищається.

Злочинні дії з метою несанкціонованого одержання інформації можливі в кожній із перерахованих зон. При цьому для несанкціонованого одержання інформації – необхідно одночасне настання таких подій:

порушник повинен одержати доступ у відповідну зону;

під час перебування порушника в зоні, у ній повинен з’явитися відповідний КНОІ;

відповідний КНОІ повинен бути доступний порушнику;

у КНОІ в момент доступу до нього порушника повинна знаходитися інформація, що захищається.

Відповідно до теореми можливостей, здатність несанкціонованого одержання інформації порушником k-ї категорії по j-му КНОІ в 1-й зоні і-го структурного компонента ІС визначається такою залежністю:

, (5.1)

, (5.1)

де і – поточний ідентифікатор структурного компонента ІС; j – те ж для КНОІ; k – те ж для категорії потенційних порушників; l – те ж для зони злочинних дій;

Ріkl – можливість доступу порушника k-ї категорії в 1-у зону і-го компонента ІС;

Рijl – можливість появи j-го КНОІ в 1-й зоні і-го компонента ІС;

Рijkl – можливість доступу порушника k-ї категорії до j-го КНОІ в 1-й зоні і-го компонента за умови доступу порушника в зону;

Рijl – можливість наявності інформації, що захищається в j-ому КНОІ в 1-й зоні і-го компонента в момент доступу туди порушника.

Приведена залежність буде справедлива в тому випадку, коли всі події, відображені в правій частині формули, є незалежними одна від одної, тобто коли поява будь-якої з них впливає на можливість появи інших. У противному випадку необхідно враховувати коефіцієнти між можливостями залежних подій. В даному випадку будемо вважати, що усі події є незалежними.

Для базової можливості несанкціонованого одержання інформації байдуже, в якій зоні це одержання інформації мало місце. Вона раніше визначена як можливість несанкціонованого одержання інформації в одному компоненті ІС одним порушником певної категорії й по одному КНОІ. Позначимо базову можливість як Рijk й запишемо її в такому вигляді:

. (5.2)

. (5.2)

Значення частково узагальнених показників можуть визначатися таким чином. Нехай {k*} – підмножина з повної множини потенційно можливих порушників, яка нас цікавлять. Тоді можливість несанкціонованого одержання інформації зазначеною підмножиною порушників по j-му КНОІ в і-ому компоненті ІС  визначається виразом:

визначається виразом:

, (5.3)

, (5.3)

де  – множення в дужках для усіх k, що входять в підмножину.

– множення в дужках для усіх k, що входять в підмножину.

Аналогічно, якщо існує підмножина представляючих інтерес КНОІ, то уразливість інформаційному компоненту даній підмножині КНОІ щодо k-го порушника може бути визначена з виразу:

. (5.4)

. (5.4)

Якщо ж {і*} підмножина цікавлячих структурних компонент ІС, то уразливість інформації в них по j-му КНОІ щодо k-го порушника

Date: 2015-06-11; view: 824; Нарушение авторских прав