Полезное:

Как сделать разговор полезным и приятным

Как сделать объемную звезду своими руками

Как сделать то, что делать не хочется?

Как сделать погремушку

Как сделать так чтобы женщины сами знакомились с вами

Как сделать идею коммерческой

Как сделать хорошую растяжку ног?

Как сделать наш разум здоровым?

Как сделать, чтобы люди обманывали меньше

Вопрос 4. Как сделать так, чтобы вас уважали и ценили?

Как сделать лучше себе и другим людям

Как сделать свидание интересным?

Категории:

АрхитектураАстрономияБиологияГеографияГеологияИнформатикаИскусствоИсторияКулинарияКультураМаркетингМатематикаМедицинаМенеджментОхрана трудаПравоПроизводствоПсихологияРелигияСоциологияСпортТехникаФизикаФилософияХимияЭкологияЭкономикаЭлектроника

ISBN 978–966–2970–87–6 5 page

|

|

Випадкові загрози можуть бути викликані помилками проектування ІС і системи захисту інформації, помилками в ПЗ, збоями та відмовами апаратури і систем забезпечення, помилками персоналу. Навмисні загрози обумовлені цілеспрямованими діями людей (порушників). За місцем розміщення джерела загроз відносно ІС останні розділяються на дистанційні та контактні. До дистанційних відносяться загрози, джерело яких (людина, апаратура, програма тощо) перебуває поза межами контрольованої території. Контактні загрози здійснюються в межах контрольованої зони, як правило, при проникненні в приміщення, де розташовані засоби обробки й зберігання інформації. На рис. 2.3 наведено варіант структурованої бази потенційних загроз для інформації, яка базується на наведених вище обґрунтуваннях.

Перелік можливих загроз інформації, що обробляється в ІС та циркулює у відповідних приміщеннях поданий у табл. 2.2.

Таблиця 2.2

Перелік можливих загроз інформації, що обробляється в ІС та циркулює у відповідних приміщеннях

| № з/п | Позначення загроз | Тип і визначення загроз | Джерело загроз | Наслідки | |||||

| Конфіденційність | Цілісність | Доступність | Спостережність | ||||||

| Загрози природного походження | |||||||||

| Катастрофа | Пожежа, повінь, землетрус, ураган, вибух | Середовище | + | + | |||||

| Умови | Вологість, запиленість, зміни температури | Середовище | + | + | |||||

| Випадкові загрози техногенного походження | |||||||||

| Вібрація | Вібрація | Апаратура | + | + | |||||

| Перешкоди | Небажаний вплив процесів один на одного | Апаратура | + | + | |||||

| ЕМВ | Зовнішні електромагнітні випромінювання (електромагнітна сумісність) | Апаратура | + | + | |||||

| Аварія | Аварія систем життєзабезпечення. | Середовище | + | + | |||||

| Відмова-Л | Відмови (повний вихід з ладу, систематичне неправильне виконання своїх функцій) людей | Люди | + | + | |||||

| Відмова-А | Відмови основної апаратури, систем передачі даних, носіїв інформації | Апаратура | + | + | + | ||||

| Відмова-П | Відмови програм | Програми | + | + | + | ||||

| Відмова-3 | Відмови систем живлення, систем забезпечення нормальних умов роботи апаратури й персоналу (електроживлення, охолодження й вентиляції, ліній зв’язку тощо). | Середовище, апаратура | + | + | |||||

| Збій-А | Збої основної апаратури систем передачі даних | Апаратура | + | + | + | + | |||

| Збій-3 | Збої систем харчування, систем забезпечення нормальних умов роботи апаратури й персоналу | Середовище, апаратура | + | + | |||||

| Помилка-Л | Випадкові помилки користувачів, що обслуговує персоналу, помилкова конфігурація й адміністрування системи | Люди | + | + | + | + | |||

| Помилка-П | Помилки програм | Програми | + | + | + | + | |||

| Недбалість | Недбале зберігання й облік документів, носіїв інформації | Люди | + | + | + | + | |||

| Поломка-А | Поломка апаратури | Люди | + | + | + | ||||

| Поломка-Н | Ушкодження носіїв інформації | Люди, апаратура | + | + | |||||

| Вірус | Поразка програмного забезпечення комп’ютерними вірусами. | Люди, програми | + | + | + | + | |||

| Підключення | Підключення до каналів зв’язку через штатні або спеціально розроблені апаратні засоби (у тому числі підключення через установлені модемні, факс- модемні плати) | Люди, апаратура, програми | + | + | |||||

| Навмисні загрози техногенного походження дистанційної дії | |||||||||

| ПЕМВ | Одержання інформації з каналу побічного електромагнітного випромінювання основних технічних засобів (пристроїв наочного відображення, системних блоків, периферійної апаратури, апаратури зв’язку, ліній зв’язку, кабелів) | Апаратура | + | ||||||

| Е-наведення | Одержання інформації з каналу побічних наведень у системах каналізації, у мережах теплопостачання, у системах вентиляції, у шинах заземлення, у ланцюгах телефонізації | Апаратура | + | ||||||

| Віброакустика | Одержання інформації з віброакустичного каналу з використанням лазерних пристроїв зняття інформації | Апаратура | + | ||||||

| Спецвпливи | Одержання інформації з каналів спеціального впливу (електромагнітне й високочастотне опромінення об’єкта захисту) | Апаратура | + | ||||||

| Е-імпульс | Використання електромагнітних імпульсів з метою знищення інформації, засобів її обробки й зберігання | Апаратура | + | + | |||||

| Підслуховування-Т | Прослуховування телефонних мереж | Апаратура, люди | + | ||||||

| Оптика | Використання оптичних засобів, дистанційне фотографування | Апаратура | + | ||||||

Продовження табл. 2.2

| № з/п | Позначення загроз | Тип і визначення загроз | Джерело загроз | Наслідки | |||||

| Конфіденційність | Цілісність | Доступність | Спостережність | ||||||

| НСД-ЛВЗ | Несанкціонований дистанційний доступ до ЛВЗ | Люди, апаратура, програми | + | + | + | + | |||

| Переадресація | ере адресація (зміна маршруту) передачі даних. | Люди, програми | + | + | + | ||||

| Нав’язування | Нав’язування порочної інформації під ім’ям авторизованого користувача | Люди, програми | + | + | |||||

| Навмисні загрози техногенного походження контактної дії | |||||||||

| Прослуховування | Прослуховування мережі за допомогою програмних або програмно-апаратних аналізаторів. | Апаратура, програми | + | + | |||||

| Читання-З | Читання “сміття” (залишкової інформації із запам’ятовувальних пристроїв) | Люди, апаратура, програми | + | ||||||

| Читання-Е | Оглядання даних, які виводяться на екран. | Люди, апаратура | + | ||||||

| Читання-Д | Оглядання даних, які роздруковуються, читання залишених без огляду видрукуваних на принтері документів | Люди, апаратура | + | ||||||

| Ушкодження | Фізичне знищення системи (у результаті вибуху, підпалу й т.п.), ушкодження всіх або окремих найбільш важливих компонентів АС (прибудував, носіїв важливої системної інформації, осіб із числа персоналу й т.п.), систем електроживлення тощо | Люди | + | + | |||||

| Відключення-О | Відключення або виведення з ладу підсистем забезпечення функціонування обчислювальних систем (електроживлення, охолодження й вентиляції, ліній зв’язку тощо) | Люди, апаратура, програми | + | + | |||||

| Закладка | Використання й дистанційні пристрої, що підслуховують. | Люди, апаратура | + | ||||||

| Випитування | Провокація до розмов осіб, що мають відношення до АС. | Люди | + | + | |||||

| Копіювання | Копіювання вихідних документів, магнітних і інших носіїв інформації (у тому числі при проведенні ремонтних і регламентних робіт із ГМД) | Апаратура, програми, люди | + | ||||||

| Розкрадання | Розкрадання магнітних носіїв і документів (оригінали й копії інформаційних матеріалів, ГМД, стрімерних стрічок), виробничих відходів (відбитків, записів, носіїв інформації т.п.), одержання неврахованих копій | Люди | + | ||||||

| Імітація | Незаконне одержання паролів і інших реквізитів розмежування доступу (агентурним шляхом, у результаті недбалості користувачів, підбором, імітацією інтерфейсу системи тощо) з наступним маскуванням під зареєстрованого користувача (“маскарад”) | Люди, програми | + | + | + | ||||

| НСД-РС | Несанкціоноване використання робочі станції й терміналів ЛВЗ | Люди програма | + | + | + | + | |||

| НСД-П | Несанкціоноване використання технічних засобів (модем, апаратний блок кодування, периферійні пристрої) | Люди програми | + | + | + | ||||

| Злом | Обхід механізмів захисту з метою забезпечити надалі псевдосанкціонований доступ порушника | Люди програми | + | + | |||||

| Перехоплення | Перехоплення паролів програмою-імітатором, перехоплення повідомлень. | Люди, програми | + | + | + | + | |||

| Закладка-П | Включення в програми програмних закладок типу "троянський кінь", "бомба" тощо. | Люди, програми | + | + | + | + | |||

| Підміна | Несанкціоновані зміни, підміна елементів програм, елементів БД, апаратури, магнітних носіїв | Люди, програми | + | + | + | + | |||

| Дезорганізація | Дії щодо дезорганізації функціонування системи (зміна режимів роботи пристроїв і програм, страйк, саботаж персоналу, постановка потужних активних перешкод на частотах роботи пристроїв системи й т.п.) | Люди, програми | + | + | |||||

| Вербування | Вербування персоналу або окремих користувачів, які мають певні повноваження | Люди | + | + | |||||

| Вади | Використання вад немов програмування, операційних систем (у тому числі параметрів системи захисту, установлених "за замовчуванням"). | Люди, програми | + | + | + | + | |||

Причинами виникнення таких загроз може бути, як це відзначено вище, намагання зловмисника порушити фізичну цілісність інформації (ППЦІ), несанкціоновано її модифікувати (внаслідок викривлень з якої-небудь причини та злочинних дій людей по якомусь каналу) або несанкціоновано її одержати через канали несанкціонованого одержання інформації (КНОІ). Механізм формування причин порушення ЗІ подано на рис. 2.4. Ті чинники, наслідком яких можуть бути зазначені впливи на інформацію, назвемо дестабілізуючими.

Відповідно до технології і функціонування інформації, систему дестабілізуючих чинників складають такі:

кількісна недостатність – фізична недостача одного або декількох технічних компонентів для забезпечення необхідної захищеності інформації з розглянутих показників;

якісна недостатність – недосконалість конструкції або організації одного або декількох компонентів, у силу чого не забезпечується необхідний ЗІ;

відмова – порушення працездатності елемента, що призводить до неможливості виконання ним своїх функцій;

збій – тимчасове порушення працездатності якогось елемента, наслідком чого може бути неправильне виконання ним у цей момент своїх функцій;

стихійне лихо – спонтанне виникаюче неконтрольоване явище;

злочинна дія – дію людей, спеціально спрямовані на порушення захищеності інформації;

помилка – неправильне (одноразове або систематичне) виконання однієї або декількох функцій, що відбуваються внаслідок специфічного (постійного або тимчасового) його стану;

побічні явище – явище, що супроводжує виконання елементом своїх основних функцій, але наслідком якого може бути порушення захищеності інформації.

Джерелами дестабілізуючих чинників, тобто середовищем їхньої появи, можуть бути як компоненти технічних засобів, так і зовнішнє середовище. До повної множини джерел можна віднести:

суспільство (окремі особи або групи осіб, дії яких можуть бути причиною порушення ЗІ);

технічні пристрої і засоби;

моделі, алгоритми і програми;

технологія функціонування (сукупність засобів, прийомів, правил, заходів і угод, які використовуються у процесі опрацювання і передачі інформації);

зовнішнє середовище (сукупність елементів, що можуть впливати на ЗІ).

Різні підходи у виявленні загроз безпеці інформації в інформаційних системах наведено в табл. 2.3 з погляду еталонної моделі взаємозв’язку відкритих систем. Як порушник розглядається особа, яка може одержати доступ до роботи з включеними до складу інформаційної системи засобами. Порушники класифікуються за рівнем можливостей, що надаються їм штатними засобами інформаційної системи.

Виділяють чотири рівні цих можливостей. Класифікація є ієрархічною, тобто кожний наступний рівень включає в себе функціональні можливості попереднього:

перший рівень визначає найнижчий рівень можливостей проведення діалогу з інформаційною системою – можливість запуску фіксованого набору завдань (програм), що реалізують заздалегідь передбачені функції обробки інформації;

другий рівень визначається можливістю створення і запуску власних програм з новими функціями обробки інформації;

третій рівень визначається можливістю управління функціонуванням інформаційної системи, тобто впливом на базове програмне забезпечення системи та на склад і конфігурацію її устаткування;

четвертий рівень визначається всім обсягом можливостей осіб, що здійснюють проектування, реалізацію і ремонт апаратних компонентів інформаційної системи, аж до включення до складу інформаційної системи власних засобів з новими функціями обробки інформації.

Припускається, що в своєму рівні порушник – це фахівець вищої кваліфікації, який має повну інформацію про інформаційну систему і комплекс засобів захисту. У кожному конкретному випадку, виходячи з конкретної технології обробки інформації, може бути визначена модель порушника, що повинна бути адекватна реальному порушнику для даної інформаційної системи. При розробці моделі порушника визначається:

припущення про категорії осіб, до яких може належати порушник;

припущення про кваліфікацію порушника і його технічної оснащеності (про використані для здійснення порушення методи і засоби);

припущення про мотиви дій порушника (переслідуваних порушником цілях);

обмеження та припущення про характер можливих дій порушників.

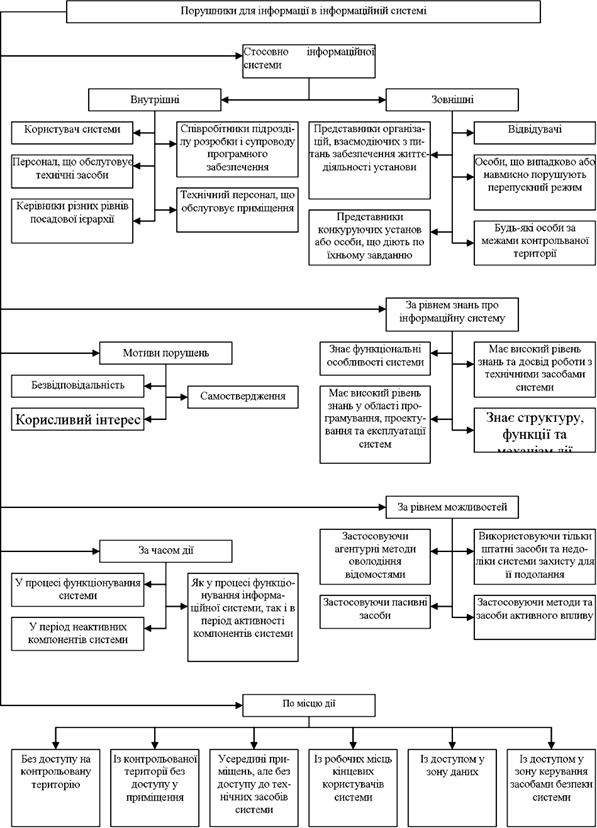

Стосовно інформаційної системи порушники можуть бути внутрішніми (з числа персоналу системи):

користувачі (оператори) системи;

персонал, що обслуговує технічні засоби;

співробітники підрозділу розробки і супроводу програмного забезпечення (прикладні та системні програмісти);

технічний персонал, що обслуговує приміщення (прибиральниці, електрики, сантехніки та інші працівники, що мають доступ у приміщення, де розташована ІС);

керівники різних рівнів посадової ієрархії,

або зовнішніми (сторонніми особами):

відвідувачі (запрошені з будь-якого приводу);

представники організацій, що взаємодіють з питань забезпечення життєдіяльності установи (енергопостачання, водопостачання, теплопостачання тощо);

представники конкуруючих організацій або особи, що діють за їхнім завданням;

особи, що випадково або навмисно порушили перепускний режим (без мети порушення безпеки інформаційної системи);

будь-які особи за межами контрольованої території.

Можливо виділити три основні мотиви порушень: безвідповідальність, самоствердження, корисливий інтерес. Усіх порушників можливо класифікувати в такий спосіб. За рівнем знань про інформаційну систему:

знає функціональні особливості інформаційної системи, основні закономірності формування в ній масивів даних і потоків запитів до них, уміє користуватися штатними засобами;

має високий рівень знань та досвід роботи з технічними засобами системи і їхнього обслуговування;

має високий рівень знань у галузі програмування, проектування та експлуатації інформаційних систем;

знає структуру, функції та механізм дії засобів захисту, їхні сильні і слабкі сторони.

За рівнем можливостей (використаним методом і засобом):

застосовуючи часто агентурні методи оволодіння відомостями;

застосовуючи пасивні засоби (технічні засоби перехоплення без модифікації компонентів системи);

використовуючи тільки штатні засоби та недоліки системи захисту для її подолання (несанкціоновані дії з використанням дозволених засобів), а також компактні магнітні носії інформації, що можуть бути потай пронесені через охорону;

застосовуючи методи та засоби активного впливу (модифікація і підключення додаткових технічних засобів, підключення до каналів передачі даних, упровадження програмних закладок та використання спеціальних інструментальних і технологічних програм).

За часом дії:

у процесі функціонування ІС (під час роботи компонентів системи);

у період неактивних компонентів системи (у неробочий час, під час пла-

нових перерв у її роботі, перерв з метою обслуговування і ремонту тощо);

як у процесі функціонування ІС, так і в період активності компонентів системи.

За місцем дії:

без доступу на контрольовану територію організації;

із контрольованої території без доступу у приміщення;

усередині приміщень, але без доступу до технічних засобів ІС;

із робочих місць кінцевих користувачів інформаційної системи;

із доступом у зону даних (баз даних, архівів тощо);

із доступом у зону керування засобами забезпечення безпеки системи.

Структурна схема потенційних дій порушника для інформацій в інформаційній системі наведена на рис. 2.5.

Визначення конкретних значень характеристик можливих порушників у значній мірі суб’єктивне. Модель порушника, побудована з урахуванням особливостей конкретної предметної галузі та технології обробки інформації, може бути представлена перерахуванням декількох варіантів його вигляду. Кожен вид порушника повинен бути охарактеризований значеннями характеристик, наведених вище. Методи перевірки отриманих моделей, їхньої відповідності до реальної системи і порядок визначення потенційно вразливих місць у системі, є обов’язковим при створенні моделі. Так, помилки персоналу можуть становити 55%, нечесні співробітники – 10%, скривджені особи – 9%, зовнішній напад – 1..3%, віруси – 4%, проблеми фізичного захисту (стихійні лиха, порушення електроживлення зниження або підвищення напруги, коливання потужності і опалення тощо) – 20%.

2.2.1. Формалізована модель оцінювання загроз безпеці інформації за метою реалізації

З позицій впливу на інформацію та систему її обробки найбільший інтерес представляють загрози за метою реалізації. На їх підґрунті формується, як правило, формалізована модель оцінювання ступеня порушення системи захисту інформації у досліджуваній системі. Згідно з нормативними документами ТЗІ України (НД ТЗІ 1.1-002-99 та НД ТЗІ 2.5-004-99) такі загрози полягають у порушенні:

конфіденційності інформації (властивість інформації бути відомою в плані читання або копіювання тільки допущеним або інакше авторизованим суб’єктам ІС – користувачам, програмам, процесам);

цілісності інформації (властивість інформації бути незмінною в семан-

Рис. 2.5. Структурна схема потенційних дій порушника

тичному змісті, що досягається сукупністю заходів щодо її захисту від збоїв, видалення і несанкціонованого доступу до неї);

доступності до інформації (властивість інформації бути захищеною від

несанкціонованого блокування, часткової або повної втрати працездатності системи).

При цьому до загроз порушення конфіденційності інформації у ІС згідно з відносимо спроби:

несанкціонованого перехоплення електронних і акустичних випромінювань;

примусового електромагнітного опромінення (підсвічування) ліній зв’язку;

несанкціонованого застосування закладених пристроїв і програмних закладок;

відновлення тексту принтера та дистанційного фотографування;

розкрадання носіїв інформації й документальних відходів;

читання або копіювання як відкритої, так і конфіденційної інформації, імпорту або експорту такої інформації, а також обміну нею між елементами обчислювальної мережі, що відносяться до різних класів захищеності;

копіювання носіїв інформації з подоланням засобів захисту;

маскування під зареєстрованого користувача або під під запити системи;

використання недоліків мов програмування й операційних систем;

незаконне підключення до апаратури і ліній зв’язку;

виведення з ладу механізмів захисту;

впровадження і використання комп’ютерних вірусів тощо.

Вони ймовірно можуть бути реалізовані порушником за умови подолання ним засобів:

організаційного обмеження доступу ( );

);

охоронної сигналізації ( );

);

захисту від вірусних атак ( );

);

канального захисту від несанкціонованого доступу із телекомунікаційної мережі до ресурсів ЛОМ ( );

);

управління доступу, включаючи засоби управління фізичним доступом до приміщень, системних блоків, клавіатури тощо ( );

);

адміністрування доступу до відповідних суб’єктів і об’єктів з використанням механізмів загального і спеціального ПЗ ( ).

).

Виходячи з такого ймовірність подолання неавторизованим користувачем зазначених засобів захисту може бути визначена з виразу:

. (2.1)

. (2.1)

Подальше розкриття змісту інформації з обмеженим доступом може статися лише за умови, якщо порушник після її отримання:

знає мову, якою інформація представляється (ймовірність події –  );

);

знає і може застосовувати програмні засоби або апаратуру криптографічного перетворення (ймовірність події –  );

);

має необхідні ключі або ключові набори для такого перетворення (ймовірність події –  ).

).

Виходячи з такого ймовірність подолання неавторизованим користувачем засобів криптографічного захисту з урахуванням положень [97, 98, 100] може бути визначена з виразу:

. (2.2)

. (2.2)

Тоді ймовірність порушення конфіденційності інформації з подоланням розглянутих вище засобів може бути визначена як:

. (2.3)

. (2.3)

До загроз порушення цілісності інформації відносимо:

несанкціоновану модифікацію та/або видалення програм і даних;

вставку, зміну або видалення даних в елементах протоколу в процесі обміну між абонентами обчислювальної мережі;

втрату даних у результаті збоїв, порушення працездатності елементів обчислювальної мережі або некомпетентних дій суб’єктів доступу тощо.

Вони можуть бути реалізовані порушником за умови подолання засобів:

організаційного обмеження доступу, охоронної сигналізації та управління доступом, включаючи засоби управління фізичним доступом до приміщень, системних блоків, клавіатури тощо та адміністрування доступу, як й при аналізі загроз конфіденційності інформації (ймовірність такої події –  визначена раніше);

визначена раніше);

захисту цілісності від загроз у телекомунікаційних мережах ( );

);

захисту від спеціальних впливів на інформацію по ТКМ ( );

);

контролю та поновлення цілісності інформації ( ).

).

З урахуванням можливостей попереднього підходу, ймовірність порушення цілісності  може бути знайдена з виразу:

може бути знайдена з виразу:

. (2.4)

. (2.4)

До загроз порушення доступності інформації відносимо:

повторення або вповільнення елементів протоколу;

придушення обміну в телекомунікаційних мережах;

використання помилок або недокументованих можливостей служб і протоколів передачі даних для ініціювання відмови в обслуговуванні;

перевитрата обчислювальних або телекомунікаційних ресурсів тощо.

Вони, як і в попередніх випадках, можуть бути реалізовані за умови подолання неавторизованим користувачем систем управління доступом до ІР ЛОМ (ідентифікації, аутентифікації, надання певних повноважень чи привілеїв, з наступною їх перевіркою під час кожної із спроб доступу до ресурсів) та фільтрації. Виходячи з такого стійкість системи управління доступом – (в розумінні ймовірності її не подолання) визначається стійкістю процесів ідентифікації та аутентифікації самого адміністратора безпеки, як користувача з найширшими повноваженнями:

Date: 2015-06-11; view: 716; Нарушение авторских прав