Полезное:

Как сделать разговор полезным и приятным

Как сделать объемную звезду своими руками

Как сделать то, что делать не хочется?

Как сделать погремушку

Как сделать так чтобы женщины сами знакомились с вами

Как сделать идею коммерческой

Как сделать хорошую растяжку ног?

Как сделать наш разум здоровым?

Как сделать, чтобы люди обманывали меньше

Вопрос 4. Как сделать так, чтобы вас уважали и ценили?

Как сделать лучше себе и другим людям

Как сделать свидание интересным?

Категории:

АрхитектураАстрономияБиологияГеографияГеологияИнформатикаИскусствоИсторияКулинарияКультураМаркетингМатематикаМедицинаМенеджментОхрана трудаПравоПроизводствоПсихологияРелигияСоциологияСпортТехникаФизикаФилософияХимияЭкологияЭкономикаЭлектроника

Керування інформаційною безпекою

|

|

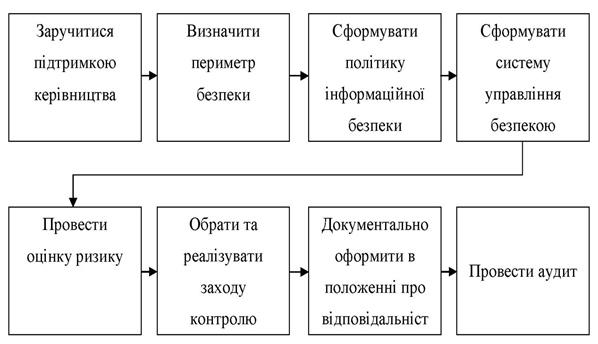

Міжнародний стандарт ISO/IEC 17799:2005 (BS 7799-1:2002) «Керування інформаційною безпекою – Інформаційні технології» («Information Technology – Information Securtiy Management») є найбільш відомим стандартом у області захисту інформації. Алгоритм застосування стандарту ISO/IEC 17799:2005 наведено на рис. 6.1.

Рис. 6.1. Алгоритм застосування стандарту ISO/IEC 17799:2005

Стандарт розроблено на основі першої частини британського стандарту BS 7799-1:1995 «Практичні рекомендації по керуванню інформаційною безпекою» («Information Securtiy Management – Part 1: Code of Practice for Information Securtiy Management») і відноситься до нового покоління стандартів інформаційної безпеки. Поточна версія стандарту ISO/IEC 17799:2005 (BS 7799-1:2002) розглядає наступні питання забезпечення інформаційної безпеки організації (рис. 6.2):

Рис. 6.2. Основні області застосування стандарту ISO/IEC 17799:2005

– необхідність забезпечення інформаційної безпеки;

– терміни та визначення інформаційної безпеки;

– політику інформаційної безпеки;

– організацію інформаційної безпеки;

– класифікація і управління інформаційними ресурсами;

– питання безпеки, пов’язані з персоналом;

– фізична безпека;

– адміністрування безпеки інформаційних систем;

– керування доступом;

– вимоги до безпеки інформаційних систем у ході їх розробки, експлуатації і супроводу;

– управління бізнес-процесами організації з точки зору інформаційної безпеки;

– внутрішній аудит інформаційної безпеки;

– забезпечення безперервності бізнесу;

– відповідність вимогам.

Специфікація систем керування інформаційною безпекою визначають можливі функціональні специфікації системи управління інформаційною безпекою з точки зору їх перевірки на відповідність вимогам першої частини (рис. 6.3)

Рис. 6.3. Склад робочої документації для сертифікації

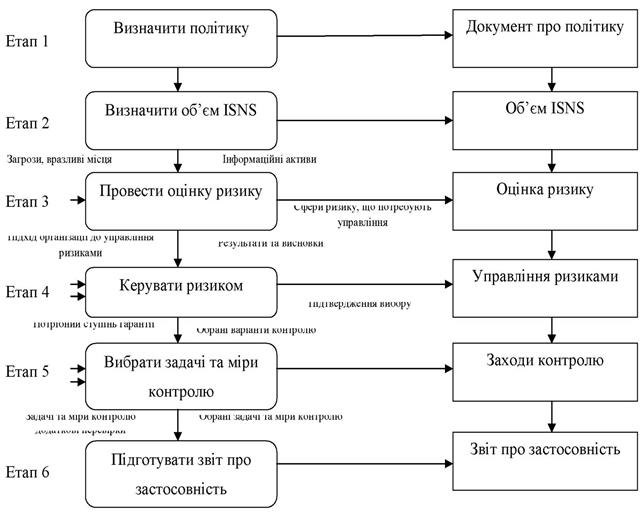

У відповідності з положеннями стандарту регламентується процедура аудиту безпеки інформаційних систем (рис. 6.4).

Рис. 6.4. Рекомендовані етапи перевірки режиму інформаційної безпеки

Правила по управлінню інформаційною безпекою розбиті на десять розділів:

– політика безпеки;

– організація безпеки;

– класифікація ресурсів і їх контроль;

– безпека персоналу;

– фізична безпека;

– адміністрування інформаційних систем і мереж;

– управління доступом;

– розробка і супровід інформаційних систем;

– планування безперервної роботи організації;

– контроль виконання вимог політики безпеки.

Десять ключових механізмів керування інформаційною безпекою, що пропонуються в стандарті ISO 17799, рахуються особливо важливими. Ключові засоби контролю представляють або обов’язкові вимоги (наприклад, вимоги діючого законодавства), або рахуються основними структурними елементами інформаційної безпеки (наприклад, навчання правилам безпеки). Ці засоби актуальні для всіх організацій і складають основу системи керування інформаційною безпекою. Вони служать в якості основи для організації, що приступає до реалізації засобів керування інформаційною безпекою. До ключових відносяться наступні засоби контролю:

– документ про політику інформаційної безпеки;

– розподіл обов’язків по забезпеченню інформаційної безпеки;

– навчання і підготовка працівників до підтримування режиму інформаційної безпеки;

– повідомлення про випадки порушення безпеки;

– засоби безпеки від вірусів;

– планування безперервної роботи організації;

– контроль над копіюванням програмного забезпечення, захищеного законом про авторські права;

– захист документації і даних організації;

– контроль відповідності політики безпеки.

Стандарт ISO 17799 (BS 7799) дозволяє задати правила безпеки і визначити політику безпеки. Так, наприклад, в табл. 6.1 представлені контрольні запитання згідно стандарту BS 7799-2, які дозволяють оцінити систему керування інформаційною безпекою та задати правила безпеки.

Додаткові рекомендації по вибору політики безпеки мають керівництва Британського інституту стандартів (www.bsi-glbal.com) у вигляді серій:

«Можливості сертифікації на відповідність вимог стандарту BS 7799-2»;

«Керівництво по вибору засобів забезпечення інформаційної безпеки у відповідності із BS 7799-2»;

тощо.

Таблиця 6.1

Date: 2015-06-11; view: 868; Нарушение авторских прав