Полезное:

Как сделать разговор полезным и приятным

Как сделать объемную звезду своими руками

Как сделать то, что делать не хочется?

Как сделать погремушку

Как сделать так чтобы женщины сами знакомились с вами

Как сделать идею коммерческой

Как сделать хорошую растяжку ног?

Как сделать наш разум здоровым?

Как сделать, чтобы люди обманывали меньше

Вопрос 4. Как сделать так, чтобы вас уважали и ценили?

Как сделать лучше себе и другим людям

Как сделать свидание интересным?

Категории:

АрхитектураАстрономияБиологияГеографияГеологияИнформатикаИскусствоИсторияКулинарияКультураМаркетингМатематикаМедицинаМенеджментОхрана трудаПравоПроизводствоПсихологияРелигияСоциологияСпортТехникаФизикаФилософияХимияЭкологияЭкономикаЭлектроника

Класифікація цілей захисту

|

|

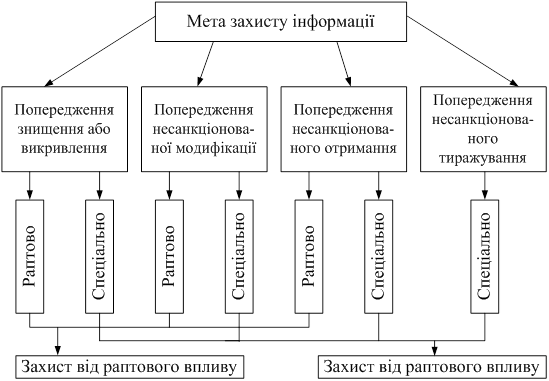

Загальна класифікація цілей захисту інформації приведена на рис. 2.1 Аналіз класифікації показує, що друга мета захисту попередження несанкціонованої модифікації інформації – в значній мірі є деякою комбінацією першої і третьої цілей. Дійсно, несанкціонована модифікація може бути випадковою або злочинною. Випадкова модифікація може бути наслідком перекручування деякої інформації. Злочинна ж модифікація є результатом злочинних дій.

Рис.2.1.Загальна класифікація цілей захисту інформації

Під системою ЗІ розуміється її захист:

· по-перше, в усіх структурних елементах;

· по-друге, на всіх ділянках і технологічних маршрутах обробки інформації;

· по-третє, на всіх етапах життєвого циклу інформації;

· по-четверте, з урахуванням взаємодії з зовнішнім середовищем.

Об’єктами захисту є:

1. Вихідні дані, тобто дані, що надійшли від користувачів або абонентів.

2. Довільні дані, тобто дані, отримані в процесі обробки вихідних даних.

3. Нормативно-довідкові, службові і допоміжні дані, включаючи і дані системи захисту.

4. Постановка завдань, методів і моделі, алгоритмів і програми, які використовуються при обробці даних.

5. Технічна, технологічна, політична, військова й економічна документація.

Захист інформації повинен здійснюватися в таких зонах:

• Зона ресурсів, тобто зона функціонуючих технічних засобів.

• Зона помешкань, тобто сукупність помешкань, у яких розташовані технічні засоби і розміщуються люди, що мають відношення до них.

• Зона території, що охороняється, тобто та частина території, на якій розташовані будинки з зоною помешкань і на якій може повністю регулюватися доступ людей, а також можуть регулюватися і контролюватися всі дії і заходи, здійснювані на ній.

• Зона, що не охороняється, але контрольована територія, тобто та частина зовнішньої території, у процесах якої може здійснюватися регулярний контроль її стану і зроблених на ній дій.

• Зовнішня зона, тобто та частина території, на якій можуть здійснюватися дії і відбуватися події, шо роблять вплив на надійність інформації, але яка не може бути під постійним контролем.

Об'єктивна необхідність ЗІ на сучасному етапі і при тій комплексно-системній постановці, як це сформульовано, обумовлена тими застосуваннями принципової значимості, що сталися в таких напрямках:

1. У концепціях застосування обчислювальної техніки в різноманітних сферах діяльності;

2. У розвитку самої обчислювальної техніки і її програмного забезпечення, а також у концепціях організації і використання ресурсів обчислювальної техніки;

3. У розвитку радіоелектроніки і елементної бази, що дозволило створити високоефективні засоби радіоелектронної розвідки.

Основні зміни в розвитку обчислювальної техніки і її програмне забезпечення можуть бути охарактеризовані таким чином:

1. Розширення типів ЕОМ, що випускаються;

2. Масовий випуск персональних ЕОМ;

3. Розширення номенклатури зовнішніх пристроїв;

4. Різке розширення об'єктів ЗП прямого доступу;

5. Масовий випуск машинних носіїв інформації великого обсягу персонального і групового використання – магнітних дисків;

6. Різке зниження об'ємів апаратури обчислювальної техніки за рахунок мікромініатюризації електронних пристроїв;

7. Різкий розвиток єдиного програмного забезпечення, призначеного для забезпечення програмування, забезпечення функціонування технічних засобів і виконання інших функцій;

8. Інтенсивний розвиток системного програмного забезпечення, призначеного для організації і забезпечення функціонування інформаційно-обчислювальних систем і мереж, включаючи й автоматизовану передачу даних по мережах.

9. Інтенсивний розвиток і повсюдне впровадження систем управління базами даних, призначених для централізованого накопичення і збереження великих масивів даних, пошуку і видачі їх користувачам та іншим, розв'язуваним у системі завданням.

10. Інтенсивний розвиток пакетів прикладних програм, що істотно полегшує розробку завдань функціональної обробки інформації.

11. Інтенсивний розвиток і удосконалювання засобів візуалізації, що розширює можливості і полегшує умови використання обчислювальної техніки.

Для сучасних концепцій організації і використання русурсів обчислювальної техніки характерними є такі особливості:

· Створення потужних обчислювальних центрів колективного користування (ОЦКК), призначених для промислової переробки інформації.

· Тенденції об'єднання ОЦКК мережею передачі даних у мережу ОЦКК є прологом створення в державі організованої індустрії переробки інформації.

· Масове застосування автоматизованих робочих місць (АРМ), створюваних шляхом безпосереднього оснащення робочих місць засобами обчислювальної техніки.

· Широке поширення абонентських пунктів різноманітного призначення й інформаційно-обчислювальних пунктів групового використання оснащених малими і середніми ЕОМ.

· Об'єднання АРМ у локальні інформаційно-обчислювальні мережі.

· Поєднання АРМ, абонентських пунктів, групових інформаційно-обчислювальних пунктів і локальних мереж із ОЦКК і мережами ОЦКК.

Серйозні зміни, що мають принципове значення, відбуваються в концепціях застосування обчислювальної техніки в сфері управління. Причому, упровадження систем комплексної автоматизації породжує ряд проблем, зв'язаних із забезпеченням високої якості інформації, і, насамперед, її надійності в тій інтерпретації поняття надійності, як це було вже сформульовано. Неважко помітити, що при реалізації комплексних АСУ характерними і типовими стають такі особливості:

1. Все більша питома вага автоматизованих процедур у загальному обсязі процесів обробки інформації.

2. Все зростаюча важливість і відповідальність рішень, прийнятих в автоматизованому режимі і на основі автоматизованої обробки інформації.

3. Велика і усе зростаюча концентрація в автоматизованих системах обробки даних (АСОД) інформаційно-обчислювальних ресурсів.

4. Велика територіальна поширеність компонентів АСОД і АСУ.

5. Складні режими функціонування технічних засобів АСОД.

6. Накопичення на технічних носіях величезних обсягів інформації, причому для багатьох видів цієї інформації усе більш важким стає виготовлення немашинних аналогів.

7. Інтенсивна циркуляція інформації між компонентами АСУ, у тому числі і розташованих на великих відстанях один від одного.

8. Інтеграція в єдиних базах даних інформації різноманітного призначення і різноманітної приналежності.

9. Довгострокове збереження великих масивів інформації на машинних носіях.

10. Безпосередній і одночасний доступ до ресурсів (у тому числі і до інформації) великого числа користувачів різноманітних категорій і різноманітної приналежності.

11.Усе зростаюча вартість ресурсів АСОД і АСУ.

У цих умовах різко зростає уразливість інформації, тобто схильність її впливу різноманітних дестабілізуючих факторів, що можуть виявлятися в зниженні якості інформації. Результатом же зниження якості інформації буде висока ймовірність великомасштабних наслідків негативного характеру.

Справді, оскільки інформаційні технології в основних сферах діяльності суспільства усе більше і більше стають автоматизованими, то зниження якості інформації в сучасних АСОД неминуче призведе до зниження ефективності відповідних сфер діяльності. Іншими словами, якість інформації в АСОД прямо і безпосередньо переноситься на якість функціонування тих сфер діяльності, в інтересах яких обробляється інформація.

Через те, що на машинних носіях накопичуються величезні масиви інформації, то порушення фізичної цілісності може призвести до великих втрат, а оскільки для дуже великих обсягів інформації усе меншими стають можливості створення і підтримки немашинних її аналогів, то й відновити порушену цілісність буде усе більш важкою і дорогою справою. Крім того, оскільки сучасні АСОД стають усе більш територіально розподіленими, обслуговують велику кількість різноманітних користувачів, функціонують у складних режимах, що різко збільшує можливості несанкціонованої модифікації і несанкціонованого одержання інформації, у тому числі й у злочинних цілях.

Отже, для забезпечення необхідної якості інформації повинні застосовуватися спеціальні заходи. Тобто, захист інформації об'єктивно набуває характеру завдання підвищеної актуальності.

Об'єктивні передумови рішення проблеми ЗІ створюються такими обставинами.

По-перше, до теперішнього часу практично повсюдно усвідомлена необхідність захисту.

По-друге, зараз вже розроблено достатньо розвинений арсенал засобів захисту.

По-третє, вже зараз накопичено деякий досвід по організації захисту.

На підставі глибокого аналізу, всі потенційно можливі шляхи несанкціонованого одержання інформації, можуть бути розділені на три класи:

I. Непрямі шляхи, куди віднесені такі шляхи, що дозволяють здійснювати несанкціоноване одержання інформації без фізичного доступу до неї.

II. Прямі шляхи, по яких несанкціоноване одержання інформації можливо тільки при фізичному доступі до неї, але при цьому не потрібна яка-небудь технічна дія.

III. Прямі шляхи, по яких несанкціоноване одержання інформації можливо тільки при фізичному доступі до неї і при цьому необхідно здійснити технічні дії.

Систематизований перелік груп потенційно можливих шляхів несанкціонованого одержання інформації виглядає таким чином:

• застосування пристроїв, що підслуховуючих;

• дистанційне фотографування;

• перехоплення електромагнітних випромінювань;

• розкрадання носіїв інформації;

• розкрадання виробничих відходів;

• зчитування даних у масивах інших користувачів;

• читання залишкової інформації в ЗУ системи після виконання санкціонованих запитів;

• копіювання носіїв інформації;

• несанкціоноване використання терміналів зареєстрованих користувачів;

• маскування під зареєстрованого користувача за допомогою розкрадання паролів і реквізитів розмежування доступу;

• маскування несанкціонованих запитів під запити операційної системи (містифікація);

• використання програмних пасток;

• одержання захищених даних за допомогою серії дозвільних запитів;

• використання недоліків мов програмування й операційних систем;

• навмисне включення в бібліотеку програм спеціальних блоків типу "троянських коней";

• незаконне підключення до апаратури, ліній зв'язку, живлення і заземлення;

• злочинне виведення з ладу механізмів захисту.

Date: 2015-06-11; view: 796; Нарушение авторских прав