Полезное:

Как сделать разговор полезным и приятным

Как сделать объемную звезду своими руками

Как сделать то, что делать не хочется?

Как сделать погремушку

Как сделать так чтобы женщины сами знакомились с вами

Как сделать идею коммерческой

Как сделать хорошую растяжку ног?

Как сделать наш разум здоровым?

Как сделать, чтобы люди обманывали меньше

Вопрос 4. Как сделать так, чтобы вас уважали и ценили?

Как сделать лучше себе и другим людям

Как сделать свидание интересным?

Категории:

АрхитектураАстрономияБиологияГеографияГеологияИнформатикаИскусствоИсторияКулинарияКультураМаркетингМатематикаМедицинаМенеджментОхрана трудаПравоПроизводствоПсихологияРелигияСоциологияСпортТехникаФизикаФилософияХимияЭкологияЭкономикаЭлектроника

Інформація та інформаційні технології

|

|

ВСТУП

Мабуть, вже кожному першому жителеві планети Земля відоме поняття інформаційної безпеки. Це поняття давно на слуху у людей, далеких від інформаційних технологій, не говорячи вже про фахівців в області обчислювальної техніки (яким, швидше за все, і є читач). Дійсно, інформаційні технології все більш наполегливо проникають у всі області людської діяльності, вірніше, людство все більш сміливо інтегрується з інформаційними технологіями. І коли інформація стає провідником в світ людей, коли залежність людської цивілізації від інформаційних потоків (а отже і технологій їх обслуговуючих - інформаційних) не ставиться під сумнів, на арені з'являється інформаційна безпека (ІБ).

Проте, сама по собі інформаційна безпека є досить абстрактним поняттям. Повинен бути деякий додаток ІБ, тобто необхідні систематизація і правила, що дозволяють зробити технології ІБ застосовними до реального середовища, де і повинна бути забезпечена безпека інформаційного простору. На даному етапі і виникає поняття політки інформаційної безпеки! Тому, слід почати з того, щоб зрозуміти, що ж таке політика інформаційної безпеки.

Існує достатньо багато визначень цього терміну. Приведемо їх тут.

Політика інформаційної безпеки – це сукупність правил, що визначають і обмежують види діяльності об'єктів і учасників, системи інформаційної безпеки.

Під політикою інформаційної безпеки розуміється сукупність документованих управлінських рішень і розроблених превентивних заходів, направлених на захист інформаційних ресурсів.

Політика інформаційної безпеки (ПІБ) – це комплекс превентивних заходів щодо захисту конфіденційних даних та інформаційних процесів на підприємстві (організації).

Ми не випадково наводимо тут декілька визначень одного і того ж терміну, оскільки це основне і центральне поняття всієї книги. Річ у тому, що мало хто (навіть з вузького круга фахівців) розуміє дійсну значущість існування саме політики ІБ. Ще більш менша кількість людей може розробляти цю саму політику і упроваджувати її в конкретну організацію. На сьогоднішній день справи в цій області йдуть не кращим чином, у тому числі і в сенсі відсутності кваліфікованих кадрів, для підготовки яких створена книга, яку ви тримаєте в руках.

Таким чином, розробка політики ІБ процес суто практичного характеру, що безпосередньо застосовує знання і методи асболютно всіх розділів інформаційної безпеки в даній конкретній (і часто специфічній) ситуації. Метою є створення каркасу інформаційної безпеки, тобто конкретних правил і рекомендацій, що регламентують функціонування всіх рівнів ІБ.

Розробка політики інформаційної безпеки - питання зовсім не тривіальне. Від ретельності її опрацьовування залежатиме дієвість решти всіх рівнів забезпечення інформаційної безпеки - процедурного і програмно-технічного. Складність розробки даного документа визначається проблематичністю використання чужого досвіду, оскільки політика безпеки ґрунтується на виробничих ресурсах і функціональних залежностях усередині організації.

Необхідність розробки ПІБ пояснюється необхідністю формування основ планування і управління інформаційною безпекою. Мета розробки ПІБ – мінімізація ризиків бізнесу шляхом захисту інтересів компанії в інформаційній сфері, планування і підтримка безперервності функціонування, зниження витрат і підвищення ефективності інвестицій в захист інформації.

Політика інформаційної безпеки містить вимоги до персоналу, менеджерів і технічних служб. Основні напрями розробки політики безпеки:

• визначення, які дані і наскільки серйозно необхідно захищати;

• визначення, хто і який збиток може нанести компанії в інформаційному аспекті;

• оцінка ризиків і визначення схеми зменшення їх до прийнятної величини.

Приведемо тепер етапи створення політики ІБ, щоб стало зрозуміле, наскільки комплексним і широким воно є.

Отже, етапи створення політики ІБ:

• Визначення (виявлення) інформаційних об'єктів і потоків, які необхідно захищати.

• Вивчення поточного стану системи інформаційної безпеки з метою визначення, що з класичних методик захисту інформації вже реалізоване, в якому об'ємі, і на якому рівні.

• Класифікація всіх інформаційних об'єктів на класи відповідно до її конфіденційності, вимог до доступності і цілісності (незмінності).

• Ідентифікація погроз безпеці, виявлення уязвімостей і оцінка ризиків.

• Розробка політики безпеки підприємства, яка забезпечить належні рівні, як окремих ризиків, так і інтегрального ризику.

• Опис всіх технічних і адміністративних заходів, що плануються до реалізації.

• Затвердження ПІБ у керівництва фірми.

• Впровадження ПІБ - політика інформаційної безпеки доводиться до зведення всіх співробітників організації, проводиться навчання.

• Подальший перегляд і коректування ПІБ.

В результаті замовник отримує положення і інструкції, що регламентують як технічні, так і організаційні аспекти захищеності, тобто ефективну економічно обґрунтовану політику інформаційної безпеки на основі проведеного обстеження систем ІБ.

Розробка адекватною і актуальною ПІБ дозволить підвищити рівень довіри до компанії з боку акціонерів, потенційних інвесторів, ділових партнерів, професійних учасників ринку цінних паперів, уповноважених державних органів і інших зацікавлених сторін.

Також ПІБ дозволить:

• підвищити загальний рівень захисту інформаційних ресурсів і ІТ – інфраструктури організації;

• скоординувати, формалізувати і зафіксувати вимоги і процедури забезпечення ІБ;

• мінімізувати ризики бізнесу шляхом захисту інтересів компанії в інформаційній сфері;

• зафіксувати відповідальність між адміністраторами, користувачами і керівниками структурних

підрозділів в частині ІБ;

• забезпечити безпечне, довірене і адекватне управління підприємством;

• планувати і підтримувати безперервність бізнесу;

• підвищити якість діяльності по забезпеченню ІБ;

• знизити витрати і підвищити ефективність інвестицій в ІБ;

• забезпечувати ІБ з урахуванням вимог національних і міжнародних стандартів.

Тепер, після короткого екскурсу в предеметную область, перед вам розвернулось масштабне полотно під названім політика інформаційна безпека. Літератури з цього питання украй мало, якщо не сказати, що майже немає. В принципі, можна навчитися складанню політики ІБ без відповідних підручників. Для цього, по-перше, потрібно стати фахівцем в області інформаційної безпеки. По-друге, необхідно вивчити ціле зведення документації і законодавства в це області. І нарешті, не обійтися без деякого досвіду практичної розробки і застосування правил інформаційної безпеки.

На щастя, дле тих, хто не збирається вчитися на своїх помилках, і написана ця книга. Вона містить все, що Вам буде необхідно і є самодостатнім джерелом інформації.

Тут Ви знайдете терміни і визначення, математичне представлення інформації, зможете прояснити всі організаційні моменти, навчитеся самостійно аналізувати ризики і створювати з нуля власну політику інформаційної безпеки. Також Ви дізнаєтеся про організацію відділу інформаційного захисту, від чисельності до структури і фінансування. Для того, щоб заощадити Ваш час, ми привели в кінці книги додаткові законодавчі і нормативні документи (перевірку актуальності яких, втім, ніхто не відміняв).

Ми сподіваємося, що книга принесе користь керівникам організацій і підприємств, буде незамінна для фахівців в області інформаційної безпеки, студентам цієї спеціальності, що збираються ступити на нелегку стежку інформаційної війни (безумовно, як захисники).

Глава.

ІНФОРМАЦІЯ ТА ІНФОРМАЦІЙНІ ТЕХНОЛОГІЇ

Усі процеси життєдіяльності людського суспільства відбуваються за допомогою інформації, яка є формою зв’язку між об’єктом, що передає повідомлення і тим, хто прийматиме його. Термін “інформація” (лат. information) означає “пояснення”, “викладення”, “повідомлення”. Термін набув ужитку ще наприкінці ХІХ сторіччя, але спочатку використовувався лише щодо засобів зв’язку. З розвитком науки і техніки інформацію почали розглядати залежно від конкретного змісту з відокремлюванням її різновидів, які стосуються різних галузей людської діяльності.

Нині під інформацією розуміють сукупність відомостей, які є об’єктом збирання, реєстрації, зберігання, передавання та перетворення. Інформація є одним із ресурсів, який може накопичуватися, реалізуватися, поновлюватися, є придатним для колективного використання та (на відміну від інших ресурсів) у процесі споживання не втрачає своїх якостей. Інформація – сукупність відомостей (даних), які сприймають з навколишнього середовища (вхідна інформація), видають у навколишнє середовище (вихідна інформація) або зберігають всередині нової системи. Інформація – головний елемент будь-якої з функцій управління, вона повинна відображати реальний світ, процеси, явища, використовувати при цьому зрозумілу користувачеві мову, бути своєчасною, корисною та необхідною йому.

У теорії автоматизованого оброблення інформації її розглядають як сукупність знань, що є об’єктом нагромадження, реєстрації, передачі, збереження, оброблення. В економічному комплексі функціонують науково-технічна, економічна, правова, адміністративна, та інші види інформації.

Першим законодавчим актом, що стверджує інформаційний суверенітет України закріплює право громадян на інформацію закладає правові основи інформаційної діяльності і визначає правові форми міжнародного співробітництва в галузі інформації, став Закон України “Про інформацію”, прийнятий Верховною Радою України 02 жовтня 1992 року. Цей Закон визначив режим доступу до інформації, поділивши її на відкриту інформацію та інформацію з обмеженим доступом яка за своїм правовим режимом поділяється на конфіденційну та таємну.

Конфіденційна інформація – це відомості, які знаходяться у володінні, користуванні або розпорядженні окремих фізичних чи юридичних осіб і поширюється за їх бажанням відповідно до передбачених ними умов.

Конфіденційній інформації, що є власністю держави надається гриф обмеження доступу “Для службового користування”. Необхідність поставлення грифа “Для службового користування” визначається на підставі переліків: на документі – виконавцем та особою, що підписує документ; на виданні – автором (укладачем) і керівником, який підписав видання до друку.

До таємної інформації належить інформація, що містить відомості, які становлять державну таємницю, а також іншу передбачену законом таємницю (службова, військова, комерційна, банківська, лікарська, адвокатська таємниця тощо), розголошення якої завдає шкоди особі, суспільству і державі.

Склад і обсяг відомостей, що становлять комерційну таємницю, порядок їх захисту визначаються керівником організації.

Гриф обмеження доступу до інформації використовується, щоб показати необхідність у захисті найбільш уразливої частини інформації і визначити відповідний набір рівнів захисту та повідомити користувачам про необхідність спеціального поводження з цією інформацією. Однак через деякий проміжок часу з інформації знімається гриф обмеження доступу і вона стає загально-доступною. Це варто взяти до уваги, тому що надмірне надання грифу обмеження доступу до інформації може привести до невиправних та додаткових витрат на її зберігання.

Схему класифікації інформації наведено на рис. 2.1

Схема класифікації інформації базується на наступних обґрунтуваннях.

Класифікацію інформації можна починати з виділення двох основних

Рис. 2.1. Схема класифікації інформації

класів: відкритої та інформації з обмеженим доступом, тобто:

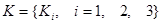

(2.1)

(2.1)

де  – множина інформаційних файлів відкритої інформації;

– множина інформаційних файлів відкритої інформації;

– множина інформаційних файлів інформації з обмеженим доступом.

– множина інформаційних файлів інформації з обмеженим доступом.

Зупинимось більш детальніше на класифікації інформації з обмеженим доступом. Множину  можна представити як:

можна представити як:

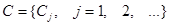

(2.2)

(2.2)

де  – конфіденційна інформація, яка має гриф обмеження доступу “Конфіденційно”

– конфіденційна інформація, яка має гриф обмеження доступу “Конфіденційно”  , “Для службового користування”

, “Для службового користування”  , “Не для друку”

, “Не для друку”  .

.

(2.3)

(2.3)

– таємна інформація, державна таємниця та інша передбачена законом таємницю (службова, військова, комерційна, банківська, лікарська, адвокатська таємниця тощо) тобто

– таємна інформація, державна таємниця та інша передбачена законом таємницю (службова, військова, комерційна, банківська, лікарська, адвокатська таємниця тощо) тобто

(2.4)

(2.4)

Потрібно відмітити, що динаміка змін грифа обмеження доступу може змінюватись як у прямому так і зворотному напрямках, а саме зміна ступеня секретності інформації може перейти в конфіденційну, а далі у відкриту інформацію і навпаки

→

→  →

→  , або

, або  →

→  (2.5)

(2.5)

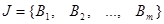

При обробці інформації в одній системі можна об’єднати інформації різних грифів обмеження доступу, а пошук операцій та вибір інформації здійснювати відповідно з рівнем доступу до інформації користувача

(2.6)

(2.6)

де  – оператор об’єднання інформації різних грифів обмеження доступу, представляє собою множину грифів обмеження.

– оператор об’єднання інформації різних грифів обмеження доступу, представляє собою множину грифів обмеження.

Класифікація інформації з обмеженим доступом мала обґрунтований характер при наявності математичної моделі такої інформації і їх характерних властивостей. В цьому напрямку створення такої моделі виникають певні труднощі, тому що характер обмеженості доступу до інформації обумовлено рядом факторів, які в основному враховується джерелом її створення (в основному виконавцем). В той же час можливо навести основні характерні властивості формалізації інформації з обмеженим доступом. Зупинимось на цьому.

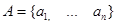

1. В основі створення інформації, яка зустрічається у першу чергу в системах електронного документообігу, лежить алфавіт

(2.7)

(2.7)

як первинна множина символів.

2. На основі використання підмножини алфавіту  , різних комбінацій алфавітів

, різних комбінацій алфавітів  створюються інформаційні файли, як відповідні підмножини

створюються інформаційні файли, як відповідні підмножини  . Таким чином інформаційним простором є відповідна алгебра підмножин

. Таким чином інформаційним простором є відповідна алгебра підмножин

(2.8)

(2.8)

Сукупність двох об’єктів  утворюють вимірний простір, який грає основну роль в інформаційних процесах. Оскільки алфавіт

утворюють вимірний простір, який грає основну роль в інформаційних процесах. Оскільки алфавіт  має скінчене число символів, то і

має скінчене число символів, то і  -алгебра підмножин

-алгебра підмножин  є також скінченою (а не

є також скінченою (а не  -алгеброю).

-алгеброю).

3. Створення вимірного простору  характерно як для відкритої інформації, так і для інформації з обмеженим доступом. А подальші операції з вимірним простором

характерно як для відкритої інформації, так і для інформації з обмеженим доступом. А подальші операції з вимірним простором  суттєво відрізняються, а саме:

суттєво відрізняються, а саме:

– для відкритої інформації  є основним інформаційним файлом

є основним інформаційним файлом  і

і  для передачі, сприймання і відповідного використання;

для передачі, сприймання і відповідного використання;

– для інформації з обмеженим доступом обов’язковим є використання оператора кодування  тобто

тобто

. (2.9)

. (2.9)

Таким чином, основну роль у розповсюдженні інформаційного файлу  грає оператор

грає оператор  який дає можливість створювати інформаційні файли з обмеженим доступом. Відомо, що структура та організація оператора

який дає можливість створювати інформаційні файли з обмеженим доступом. Відомо, що структура та організація оператора  забезпечує виконання основних критеріїв політики інформаційної безпеки.

забезпечує виконання основних критеріїв політики інформаційної безпеки.

4. Основною умовою виконання політики інформаційної безпеки є наявність при розповсюдженні інформації з обмеженим доступом оберненого оператора  , для якого має місце

, для якого має місце

а)  ;

;

б)

5. Практична реалізація двох основних властивостей оберненого оператора  базується на основних положеннях теорії інформації і така науково-технічна проблема в кожному конкретному випадку має своє рішення.

базується на основних положеннях теорії інформації і така науково-технічна проблема в кожному конкретному випадку має своє рішення.

6. Незаперечним є факт, що для ентропії, як міри невизначеності інформації, має місце наступна нерівність

(2.10)

(2.10)

де  – інформаційний файл, що має гриф секретності “особливої важливості”;

– інформаційний файл, що має гриф секретності “особливої важливості”;

– інформаційний файл, що має гриф секретності “цілком таємно”;

– інформаційний файл, що має гриф секретності “цілком таємно”;

– інформаційний файл, що має гриф секретності “таємно”;

– інформаційний файл, що має гриф секретності “таємно”;

– інформаційний файл, що має іншу передбачену законом таємницю (службова, військова, комерційна, банківська, лікарська, адвокатська таємниця тощо).

– інформаційний файл, що має іншу передбачену законом таємницю (службова, військова, комерційна, банківська, лікарська, адвокатська таємниця тощо).

Закон України „Про державну таємницю” регулює суспільні відносини, пов’язані з віднесенням інформації до державної таємниці, засекречуванням, розсекречуванням її матеріальних носіїв та охороною державної таємниці з метою захисту національної безпеки України.

Закон України „Про захист інформації в інформаційно-телекомунікаційних системах” регулює суспільні відносини у сфері захисту інформації в інформаційних, телекомунікаційних, інформаційно-телекомунікаційних системах (далі – система).

Закон України „Про електронні документи та електронний документообіг” встановлює основні організаційно-правові засади електронного документообігу та використання електронних документів.

Електронний документ – документ, інформація в якому зафіксована у вигляді електронних даних, включаючи обов’язкові реквізити документа.

Склад та порядок розміщення обов’язкових реквізитів електронних документів визначається законодавством.

Наданням електронного цифрового підпису завершується створення електронного документа.

Оригіналом електронного документа вважається електронний примірник документа з обов’язковими реквізитами, у тому числі з електронним цифровим підписом автора.

У разі надсилання електронного документа кільком адресатам або його зберігання на кількох електронних носіях інформації кожний з електронних примірників вважається оригіналом електронного документа.

Електронний документообіг (обіг електронних документів) – сукупність процесів створення, оброблення, відправлення, передавання, одержання, зберігання, використання та знищення електронних документів, які виконуються із застосування перевірки цілісності та у разі необхідності з підтвердженням факту одержання таких документів.

Відправлення та передавання електронних документів здійснюється автором або посередником в електронній формі за допомогою засобів інформаційних, телекомунікаційних, інформаційно-телекомунікаційних систем або шляхом відправлення електронних носіїв, на яких записано цей документ.

Закон України „Про електронний цифровий підпис” визначає правовий статус електронного цифрового підпису та регулює відносини, що виникають при використанні електронного цифрового підпису.

Сучасні інформаційні технології визначаються як безперервний процес обробки, зберігання, передачі і відображення інформації, направлене на ефективне використання інформаційних ресурсів, засобів обчислювальної техніки і передачі даних при управлінні системами різного класу і призначення. І значно збільшують ступінь автоматизації усіх інформаційних процесів, усіх стадій формування результативних даних, що є передумовою підвищення темпів науково-технічного прогресу, підвищення продуктивності і ефективності праці.

Основу сучасних інформаційних технологій складають чотири технічних досягнення:

1. Поява нових носіїв інформації (магнітні диски, CD-ROM, DVD-ROM, флеш карти тощо);

2. Розвиток засобів зв’язку, забезпечення доставки інформації практично по всій земній кулі без обмежень в часі (глобальні мережі передачі даних, супутниковий зв’язок тощо);

3. Можливості автоматизованої обробки інформації у місцях її виникнення за допомогою інформаційних систем;

4. Можливості віддаленого доступу і обробки інформації, що зберігається в базах і банках даних.

Інформаційні технологій розвиваються в процесі цілеспрямованої інтеграції засобів зберігання, обробки, передачі і представлення інформації в комплексні системи, які забезпечують циркуляцію потоків даних, що вимагаються в рамках визначених організаційних систем.

Основною метою застосування сучасних інформаційних технологій є створення і використання активних інформаційних ресурсів, які представляють саме ту частину потенційних інформаційних ресурсів, які складають інформацію, доступну для автоматизованого пошуку, зберігання і обробки, тобто формалізовані і записані на машинному носію наукові праці і відкриття, промислові зразки тощо.

Основними складовими елементами інформаційних технологій є:

– введення і перетворення інформації у реальному масштабі часу;

– введення і обробка зображення;

– обробка сигнальної інформації у місцях її зародження;

– обробка мовної інформації;

– активний діалог інформаційної системи з користувачем в процесі авто формалізації знань;

– імітаційне моделювання функціонування організаційних систем;

– зберігання великих і зверх великих масивів даних;

– мережений обмін інформацією (ведення діалогу, здійснення відео- і телекомунікацій, електронна пошта, електронна книга тощо);

– обробка даних у розподілених системах;

– оперативне розповсюдження інформації по локальних і глобальних мережах;

– забезпечення безпаперового документообігу в організаціях.

Основними засобами реалізації інформаційних технологій є:

– швидкодіючі інформаційні системи, потужні багатопроцесорні обчислювальні системи, файл-сервери тощо;

– високоефективні засоби вводу і відображення інформації у зручному для сприйняття людиною вигляді (нові види дисплеїв, пристрої вводу і виводу інформації);

– завадостабільні надійні засоби комунікації (системи передачі даних), які забезпечують мережений режим обробки і передачі інформації з швидкістю 100-1000 Мбт/с та більше;

– системи автоматизації розробки програмного і інформаційного забезпечення інформаційно-керуючих систем;

– системи управління розподіленими базами даних і знань;

– високошвидкісні друкувальні засоби з пам’яттю, факсимільна техніка, засоби оргтехніки тощо.

Інформаційні системи дозволяють все більшому числу користувачів вести децентралізовану обробку безпосередньо у джерел даних, без передачі їх до великої інформаційної системи. Разом з тим об’єднання інформаційних систем у мережу (локальну, глобальну) дозволяє користувачам поєднувати переваги автономної розподіленої обробки інформації з можливостями індивідуального доступу до загальних інформаційних ресурсів підрозділу, організації тощо.

Технічний засіб “електронна пошта” і інформаційні системи створили передумову впровадження так звану “безпаперову” технологію, при якій частини інформаційних потоків і масивів (файлів) переносяться на паперовий носій лише у строго регламентованих випадках, пов’язаних, в основному з підготовкою і представленням підрозділами і організацією в цілому офіційної інформації.

Сучасний етап автоматизованої обробки даних в інформаційних системах характеризується переходом від централізованої обробки інформації до розподіленої (децентралізованої) на основі широкого застосування інформаційних систем і використання “інтелектуальних” засобів взаємодії з інформаційними ресурсами системи. Введення і обробка інформації на робочих місцях працівників (керівників і спеціалістів) з використанням інформаційних систем дозволяє підвищити якість, точність, своєчасність і актуальність підготовленої інформації і збільшити швидкість її підготовки.

Основним елементом сучасної “електронної” організації є автоматизовані робочі місця користувачів, системи редагування текстів, бази даних, засоби управління ними, інформаційно-обчислювальні мережі, електронна пошта, а також засоби друку і копіювання інформації.

Центральною ланкою є автоматизовані робочі місця користувачів різних класів, на базі яких формуються локальні обчислювальні мережі підрозділів і розподілені обчислювальні мережі організації.

Продуктивність праці при використанні автоматизованих робочих місць на рутинних операціях, які застосовуються при підготовці і передачі інформації (написанні, редагуванні, форматуванні, пересилці тощо), збільшується у декілька разів за рахунок застосування спеціального програмного забезпечення (редакторів текстів, пакетів програм введення інформації, електронних таблиць тощо).

Загальними функціями користувача-працівника, що реалізуються на автоматизованому робочому місці відповідного типу, є:

– підготовка інформації, яка має текстові, табличні і графічні фрагменти на основі аналізу доступної інформації;

– зберігання і пошук інформації;

– приймання/передача інформації (або її фрагментів) всередині організації або за її межами;

– забезпечення режиму використання і надійного зберігання інформації.

Кожний користувач системи – це працівник з набором своїх посадових функцій на визначену предметну область (інформаційна безпека, маркетинг тощо). Усякий раз, реалізуя посадові обов’язки, користовувач “грає” означену роль – начальник відділу, підвідділу, сектору, спеціаліст з інформаційної безпеки тощо.

Разом з тим слід відмітити, що потенційний користувач, кожний на своєму місці, виконує схожі по призначенні операції. Це дозволяє в значній мірі уніфікувати процеси взаємодії користувачів в мережі.

Такими функціональними підсистемами автоматизованого робочого місця, наприклад, службовця (співробітника) є:

– підсистема створення і редагування інформації;

– підсистема пошуку і архівація інформації;

– підсистема передачі інформації (електронна пошта);

– підсистема захисту інформації;

– управляюча підсистема.

Для швидкого пошуку інформації користувач може вказати умови, яким повинна задовольняти інформація:

– зовнішні атрибути (зміст паспорта);

– місце зберігання;

– посилання на іншу інформацію;

– контекстний пошук у змістовній частині інформації;

– пошук по ключовим словам або фразам (семантичний пошук).

Процедура пошуку інформації може бути інтерактивною. На кожному етапі уточнюються умови пошуку, при цьому користувач може коректувати як самі умови, так і “вручну” відбирати або виключати окрему інформацію.

Основне призначення підсистеми передачі інформації – забезпечення передачі інформації між різними користувачами системи. Програмне забезпечення підсистеми передачі інформації зазвичай представляють два взаємодіючі комплекси програм.

Перший комплекс програм, який працює на інформаційній системі користувача і обслуговує в режимі діалогу, пов’язаний з:

– відбором адрес при передачі інформації;

– передачею інформації у поштовий ящик, з зазначенням отримувача;

– отримання інформації з поштової скриньки, переданої даному користувачу;

Другий клас програм функціонує на центральній інформаційній системі і виконує наступні операції:

– пересилка на робочі станції по відповідному запиту інформації, що дозволяє вказати необхідну адресу;

– приймання документів, що надійшли з інформаційної системи користувача, для передачі адресатам;

– вибір маршруту передачі інформації в залежності від місця находження адресата.

Користувачі реєструються у підсистемі передачі інформації по шифру, що визначає його особистість і по набору ролей, які визначають функціональне призначення переданої інформації з точки зору отримувача. Якщо шифр необхідного адресата невідомий користувачу, то він може провести його пошук. Результатом виконання запиту є відображення на екрані списку відібраних користувачів.

Призначення підсистеми захисту інформації – захист інформації, яка обробляється, від несанкціонованого доступу і викривлення даних, реєстрація фактів обробки інформації.

Об’єктами захисту є інформація, функції обробки інформації, особо значущі дії (підпис, затвердження тощо).

Зазвичай вирішуються наступні задачі:

– санкціонування доступу до інформації;

– запобігання несанкціонованого аналіза змістовної частини інформації;

– ідентифікація несанкціонованого корегування інформації;

– санкціонування виконання функцій і дій;

– реєстрація обробки документів і індетифікація користувачів.

У якості методів вирішення перерахованих задач використовуються: реєстрація відкритого і закритого ідентифікатора користувачів, встановлення відповідних паролів користувачів і імен об’єктів захисту для санкціонування їх обробки, кодування інформації і ідентифікації схоронності.

Захист інформації включає:

– установка допустимих режимів обробки (читання і корегування тексту, тільки ознайомлення – читання текстової частини і формування квитанції обробки, тобто складання зауважень, додатків, візування тощо, які виконуються на окремому аркуші, який підшивається до нього в кінці і називається зауваження);

– захист основної частини інформації;

– захист інформації від перегляду і корегування сторонніми особами.

Основними функціями управляючої підсистеми є:

– ведення списку користувачів системи;

– реєстрація усіх дій в підсистемах шляхом ведення системного журналу, який дозволяє прослідкувати шлях обробки інформації, дії конкретного користувача, зафіксувати спроби несанкціонованого доступу тощо;

– забезпечити приймання і передачу даних із “зовнішніх” інформаційних систем по каналам зв’язку і на змінних носіях;

– підтримка цілісності даних і відновлення при збоях.

Застосування електронної обробки і зберігання інформації дає можливість налагодити ефективний контроль за виконанням з безпосередньою передачею розпоряджень “на стіл” виконавцю і отримати у будь-який момент додаткову інформацію по зацікавленому питанню, причому як оперативну так і архівну.

Об’єднання автоматизованих робочих місць співробітників у локальні обчислювальні мережі дозволяють понизити витрати на інформаційний обмін, вирішити задачу оптимального використання обчислювальних потужностей і ресурсів. Включення в якості елемента локальної обчислювальної мережі високопродуктивного сервера з зовнішнім запам’ятовуючим пристроєм великого об’єму дозволить централізувати інформацію, необхідну для сумісної обробки усіма абонентами (користувачами) мережі і виключити дублювання такої інформації.

До основних вимог, що висуваються до локальної обчислювальної мережі відносяться: простота використання, висока швидкість передачі інформації, низька вартість і дотримання секретності.

Локальні обчислювальні мережі, як правило, створюються на одному з трьох типів з’єднання базових елементів (інформаційних систем) в мережу: зірка, кільце і шина.

Вибір технології, яка визначає схему взаємного розположення вузлів і ліній зв’язку між ними, тісно пов’язану з принципом функціонування мережі і, зокрема, з методом проходження інформації по каналам. Тому, крім конфігурації, необхідно одночасно вибрати метод доступу до передаючого середовища і метод управління цим доступом (централізований або децентралізований).

Новітньою технологією інформаційного обслуговування є створення і використання автоматизованих інформаційних систем інтелектуального типу або експертні системи. У них функціонує база знань і пристрій, що називається вирішутилем. З логікою думаючого процесу експерта, що дозволяє будувати гіпотези і робити означені завершення – логічні висновки

База знань представляє собою модель експертних знань, тобто знань спеціалістів у даній предметний області. У вирішутелі збираються логічні операції, за допомогою яких встановлюється зв’язок між професійними знаннями експертів і реальною ситуацією, тобто вихідні відомості. Таким чином, головними в експертній системі є модель представлень експертів про відповідні предметні область і методи вирішення різних практичних задач. Удосконалення системи залежить від глибини проникнення розробників у дану предметну область.

В теперішній час найбільше розповсюдження отримали наступні інформаційні технології.

Технологія обробки текстової інформації. Технологія обробки текстової інформації реалізується текстовим редактором або процесорами, які призначені для складання, редагування і обробки текстової інформації. По функціональному призначенню програмні засоби, які дозволяють обробляти текст, можливо розділити на дві групи: настільні видавничі системи і текстові редактори.

Редактором називається прикладний пакет, призначений для редагування даних різних форм представлення (текстові, табличні, графічні тощо).

Табличні редактори (електронні таблиці) призначені для обробки числової інформації.

Видавничі системи – використовуються для підготовки рекламних буклетів, оформлення журналів і книг.

Редактори текстів програм розраховані на редагування програм на тій чи іншій мові програмування. Часто вони вбудовані в систему програмування на деякій мові програмування. Текстових редакторів існує декілька десятків, від самих простих, що реалізують мінімум редакційних функцій, до потужних програмних систем, які наближаються по своїм можливостям до видавничих систем.

Власник інформації зацікавлений у її збереженні, тобто у забезпеченні її конфіденційності і цілісності. Проте власник інформації використовує текстовий редактор загального або спеціального призначення. Придбаний текстовий редактор не дає можливості вивчення і використання у своїх програмних проектах коду придбаної програми, так, як він або не надається зовсім або на його використання накладені обмеження. Для цього необхідно застосовувати таке програмне забезпечення, яке дозволить пересвідчитися у відсутності елементів, що унеможливлюють контроль за роботою користувача, або несанкціоноване зняття інформації. Саме тому код програми повинен бути доступним під час сертифікації або експертизи чи наданню дозволу на застосування, оскільки знання його усуває ризик застосування програм, до яких вбудовано інші програми (підпрограми). Відкритий код (Open Source) дозволяє повну і всеосяжну інспекцію механізмів, за допомогою яких таке програмне забезпечення обробляє дані, усебічне вивчення програми – чудовий механізм безпеки.

Програмне забезпечення з відкритим кодом забезпечує:

– використання програмного забезпечення для будь-якої мети;

– безперешкодний доступ до програмного коду;

– будь-яке вивчення механізмів (принципів) функціонування програмного забезпечення;

– вільне виробництво і поширення копій програм;

– можливість використання механізмів (принципів) функціонування і будь-яких довільних частин коду програмного забезпечення (програм, програмних комплексів) для створення інших програм або адаптації до потреб користувача;

– можливість зміни і вільного поширення як оригінальної програми так і зміненої, за такими ж умовами, під які підпадає і оригінальна програма.

При традиційній схемі розповсюдження програмного забезпечення, покупець отримує тільки право на користування через покупку ліцензії. Це право часто обмежується ліцензійними умовами: кількістю користувачів, інформаційних систем та іншими ресурсами. Оновлення таких систем часто надається за окрему плату.

Під час використання програмного забезпечення з відкритим кодом, користувач вибирає не постачальника програмного забезпечення, а постачальника необхідних йому послуг (розробка, впровадження, супроводження). Модель розвитку програмного забезпечення з відкритим кодом аналогічно моделі існування наукового співтовариства: всі результати досліджень стають доступними всім членам співтовариства, будь-хто може повторити і використовувати їх у своїй роботі. Як правило, проект починається з обстеження процесів у замовника, з тим щоб визначитися з вимогами до майбутньої системи (лише 30 … 50% проектів є задовільними, вини вирішують поставлені замовником задачі). Виробники вільного програмного забезпечення мають у своєму штаті команду професіональних програмістів і дають за гроші послуги корпоративним користувачам. У число сервісу входить цілодобова технічна підтримка, консультації, навчання та інші послуги, такі самі, які отримують покупці комерційного закритого програмного забезпечення, з тою різницею, що програмний продукт розповсюджується безкоштовно разом з відкритим кодом. У кожному конкретному випадку необхідно рахувати витрати.

Відомо, що до 80% вартості любого комерційного проекту складають витрати, що пов’язані з продажем реклами, пошуком і роботи з клієнтами тощо. Вільне програмне забезпечення в значній мірі не залежить від цих складових вартості.

Інший фактор, що дозволяє зменшити вартість розробки – це активне вивчення, модифікація, адаптація до своїх потреб, виправлення і вільне розповсюдження програмного забезпечення, - якість і можливість такого програмного забезпечення буде постійно покращуватися. Крім умов відкритості коду, воно повинно розповсюджуватися безкоштовно (за винятком вартості носія інформації).

Розробники закритих продуктів, у більшості випадків, значно обмежують різними ліцензійними умовами використання чужих компонентів.

Надійність програмного продукту визначається обсягом, методами та глибиною контролю якості. У відкритих проектах продукт готується зацікавленими користувачами.

Отже для рішення про придбання того чи іншого продукту, необхідно щоб виконувалась нерівність:

(2.11)

(2.11)

де  – витрати на програмне забезпечення;

– витрати на програмне забезпечення;

– оцінка ризику втрати інформації.

– оцінка ризику втрати інформації.

Розглянемо оцінку витрати на програмне забезпечення. Для цього, проведемо порівняльний аналіз витрат замовника на закрите і відкрите програмне забезпечення (дивись таблицю 2.1).

Таблиця 2.1 – Основні витрати замовника на програмне забезпечення

| Витрати | Програмне забезпечення | |

| закрите | відкрите | |

| Отримання ліцензії | Значні кошти. Для деяких систем складає 30…50% від витрат на впровадження | Безкоштовне. Розповсюджується безкоштовно |

| Установка і настроювання | Виконується фахівцями постачальника за окрему плату | Може виконуватися своїми силами або із залученням фахівців |

| Технічна підтримка з сторони постачальника | Як правило, входить у вартість ліцензії | Надається за окрему плату |

| Розширення, внесення змін | Вимагає залучення вузько профільних фахівців. Закінчується підтримка старих версій після виходу нових | Може здійснюватися своїми силами або залученням фахівців широкого профілю |

| Оновлення і нові версії | Подається за окрему плату | Безкоштовне |

Тобто витрати на закрите програмне забезпечення визначаються моделлю:

(2.12)

(2.12)

де  – отримання ліцензії і технічною підтримкою із сторони постачальника;

– отримання ліцензії і технічною підтримкою із сторони постачальника;

– установка і настроювання;

– установка і настроювання;

– розширення, внесення змін;

– розширення, внесення змін;

– оновлення і нові версії.

– оновлення і нові версії.

Модель витрат на відкрите програмне забезпечення визначається:

(2.13)

(2.13)

де  – технічна підтримка з сторони постачальника;

– технічна підтримка з сторони постачальника;

– установка і настроювання (може виконуватися своїми силами або із залученням фахівців);

– установка і настроювання (може виконуватися своїми силами або із залученням фахівців);

– розширення, внесення змін (може здійснюватися своїми силами або із залученням фахівців широкого профілю).

– розширення, внесення змін (може здійснюватися своїми силами або із залученням фахівців широкого профілю).

З проведеного аналізу видно, що перед замовником програмного забезпечення стоїть проблема вибору між великими витратами і залежність від розробників закритого програмного забезпечення або створення спеціалізованого підрозділу з адаптації і супроводу програмного забезпечення з відкритим кодом.

У цьому випадку модель витрат може прийняти вигляд:

(2.14)

(2.14)

де  – заробітна платня персоналу;

– заробітна платня персоналу;

– витрати на обладнання;

– витрати на обладнання;

– експлуатаційні витрати (зв’язок, електроенергія тощо).

– експлуатаційні витрати (зв’язок, електроенергія тощо).

Таким чином, під час приймання рішення про закупівлю програмного забезпечення, необхідно побудувати багатофункціональну модель, яка може бути вирішена в залежності від виду даної інформації різними методами оптимізації.

Життєвий цикл програмного продукту починається з визначення вимог до нього і закінчується припиненням його використання. До складу основних процесів життєвого циклу входить п’ять процесів:

– процес замовлення – визначає дії замовника – організації, що замовляє систему, програмне забезпечення або програмну послугу;

– процес постачання – визначає дії постачальника – організації, що надає систему, програмне забезпечення або програмну послугу;

– процес розроблення – визначає дії розробника – організації що визначає та проектує програмне забезпечення;

– процес експлуатації – визначає дії оператора – організації, що надає послугу з експлуатації інформаційної системи в її існуючому середовищі для її користувачів;

– процес супроводу – визначає дії супроводжувача – організації, що надає послугу з супроводу програмного забезпечення, тобто, керує внесенням змін до програмного забезпечення для підтримання його в належному та працездатному стані. Цей процес передбачає перенесення та вилучення програмного забезпечення.

Процес замовлення починається з вимог споживача та закінчується повним описом алгоритму роботи програмного забезпечення.

Розробка політики захищеності програмного забезпечення має наступні етапи:

– аналіз ризиків;

– визначення вимог до засобів захисту;

– вибір основних рішень по забезпеченню захищеності програмного забезпечення;

– розробку плану безперебійної роботи організації;

– оформлення політики захищеності.

Витрати на систему захисту програмного продукту необхідно спів ставляти із збитками, які можуть бути нанесені організації у разі реальної загрози.

Операції, які відносяться до процесу розроблення можливо розділити на аналітичну і операцію синтезу. Первинні операції розробки, такі як визначення необхідності розробки та розробка технічних вимог, аналіз здійснення і збір інформації, а також концептуалізація розробки, відносяться до підпроцесу синтезу. Результатом підпроцесу синтезу є концептуальний проект пропонованого забезпечення, який відображає зв’язки різних компонентів програмного забезпечення. В цій частині робляться основні фінансові витрати, необхідні для реалізації ідей продукту, а також визначення його функціональності.

Готовий концептуальний проект аналізується і оптимізується – це вже під процес аналізу. Насамперед виробляється аналітична модель, оскільки аналізується модель, а не сам проект. Аналітичну модель можливо одержати, якщо з проекту вилучити мало важливі деталі.

Після завершення проектування і вибору оптимальних параметрів починається етап оцінки проекту. Іноді для оцінки проекту необхідно прототип. Форма прототипу повинна бути визначена раніше в наборі вхідних даних. Дані, що визначають форму, визначаються у результаті геометричного моделювання.

Система управління даними повинна виконувати наступні функції:

– однозначна ідентифікація варіантів кожного електронного документа;

– ідентифікація стану електронного документу, який знаходиться в розробці або відправляється;

– управління модифікацією електронного документа, що проводиться співробітниками;

– забезпечення координації роботи по модифікації електронного документа;

– ідентифікація і відслідковування всіх заходів і змін у випадку зміни документа, починаючи з моменту зародження і до підписання або затвердження

У всіх системах управління даними повинен бути реалізований контроль доступу до приміщення і обладнання, роботу з носіями інформації доступ до яких відкритий або має обмеження доступу, зберігання даних.

Функції управління зберігання повинні дозволяти визначати різні ревізії частин/фрагментів і відношення між частинами і документами, котрі визначають ці частини. Легко і швидко можуть створюватися нові електронні документи, котрі успадковують атрибути і пов’язані з цим дії.

У частині управління зберігання передбачається можливість зберігання як текстових, так і графічних електронних документів. Для текстових документів бажано передбачити свою кількість функцій пошуку, вибірки і відображення тощо.

Під час підготовки до процесу експлуатації повинні бути розглянуті питання доступу до інформаційної системи. До неї відносяться наступні питання:

– реєстрація користувачів:

– управління паролями користувачів;

– управління привілеями;

– перегляд прав доступу користувачів;

– управління привілеями доступу для адміністратора системи в тому числі системи інформаційної безпеки.

Система захисту повинна дозволяти обмежити доступ і визначити права окремих користувачів або їх групу, а також статус визначеної частини документів. Крім того, можуть бути задані користувачеві привілеї, що визначають, якими командами може користуватися даний користувач.

Процес експлуатації потребує постійного контролю захищеності програмного забезпечення. Основним напрямом є контроль за роботою користувачів, захищеності цілісності даних і програм.

Контроль за роботою користувачів включає:

– управління доступу до робочих місць в інформаційній системі;

– контроль за використанням пароля;

– контроль за обладнанням, що знаходиться без нагляду;

– слідкування за часом простою.

Захищеність цілісності даних і програм від шкідливого програмного забезпечення в інформаційній системі забезпечується застосуванням засобів по виявленню його впровадження та ліквідації його нападу.

У теперішній час існує цілий ряд заходів, які дозволяють використовувати вразливість програм (віруси) відносно їх несанкціонованої модифікації. У відповідності з класифікатором злочинів інформаційних систем Генерального Секретаріату Інтерполу, віруси відносяться до категорії QD – зміна даних інформаційних систем, всередині якої вони класифікуються наступним чином:

– QDL – логічна бомба;

– QDT – троянський кінь;

– QDV – вірус інформаційної системи;

– QDW – черв’як інформаційної системи;

– QDZ – інші види змін даних.

Логічна бомба – здійснює встороення в програму набору команд, який повинен спрацювати лише одного разу, але при визначених умовах.

Троянський кінь – здійснює введення до чужої програми таких команд, які дозволяють здійснювати інші, не планові власником програми функції, але одночасно зберігати і попередню працездатність.

Вірус інформаційної системи – це спеціально написана програма, котра може “приписувати” себе до інших програм (тобто “заражати” їх), розмножуватися і народжувати нові віруси для виконання різних небажаних дій в інформаційній системі.

Черв’як інформаційної системи – представляє собою спеціальну програму, що самостійно поширюється, яка здійснює зміни даних або програм інформаційної системи, без права на це, шляхом передачі, впровадження або розповсюдження за допомогою мережі інформаційної системи.

У відповідності з вище зазначеною класифікацією у подальшому будемо використовувати термін “вірус” застосовуючи до всіх шкідливих програм, котрі в теперішній час розповсюджуються по мережі.

Отриманий новий програмний продукт, в першу чергу, необхідно уважно прочитати інструкцію і вивчити всі нові можливості – особливо при оновленні програмного продукту. Так як нові можливості можуть залишити інформацію незахищеною і іноді мають можливість покращити її захист.

В процесу супроводу розробник виправляє знайдені помилки в програмному забезпеченні або дають допоміжні можливості, які розширяють сферу застосування програмного забезпечення. З точки зору безпеки критичними є питання:

– коректного документування зроблених змін до програмного забезпечення;

– проведення достатнього об’єму тестування;

– видалення інформації, яку неможливо відтворити після завершення циклу експлуатації.

Перші два аспекти розглядалися на етапі введення в експлуатацію, останній аспект актуальний у зв’язку із створенням великої кількості резервних копій критичної інформації, що в свою чергу вимогає створення процедури коректного і повного видалення інформації, яке неможливо відтворити для кожного конкретного випадку. Наприклад, для того щоб повністю видалити інформацію в електронній пошті, необхідно спочатку видалити лист, потім видалити з видаленого, перевірити відсутність даної інформації в резервних копіях, тоді провести спеціальні процедури, що перешкоджають відновленню інформації з жорсткого диска.

Ліцензія інформує користувача про те, на яких умовах розповсюджується дане програмне забезпечення. Розглянемо види ліцензій, що найбільш часто використовуються в роботі.

Free Ware – абсолютно безкоштовне програмне забезпечення без будь яких обмежень по функціонуванню та часу роботи.

В даний час практично вироблено два “сімейства” типових ліцензій на передачу програмного забезпечення з відкритим кодом: GNU GPL (GNU General Public License) і ліцензії класу BSD (Berkley Software Distribution).

Основна їх відмінність заключається в “спадкоємності” власності відкритого коду: відповідно до умов ліцензії GNU GPL, всі програмні продукти, отримані в результаті переробки або модернізації розповсюдженого на таких умовах програмного коду, також можуть розповсюджуватись далі тільки на умовах GNU GPL. Це, з одного боку, сприяє прогресу в розвитку програмного забезпечення, з іншого – порушує майнові інтереси деяких розробників, що вклали кошти в модернізацію програмного коду.

Свободу у використанні переданого програмного забезпечення надає ліцензія BSD. За умовами цієї ліцензії, програмні продукти, отримані в результаті переробки наданого програмного коду, можуть розповсюджуватися на будь-яких умовах, в тому числі і на платній основі.

Ліцензії BSD і GNU GPL одержали досить широке поширення, але вони не є єдиними можливими ліцензіями на передачу програмного забезпечення з відкритим кодом. Правовласником, при необхідності, можуть бути вироблені власні умови надання прав на таке програмне забезпечення, в більшому або меншому ступені обмежуючи права користувача.

Ліцензія Artistik, не є ліцензією на вільне програмне забезпечення, оскільки вона є досить незрозумілою, бажано уникнути її використання, за виключенням об’єднуючої ліцензії Perl.

Суспільна Ліцензія Appel на текстові документи (Appel Publik Sourece License) не є ліцензією на вільне програмне забезпечення, оскільки дозвіл розповсюджувати програми може бути відкликано Appel, а також за іншими причинами. Бажано не використовувати цю ліцензію і будь-які програми, які були випущені на її умовах.

Суспільна Ліцензія Sun на текстові документи (Sun Community Source License). Ця ліцензія не підходить для вільних програм: їй не вистачає істотних свобод, таких як публікація модифікованих версій. Бажано не використовувати цю ліцензію і будь-які програми, які були випущені на її умовах.

Наступний розділ ліцензій має значення тільки стосовно до ліцензій на програми для інформаційних систем: програмне забезпечення може розповсюджуватися на умові відкритого коду (Open Ware), або без такої умови.

При розповсюдженні програмного забезпечення на умовах відкритого коду правовласник, надаючи користувачу право використання програмного забезпечення, передає також вихідні коди програми. При цьому, як правило, користувачу надається також право іденфікувати текстові документи, переробляючи і вдосконалюючи їх.

Подальше використання отриманих в результаті такої переробки програмних продуктів розрізняється в залежності від виду ліцензії. В теперішній час практикою підготовлено два “сімейства” типових ліцензій на передачу програмного забезпечення з відкритим кодом: GNU GPL і FreeBSD.

В залежності від умов ліцензії є їх розподіл за критерієм вартості. Відповідно до цього критерію, програмне забезпечення ділиться на безкоштовне, умовно-безкоштовне і комерційне. В деяких випадках виділяють також програмне забезпечення, яке розповсюджується на спеціальних умовах.

Безкоштовне програмне забезпечення (Free Ware) не слід плутати з “відкритим” програмним забезпеченням (Open Ware): як безкоштовність розповсюдження не означає відкритості вихідних кодів, так і відкритості вихідних кодів не обумовлює безкоштовний характер розповсюдження.

При наданні програмного забезпечення на безкоштовній основі правовласником зазвичай обумовлюються деякі спеціальні умови використання програми. Зокрема, досить розповсюдженою умовою є заборона на внесення будь-яких змін в програмний код, за винятком дозволених законодавством. Крім того, звичайною умовою “безкоштовної” ліцензії є застереження про звільнення правовласника від будь-яких гарантів і зобов’язань з функціонування програмного забезпечення.

Умовно-безкоштовне розповсюдження програмного забезпечення має на увазі те, що користувачу надається можливість ознайомитися з програмою, протестувати її можливості при рішенні задач користувача. При цьому або обмежується строк безкоштовного використання програми, або надається частина версії програмного забезпечення. При ознайомленні з програмою користувач вправі або відмовитися від її подальшого використання, або оплатити програмний продукт і придбати права на нього в повному обсязі. Комерційне розповсюдження програмного забезпечення передбачає, що користувач повинен оплатити програми, тільки після чого він отримує права на них. Звичайно в ліцензійних угодах, передбачено попередню або подальшу оплату за надане програмне забезпечення, що містить гарантії і обов’язки правовласника, ніж в ліцензіях на безкоштовне розповсюдження програмного забезпечення.

В деяких випадках правовласнику, що розповсюджуює своє програмне забезпечення на комерційній основі, надають права безкоштовно, або умовно-безкоштовно. Наприклад, на таких умовах програмне забезпечення надається освітнім організаціям, бібліотекам і іншім організаціям науки і культури, рідше – державним органам. Звичайно угода про надання програмного забезпечення в таких випадках містить набір додаткових умов, обмежуючих (рідше - розширювальних) права користувачів, а також передбачених меж використання програмних продуктів, наприклад, студентами університетів або відвідувачами бібліотеки. В деяких випадках на такого роду “спеціальних умовах” поставляється особливим чином дороблене програмне забезпечення, спеціально призначене для потреб організаціям науки, освіти, культури, державних органів.

Ліцензійні угоди також можна підрозділити в залежності від того, з ким і в яких цілях вони заключаються. По цьому критерію можна виділити ліцензійні угоди з кінцевим користувачем (EULA – End User License Agreement) і ліцензії, що передбачають можливість доробки програмного забезпечення.

Типові форми ліцензійної угоди з кінцевим користувачем в теперішній момент практикою не опрацьовано, різними правовласниками використовуються різні, хоча і близькі по змісту ліцензійні угоди. Типові ліцензійні угоди компаній-розробників програмного забезпечення, втім, отримали досить широке розповсюдження і найчастіше служать зразком для ліцензійних угод більш мілких фірм (як, наприклад, EULA, компанії Mikrosoft).

Ліцензійні угоди з кінцевим користувачем звичайно передбачають мінімально можливий обсяг надання прав, причому права ніколи не надаються на виключних умовах. В таких угодах встановлюються також межі можливостей користувача, гарантії правовласника, визначаються механізми технічної підтримки використання програмного забезпечення.

На відміну від порівняно однакових ліцензійних угод з кінцевим користувачем, ліцензійні угоди, що передбачають можливість розробки нової програми на базі придбаної, можуть значно різнитися.

По-перше, такі ліцензійні угоди можуть входити в пакет документів, що оформлюють відносини дистриб’юторського або франчайзингового типу. Згідно з такими угодами, компанія-правовласник надає компанії-розповсюджувачу право розповсюджувати програмний продукт, в тому числі і з можливою доробкою продукту під потреби кінцевого користувача. Система ліцензійних угод в цьому випадку буде дворівневою: правовласник програмного продукту надає ліцензію як розповсюджувачу, так і (за допомогою розповсюджувача) кінцевому користувачу. Права на розроблені розповсюджувачем зміни в програмному продукті, як правило, зберігаються за розповсюджувачем і надаються кінцевому користувачу по відповідній ліцензії.

По-друге, можливість доробки програмного продукту може знаходитися в ліцензійних угодах, які є частиною партнерського договору. Таким партнерським договором звичайно оформляються відносини по спеціальній розробці комплексних програмних продуктів, де моделі, написані одними розробниками, можуть модифікуватися іншими, при цьому кожен з розробників зберігає права на результат власних творчих зусиль. Обсяг і межі здійснення наданих такою угодою прав можуть розрізнятися в залежності від того, наскільки тісними є відносини між розробниками.

Нарешті, можливість доробки програмного продукту передбачена в таких “вільних” ліцензіях, прикладом яких є розглянуті вище ліцензії сімейства GNU GPL і FreeBSD. В цьому випадку можливість наступної передачі прав на програмне забезпечення не обмежується, більш того, в ліцензіях сімейства GNU GPL відсутність обмежень на передачу прав є обов’язковим.

В деяких випадках, перш за все, коли мова йде про надання прав на програмне забезпечення кінцевому користувачу, можна говорити о “пов’язаних” і “незалежно наданих” ліцензіях (в англомовній термінології – поставка на умовах OEM/BOX).

В першому випадку (OEM) права на програмне забезпечення надаються при постачанні програмного забезпечення разом з обладнанням інформаційних систем (так зване “попередньо встановлене програмне забезпечення”). Такі ліцензії передбачають меншу ліцензійну винагороду (звичайно входить у вартість устаткування), але при цьому передбачають менший об’єм можливостей користувача.

Технології обробки графічної інформації. Виділяють наступні системи машинної графіки: ділова графіка, ілюстративна графіка, інженерна графіка, наукова графіка.

Системи ділової графіки призначені для графічного відображення даних, які зберігаються у електронних таблицях або базах даних, що дозволяє наочно відображати стан різних числових показників в зручній для сприймання формі. За допомогою графіки числова інформація представляється у вигляді діаграм, гістограм, графіків.

Система ілюстративної графіки призначена для створення електронних зображень, які грають роль ілюстративного матеріалу: схеми, ескізи, рисунки тощо. Найбільш розповсюдженим пакетом є Corel Draw.

Основним напрямком розвитку технології інженерної графіки пов’язаної з автоматизацією креслень і конструкторських робіт (САПР – системи автоматизації проектування). Найбільше розповсюдженим пакетом у цій області є AutoCAD.

Використання технології машинної графіки в наукових цілях пов’язано, в першу чергу, з вивченням географічних і природних явищ.

До систем наукової графіки відносяться і засоби формування наукової документації з використанням математичних і хімічних формул. Найбільш розповсюдженим пакетом у цій області є MathCAD.

Мультімедіа технології. Мультімедіа – це збірне поняття, яке включає різні технологій (графіка, звук, анімація, текст), об’єднані у визначеному програмному середовищі.

Технології розробки користувацьких додатків. Розробка користувацьких додатків пов’язана з використанням мов програмування. Технологія програмування можливо розділити на два класи:

– структурне програмування, яке отримало розвиток на початку 70-

Date: 2015-06-11; view: 1300; Нарушение авторских прав