Полезное:

Как сделать разговор полезным и приятным

Как сделать объемную звезду своими руками

Как сделать то, что делать не хочется?

Как сделать погремушку

Как сделать так чтобы женщины сами знакомились с вами

Как сделать идею коммерческой

Как сделать хорошую растяжку ног?

Как сделать наш разум здоровым?

Как сделать, чтобы люди обманывали меньше

Вопрос 4. Как сделать так, чтобы вас уважали и ценили?

Как сделать лучше себе и другим людям

Как сделать свидание интересным?

Категории:

АрхитектураАстрономияБиологияГеографияГеологияИнформатикаИскусствоИсторияКулинарияКультураМаркетингМатематикаМедицинаМенеджментОхрана трудаПравоПроизводствоПсихологияРелигияСоциологияСпортТехникаФизикаФилософияХимияЭкологияЭкономикаЭлектроника

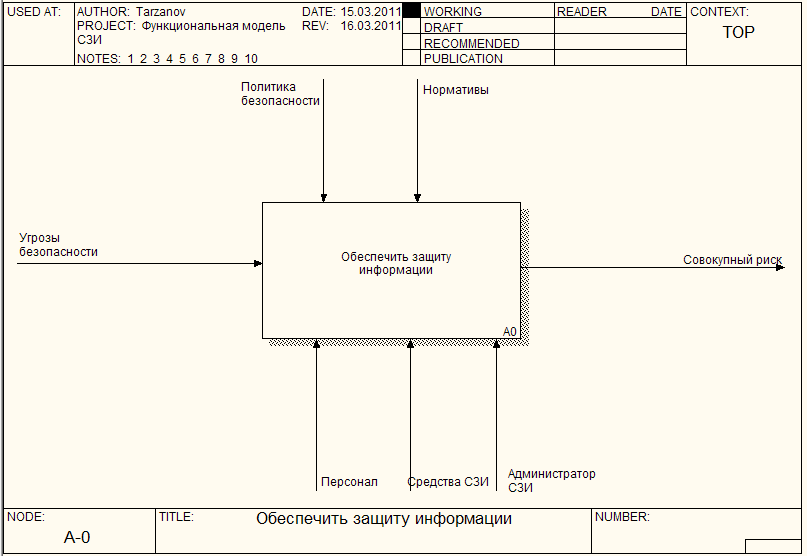

Дуги контекстной диаграммы

|

|

| Arrow Name | Arrow Definition | Arrow Type |

| Персонал | Mechanism | |

| Средства СЗИ | Программные и технические средства СЗИ | Mechanism |

| Администратор СЗИ | Орган управления СЗИ | Mechanism |

| Угрозы безопасности | Все возможные угрозы | Input |

| Политика безопасности | Комплекс превентивных мер по защите конфиденциальной безопасности | Control |

| Нормативы | Действующие законодательные и правовые акты | Control |

| Совокупный риск | Суммарные негативные последствия от реализации угроз | Output |

В результате должна получиться диаграмма, показанная на рис.2.2.

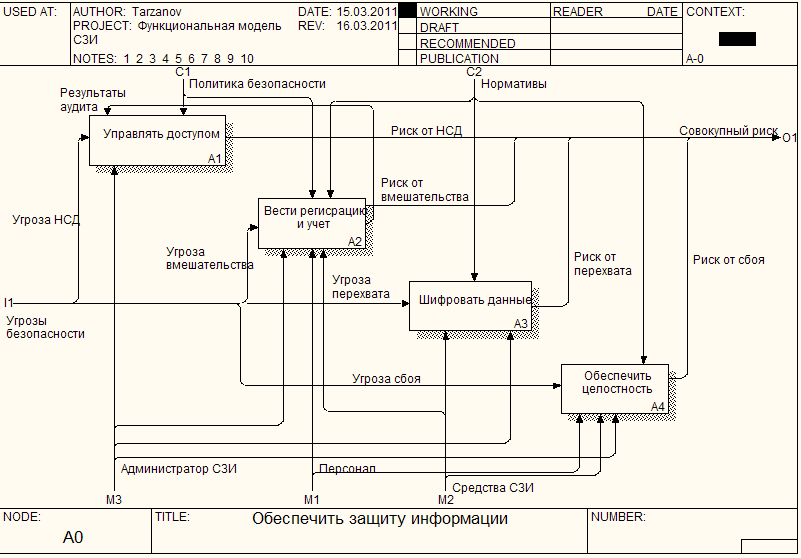

17. Декомпозируйте основную функцию, показанную на рис.2.2. В результате должна получиться диаграмма, изображенная на рис.2.3. Как видно из рис. 2.3, функцию «Обеспечить защиту информации» составляют функции:

· Управлять доступом;

· Вести регистрацию и учет;

· Шифровать данные;

· Обеспечить целостность.

Для изменения свойств работ после их внесения в диаграмму можно воспользоваться словарем объектов модели. Вызов словаря - Model/Diagram Object Editor... или Dictionary/Activity...

Описав имя и свойства работы в словаре, ее можно будет внести в диаграмму позже с помощью кнопки в палитре инструментов. При этом нельзя удалять работу из словаря, если она используется на какой-либо диаграмме. Если удалить работу из диаграммы, из словаря она не удаляется. Имя и описание такой работы может быть использовано в дальнейшем. Для добавления работы в словарь (Dictionary / Activity) щелкните на пустой строке, внесите имя и свойства работы. Для удаления всех имен работ, не использующихся в модели, щелкните по Purge.

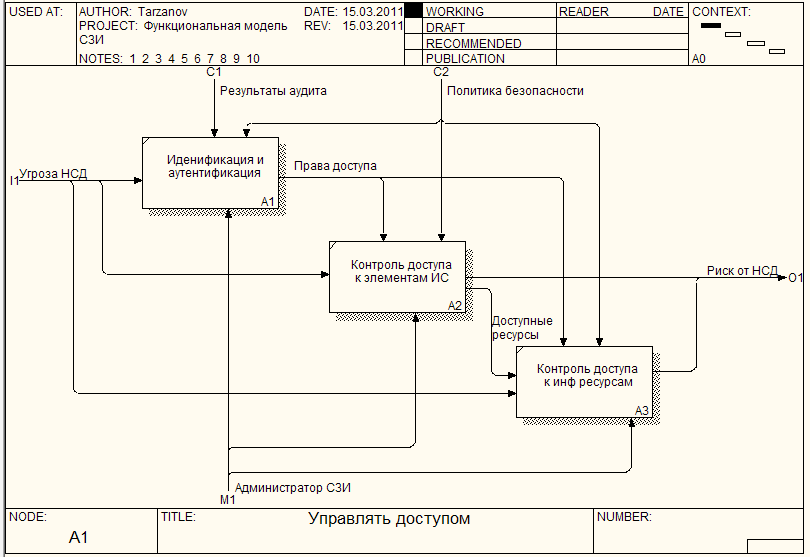

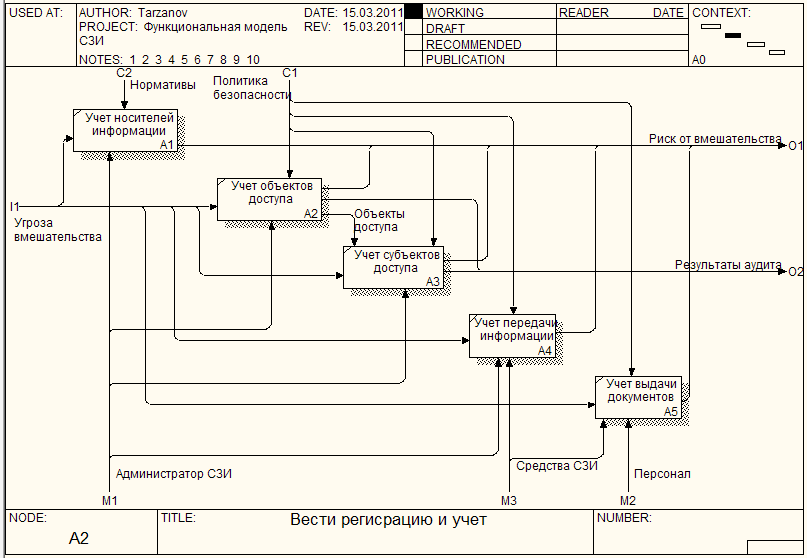

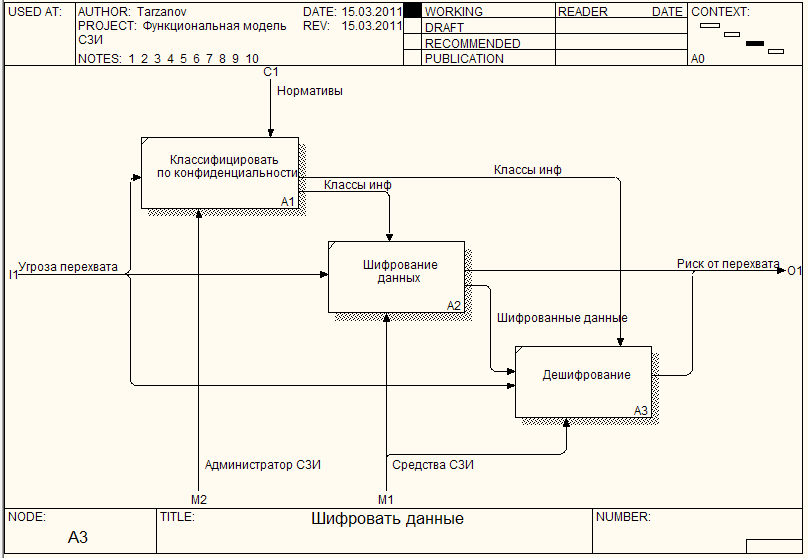

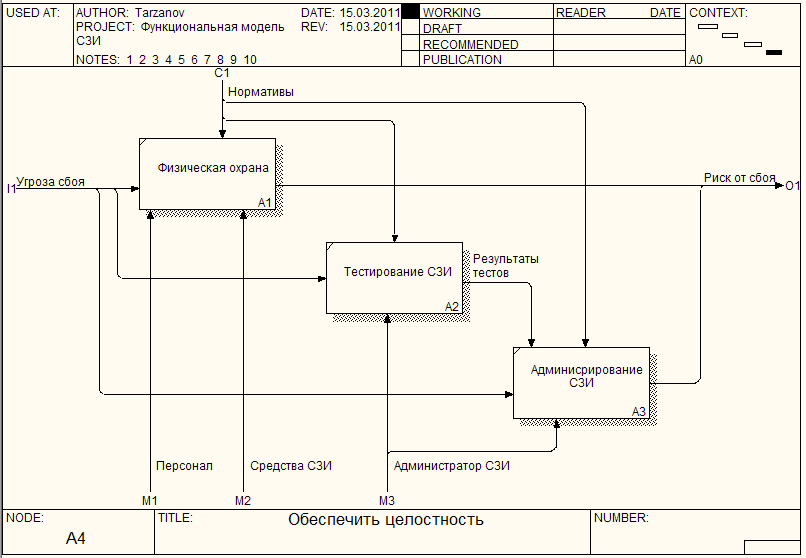

18. Декомпозируйте функции диаграммы А0 (рис.2.3), как показано на рис. 2.4 – 2.7

|

Рис. 2.2. Контекстная диаграмма модели

|

Рис. 2.3. Декомпозиция основной функции

|

Рис. 2.4. Декомпозиция функции «Управлять доступом»

|

Рис. 2.5. Декомпозиция функции «Вести регистрацию и учет»

|

Рис. 2.6. Декомпозиция функции «Шифровать данные»

|

Рис. 2.7. Декомпозиция функции «Обеспечить целостность»

19. Перейдите на диаграмму А0. В свойствах работ на вкладе Definition по табл. 2.2 заполните требования, которые должны быть реализованы данной функцией для класса защищенности 1А.

Таблица 2.2

Формализованные требования к защите информации от НСД

для АС первой группы

| Подсистемы и требования | Классы | ||||

| 1Д | 1Г | 1В | 1Б | 1А | |

| 1. Подсистема управления доступом 20.6. Идентификация, проверка подлинности и контроль доступа субъектов: • в систему • к терминалам, ЭВМ, узлам сети ЭВМ, каналам связи, внешним устройствам ЭВМ • к программам • к томам, каталогам, файлам, записям, полям записей 1.2. Управление потоками информации | + - - - - | + + + + - | + + + + + | + + + + + | + + + + + |

| 2. Подсистема регистрации и учета 2.1. Регистрация и учет: • входа (выхода) субъектов доступа в (из) систему (узел сети) • выдачи печатных (графических) выходных документов • запуска (завершения) программ и процессов (заданий, задач) • доступа программ субъектов доступа, защищаемым файлам, включая их создание, удаление, передачу по линиям и каналам связи • доступа программ субъектов доступа к терминалам, ЭВМ, узлам сети ЭВМ, программам, томам, каталогам, файлам, записям, полям записей • изменения полномочий субъектов доступа • создаваемых защищаемых объектов доступа 2.2. Учет носителей информации 2.3. Очистка (обнуление, обезличивание) освобождаемых областей оперативной памяти ЭВМ и внешних накопителей 2.4. Сигнализация попыток нарушения защиты | + - - - - - - + - - | + + + + + - - + + - | + + + + + + + + + + | + + + + + + + + + + | + + + + + + + + + + |

| 3. Криптографическая подсистема 3.1. Шифрование конфиденциальной информации 3.2. Шифрование информации, принадлежащей различным субъектам доступа (группам субъектов) на разных ключах 3.3. Использование аттестованных (сертифицированных) криптографических средств | - - - | - - - | - - - | + - + | + + + |

| 4. Подсистема обеспечения целостности 4.1. Обеспечение целостности программных средств и обрабатываемой информации 4.2. Физическая охрана средств вычислительной техники и носителей информации 4.3. Наличие администратора (службы) защиты информации в АС 4.4. Периодическое тестирование СЗИ НСД 4.5. Наличие средств восстановления СЗИ НСД 4.6. Использование сертифицированных средств защиты | + + - + + - | + + - + + - | + + + + + + | + + + + + + | + + + + + + |

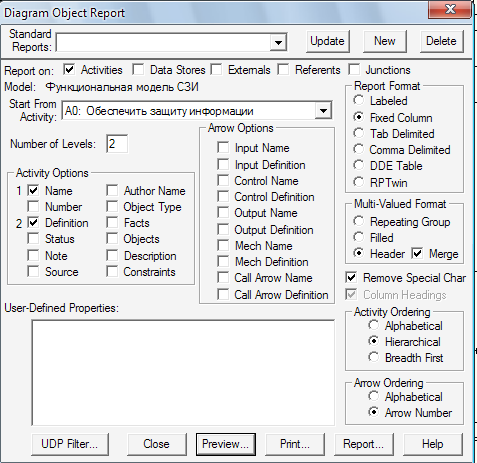

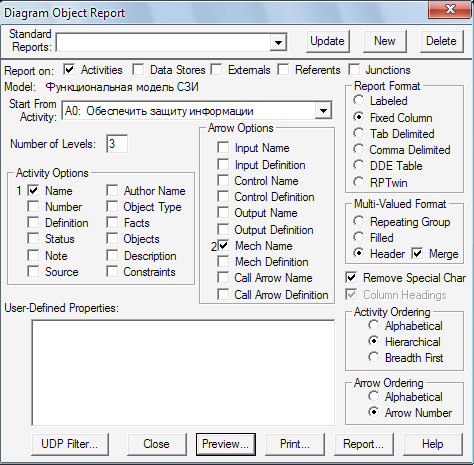

20. Сгенерируйте отчет по этой диаграмме (Tools / Reports / Diagram Object Report), настроив параметры отчета, как показано на рис.2.8.

|

Рис. 2.8. Настройка параметров отчета о требованиях

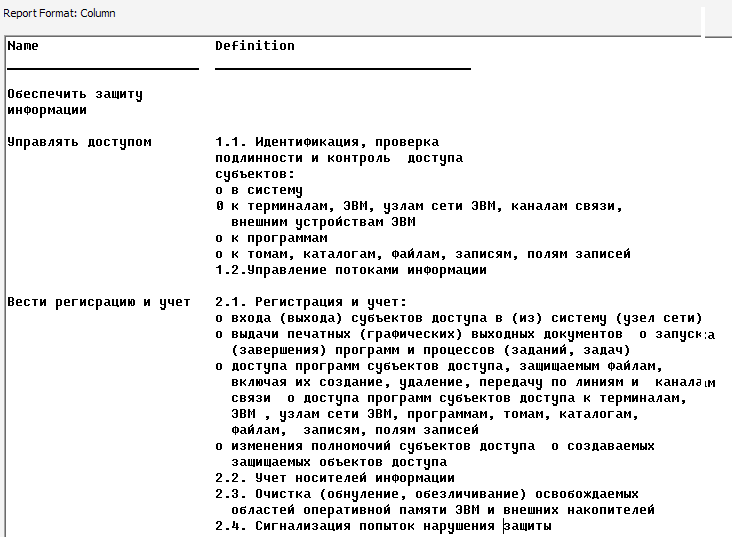

Результаты отчета можно увидеть, нажав кнопку Preview (рис.2.9).

|

Рис. 2.9. Отчет о требованиях к СЗИ (фрагмент)

21. Сгенерируйте отчет о распределении обязанностей по функциям СЗИ. Для этого настройте параметры отчета, как показано на рис.2.10.

|

Рис. 2.10. Настройка параметров отчета о распределении

обязанностей

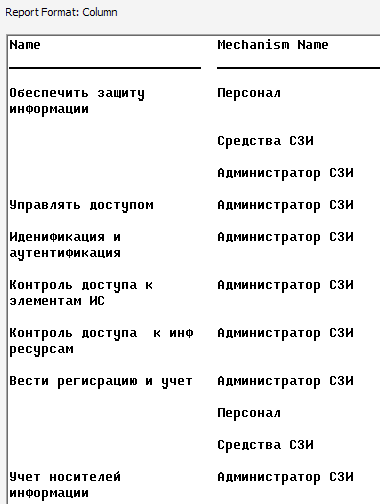

Результаты отчета показаны на рис.2.11.

|

Рис. 2.11. Отчет о распределении обязанностей (фрагмент)

Date: 2015-07-17; view: 932; Нарушение авторских прав