Полезное:

Как сделать разговор полезным и приятным

Как сделать объемную звезду своими руками

Как сделать то, что делать не хочется?

Как сделать погремушку

Как сделать так чтобы женщины сами знакомились с вами

Как сделать идею коммерческой

Как сделать хорошую растяжку ног?

Как сделать наш разум здоровым?

Как сделать, чтобы люди обманывали меньше

Вопрос 4. Как сделать так, чтобы вас уважали и ценили?

Как сделать лучше себе и другим людям

Как сделать свидание интересным?

Категории:

АрхитектураАстрономияБиологияГеографияГеологияИнформатикаИскусствоИсторияКулинарияКультураМаркетингМатематикаМедицинаМенеджментОхрана трудаПравоПроизводствоПсихологияРелигияСоциологияСпортТехникаФизикаФилософияХимияЭкологияЭкономикаЭлектроника

Рефлексивное управление

|

|

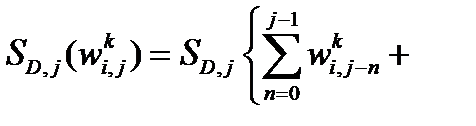

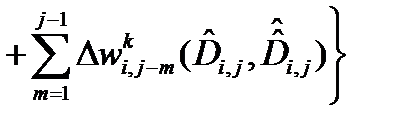

Для случая рефлексивного управления элементами синтезированной инфокоммуникационной системы на основе выражения (2.16) несложно получить

, (2.26)

, (2.26)

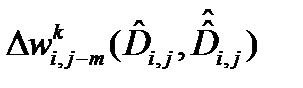

где символом «крыши» обозначены рефлексивная модель информационно-коммуникационной системы, формирующаяся в системе управления (то есть ПАСОИБ или ИВ), а двумя такими символами – рефлексивная модель модели, то есть предположения об осведомленности противоположной стороны (глубина рефлексии может быть продолжена, однако для практического применения из-за ограниченности информационного ресурса приходится ограничиваться небольшой глубиной).

В рассматриваемом случае инфокоммуникационная система выступает как активный объект управления (рис. 2.7), реализующий внутри себя целый ряд функций независимо (по крайней мере, явно) от внешней системы управления, имеет свои цели, которые, вообще говоря, отличаются от целей системы управления, оперирует собственной моделью окружающей среды, включающей и модель системы управления. Очевидно, что такая модель (несмотря на свою значительную сложность) наиболее адекватна реальному поведению синтезированной из двух конфликтующих элементов инфокоммуникационной системы в информационном конфликте.

При таком подходе рефлексивное управление активным объектом (элементом или группой элементов) должно осуществляться путем управляющего воздействия на «интеллектуальную» подсистему и приводить к корректировке целей и мотиваций такого активного объекта управления в направлении повышения вероятности реализации своей целевой функции. Это становится возможным только с учетом характера сложившейся в объекте управления системы целей и мотиваций. Это приводит к достаточно специфической структурно-функциональной схеме компонента выработки управляющих воздействий (рис. 2.8). В силу значительной сложности компонента выработки управляющих решений в условиях рефлексивного управления, записать в общем виде зависимость  не представляется возможным. В известной литературе рассмотрены лишь отдельные частные случаи, предполагающие использование теоретико-игрового метода для построения динамической рефлексивно-игровой модели, применение алгебры рефлексивных процессов и рефлексивных многочленов.

не представляется возможным. В известной литературе рассмотрены лишь отдельные частные случаи, предполагающие использование теоретико-игрового метода для построения динамической рефлексивно-игровой модели, применение алгебры рефлексивных процессов и рефлексивных многочленов.

Рис. 2.7. Активный объект управления

Эффективность рефлексивного управления определяется не только (да и не столько) действиями управляющей системы, но и собственной целевой функцией управляемой системы, ее моделью системы управления. Соответствующие примеры приведены в известной литературе (взаимодействие рефлексивной системы радиоэлектронного подавления и адаптивной системой радиосвязи, управление рефлексивным автоматом в лабиринте и другие аналогичные).

Это свидетельствуют о перспективности применения рефлексивного управления, однако эффективность достигается, как правило, в условиях достаточно высокой определенности (осведомленности) системы управления об управляемом объекте. При этом в условиях значительной неопределенности взаимодействия, весьма характерных для конфликтного взаимодействия, рефлексивное управление, требуя значительных информационных ресурсов, зачастую оказывается неэффективным.

Рис. 2.8. Компонент выработки управляющих воздействий: рефлексивное управление

Резюмируя приведенное выше рассмотрение модельных представлений процедур формального синтеза возможных вариантов систем управления в режиме конфликтного взаимодействия элементов необходимо, в первую очередь, отметить, что с методологической точки зрения все взаимодействующие между собой элементы целесообразно представлять в виде единой системы, все элементы которой разделены на группы по принадлежности к конфликтующим объектам. Это обусловлено, прежде всего, тем, что все взаимодействующие (независимо от того конфликтное взаимодействие или кооперативное) элементы связаны между собой едиными протоколами обмена и взаимодействуют с целью реализации одной или нескольких в ряде случаев альтернативных целевых функций. То есть, в отличие от известных походов в предложенном фактически нет «противостоящих» систем, элементов, а есть только единая система с множеством элементов, отличающихся системой управления и целевой функцией.

Такой подход, как отмечено выше, обеспечивает возможность выделения для рассмотрения только одного элемента – компонента выработки управляющих воздействий, оставляя всю остальную совокупность модельного представления инфокоммуникационной системы неизменной, а при формировании иерархической структуры элементов управления применять фрактальный принцип.

Адаптивное управление, рассматриваемое в настоящее время как «панацея» от всех информационных воздействий, в условиях постоянно растущего арсенала средств ИВ и адекватного усложнения и повышения качества современных ПАСОИБ, действительно является эффективным решением в условиях высокой неопределенности характера взаимодействия. Однако реальных широко распространенных решений, обеспечивающих использование этой технологии в отношении всей инфокоммуникационной системы и реальных программно-технических решений пока нет.

Более того, применение адаптивного управления в информационном конфликте одной стороной делает ее весьма уязвимой в случае использования рефлексивного управления противоположной стороной, так как в такой ситуации противоположная сторона будет обладать достаточно точной моделью действий противоборствующей стороны.

Наиболее простым с точки зрения реализации является ситуационное управление и, вероятно, поэтому данный тип управления в режиме конфликтного взаимодействия наиболее распространен в настоящее время (как для ПАСОИБ, так и для некоторых «продвинутых» ИВ).

Тем не менее, в условиях значительной вариабельности параметров взаимодействия, этот способ может оказаться неэффективным (при невозможности сведения текущей ситуации к имеющемуся алфавиту решение приходится принимать «эвристически», что в сложных случаях тождественно случайному выбору). Это заметно снижает вероятность реализации целевых функций, особенно, при интенсивном конфликтном взаимодействии.

Применение семиотического подхода, основанного на введении в управляющую систему элементов самообучения, в особенности с «учителем», существенно повышает эффективность ситуационного управления, но усложняет его реализацию и требует обязательного участия человека.

Наиболее эффективным с точки зрения обеспечения максимальной вероятности реализации целевой функции системой представляется применение рефлексивного управления. Однако, применение этого метода требует достаточно высокого информационного ресурса, который не всегда доступен при функционировании инфокоммуникационной системы в режиме информационного конфликта.

Учитывая то, что каждый из методов обладает своей, присущей только ему совокупностью достоинств и недостатков, представляется целесообразным рассмотреть комбинированное применение каждого из методов на различных уровнях управления, причем для конкретных условий применения, что на основе предложенного подхода не представляется сложным.

2.4.Особенности обнаружения попыток информационных воздействий в системах хранения и обработки данных

Одной из основных особенностей современного этапа развития информационных технологий является существенное увеличение вероятности нарушения их нормального функционирования за счет возникающих в общем информационном пространстве конфликтов за счет разделения их функций управления и/или преднамеренного поражения различными средствами информационных воздействий различного типа. Это обусловлено как увеличением номенклатуры информационных воздействий, так и повышением уровня их разработки, увеличением одновременно выполняемых альтернативных процессов накопления, хранения, обработки и передачи разнородной информации. Если на начальной стадии развития информационных систем основную опасность для отдельных компьютеров представляли вирусные воздействия, то сейчас при защите автоматизированных систем хранения и обработки данных необходимо принимать во внимание весь спектр возможных информационных воздействий, к которым можно отнести рассмотренные выше троянские программы, программы - ловушки, вирусы и их модификации, информационные бомбы, программные и программно-аппаратные недокументированные вставки, системы информационного захвата и появившиеся сравнительно недавно системы психоинформационного воздействия и сетевые вирусы.

Проведение целенаправленных и преднамеренных информационных воздействий (синтез и реализация конфликтного компонента) любого типа обычно строится на основе нескольких взаимосвязанных этапов, одной из основных задач которых является обеспечение скрытности намерений (обеспечение безопасности входа и функционирования в защищенной области). Это в свою очередь зависит от характера решаемой при входе задачи и может быть осуществлено несколькими способами:

Ø маскировкой воздействия (конфликтного компонента) на информационном уровне, когда имитируется выполнение неопасной задачи (при легальном доступе);

Ø маскировкой воздействия (конфликтного компонента) на сигнальном или протокольном уровнях, когда скрывается факт доступа воздействием на параметры информационной среды;

Ø использованием комбинированных средств информационного воздействия (программ-ловушек для определения параметров защиты, вирусных воздействий для снятия или кратковременного снижения уровня защищенности доступа и программ проникновения или систем информационного захвата).

Несмотря на многообразие способов применения средств информационного воздействия типовая схема организации доступа в защищенную область включает ограниченное число компонентов:

Ø анализ информационных структур доступных открытых областей информационного пространства и выявление точек входа в защищенные;

Ø определение типа защиты и выбор и/или разработка способа ее преодоления;

Ø определение алгоритма применения средств информационного воздействия с учетом критериев безопасности;

Ø проведение проверочного запуска макета средств информационного воздействия для выявления дополнительных средств защиты или особенностей доступа (при необходимости на этом этапе разрабатывается соответствующее специальное программное обеспечение или аппаратные средства);

Ø отработка программных и программно-аппаратных средств экстренного безопасного выхода;

Ø проведение входа, доставка и инициирование функционирования средств информационного воздействия в защищенной области.

В соответствии с этим и обнаружение средств информационного воздействия, как показывает анализ практического применения различных средств их обнаружения, также поводится на различных стадиях реализации информационного воздействия и строится на основе:

Ø предварительного этапа, в течение которого проводится сбор данных об объекте предполагаемого воздействия (тип операционной платформы, основные типы прикладного программного обеспечения, система защиты) можно обнаружить несанкционированные системные или файловые запросы;

Ø этапа внедрения средств информационного воздействия, в течение которого производится его доставка в информационное пространство, настройка параметров (адаптация) и/или его инициирование можно обнаружить средство доставки воздействия (носитель воздействия);

Ø этап функционирования средств информационно воздействия, в течение которого реализуется целевая функция информационного воздействия, можно обнаружить явные следы этого воздействия или деструктивные последствия его действий.

На первом этапе производится обнаружение угроз и идентификация намерений проведения информационного воздействия. При этом достаточно редко удается выявить и зафиксировать вообще признаки угрозы и еще реже получить их в явном виде. В качестве признаков подготовки воздействия может выступать интенсификация информационного обмена по одному или нескольким канала связи, появление запросов, явно или неявно связанных с используемой платформой безопасности, особенностей операционной системы и других. Изменение типового баланса переданных и принятых сообщений также может служить признаком проведения предварительного этапа осуществления информационного воздействия.

Обнаружение информационного воздействия (конфликтного компонента) на втором этапе проведения акции и частично на первом характеризуется непосредственным контактом воздействующих информационных структур, то есть производится их обнаружение на этапе проникновения в информационную среду и на начальном этапе их функционирования. В случае пропуска средств воздействия на этих этапах, на третьем обычно пытаются ликвидировать их последствия. Приближенные данные по обнаружению различных средств информационных воздействий на основе обобщения и усреднения их для города Воронежа на различных этапах реализации конфликтного компонента – внедрения, функционирования и ликвидации последствий, полученные на основе доступных данных (проводился анализ 1738 случаев организации воздействий), приведены ниже в табл.4. Несложно заметить, что номер этапа (и, естественно, время обнаружения информационного воздействия и вероятность его пропуска) выявления факта или следов конфликтного компонента с момента его фактического начала заметно увеличивается с повышением уровня разработки информационного воздействия.

На первом этапе достаточно просто и надежно обнаруживаются те конфликтные компоненты, которые так или иначе изменяют параметры информационного пространства (вирусы, трояны и аналогичные) или имеют известные фрагменты (фаги). В этот период обычно делается попытка перед установкой программных продуктов провести анализ их объема и структуры на основе сравнения с предыдущими версиями. Кроме того, в ряде случаев проводится их тестовые запуски, анализ характера возникающих сбоев и неоднозначно трактуемых выполненных информационной или информационно-управляющей системой действий.

Таблица 2.1

Процент обнаружения различных типов конфликтного компонента

| Тип информационного воздействия | I этап | II этап | III этап |

| Троянские программы | |||

| Программы ловушки | |||

| Информационные бомбы | - | ||

| Вирусы | |||

| Недокументированные вставки | |||

| Системы информационного захвата | |||

| Психоинформационные воздействия |

Однако появление таких видов информационных воздействий, как недокументированные вставки и системы информационного захвата, первые из которых являются частью программного продукта, а вторые сами создают среду своего функционирования, сделало решение задачи обнаружения информационных воздействий на этапе их внедрения весьма проблематичным.

Для обнаружения таких конфликтных компонентов на втором этапе обычно проводят постоянное наблюдение за поведением исследуемых программ, особенно, за устройствами системы информационного обмена. Наряду с этим в качестве одного из эффективных методов можно рассматривать метод активного обнаружения средств информационного воздействия путем определения и последующей имитации инициирующего сигнала или условий их запуска на специализированном программно- аппаратном комплексе, который позволяет проводить автоматизированный анализ текущего состояния основных регистров проверяемой ЭВМ и сравнивать их с эмулируемыми на проверяющей. Одновременно с этим такая схема позволяет реализовать контроль за временем отработки прерываний, количеством тактов, затрачиваемых на обработку информации, принудительно помещенной в регистр данных. При этом проводится (в автоматическом или автономном ручном режимах):

Ø анализ временных характеристик отработки прерываний при различных комбинациях символов в информационных посылках;

Ø анализ различий в циклах считывания информации из входного буфера при различных кодовых комбинаций;

Ø анализ сигнала на системной шине при подаче команд различным внешним устройствам.

Обобщенно, наличие в программном обеспечении дополнительной неконтролируемой функции можно определить на основе программной или аппаратной фиксации нарушения одного из условий

T1(i,j,k) = T2(i,j,k),

R1(i,j,k) = R2(i,j,k),

где Т1,2 – количество тактов, затрачиваемых на обработку i-го символа (i=0...255) в регистре данных j-ым программным прерыванием при k-аппаратном прерывании; R1,2 – состояние основных регистров проверяемой ЭВМ и имитируемых на тестирующей ЭВМ.

Использование такой схемы контроля обеспечивает полную независимость функционирования информационных систем и отсутствие пересечения их информационных пространств. При этом становится возможной реализация и режима определения инициирующих кодов. В этом случае последовательно определяется цепочка нарушений приведенных выше условий, которая в конечном итоге и будет соответствовать инициирующей информационное воздействие посылке.

Существенным недостатком такой системы является невозможность предсказания конечного результата при указанном выше подборе кодовой комбинации, так как в конечном итоге будет выполняться команда, полностью совпадающая с инициирующей конфликтный компонент, действие и функции которой неизвестны. Утешить в этом случае может только полная запись на изолированной контролирующей ЭВМ всей последовательности действий и возможность ее последующего контроля по входным информационным потокам.

Значительно уменьшает объем мероприятий по организации защиты информации прогнозирование действий вероятного оппонента (злоумышленника, нарушителя или другого лица, реализующего процедуру доступа), в частности на основе оценки возможных объектов нападения. Для этого целесообразно рассмотреть основные методы выявления объектов с точки зрения проведения против них информационных воздействий.

Date: 2015-09-19; view: 613; Нарушение авторских прав