Полезное:

Как сделать разговор полезным и приятным

Как сделать объемную звезду своими руками

Как сделать то, что делать не хочется?

Как сделать погремушку

Как сделать так чтобы женщины сами знакомились с вами

Как сделать идею коммерческой

Как сделать хорошую растяжку ног?

Как сделать наш разум здоровым?

Как сделать, чтобы люди обманывали меньше

Вопрос 4. Как сделать так, чтобы вас уважали и ценили?

Как сделать лучше себе и другим людям

Как сделать свидание интересным?

Категории:

АрхитектураАстрономияБиологияГеографияГеологияИнформатикаИскусствоИсторияКулинарияКультураМаркетингМатематикаМедицинаМенеджментОхрана трудаПравоПроизводствоПсихологияРелигияСоциологияСпортТехникаФизикаФилософияХимияЭкологияЭкономикаЭлектроника

Основные составляющие информационной безопасности

|

|

Информационная безопасность – многогранная, можно даже сказать, многомерная область деятельности, в которой успех может принести только систематический, комплексный подход. Спектр интересов субъектов, связанных с использованием информационных систем, можно разделить на следующие категории: обеспечение доступности, целостности и конфиденциальности информационных ресурсов и поддерживающей инфраструктуры.

Доступность – это возможность за приемлемое время получить требуемую информационную услугу. Под целостностью подразумевается актуальность и непротиворечивость информации, ее защищенность от разрушения и несанкционированного изменения.

Конфиденциальность – это защита от несанкционированного доступа к информации.

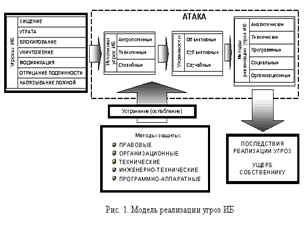

Угроза - это потенциальная возможность определенным образом нарушить информационную безопасность. Попытка реализации угрозы называется атакой, а тот, кто предпринимает такую попытку, - злоумышленником. Потенциальные злоумышленники называются источниками угрозы.

Чаще всего угроза является следствием наличия уязвимых мест в защите информационных систем (таких, например, как возможность доступа посторонних лиц к критически важному оборудованию или ошибки в программном обеспечении).

Промежуток времени от момента, когда появляется возможность использовать слабое место, и до момента, когда пробел ликвидируется, называется окном опасности, ассоциированным с данным уязвимым местом. Пока существует окно опасности, возможны успешные атаки на ИС.

Моделирование процессов нарушения информационной безопасности целесообразно осуществлять на основе рассмотрения логической цепочки: «угроза – источник угрозы – метод реализации – уязвимость – последствия»

ходе анализа необходимо убедиться, что все возможные источники угроз идентифицированы, все возможные уязвимости идентифицированы и сопоставлены с идентифицированными источниками угроз, всем идентифицированным источникам угроз и уязвимостям (факторам) сопоставлены методы реализации. При этом важно иметь возможность, при необходимости, не меняя самого методического инструментария, вводить новые виды источников угроз, методов реализации, уязвимостей, которые станут известны в результате развития знаний

К моделям выдвигается ряд обязательных требований.

Во-первых, модель должна быть адекватной объекту, т. е. как можно более полно и правильно соответствовать ему с точки зрения выбранных для изучения свойств.

Во-вторых, модель должна быть полной. Это означает, что она должна давать принципиальную возможность с помощью соответствующих способов и методов изучения модели исследовать и сам объект, т. е. получить некоторые утверждения относительно его свойств, принципов работы, поведения в заданных условиях.

Таким образом, основной задачей моделирования является обеспечение исследователей технологией создания таких моделей, которые бы с достаточной полнотой и точностью отражали интересующие свойства объектов моделирования, поддавались исследованию более простыми и эффективными методами, а также допускали перенесение результатов такого исследования на реальные объекты.

Роль метода моделирования в сфере защиты информации также очень важна, поскольку в данной области модели подчас являются единственным инструментом анализа вследствие невозможности (или ограниченной возможности) проведения экспериментов с реальными объектами и системами.

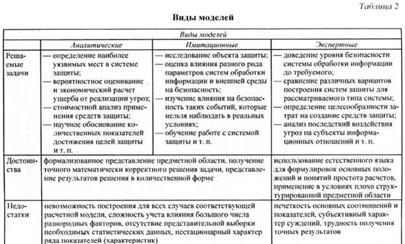

Вопросы моделирования систем и процессов защиты информации широко исследуются и обсуждаются специалистами в данной области. Предпринимаются попытки систематизации и классификации существующих моделей. Для этого вводятся различные критерии:

1. способ моделирования;

2. характер моделируемой системы;

3. масштаб моделирования.

Date: 2015-07-27; view: 776; Нарушение авторских прав