Полезное:

Как сделать разговор полезным и приятным

Как сделать объемную звезду своими руками

Как сделать то, что делать не хочется?

Как сделать погремушку

Как сделать так чтобы женщины сами знакомились с вами

Как сделать идею коммерческой

Как сделать хорошую растяжку ног?

Как сделать наш разум здоровым?

Как сделать, чтобы люди обманывали меньше

Вопрос 4. Как сделать так, чтобы вас уважали и ценили?

Как сделать лучше себе и другим людям

Как сделать свидание интересным?

Категории:

АрхитектураАстрономияБиологияГеографияГеологияИнформатикаИскусствоИсторияКулинарияКультураМаркетингМатематикаМедицинаМенеджментОхрана трудаПравоПроизводствоПсихологияРелигияСоциологияСпортТехникаФизикаФилософияХимияЭкологияЭкономикаЭлектроника

Wi-Fi адаптеры

|

|

Для подключения к беспроводной сети Wi-Fi достаточно обладать ноутбуком или карманным персональным компьютером (КПК) с подключенным Wi-Fi адаптером.

Любой беспроводной Wi-Fi адаптер должен соответствовать нескольким требованиям:

необходима совместимость со стандартами;

работа в диапазоне частот 2,4 ГГц - 2,435 ГГц (или 5 ГГц);

поддерживать протоколы WEP и желательно WPA;

поддерживать два типа соединения "точка-точка", и "компьютер сервер";

поддерживать функцию роуминга.

Существует три основных разновидности Wi-Fi адаптеров, различаемых по типу подключения:

Подключаемые к USB порту компьютера. Такие адаптеры компактны, их легко настраивать, а USB интерфейс обеспечивает функцию "горячего подключения";

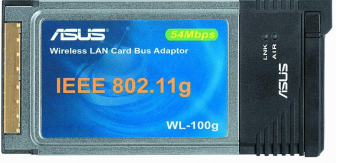

Подключаемые через PCMCIA слот (CardBus) компьютера. Такие устройства располагаются внутри компьютера (ноутбука) и поддерживают любые стандарты, позволяющие передавать информацию со скоростью до 108 Мбит/с;

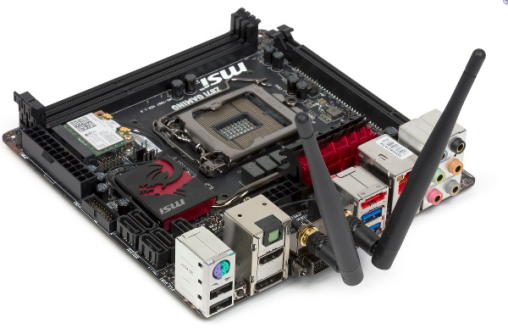

Устройства, интегрированные непосредственно в материнскую плату компьютера. Самый перспективный вариант. Такие адаптеры устанавливаются на ноутбуки серии IntelCentrino. И, в настоящее время используются на подавляющем большинстве мобильных компьютеров. Все виды беспроводных адаптеров представлены на рисунке 3.2.

|

|

|

| а | б | в |

| Рисунок 32 - Беспроводные адаптеры: а – с USB портом, б – формата PCMCIA, в – встроенный в материнскую плату | ||

Организация и планирование беспроводных сетей

При планировании беспроводной сети необходимо учитывать множество факторов для обеспечения наилучших параметров соединения. Пожалуй, самым главным принципом являются грамотное расположение точек доступа с учетом множества параметров. Подробно рассказывается организация офисной сети со всеми поясняющими рисунками, схемами и графиками. Рассмотрен вопрос связи с помощью беспроводной сети нескольких офисов. Следует обратить внимание на Приложение Б – эта информация поможет грамотно использовать радиочастотный диапазон, а следовательно и выбрать необходимый стандарт беспроводной передачи данных.

При организации беспроводной локальной сети необходимо учитывать некоторые особенности окружающей среды. На качество и дальность работы связи влияет множество физических факторов: число стен, перекрытий и других объектов, через которые должен пройти сигнал. Обычно расстояние зависит от типа материалов и радиочастотного шума от других электроприборов в помещении. Для улучшения качества связи надо следовать базовым принципам:

1. Сократить число стен и перекрытий между абонентами беспроводной сети - каждая стена и перекрытие отнимает от максимального радиуса от 1 м до 25 м. Расположить точки доступа и абонентов сети так, чтобы количество преград между ними было минимальным.

2. Проверить угол между точками доступа и абонентами сети. Стена толщиной 0,5 м при угле в 30 градусов для радиоволны становится стеной толщиной 1 м. При угле в 2 градуса стена становится преградой толщиной в 12 м! Надо стараться расположить абонентов сети так, чтобы сигнал проходил под углом в 90 градусов к перекрытиям или стенам.

3. С помощью программного обеспечения проверки мощности сигнала надо позиционировать антенну на лучший прием.

4. Удалить от абонентов беспроводных сетей, по крайней мере, на 1-2 метра электроприборы, генерирующие радиопомехи, микроволновые печи, мониторы, электромоторы, ИБП. Для уменьшения помех эти приборы должны быть надежно заземлены.

5. Если используются беспроводные телефоны стандарта 2,4 ГГц или оборудование X-10 (например, системы сигнализации), качество беспроводной связи может заметно ухудшиться или прерваться.

Для типичного жилья расстояние связи не представляет особой проблемы. Если обнаружена неуверенная связь в пределах дома, то надо расположить точку доступа между комнатами, которые следует связать беспроводной сетью.

Для обнаружения точек доступа, попадающих в зону действия беспроводной сети, и определения каналов, на которых они работают, можно использовать программу Network Stumbler (http://www.stumbler.net/). С ее помощью также можно оценить соотношение "сигнал-шум" на выбранных каналах.

Офисная сеть

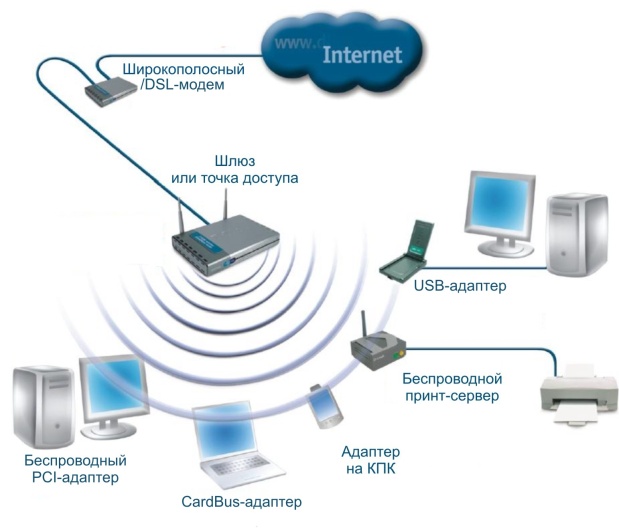

Простая беспроводная сеть для небольшого офиса или домашнего использования (Small Office / Home Office - SOHO) может быть построена на основе одной точки доступа

Для организации сети адаптеры переводятся в режим инфраструктуры, а точка доступа - в режим точки доступа. При этом создается одна зона обслуживания, в которой находятся все пользователи сети.

Рис. 33.Офисная сеть

При размещении точки доступа при развертывании малой сети следует обеспечить достаточное качество связи на всех рабочих местах, а также удобство в размещении самой точки. Типовое решение - закрепить точку доступа непосредственно на фальш-потолке, при этом провода электропитания и проводной сети будут проходить над фальш-потолком либо в коробах.

Необходимо иметь в виду, что при расширении сети и увеличении количества пользователей скорость связи будет падать (пропорционально числу пользователей). Наибольшее разумное количество пользователей обычно составляет 16-20. Помимо этого скорость и качество связи зависят и от расстояния между клиентом и точкой. Эти соображения могут потребовать расширения базовой сети.

Для расширения сети можно использовать uplink -порт точки доступа. Он может использоваться как для объединения базовых зон обслуживания в сеть так и для интеграции в имеющуюся проводную или беспроводную инфраструктуру, например для обеспечения пользователей доступом к разделяемым ресурсам других подразделений или для подключения к Internet.

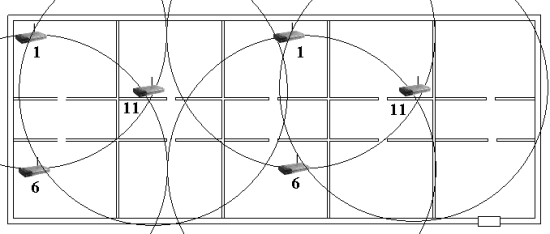

При расширении сети необходимо следить чтобы частоты соседних точек доступа не перекрывались во избежание взаимных помех и снижения скорости передачи. Это достигается настройкой соседних точек на неперекрывающиеся по частоте каналы 1, 6 и 11. Чередуя каналы таким образом, что соседние точки с каналами 1, 6 и 11 окажутся в вершинах равностороннего треугольника, можно охватить беспроводной связью сколь угодно большую площадь без перекрытия частот.

Рис. 33.Офисная сеть

При размещении точки доступа при развертывании малой сети следует обеспечить достаточное качество связи на всех рабочих местах, а также удобство в размещении самой точки. Типовое решение - закрепить точку доступа непосредственно на фальш-потолке, при этом провода электропитания и проводной сети будут проходить над фальш-потолком либо в коробах.

Необходимо иметь в виду, что при расширении сети и увеличении количества пользователей скорость связи будет падать (пропорционально числу пользователей). Наибольшее разумное количество пользователей обычно составляет 16-20. Помимо этого скорость и качество связи зависят и от расстояния между клиентом и точкой. Эти соображения могут потребовать расширения базовой сети.

Для расширения сети можно использовать uplink -порт точки доступа. Он может использоваться как для объединения базовых зон обслуживания в сеть так и для интеграции в имеющуюся проводную или беспроводную инфраструктуру, например для обеспечения пользователей доступом к разделяемым ресурсам других подразделений или для подключения к Internet.

При расширении сети необходимо следить чтобы частоты соседних точек доступа не перекрывались во избежание взаимных помех и снижения скорости передачи. Это достигается настройкой соседних точек на неперекрывающиеся по частоте каналы 1, 6 и 11. Чередуя каналы таким образом, что соседние точки с каналами 1, 6 и 11 окажутся в вершинах равностороннего треугольника, можно охватить беспроводной связью сколь угодно большую площадь без перекрытия частот.

Рис. 34. Расширение беспроводной сети

На развертывание беспроводных сетей используемые приложения оказывают влияние по-разному. Наиболее важные факторы - это:

Расчетная скорость в пересчете на одного клиента;

Типы используемых приложений;

Задержки в передаче данных.

Расчетная скорость каждого клиента уменьшается с вводом в зону обслуживания новых клиентов. Следовательно, если дома или в офисе используются требовательные к скорости приложения (например, программа Internet-телефонии Skype), необходимо увеличить количество точек доступа на единицу площади

Рис. 34. Расширение беспроводной сети

На развертывание беспроводных сетей используемые приложения оказывают влияние по-разному. Наиболее важные факторы - это:

Расчетная скорость в пересчете на одного клиента;

Типы используемых приложений;

Задержки в передаче данных.

Расчетная скорость каждого клиента уменьшается с вводом в зону обслуживания новых клиентов. Следовательно, если дома или в офисе используются требовательные к скорости приложения (например, программа Internet-телефонии Skype), необходимо увеличить количество точек доступа на единицу площади

Рис. 35. Расширение беспроводной сети с максимальной скоростью

Для определения границы действия точек доступа используется ноутбук с установленной программой Network Stumbler. Она показывает, на какой скорости будет работать адаптер в зависимости от расстояния от точки доступа. По мере удаления скорость автоматически падает, и при достижении порогового уровня необходимо ставить новую точку.

Объединение всех точек доступа в офисе в локальную сеть можно осуществить несколькими способами. Самым простым и распространенным методом организации является объединение через проводную инфраструктуру

Рис. 35. Расширение беспроводной сети с максимальной скоростью

Для определения границы действия точек доступа используется ноутбук с установленной программой Network Stumbler. Она показывает, на какой скорости будет работать адаптер в зависимости от расстояния от точки доступа. По мере удаления скорость автоматически падает, и при достижении порогового уровня необходимо ставить новую точку.

Объединение всех точек доступа в офисе в локальную сеть можно осуществить несколькими способами. Самым простым и распространенным методом организации является объединение через проводную инфраструктуру

Рис 35. Объединение точек доступа через проводную инфраструктуру

В таком случае устанавливается коммутатор, к которому подключаются точки доступа посредством витой пары через uplink -порт. Также к этому коммутатору можно подвести широкополосный Internet. Преимуществом такого подключения является простота настройки зоны действия точек доступа на разные каналы, недостатком - прокладка проводов от точек доступа к коммутатору.

Второй способ - подключение с использованием расширенного режима WDS

Рис 35. Объединение точек доступа через проводную инфраструктуру

В таком случае устанавливается коммутатор, к которому подключаются точки доступа посредством витой пары через uplink -порт. Также к этому коммутатору можно подвести широкополосный Internet. Преимуществом такого подключения является простота настройки зоны действия точек доступа на разные каналы, недостатком - прокладка проводов от точек доступа к коммутатору.

Второй способ - подключение с использованием расширенного режима WDS

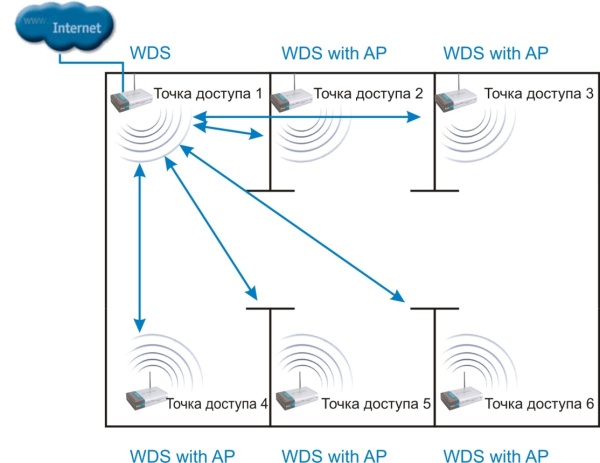

Рис. 36. Объединение точек доступа с использованием расширенного режима WDS

Одна точка доступа, которая имеет подключение к Internet, переводится в мостовой режим WDS, остальные точки настраиваются на тот же канал, что и первая, и устанавливается режим WDS with AP. Использование такого способа нежелательно, т.к. все точки работают на одном канале, и при достаточно большом их количестве резко уменьшается скорость. Рекомендуется устанавливать не более 2-3 точек.

Третий способ подключения аналогичен предыдущему но дополнительно к каждой точке доступа через проводной интерфейс подключена еще одна точка, работающая на другом канале, для организации связи в одной комнате.

Здесь переводятся те точки доступа в режим WDS, которые будут связаны с первой, а остальные через проводные интерфейсы подключаются к ним. Они должны работать в режиме точки доступа и на других каналах, чтобы не было коллизий. Преимуществом такого способа подключения является полное отсутствие проводной инфраструктуры (за исключением связи между соседними точками), недостатком - высокая стоимость, в связи с большим количеством точек доступа, и использование одного канала для связи с базовой точкой.

Рис. 36. Объединение точек доступа с использованием расширенного режима WDS

Одна точка доступа, которая имеет подключение к Internet, переводится в мостовой режим WDS, остальные точки настраиваются на тот же канал, что и первая, и устанавливается режим WDS with AP. Использование такого способа нежелательно, т.к. все точки работают на одном канале, и при достаточно большом их количестве резко уменьшается скорость. Рекомендуется устанавливать не более 2-3 точек.

Третий способ подключения аналогичен предыдущему но дополнительно к каждой точке доступа через проводной интерфейс подключена еще одна точка, работающая на другом канале, для организации связи в одной комнате.

Здесь переводятся те точки доступа в режим WDS, которые будут связаны с первой, а остальные через проводные интерфейсы подключаются к ним. Они должны работать в режиме точки доступа и на других каналах, чтобы не было коллизий. Преимуществом такого способа подключения является полное отсутствие проводной инфраструктуры (за исключением связи между соседними точками), недостатком - высокая стоимость, в связи с большим количеством точек доступа, и использование одного канала для связи с базовой точкой.

Рис. 37. Объединение точек доступа с дополнительными точками

Чтобы пользователь мог передвигаться от одной точки доступа к другой без потери доступа к сетевым службам и разрыва соединения, во всем оборудовании компании D-Link предусмотрена функция роуминга.

Роуминг - это возможность радиоустройства перемещаться за пределы действия базовой станции и, находясь в зоне действия "гостевой" станции, иметь доступ к "домашней" сети.

Рис. 37. Объединение точек доступа с дополнительными точками

Чтобы пользователь мог передвигаться от одной точки доступа к другой без потери доступа к сетевым службам и разрыва соединения, во всем оборудовании компании D-Link предусмотрена функция роуминга.

Роуминг - это возможность радиоустройства перемещаться за пределы действия базовой станции и, находясь в зоне действия "гостевой" станции, иметь доступ к "домашней" сети.

Рис. 38.Роуминг

При организации роуминга все точки доступа, обеспечивающие роуминг, конфигурируются на использование одинакового идентификатора зоны обслуживания (SSID). Все точки доступа относятся к одному широковещательному домену, или одному домену роуминга.

Механизм определения момента времени, когда необходимо начать процесс роуминга, не определен в стандарте 802.11, и, таким образом, оставлен на усмотрение поставщиков оборудования. Наиболее простой широко распространенный алгоритм переключения заключается в том, что адаптер взаимодействует с одной точкой вплоть до того момента, когда уровень сигнала не упадет ниже допустимого предела. После этого осуществляется поиск точки доступа с одинаковым SSID и максимальным уровнем сигнала, и переподключение к ней.

Роуминг включает значительно больше процессов, чем необходимо для поиска точки доступа, с которой можно связаться. Опишем некоторые из задач, которые должны решаться в ходе роуминга на канальном уровне:

Предыдущая точка доступа должна определить, что клиент уходит из ее области действия.

Предыдущая точка доступа должна буферизовать данные, предназначенные для клиента, осуществляющего роуминг.

Новая точка доступа должна показать предыдущей, что клиент успешно переместился в ее зону.

Предыдущая точка доступа должна послать буферизованные данные новой точке доступа.

Предыдущая точка доступа должна определить, что клиент покинул ее зону действия.

Точка доступа должна обновить таблицы МАС-адресов на коммутаторах инфраструктуры, чтобы избежать потери данных перемещающегося клиента.

Сеть между несколькими офисами

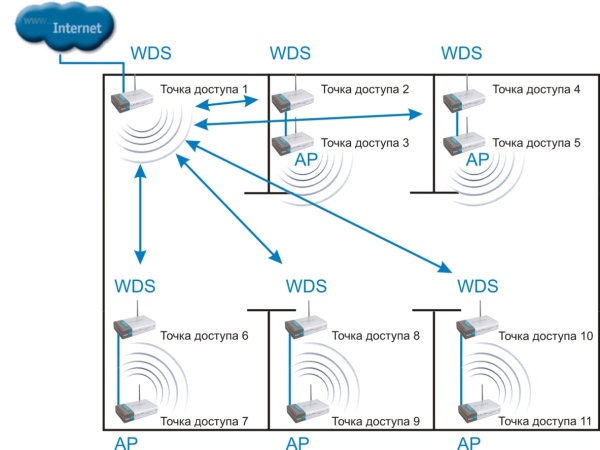

Беспроводная связь может использоваться для объединения подсетей отдельных зданий, например центрального офиса и филиалов, там, где прокладка кабеля между зданиями нежелательна или невозможна.

Для организации связи между зданиями могут использоваться внешние беспроводные точки, работающие в режиме моста. Через uplink -порт внешняя точка подключается к обычному коммутатору и через него обеспечивает связь со всеми компьютерами подсети.

Рис. 38.Роуминг

При организации роуминга все точки доступа, обеспечивающие роуминг, конфигурируются на использование одинакового идентификатора зоны обслуживания (SSID). Все точки доступа относятся к одному широковещательному домену, или одному домену роуминга.

Механизм определения момента времени, когда необходимо начать процесс роуминга, не определен в стандарте 802.11, и, таким образом, оставлен на усмотрение поставщиков оборудования. Наиболее простой широко распространенный алгоритм переключения заключается в том, что адаптер взаимодействует с одной точкой вплоть до того момента, когда уровень сигнала не упадет ниже допустимого предела. После этого осуществляется поиск точки доступа с одинаковым SSID и максимальным уровнем сигнала, и переподключение к ней.

Роуминг включает значительно больше процессов, чем необходимо для поиска точки доступа, с которой можно связаться. Опишем некоторые из задач, которые должны решаться в ходе роуминга на канальном уровне:

Предыдущая точка доступа должна определить, что клиент уходит из ее области действия.

Предыдущая точка доступа должна буферизовать данные, предназначенные для клиента, осуществляющего роуминг.

Новая точка доступа должна показать предыдущей, что клиент успешно переместился в ее зону.

Предыдущая точка доступа должна послать буферизованные данные новой точке доступа.

Предыдущая точка доступа должна определить, что клиент покинул ее зону действия.

Точка доступа должна обновить таблицы МАС-адресов на коммутаторах инфраструктуры, чтобы избежать потери данных перемещающегося клиента.

Сеть между несколькими офисами

Беспроводная связь может использоваться для объединения подсетей отдельных зданий, например центрального офиса и филиалов, там, где прокладка кабеля между зданиями нежелательна или невозможна.

Для организации связи между зданиями могут использоваться внешние беспроводные точки, работающие в режиме моста. Через uplink -порт внешняя точка подключается к обычному коммутатору и через него обеспечивает связь со всеми компьютерами подсети.

Рис. 39. Сеть между несколькими офисами

Внешние беспроводные точки имеют водонепроницаемый термостатированный корпус, систему грозовой защиты, систему питания Power-over-Ethernet. Благодаря сменной антенне можно обеспечивать устойчивую радиосвязь на расстоянии до нескольких километров на специализированные узконаправленные антенны.

При организации внешней беспроводной связи особое внимание следует обратить на обеспечение безопасности передачи данных, в связи с ее большей уязвимостью как при прослушивании, так и в случае прямого физического воздействия. Поэтому рекомендуется использовать точки доступа, специально предназначенные для наружного применения и позволяющие задействовать аутентификацию, контроль доступа и шифрование передаваемых данных.

Необходимо также обратить внимание на то, что для внешних точек предусмотрена более сложная процедура получения разрешений на использование частот. Правила применения радиочастотного спектра в России приведены в "Приложение Б. Правила использования радиочастотного спектра".

Угрозы и риски безопасности беспроводных сетей

Безопасность – один из ключевых факторов проектирования любых систем. Современные беспроводные технологии предлагают не очень эффективные методы по защите информации. Традиционно различают несколько видов атак на беспроводные сети, различающихся методами, целями и степенью угрозы. В лекции приведены вспомогательные рисунки, благодаря которым становится видно на каком этапе возникает угроза. Большая часть лекции уделена вопросам криптографии: множество новых определений, систем шифрования, методов защиты данных.

Главное отличие беспроводных сетей от проводных связано с абсолютно неконтролируемой областью между конечными точками сети. В достаточно широком пространстве сетей беспроводная среда никак не контролируется. Современные беспроводные технологии предлагают ограниченный набор средств управления всей областью развертывания сети. Это позволяет атакующим, находящимся в непосредственной близости от беспроводных структур, производить целый ряд нападений, которые были невозможны в проводной сети. Обсудим характерные только для беспроводного окружения угрозы безопасности, оборудование, которое используется при атаках, проблемы, возникающие при роуминге от одной точки доступа к другой, укрытия для беспроводных каналов и криптографическую защиту открытых коммуникаций.

Подслушивание

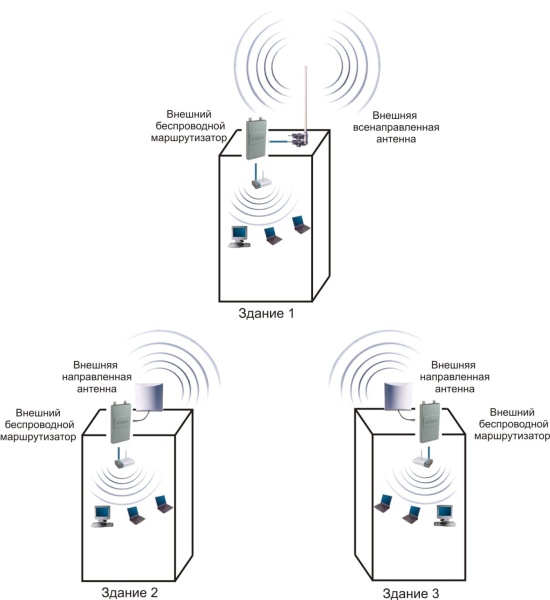

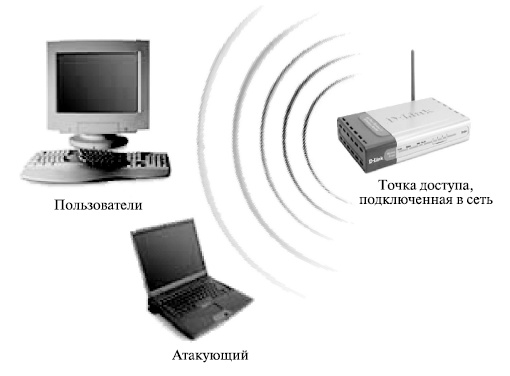

Наиболее распространенная проблема в таких открытых и неуправляемых средах, как беспроводные сети, - возможность анонимных атак. Анонимные вредители могут перехватывать радиосигнал и расшифровывать передаваемые данные, как показано на.

Оборудование, используемое для подслушивания в сети, может быть не сложнее того, которое используется для обычного доступа к этой сети. Чтобы перехватить передачу, злоумышленник должен находиться вблизи от передатчика. Перехваты такого типа практически невозможно зарегистрировать, и еще труднее помешать им. Использование антенн и усилителей дает злоумышленнику возможность находиться на значительном расстоянии от цели в процессе перехвата.

Подслушивание позволяет собрать информацию в сети, которую впоследствии предполагается атаковать. Первичная цель злоумышленника - понять, кто использует сеть, какие данные в ней доступны, каковы возможности сетевого оборудования, в какие моменты его эксплуатируют наиболее и наименее интенсивно и какова территория развертывания сети. Все это пригодится для того, чтобы организовать атаку на сеть. Многие общедоступные сетевые протоколы передают такую важную информацию, как имя пользователя и пароль, открытым текстом. Перехватчик может использовать добытые данные для того, чтобы получить доступ к сетевым ресурсам. Даже если передаваемая информация зашифрована, в руках злоумышленника оказывается текст, который можно запомнить, а потом уже раскодировать.

Рис. 39. Сеть между несколькими офисами

Внешние беспроводные точки имеют водонепроницаемый термостатированный корпус, систему грозовой защиты, систему питания Power-over-Ethernet. Благодаря сменной антенне можно обеспечивать устойчивую радиосвязь на расстоянии до нескольких километров на специализированные узконаправленные антенны.

При организации внешней беспроводной связи особое внимание следует обратить на обеспечение безопасности передачи данных, в связи с ее большей уязвимостью как при прослушивании, так и в случае прямого физического воздействия. Поэтому рекомендуется использовать точки доступа, специально предназначенные для наружного применения и позволяющие задействовать аутентификацию, контроль доступа и шифрование передаваемых данных.

Необходимо также обратить внимание на то, что для внешних точек предусмотрена более сложная процедура получения разрешений на использование частот. Правила применения радиочастотного спектра в России приведены в "Приложение Б. Правила использования радиочастотного спектра".

Угрозы и риски безопасности беспроводных сетей

Безопасность – один из ключевых факторов проектирования любых систем. Современные беспроводные технологии предлагают не очень эффективные методы по защите информации. Традиционно различают несколько видов атак на беспроводные сети, различающихся методами, целями и степенью угрозы. В лекции приведены вспомогательные рисунки, благодаря которым становится видно на каком этапе возникает угроза. Большая часть лекции уделена вопросам криптографии: множество новых определений, систем шифрования, методов защиты данных.

Главное отличие беспроводных сетей от проводных связано с абсолютно неконтролируемой областью между конечными точками сети. В достаточно широком пространстве сетей беспроводная среда никак не контролируется. Современные беспроводные технологии предлагают ограниченный набор средств управления всей областью развертывания сети. Это позволяет атакующим, находящимся в непосредственной близости от беспроводных структур, производить целый ряд нападений, которые были невозможны в проводной сети. Обсудим характерные только для беспроводного окружения угрозы безопасности, оборудование, которое используется при атаках, проблемы, возникающие при роуминге от одной точки доступа к другой, укрытия для беспроводных каналов и криптографическую защиту открытых коммуникаций.

Подслушивание

Наиболее распространенная проблема в таких открытых и неуправляемых средах, как беспроводные сети, - возможность анонимных атак. Анонимные вредители могут перехватывать радиосигнал и расшифровывать передаваемые данные, как показано на.

Оборудование, используемое для подслушивания в сети, может быть не сложнее того, которое используется для обычного доступа к этой сети. Чтобы перехватить передачу, злоумышленник должен находиться вблизи от передатчика. Перехваты такого типа практически невозможно зарегистрировать, и еще труднее помешать им. Использование антенн и усилителей дает злоумышленнику возможность находиться на значительном расстоянии от цели в процессе перехвата.

Подслушивание позволяет собрать информацию в сети, которую впоследствии предполагается атаковать. Первичная цель злоумышленника - понять, кто использует сеть, какие данные в ней доступны, каковы возможности сетевого оборудования, в какие моменты его эксплуатируют наиболее и наименее интенсивно и какова территория развертывания сети. Все это пригодится для того, чтобы организовать атаку на сеть. Многие общедоступные сетевые протоколы передают такую важную информацию, как имя пользователя и пароль, открытым текстом. Перехватчик может использовать добытые данные для того, чтобы получить доступ к сетевым ресурсам. Даже если передаваемая информация зашифрована, в руках злоумышленника оказывается текст, который можно запомнить, а потом уже раскодировать.

Рис. 40. Атака "подслушивание"

Другой способ подслушивания - подключение к беспроводной сети. Активное подслушивание в локальной беспроводной сети обычно основано на неправильном использовании протокола Address Resolution Protocol (ARP). Изначально эта технология была создана для "прослушивания" сети. В действительности мы имеем дело с атакой типа MITM (Man In The Middle - "человек посередине") на уровне связи данных. Они могут принимать различные формы и используются для разрушения конфиденциальности и целостности сеанса связи. Атаки MITM более сложны, чем большинство других атак: для их проведения требуется подробная информация о сети. Злоумышленник обычно подменяет идентификацию одного из сетевых ресурсов. Когда жертва атаки инициирует соединение, мошенник перехватывает его и затем завершает соединение с требуемым ресурсом, а потом пропускает все соединения с этим ресурсом через свою станцию. При этом атакующий может посылать и изменять информацию или подслушивать все переговоры и потом расшифровывать их.

Атакующий посылает ARP-ответы, на которые не было запроса, к целевой станции локальной сети, которая отправляет ему весь проходящий через нее трафик. Затем злоумышленник будет отсылать пакеты указанным адресатам.

Таким образом, беспроводная станция может перехватывать трафик другого беспроводного клиента (или проводного клиента в локальной сети).

Отказ в обслуживании (Denial of Service - DOS)

Полную парализацию сети может вызвать атака типа DOS. Во всей сети, включая базовые станции и клиентские терминалы, возникает такая сильная интерференция, что станции не могут связываться друг с другом (рис. 7.2). Эта атака выключает все коммуникации в определенном районе. Если она проводится в достаточно широкой области, то может потребовать значительных мощностей. Атаку DOS на беспроводные сети трудно предотвратить или остановить. Большинство беспроводных сетевых технологий использует нелицензированные частоты - следовательно, допустима интерференция от целого ряда электронных устройств.

Рис. 40. Атака "подслушивание"

Другой способ подслушивания - подключение к беспроводной сети. Активное подслушивание в локальной беспроводной сети обычно основано на неправильном использовании протокола Address Resolution Protocol (ARP). Изначально эта технология была создана для "прослушивания" сети. В действительности мы имеем дело с атакой типа MITM (Man In The Middle - "человек посередине") на уровне связи данных. Они могут принимать различные формы и используются для разрушения конфиденциальности и целостности сеанса связи. Атаки MITM более сложны, чем большинство других атак: для их проведения требуется подробная информация о сети. Злоумышленник обычно подменяет идентификацию одного из сетевых ресурсов. Когда жертва атаки инициирует соединение, мошенник перехватывает его и затем завершает соединение с требуемым ресурсом, а потом пропускает все соединения с этим ресурсом через свою станцию. При этом атакующий может посылать и изменять информацию или подслушивать все переговоры и потом расшифровывать их.

Атакующий посылает ARP-ответы, на которые не было запроса, к целевой станции локальной сети, которая отправляет ему весь проходящий через нее трафик. Затем злоумышленник будет отсылать пакеты указанным адресатам.

Таким образом, беспроводная станция может перехватывать трафик другого беспроводного клиента (или проводного клиента в локальной сети).

Отказ в обслуживании (Denial of Service - DOS)

Полную парализацию сети может вызвать атака типа DOS. Во всей сети, включая базовые станции и клиентские терминалы, возникает такая сильная интерференция, что станции не могут связываться друг с другом (рис. 7.2). Эта атака выключает все коммуникации в определенном районе. Если она проводится в достаточно широкой области, то может потребовать значительных мощностей. Атаку DOS на беспроводные сети трудно предотвратить или остановить. Большинство беспроводных сетевых технологий использует нелицензированные частоты - следовательно, допустима интерференция от целого ряда электронных устройств.

Рис. 41. Атака "отказ в обслуживании" в беспроводных коммуникациях

Глушение клиентской станции

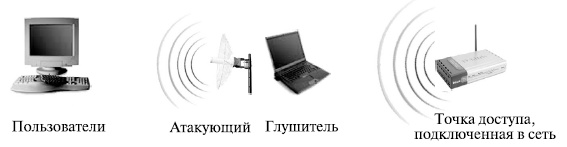

Глушение в сетях происходит тогда, когда преднамеренная или непреднамеренная интерференция превышает возможности отправителя или получателя в канале связи, и канал выходит из строя. Атакующий может использовать различные способы глушения.

Глушение клиентской станции дает мошеннику возможность подставить себя на место заглушенного клиента, как показано на рис. 7.3. Также глушение может использоваться для отказа в обслуживании клиента, чтобы ему не удавалось реализовать соединение. Более изощренные атаки прерывают соединение с базовой станцией, чтобы затем она была присоединена к станции злоумышленника.

Глушение базовой станции

Глушение базовой станции предоставляет возможность подменить ее атакующей станцией, как показано на рис. 7.4. Такое глушение лишает пользователей доступа к услугам.

Рис. 41. Атака "отказ в обслуживании" в беспроводных коммуникациях

Глушение клиентской станции

Глушение в сетях происходит тогда, когда преднамеренная или непреднамеренная интерференция превышает возможности отправителя или получателя в канале связи, и канал выходит из строя. Атакующий может использовать различные способы глушения.

Глушение клиентской станции дает мошеннику возможность подставить себя на место заглушенного клиента, как показано на рис. 7.3. Также глушение может использоваться для отказа в обслуживании клиента, чтобы ему не удавалось реализовать соединение. Более изощренные атаки прерывают соединение с базовой станцией, чтобы затем она была присоединена к станции злоумышленника.

Глушение базовой станции

Глушение базовой станции предоставляет возможность подменить ее атакующей станцией, как показано на рис. 7.4. Такое глушение лишает пользователей доступа к услугам.

Рис. 42. Атака глушения клиента для перехвата соединения

Рис. 42. Атака глушения клиента для перехвата соединения

Рис. 43. Атака глушения базовой станции для перехвата соединения

Как отмечалось выше, большинство беспроводных сетевых технологий использует нелицензированные частоты. Поэтому многие устройства, такие как радиотелефоны, системы слежения и микроволновые печи, могут влиять на работу беспроводных сетей и глушить беспроводное соединение. Чтобы предотвратить такие случаи непреднамеренного глушения, прежде чем покупать дорогостоящее беспроводное оборудование, надо тщательно проанализировать место его установки. Такой анализ поможет убедиться в том, что другие устройства не помешают коммуникациям.

Угрозы криптозащиты

В беспроводных сетях применяются криптографические средства для обеспечения целостности и конфиденциальности информации. Однако оплошности приводят к нарушению коммуникаций и использованию информации злоумышленниками.

WEP - это криптографический механизм, созданный для обеспечения безопасности сетей стандарта 802.11. Этот механизм разработан с единственным статическим ключом, который применяется всеми пользователями. Управляющий доступ к ключам, частое их изменение и обнаружение нарушений практически невозможны. Исследование WEP-шифрования выявило уязвимые места, из-за которых атакующий может полностью восстановить ключ после захвата минимального сетевого трафика. В Internet есть средства, которые позволяют злоумышленнику восстановить ключ в течение нескольких часов. Поэтому на WEP нельзя полагаться как на средство аутентификации и конфиденциальности в беспроводной сети. Использовать описанные криптографические механизмы лучше, чем не использовать никаких, но, с учетом известной уязвимости, необходимы другие методы защиты от атак. Все беспроводныекоммуникационные сети подвержены атакам прослушивания в период контакта (установки соединения, сессии связи и прекращения соединения). Сама природа беспроводного соединения не позволяет его контролировать, и потому оно требует защиты. Управление ключом, как правило, вызывает дополнительные проблемы, когда применяется при роуминге и в случае общего пользования открытой средой. Далее мы более внимательно рассмотрим проблемы криптографии и их решения.

Анонимность атак

Беспроводной доступ обеспечивает полную анонимность атаки. Без соответствующего оборудования в сети, позволяющего определять местоположение, атакующий может легко сохранять анонимность и прятаться где угодно на территории действия беспроводной сети. В таком случае злоумышленника трудно поймать и еще сложнее передать дело в суд.

В недалеком будущем прогнозируется ухудшение распознаваемости атак в Internet из-за широкого распространения анонимных входов через небезопасные точки доступа. Уже существует много сайтов, где публикуются списки таких точек, которые можно использовать с целью вторжения. Важно отметить, что многие мошенники изучают сети не для атак на их внутренние ресурсы, а для получения бесплатного анонимного доступа в Internet, прикрываясь которым, они атакуют другие сети. Если операторы связи не принимают мер предосторожности против таких нападений, они должны нести ответственность за вред, причиняемый другим сетям при использовании их доступа к Internet.

Физическая защита

Устройства беспроводного доступа к сети должны быть маленькими и переносимыми (КПК, ноутбуки), как и точки доступа. Кража таких устройств во многом приводит к тому, что злоумышленник может попасть в сеть, не предпринимая сложных атак, т. к. основные механизмы аутентификации в стандарте 802.11 рассчитаны на регистрацию именно физического аппаратного устройства, а не учетной записи пользователя. Так что потеря одного сетевого интерфейса и несвоевременное извещение администратора может привести к тому, что злоумышленник получит доступ к сети без особых хлопот.

Аутентификация в беспроводных сетях

Основных стандартов аутентификации в беспроводных сетях несколько. Каждый из них имеет свои преимущества и недостатки. У каждого есть свой, довольно сложный, принцип работы. Характерно большое количество вспомогательных схем, скриншотов утилиты D-Link AirPlus XtremeG Wireless Utility с необходимыми настройками. Не бывает абсолютно защищенных стандартов, и поэтому уделено внимание вопросам уязвимости каждого механизма аутентификации. Очень интересная лекция, помогает читателю более глубоко понять алгоритмы работы тех или иных стандартов, избежать проблем несанкционированного доступа в будущем.

Основными стандартами аутентификации в беспроводных сетях являются стандарты IEEЕ 802.11, WPA, WPA2 и 802.1x. Рассмотрим основы этих стандартов.

Стандарт IEEE 802.11 сети с традиционной безопасностью

Стандарт IEEE 802.11 с традиционной безопасностью (Tradition Security Network - TSN) предусматривает два механизма аутентификации беспроводных абонентов: открытую аутентификацию (Open Authentication) и аутентификацию с общим ключом (Shared Key Authentication). В аутентификации в беспроводных сетях также широко используются два других механизма, выходящих за рамки стандарта 802.11, а именно назначение идентификатора беспроводной локальной сети (Service Set Identifier - SSID) и аутентификация абонента по его MAC-адресу (MAC Address Authentication).

Идентификатор беспроводной локальной сети (SSID) представляет собой атрибут беспроводной сети, позволяющий логически отличать сети друг от друга. В общем случае абонент беспроводной сети должен задать у себя соответствующий SSID для того, чтобы получить доступ к требуемой беспроводной локальной сети. SSID ни в коей мере не обеспечивает конфиденциальность данных, равно как и не аутентифицирует абонента по отношению к точке радиодоступа беспроводной локальной сети. Существуют точки доступа, позволяющие разделить абонентов, подключаемых к точке на несколько сегментов, - это достигается тем, что точка доступа может иметь не один, а несколько SSID.

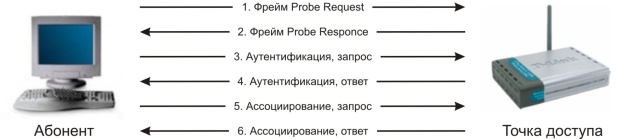

Принцип аутентификации абонента в IEEE 802.11

Аутентификация в стандарте IEEE 802.11 ориентирована на аутентификацию абонентского устройства радиодоступа, а не конкретного абонента как пользователя сетевых ресурсов. Процесс аутентификации абонента беспроводной локальной сети IEEE 802.11 состоит из следующих этапов.

1. Абонент (Client) посылает фрейм Probe Request во все радиоканалы.

2. Каждая точка радиодоступа (Access Point - AP), в зоне радиовидимости которой находится абонент, посылает в ответ фрейм Probe Response.

3. Абонент выбирает предпочтительную для него точку радиодоступа и посылает в обслуживаемый ею радиоканал запрос на аутентификацию (Authentication Request).

4. Точка радиодоступа посылает подтверждение аутентификации (Authentication Reply).

5. В случае успешной аутентификации абонент посылает точке радиодоступа фрейм ассоциации (Association Request).

6. Точка радиодоступа посылает в ответ фрейм подтверждения ассоциации (Association Response).

7. Абонент может теперь осуществлять обмен пользовательским трафиком с точкой радиодоступа и проводной сетью.

Рис. 43. Атака глушения базовой станции для перехвата соединения

Как отмечалось выше, большинство беспроводных сетевых технологий использует нелицензированные частоты. Поэтому многие устройства, такие как радиотелефоны, системы слежения и микроволновые печи, могут влиять на работу беспроводных сетей и глушить беспроводное соединение. Чтобы предотвратить такие случаи непреднамеренного глушения, прежде чем покупать дорогостоящее беспроводное оборудование, надо тщательно проанализировать место его установки. Такой анализ поможет убедиться в том, что другие устройства не помешают коммуникациям.

Угрозы криптозащиты

В беспроводных сетях применяются криптографические средства для обеспечения целостности и конфиденциальности информации. Однако оплошности приводят к нарушению коммуникаций и использованию информации злоумышленниками.

WEP - это криптографический механизм, созданный для обеспечения безопасности сетей стандарта 802.11. Этот механизм разработан с единственным статическим ключом, который применяется всеми пользователями. Управляющий доступ к ключам, частое их изменение и обнаружение нарушений практически невозможны. Исследование WEP-шифрования выявило уязвимые места, из-за которых атакующий может полностью восстановить ключ после захвата минимального сетевого трафика. В Internet есть средства, которые позволяют злоумышленнику восстановить ключ в течение нескольких часов. Поэтому на WEP нельзя полагаться как на средство аутентификации и конфиденциальности в беспроводной сети. Использовать описанные криптографические механизмы лучше, чем не использовать никаких, но, с учетом известной уязвимости, необходимы другие методы защиты от атак. Все беспроводныекоммуникационные сети подвержены атакам прослушивания в период контакта (установки соединения, сессии связи и прекращения соединения). Сама природа беспроводного соединения не позволяет его контролировать, и потому оно требует защиты. Управление ключом, как правило, вызывает дополнительные проблемы, когда применяется при роуминге и в случае общего пользования открытой средой. Далее мы более внимательно рассмотрим проблемы криптографии и их решения.

Анонимность атак

Беспроводной доступ обеспечивает полную анонимность атаки. Без соответствующего оборудования в сети, позволяющего определять местоположение, атакующий может легко сохранять анонимность и прятаться где угодно на территории действия беспроводной сети. В таком случае злоумышленника трудно поймать и еще сложнее передать дело в суд.

В недалеком будущем прогнозируется ухудшение распознаваемости атак в Internet из-за широкого распространения анонимных входов через небезопасные точки доступа. Уже существует много сайтов, где публикуются списки таких точек, которые можно использовать с целью вторжения. Важно отметить, что многие мошенники изучают сети не для атак на их внутренние ресурсы, а для получения бесплатного анонимного доступа в Internet, прикрываясь которым, они атакуют другие сети. Если операторы связи не принимают мер предосторожности против таких нападений, они должны нести ответственность за вред, причиняемый другим сетям при использовании их доступа к Internet.

Физическая защита

Устройства беспроводного доступа к сети должны быть маленькими и переносимыми (КПК, ноутбуки), как и точки доступа. Кража таких устройств во многом приводит к тому, что злоумышленник может попасть в сеть, не предпринимая сложных атак, т. к. основные механизмы аутентификации в стандарте 802.11 рассчитаны на регистрацию именно физического аппаратного устройства, а не учетной записи пользователя. Так что потеря одного сетевого интерфейса и несвоевременное извещение администратора может привести к тому, что злоумышленник получит доступ к сети без особых хлопот.

Аутентификация в беспроводных сетях

Основных стандартов аутентификации в беспроводных сетях несколько. Каждый из них имеет свои преимущества и недостатки. У каждого есть свой, довольно сложный, принцип работы. Характерно большое количество вспомогательных схем, скриншотов утилиты D-Link AirPlus XtremeG Wireless Utility с необходимыми настройками. Не бывает абсолютно защищенных стандартов, и поэтому уделено внимание вопросам уязвимости каждого механизма аутентификации. Очень интересная лекция, помогает читателю более глубоко понять алгоритмы работы тех или иных стандартов, избежать проблем несанкционированного доступа в будущем.

Основными стандартами аутентификации в беспроводных сетях являются стандарты IEEЕ 802.11, WPA, WPA2 и 802.1x. Рассмотрим основы этих стандартов.

Стандарт IEEE 802.11 сети с традиционной безопасностью

Стандарт IEEE 802.11 с традиционной безопасностью (Tradition Security Network - TSN) предусматривает два механизма аутентификации беспроводных абонентов: открытую аутентификацию (Open Authentication) и аутентификацию с общим ключом (Shared Key Authentication). В аутентификации в беспроводных сетях также широко используются два других механизма, выходящих за рамки стандарта 802.11, а именно назначение идентификатора беспроводной локальной сети (Service Set Identifier - SSID) и аутентификация абонента по его MAC-адресу (MAC Address Authentication).

Идентификатор беспроводной локальной сети (SSID) представляет собой атрибут беспроводной сети, позволяющий логически отличать сети друг от друга. В общем случае абонент беспроводной сети должен задать у себя соответствующий SSID для того, чтобы получить доступ к требуемой беспроводной локальной сети. SSID ни в коей мере не обеспечивает конфиденциальность данных, равно как и не аутентифицирует абонента по отношению к точке радиодоступа беспроводной локальной сети. Существуют точки доступа, позволяющие разделить абонентов, подключаемых к точке на несколько сегментов, - это достигается тем, что точка доступа может иметь не один, а несколько SSID.

Принцип аутентификации абонента в IEEE 802.11

Аутентификация в стандарте IEEE 802.11 ориентирована на аутентификацию абонентского устройства радиодоступа, а не конкретного абонента как пользователя сетевых ресурсов. Процесс аутентификации абонента беспроводной локальной сети IEEE 802.11 состоит из следующих этапов.

1. Абонент (Client) посылает фрейм Probe Request во все радиоканалы.

2. Каждая точка радиодоступа (Access Point - AP), в зоне радиовидимости которой находится абонент, посылает в ответ фрейм Probe Response.

3. Абонент выбирает предпочтительную для него точку радиодоступа и посылает в обслуживаемый ею радиоканал запрос на аутентификацию (Authentication Request).

4. Точка радиодоступа посылает подтверждение аутентификации (Authentication Reply).

5. В случае успешной аутентификации абонент посылает точке радиодоступа фрейм ассоциации (Association Request).

6. Точка радиодоступа посылает в ответ фрейм подтверждения ассоциации (Association Response).

7. Абонент может теперь осуществлять обмен пользовательским трафиком с точкой радиодоступа и проводной сетью.

Рис. 44. Аутентификация по стандарту 802.11

При активизации беспроводный абонент начинает поиск точек радиодоступа в своей зоне радиовидимости с помощью управляющих фреймов Probe Request. Фреймы Probe Request посылаются в каждый из радиоканалов, поддерживаемых абонентским радиоинтерфейсом, чтобы найти все точки радиодоступа с необходимыми клиенту идентификатором SSID и поддерживаемыми скоростями радиообмена. Каждая точка радиодоступа из находящихся в зоне радиовидимости абонента, удовлетворяющая запрашиваемым во фрейме Probe Request параметрам, отвечает фреймом Probe Response, содержащим синхронизирующую информацию и данные о текущей загрузке точки радиодоступа. Абонент определяет, с какой точкой радиодоступа он будет работать, путем сопоставления поддерживаемых ими скоростей радиообмена и загрузки. После того как предпочтительная точка радиодоступа определена, абонент переходит в фазу аутентификации.

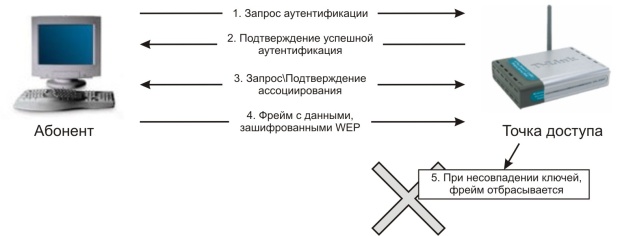

Открытая аутентификация

Открытая аутентификация по сути не является алгоритмом аутентификации в привычном понимании. Точка радиодоступа удовлетворит любой запрос открытой аутентификации. На первый взгляд использование этого алгоритма может показаться бессмысленным, однако следует учитывать, что разработанные в 1997 году методы аутентификации IEEE 802.11 ориентированы на быстрое логическое подключение к беспроводной локальной сети. Вдобавок к этому многие IEEE 802.11-совместимые устройства представляют собой портативные блоки сбора информации (сканеры штрих-кодов и т. п.), не имеющие достаточной процессорной мощности, необходимой для реализации сложных алгоритмов аутентификации.

В процессе открытой аутентификации происходит обмен сообщениями двух типов:

Запрос аутентификации (Authentication Request);

подтверждение аутентификации (Authentication Response).

Таким образом, при открытой аутентификации возможен доступ любого абонента к беспроводной локальной сети. Если в беспроводной сети шифрование не используется, любой абонент, знающий идентификатор SSID точки радиодоступа, получит доступ к сети. При использовании точками радиодоступа шифрования WEP сами ключи шифрования становятся средством контроля доступа. Если абонент не располагает корректным WEP-ключом, то даже в случае успешной аутентификации он не сможет ни передавать данные через точку радиодоступа, ни расшифровывать данные, переданные точкой радиодоступа (рис. 9.2).

Рис. 44. Аутентификация по стандарту 802.11

При активизации беспроводный абонент начинает поиск точек радиодоступа в своей зоне радиовидимости с помощью управляющих фреймов Probe Request. Фреймы Probe Request посылаются в каждый из радиоканалов, поддерживаемых абонентским радиоинтерфейсом, чтобы найти все точки радиодоступа с необходимыми клиенту идентификатором SSID и поддерживаемыми скоростями радиообмена. Каждая точка радиодоступа из находящихся в зоне радиовидимости абонента, удовлетворяющая запрашиваемым во фрейме Probe Request параметрам, отвечает фреймом Probe Response, содержащим синхронизирующую информацию и данные о текущей загрузке точки радиодоступа. Абонент определяет, с какой точкой радиодоступа он будет работать, путем сопоставления поддерживаемых ими скоростей радиообмена и загрузки. После того как предпочтительная точка радиодоступа определена, абонент переходит в фазу аутентификации.

Открытая аутентификация

Открытая аутентификация по сути не является алгоритмом аутентификации в привычном понимании. Точка радиодоступа удовлетворит любой запрос открытой аутентификации. На первый взгляд использование этого алгоритма может показаться бессмысленным, однако следует учитывать, что разработанные в 1997 году методы аутентификации IEEE 802.11 ориентированы на быстрое логическое подключение к беспроводной локальной сети. Вдобавок к этому многие IEEE 802.11-совместимые устройства представляют собой портативные блоки сбора информации (сканеры штрих-кодов и т. п.), не имеющие достаточной процессорной мощности, необходимой для реализации сложных алгоритмов аутентификации.

В процессе открытой аутентификации происходит обмен сообщениями двух типов:

Запрос аутентификации (Authentication Request);

подтверждение аутентификации (Authentication Response).

Таким образом, при открытой аутентификации возможен доступ любого абонента к беспроводной локальной сети. Если в беспроводной сети шифрование не используется, любой абонент, знающий идентификатор SSID точки радиодоступа, получит доступ к сети. При использовании точками радиодоступа шифрования WEP сами ключи шифрования становятся средством контроля доступа. Если абонент не располагает корректным WEP-ключом, то даже в случае успешной аутентификации он не сможет ни передавать данные через точку радиодоступа, ни расшифровывать данные, переданные точкой радиодоступа (рис. 9.2).

Рис. 45. Открытая аутентификация

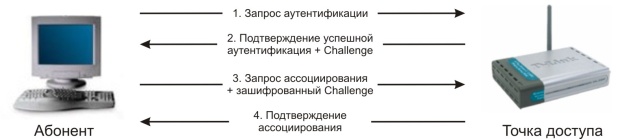

Аутентификация с общим ключом

Аутентификация с общим ключом является вторым методом аутентификации стандарта IEEE 802.11. Аутентификация с общим ключом требует настройки у абонента статического ключа шифрования WEP. Процесс аутентификации иллюстрирует:

1. Абонент посылает точке радиодоступа запрос аутентификации, указывая при этом необходимость использования режима аутентификации с общим ключом.

2. Точка радиодоступа посылает подтверждение аутентификации, содержащее Challenge Text.

3. Абонент шифрует Challenge Text своим статическим WEP -ключом и посылает точке радиодоступа запрос аутентификации.

4. Если точка радиодоступа в состоянии успешно расшифровать запрос аутентификации и содержащийся в нем Challenge Text, она посылает абоненту подтверждение аутентификации, таким образом предоставляя доступ к сети.

Рис. 45. Открытая аутентификация

Аутентификация с общим ключом

Аутентификация с общим ключом является вторым методом аутентификации стандарта IEEE 802.11. Аутентификация с общим ключом требует настройки у абонента статического ключа шифрования WEP. Процесс аутентификации иллюстрирует:

1. Абонент посылает точке радиодоступа запрос аутентификации, указывая при этом необходимость использования режима аутентификации с общим ключом.

2. Точка радиодоступа посылает подтверждение аутентификации, содержащее Challenge Text.

3. Абонент шифрует Challenge Text своим статическим WEP -ключом и посылает точке радиодоступа запрос аутентификации.

4. Если точка радиодоступа в состоянии успешно расшифровать запрос аутентификации и содержащийся в нем Challenge Text, она посылает абоненту подтверждение аутентификации, таким образом предоставляя доступ к сети.

Рис. 46. Аутентификация с общим ключом

Аутентификация по MAC-адресу

Аутентификация абонента по его MAC-адресу не предусмотрена стандартом IEEE 802.11, однако поддерживается многими производителями оборудования для беспроводных сетей, в том числе D-Link. При аутентификации по MAC-адресу происходит сравнение MAC-адреса абонента либо с хранящимся локально списком разрешенных адресов легитимных абонентов, либо с помощью внешнего сервера аутентификации (рис. 9.4). Аутентификация по MAC-адресу используется в дополнение к открытой аутентификации и аутентификации с общим ключом стандарта IEEE 802.11 для уменьшения вероятности доступа посторонних абонентов.

Рис. 46. Аутентификация с общим ключом

Аутентификация по MAC-адресу

Аутентификация абонента по его MAC-адресу не предусмотрена стандартом IEEE 802.11, однако поддерживается многими производителями оборудования для беспроводных сетей, в том числе D-Link. При аутентификации по MAC-адресу происходит сравнение MAC-адреса абонента либо с хранящимся локально списком разрешенных адресов легитимных абонентов, либо с помощью внешнего сервера аутентификации (рис. 9.4). Аутентификация по MAC-адресу используется в дополнение к открытой аутентификации и аутентификации с общим ключом стандарта IEEE 802.11 для уменьшения вероятности доступа посторонних абонентов.

Рис. 47. Аутентификация с помощью внешнего сервера

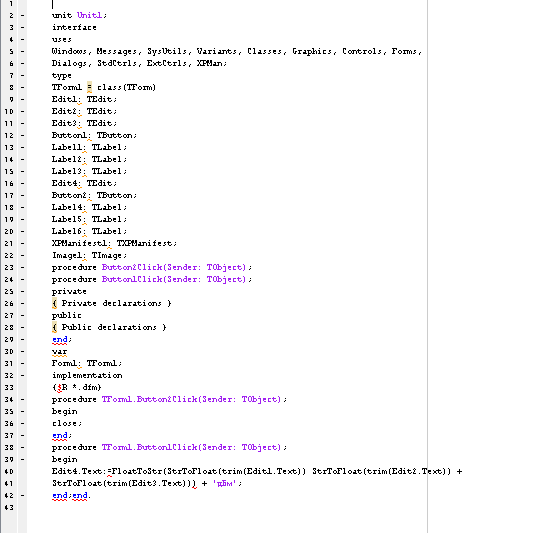

Пример 5

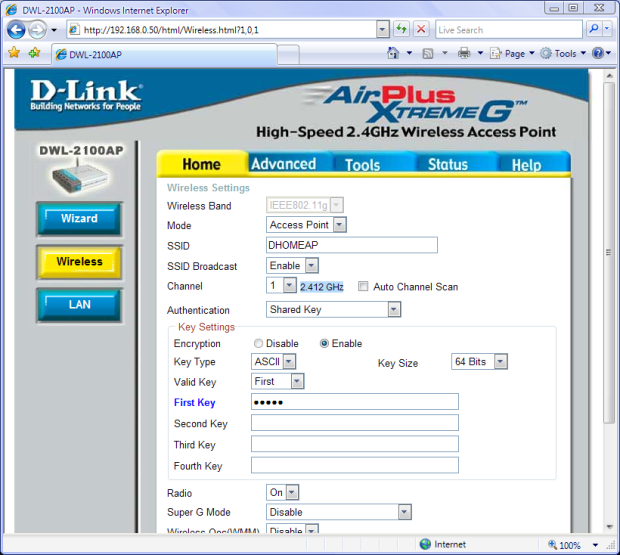

Настроим точку доступа на WEP-шифрование.

1. Подключаемся к точке доступа, вводим режим, SSID, канал, как было описано в примере 1.4. Далее в поле Authentication (Аутентификация) ставим Shared Key (с общим ключом) (рис. 9.5).

Рис. 47. Аутентификация с помощью внешнего сервера

Пример 5

Настроим точку доступа на WEP-шифрование.

1. Подключаемся к точке доступа, вводим режим, SSID, канал, как было описано в примере 1.4. Далее в поле Authentication (Аутентификация) ставим Shared Key (с общим ключом) (рис. 9.5).

Рис. 48.

2. Так как аутентификация с общим ключом предполагает еще и шифрование данных по WEP, то в поле Encryption (Шифрование) активно будет только Enable.

3. Выбираем тип ключа (Key Type) и размер ключа (Key Size).

4. Вводим несколько ключей, последовательно выбирая в поле Valid Key (Действующий ключ). При 64-битном ключе с типом ключа ASCII нужно ввести пятизначную последовательность, например passl.

Теперь, после применения настроек, на клиентской стороне надо выставить те же самые параметры и подключиться к ней.

Уязвимость механизмов аутентификации 802.11

Проблемы идентификатора беспроводной ЛВС

Идентификатор SSID регулярно передается точками радиодоступа в специальных фреймах Beacon. Несмотря на то, что эти фреймы играют чисто информационную роль в радиосети, т. е. совершенно "прозрачны" для абонента, сторонний наблюдатель в состоянии с легкостью определить SSID с помощью анализатора трафика протокола 802.11, например Sniffer Pro Wireless. Некоторые точки радиодоступа, в том числе D-Link, позволяют административно запретить широковещательную передачу SSID внутри фреймов Beacon. Однако и в этом случае SSID можно легко определить путем захвата фреймов Probe Response, посылаемых точками радиодоступа. Идентификатор SSID не разрабатывался для использования в качестве механизма обеспечения безопасности. Вдобавок к этому отключение широковещательной передачи SSID точками радиодоступа может отразиться на совместимости оборудования беспроводных сетей различных производителей при использовании в одной радиосети.

Уязвимость открытой аутентификации

Открытая аутентификация не позволяет точке радиодоступа определить, является абонент легитимным или нет. Это становится заметной брешью в системе безопасности в том случае, если в беспроводной локальной сети не используется шифрование WEP

D-Link не рекомендует эксплуатацию беспроводных сетей без шифрования WEP. В тех случаях, когда использование шифрования WEP не требуется или невозможно (например, в беспроводных локальных сетях публичного доступа), методы аутентификации более высокого уровня могут быть реализованы посредством Internet-шлюзов.

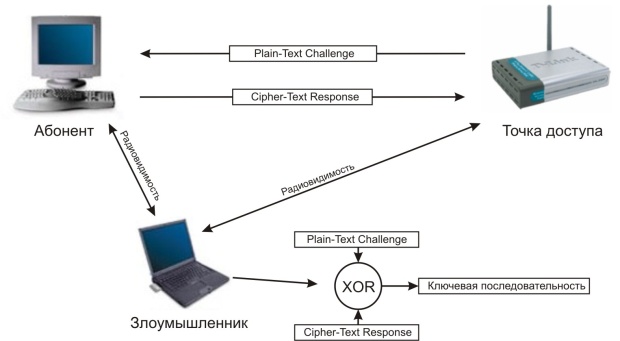

Уязвимость аутентификации с общим ключом

Аутентификация с общим ключом требует настройки у абонента статического WEP-ключа для шифрования Challenge Text, отправленного точкой радиодоступа. Точка радиодоступа аутентифицирует абонента посредством дешифрации его ответа на Challengeи сравнения его с отправленным оригиналом. Обмен фреймами, содержащими Challenge Text, происходит по открытому радиоканалу, а значит, подвержен атакам со стороны наблюдателя (Man in the middle Attack). Наблюдатель может принять как нешифрованныйChallenge Text, так и тот же Challenge Text, но уже в шифрованном виде (рис. 9.6). Шифрование WEP производится путем выполнения побитовой операции XOR над текстом сообщения и ключевой последовательностью, в результате чего получается зашифрованное сообщение (Cipher-Text). Важно понимать, что в результате выполнения побитовой операции XOR над зашифрованным сообщением и ключевой последовательностью мы имеем текст исходного сообщения. Таким образом, наблюдатель может легко вычислить сегмент ключевой последовательности путем анализа фреймов в процессе аутентификации абонента.

Рис. 48.

2. Так как аутентификация с общим ключом предполагает еще и шифрование данных по WEP, то в поле Encryption (Шифрование) активно будет только Enable.

3. Выбираем тип ключа (Key Type) и размер ключа (Key Size).

4. Вводим несколько ключей, последовательно выбирая в поле Valid Key (Действующий ключ). При 64-битном ключе с типом ключа ASCII нужно ввести пятизначную последовательность, например passl.

Теперь, после применения настроек, на клиентской стороне надо выставить те же самые параметры и подключиться к ней.

Уязвимость механизмов аутентификации 802.11

Проблемы идентификатора беспроводной ЛВС

Идентификатор SSID регулярно передается точками радиодоступа в специальных фреймах Beacon. Несмотря на то, что эти фреймы играют чисто информационную роль в радиосети, т. е. совершенно "прозрачны" для абонента, сторонний наблюдатель в состоянии с легкостью определить SSID с помощью анализатора трафика протокола 802.11, например Sniffer Pro Wireless. Некоторые точки радиодоступа, в том числе D-Link, позволяют административно запретить широковещательную передачу SSID внутри фреймов Beacon. Однако и в этом случае SSID можно легко определить путем захвата фреймов Probe Response, посылаемых точками радиодоступа. Идентификатор SSID не разрабатывался для использования в качестве механизма обеспечения безопасности. Вдобавок к этому отключение широковещательной передачи SSID точками радиодоступа может отразиться на совместимости оборудования беспроводных сетей различных производителей при использовании в одной радиосети.

Уязвимость открытой аутентификации

Открытая аутентификация не позволяет точке радиодоступа определить, является абонент легитимным или нет. Это становится заметной брешью в системе безопасности в том случае, если в беспроводной локальной сети не используется шифрование WEP

D-Link не рекомендует эксплуатацию беспроводных сетей без шифрования WEP. В тех случаях, когда использование шифрования WEP не требуется или невозможно (например, в беспроводных локальных сетях публичного доступа), методы аутентификации более высокого уровня могут быть реализованы посредством Internet-шлюзов.

Уязвимость аутентификации с общим ключом

Аутентификация с общим ключом требует настройки у абонента статического WEP-ключа для шифрования Challenge Text, отправленного точкой радиодоступа. Точка радиодоступа аутентифицирует абонента посредством дешифрации его ответа на Challengeи сравнения его с отправленным оригиналом. Обмен фреймами, содержащими Challenge Text, происходит по открытому радиоканалу, а значит, подвержен атакам со стороны наблюдателя (Man in the middle Attack). Наблюдатель может принять как нешифрованныйChallenge Text, так и тот же Challenge Text, но уже в шифрованном виде (рис. 9.6). Шифрование WEP производится путем выполнения побитовой операции XOR над текстом сообщения и ключевой последовательностью, в результате чего получается зашифрованное сообщение (Cipher-Text). Важно понимать, что в результате выполнения побитовой операции XOR над зашифрованным сообщением и ключевой последовательностью мы имеем текст исходного сообщения. Таким образом, наблюдатель может легко вычислить сегмент ключевой последовательности путем анализа фреймов в процессе аутентификации абонента.

Рис. 49. Уязвимость аутентификации с общим ключом

Уязвимость аутентификации по МАС-адресу

Стандарт IEEE 802.11 требует передачи MAC-адресов абонента и точки радиодоступа в открытом виде. В результате в беспроводной сети, использующей аутентификацию по MAC-адресу, злоумышленник может обмануть метод аутентификации путем подмены своего MAC-адреса легитимным. Подмена MAC-адреса возможна в беспроводных адаптерах, допускающих использование локально администрируемых MAC-адресов. Злоумышленник может воспользоваться анализатором трафика протокола IEEE 802.11 для выявления MAC-адресов легитимных абонентов.

Технологии целостности и конфиденциальности передаваемых данных

Наиболее современные методы позволяют организовывать так называемые VPN, т.е. пользоваться общедоступной телекоммуникационной инфраструктурой для предоставления удаленным офисам или отдельным пользователям безопасного доступа к сети организации. Существует много способов классификации VPN, но в лекции подробно освещены три самые основные и часто встречающиеся. Выбор туннельного протокола VPN – важная задача на этапе проектирования виртуальной частной сети. Системы обнаружения вторжений очень сложны и включают множество элементов. Разобраться в архитектуре данных систем помогает доступность материала лекции.

Развертывание беспроводных виртуальных сетей

Виртуальная частная сеть (Virtual Private Network - VPN) - это метод, позволяющий воспользоваться общедоступной телекоммуникационной инфраструктурой, например Internet, для предоставления удаленным офисам или отдельным пользователям безопасного доступа к сети организации. Поскольку беспроводные сети 802.11 работают в нелицензируемом диапазоне частот и доступны для прослушивания, именно в них развертывание и обслуживание VPN приобретает особую важность, если необходимо обеспечить высокий уровень защиты информации.

Защищать нужно как соединения между хостами в беспроводной локальной сети, так и двухточечные каналы между беспроводными мостами. Для обеспечения безопасности особо секретных данных нельзя полагаться на какой-то один механизм или на защиту лишь одного уровня сети. В случае двухточечных каналов проще и экономичнее развернуть VPN, покрывающую две сети, чем реализовывать защиту на базе стандарта 802.11i, включающую RADIUS-сервер и базу данных о пользователях.

Пользоваться же реализацией стандарта на базе предварительно разделенных ключей (PSK) и протокола 802.1x при наличиивысокоскоростного канала между сетями - не самый безопасный метод. VPN - это полная противоположность дорогостоящей системе собственных или арендованных линий, которые могут использоваться только одной организацией. Задача VPN - предоставить организации те же возможности, но за гораздо меньшие деньги. Сравните это с обеспечением связи за счет двухточечных беспроводных каналов с мостами вместо дорогих выделенных линий.

VPN и беспроводные технологии не конкурируют, а дополняют друг друга. VPN работает поверх разделяемых сетей общего пользования, обеспечивая в то же время конфиденциальность за счет специальных мер безопасности и применения туннельных протоколов, таких как туннельный протокол на канальном уровне (Layer Two Tunneling Protocol - L2TP). Смысл их в том, что, осуществляя шифрование данных на отправляющем конце и дешифрирование на принимающем, протокол организует "туннель", в который не могут проникнуть данные, не зашифрованные должным образом. Дополнительную безопасность может обеспечить шифрование не только самих данных, но и сетевых адресов отправителя и получателя. Беспроводную локальную сеть можно сравнить с разделяемой сетью общего пользования, а в некоторых случаях (хот-споты, узлы, принадлежащие сообществам) она таковой и является.

VPN отвечает трем условиям: конфиденциальность, целостность и доступность. Следует отметить, что никакая VPN не является устойчивой к DoS- или DDoS-атакам и не может гарантировать доступность на физическом уровне просто в силу своей виртуальной природы и зависимости от нижележащих протоколов.

Две наиболее важные особенности VPN, особенно в беспроводных средах, где имеется лишь ограниченный контроль над распространением сигнала, - это целостность и, что еще более существенно, конфиденциальность данных. Возьмем жизненную ситуацию, когда злоумышленнику удалось преодолеть шифрование по протоколу WEP и присоединиться к беспроводной локальной сети. Если VPN отсутствует, то он сможет прослушивать данные и вмешиваться в работу сети. Но если пакеты аутентифицированы, атака"человек посередине" становится практически невозможной, хотя перехватить данные по-прежнему легко. Включение в VPN элемента шифрования уменьшает негативные последствия перехвата данных. VPN обеспечивает не столько полную изоляцию всех сетевых взаимодействий, сколько осуществление таких взаимодействий в более контролируемых условиях с четко определенными группами допущенных участников.

Есть много способов классификации VPN, но основные три вида - это "сеть-сеть", "хост-сеть" и "хост-хост".

Топология "сеть-сеть"

Этим термином иногда описывают VPN-туннель между двумя географически разнесенными частными сетями (рис. 10.1).

Рис. 49. Уязвимость аутентификации с общим ключом

Уязвимость аутентификации по МАС-адресу

Стандарт IEEE 802.11 требует передачи MAC-адресов абонента и точки радиодоступа в открытом виде. В результате в беспроводной сети, использующей аутентификацию по MAC-адресу, злоумышленник может обмануть метод аутентификации путем подмены своего MAC-адреса легитимным. Подмена MAC-адреса возможна в беспроводных адаптерах, допускающих использование локально администрируемых MAC-адресов. Злоумышленник может воспользоваться анализатором трафика протокола IEEE 802.11 для выявления MAC-адресов легитимных абонентов.

Технологии целостности и конфиденциальности передаваемых данных

Наиболее современные методы позволяют организовывать так называемые VPN, т.е. пользоваться общедоступной телекоммуникационной инфраструктурой для предоставления удаленным офисам или отдельным пользователям безопасного доступа к сети организации. Существует много способов классификации VPN, но в лекции подробно освещены три самые основные и часто встречающиеся. Выбор туннельного протокола VPN – важная задача на этапе проектирования виртуальной частной сети. Системы обнаружения вторжений очень сложны и включают множество элементов. Разобраться в архитектуре данных систем помогает доступность материала лекции.

Развертывание беспроводных виртуальных сетей

Виртуальная частная сеть (Virtual Private Network - VPN) - это метод, позволяющий воспользоваться общедоступной телекоммуникационной инфраструктурой, например Internet, для предоставления удаленным офисам или отдельным пользователям безопасного доступа к сети организации. Поскольку беспроводные сети 802.11 работают в нелицензируемом диапазоне частот и доступны для прослушивания, именно в них развертывание и обслуживание VPN приобретает особую важность, если необходимо обеспечить высокий уровень защиты информации.

Защищать нужно как соединения между хостами в беспроводной локальной сети, так и двухточечные каналы между беспроводными мостами. Для обеспечения безопасности особо секретных данных нельзя полагаться на какой-то один механизм или на защиту лишь одного уровня сети. В случае двухточечных каналов проще и экономичнее развернуть VPN, покрывающую две сети, чем реализовывать защиту на базе стандарта 802.11i, включающую RADIUS-сервер и базу данных о пользователях.

Пользоваться же реализацией стандарта на базе предварительно разделенных ключей (PSK) и протокола 802.1x при наличиивысокоскоростного канала между сетями - не самый безопасный метод. VPN - это полная противоположность дорогостоящей системе собственных или арендованных линий, которые могут использоваться только одной организацией. Задача VPN - предоставить организации те же возможности, но за гораздо меньшие деньги. Сравните это с обеспечением связи за счет двухточечных беспроводных каналов с мостами вместо дорогих выделенных линий.

VPN и беспроводные технологии не конкурируют, а дополняют друг друга. VPN работает поверх разделяемых сетей общего пользования, обеспечивая в то же время конфиденциальность за счет специальных мер безопасности и применения туннельных протоколов, таких как туннельный протокол на канальном уровне (Layer Two Tunneling Protocol - L2TP). Смысл их в том, что, осуществляя шифрование данных на отправляющем конце и дешифрирование на принимающем, протокол организует "туннель", в который не могут проникнуть данные, не зашифрованные должным образом. Дополнительную безопасность может обеспечить шифрование не только самих данных, но и сетевых адресов отправителя и получателя. Беспроводную локальную сеть можно сравнить с разделяемой сетью общего пользования, а в некоторых случаях (хот-споты, узлы, принадлежащие сообществам) она таковой и является.

VPN отвечает трем условиям: конфиденциальность, целостность и доступность. Следует отметить, что никакая VPN не является устойчивой к DoS- или DDoS-атакам и не может гарантировать доступность на физическом уровне просто в силу своей виртуальной природы и зависимости от нижележащих протоколов.

Две наиболее важные особенности VPN, особенно в беспроводных средах, где имеется лишь ограниченный контроль над распространением сигнала, - это целостность и, что еще более существенно, конфиденциальность данных. Возьмем жизненную ситуацию, когда злоумышленнику удалось преодолеть шифрование по протоколу WEP и присоединиться к беспроводной локальной сети. Если VPN отсутствует, то он сможет прослушивать данные и вмешиваться в работу сети. Но если пакеты аутентифицированы, атака"человек посередине" становится практически невозможной, хотя перехватить данные по-прежнему легко. Включение в VPN элемента шифрования уменьшает негативные последствия перехвата данных. VPN обеспечивает не столько полную изоляцию всех сетевых взаимодействий, сколько осуществление таких взаимодействий в более контролируемых условиях с четко определенными группами допущенных участников.

Есть много способов классификации VPN, но основные три вида - это "сеть-сеть", "хост-сеть" и "хост-хост".

Топология "сеть-сеть"

Этим термином иногда описывают VPN-туннель между двумя географически разнесенными частными сетями (рис. 10.1).

Рис. 50. Топология "сеть-сеть"

VPN такого типа обычно применяются, когда нужно объединить локальные сети с помощью сети общего пользования так, как будто они находятся внутри одного здания.

Основное достоинство такой конфигурации состоит в том, что сети выглядят как смежные, а работа VPN-шлюзов прозрачна для пользователей. В этом случае также важно туннелирование, поскольку в частных сетях обычно используются описанные в RFC 1918зарезервированные адреса, которые не могут маршрутизироваться через Internet. Поэтому для успешного взаимодействия трафик необходимо инкапсулировать в туннель.

Типичным примером такой сети может быть соединение двух филиалов одной организации по двухточечному беспроводному каналу. Хотя трафик и не выходит за пределы внутренней инфраструктуры организации, к ее беспроводной части нужно относиться так же внимательно, как если бы трафик маршрутизировался через сеть общего пользования. Вы уже видели, что протокол WEP можно легко преодолеть и даже TKIP иногда уязвим, поэтому мы настоятельно рекомендуем всюду, где возможно, реализовывать дополнительное шифрование.

Топология "хост-сеть"

При такой конфигурации удаленные пользователи подключаются к корпоративной сети через Internet.

Сначала мобильный клиент устанавливает соединение с Internet, а затем инициирует запрос на организацию зашифрованного туннеляс корпоративным VPN-шлюзом. После успешной аутентификации создается туннель поверх сети общего пользования, и клиент становится просто еще одной машиной во внутренней сети. Все более широкое распространение надомной работы стимулирует интерес к такому применению VPN.

В отличие от VPN типа "сеть-сеть", где число участников невелико и более или менее предсказуемо, VPN типа "хост-сеть" легко может вырасти до необъятных размеров. Поэтому системный администратор должен заранее продумать масштабируемый механизм аутентификации клиентов и управления ключами.

Топология "хост-хост"

Такая топология, по-видимому, встречается реже всего. Речь идет о двух хостах, обменивающихся друг с другом шифрованными и нешифрованными данными. В такой конфигурации туннель организуется между двумя хостами и весь трафик между ними инкапсулируется внутри VPN. У таких сетей не много практических применений, но в качестве примера можно назвать географически удаленный сервер резервного хранения. Оба хоста подключены к Internet, и данные с центрального сервера зеркально копируются на резервный. Например, простые сети VPN типа "хост-хост" можно использовать для защиты одноранговых (Ad Hoc) сетей.

Распространенные туннельные протоколы

Протокол IPSec

IPSec - это наиболее широко признанный, поддерживаемый и стандартизованный из всех протоколов VPN. Для обеспечения совместной работы он подходит лучше остальных. IPSec лежит в основе открытых стандартов, в которых описан целый набор безопасных протоколов, работающих поверх существующего стека IP. Он предоставляет службы аутентификации и шифрования данных на сетевом уровне (уровень 3) модели OSI и может быть реализован на любом устройстве, которое работает по протоколу IP. В отличие от многих других схем шифрования, которые защищают конкретный протокол верхнего уровня, IPSec, работающий на нижнем уровне, может защитить весь IP-трафик. Он применяется также в сочетании с туннельными протоколами на канальном уровне (уровень 2) для шифрования и аутентификации трафика, передаваемого по протоколам, отличным от IP.

Протокол IPSec состоит из трех основных частей:

заголовка аутентификации (Authentication Header - АН);

безопасно инкапсулированной полезной нагрузки (Encapsulating Security Payload - ESP);

схемы обмена ключами через Internet (Internet Key Exchange - IKE).

Заголовок АН добавляется после заголовка IP и обеспечивает аутентификацию на уровне пакета и целостность данных. Иными словами, гарантируется, что пакет не был изменен на пути следования и поступил из ожидаемого источника. ESP обеспечивает конфиденциальность, аутентификацию источника данных, целостность, опциональную защиту от атаки повторного сеанса и до некоторой степени скрытность механизма управления потоком. Наконец, IKE обеспечивает согласование настроек служб безопасности между сторонами-участниками.

Протокол РРТР

Двухточечный туннельный протокол (Point-to-Point Tunneling Protocol - РРТР) - это запатентованная разработка компании Microsoft, он предназначен для организации взаимодействия по типу VPN. РРТР обеспечивает аутентификацию пользователей с помощью таких протоколов, как MS-CHAP, CHAP, SPAP и РАР Этому протоколу недостает гибкости, присущей другим решениям, он не слишком хорошо приспособлен для совместной работы с другими протоколами VPN, зато прост и широко распространен во всем мире.

Протокол определяет следующие типы коммуникаций:

РРТР-соединение, по которому клиент организует РРР-канал с провайдером;

Управляющее РРТР-соединение, которое клиент организует с VPN-сервером и по которому согласует характеристики туннеля;

РРТР-туннель, по которому клиент и сервер обмениваются зашифрованными данными.

Протокол РРТР обычно применяется для создания безопасных каналов связи между многими Windows-машинами в сети Intranet.

Протокол L2TP

Этот протокол, совместно разработанный компаниями Cisco, Microsoft и 3Com, обещает заменить РРТР в качестве основного туннельного протокола. По существу L2TP (Layer Two Tunneling Protocol, протокол туннелирования канального уровня) представляет собой комбинацию РРТР и созданного Cisco протокола Layer Two Forwarding (L2F). Протокол L2TP применяется для туннелирования РРР-трафика поверх IP-сети общего пользования. Для установления соединения по коммутируемой линии в нем используется РРР с аутентификацией по протоколу РАР или CHAP, но, в отличие от РРТР, L2TP определяет собственный туннельный протокол.

Поскольку L2TP работает на канальном уровне (уровень 2), через туннель можно пропускать и не-IP трафик. Вместе с тем L2TPсовместим с любым канальным протоколом, например ATM, Frame Relay или 802.11. Сам по себе протокол не содержит средств шифрования, но может быть использован в сочетании с другими протоколами или механизмами шифрования на прикладном уровне.

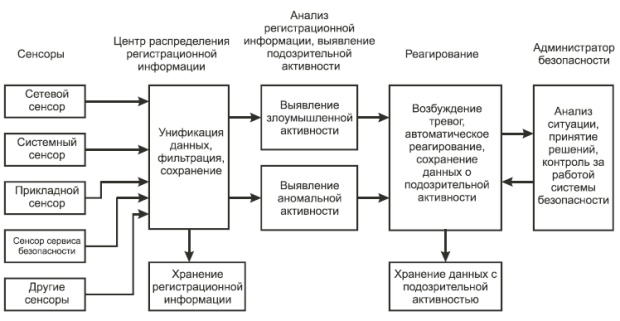

Системы обнаружения вторжения в беспроводные сети

Системы обнаружения вторжения (Intrusion Detection System - IDS) - это устройства, с помощью которых можно выявлять и своевременно предотвращать вторжения в вычислительные сети. Они делятся на два вида: на базе сети и на базе хоста.

Сетевые системы (Network Intrusion Detection Systems - NIDS) анализируют трафик с целью обнаружения известных атак на основании имеющихся у них наборов правил (экспертные системы). Исключение с точки зрения принципов анализа составляют системы на базе нейросетей и искусственного интеллекта. Подмножеством сетевых систем обнаружения вторжений являются системы для наблюдения только за одним узлом сети (Network Node IDS).