Полезное:

Как сделать разговор полезным и приятным

Как сделать объемную звезду своими руками

Как сделать то, что делать не хочется?

Как сделать погремушку

Как сделать так чтобы женщины сами знакомились с вами

Как сделать идею коммерческой

Как сделать хорошую растяжку ног?

Как сделать наш разум здоровым?

Как сделать, чтобы люди обманывали меньше

Вопрос 4. Как сделать так, чтобы вас уважали и ценили?

Как сделать лучше себе и другим людям

Как сделать свидание интересным?

Категории:

АрхитектураАстрономияБиологияГеографияГеологияИнформатикаИскусствоИсторияКулинарияКультураМаркетингМатематикаМедицинаМенеджментОхрана трудаПравоПроизводствоПсихологияРелигияСоциологияСпортТехникаФизикаФилософияХимияЭкологияЭкономикаЭлектроника

Общая информация

|

|

Файл. Программа

Для хранения информации на любом компьютере используются два вида памяти - постоянные запоминающие устройства (ПЗУ) и оперативные запоминающие устройства (ОЗУ)1В литературе часто вместо ПЗУ и ОЗУ используются английские термины - ROM (Read-Only Memory) и RAM (Random Access Memory) . К первому типу относятся жесткие диски (винчестеры), дискеты, CD-ROM и другие мобильные носители информации, ко второму - оперативная память, то есть микросхема в системном блоке. Поэтому ПЗУ также называют внешней долговременной памятью, а ОЗУ - внутренней. Главное отличие оперативной памяти от внешней состоит в том, что информация, записанная на ОЗУ, может храниться только во время работы компьютера, при выключении или перезагрузке она теряется. Как следствие, большинство устройств ПЗУ предназначены для хранения значительно большего объема информации, чем оперативная память.

Файл

Для организации хранилища информации на ПЗУ используются файлы.

Файл - это логический блок информации, хранимой на носителях информации. Файл обязательно имеет имя и может содержать произвольный объем информации. Максимальная длина имени и максимальный объем файла определяются файловой системой.

Файловая система - это совокупность правил, определяющих систему хранения информации: различные атрибуты файлов, такие как максимальная длина имени, максимальный допустимый размер файла. Примеры файловых систем - FAT, FAT32, NTFS, EXT2, ISO9660.

Файлы могут быть разными как по содержанию, так и по назначению. Одни содержат фотографии и картинки (графические файлы), другие - текст книги, расписание занятий или список важных дел (текстовые файлы), записи песен и фильмов (звуковые и видеофайлы), служебную информацию (служебные файлы). Отдельно стоят файлы, которые содержат компьютерные программы

Программа

Компьютерная программа - это последовательность инструкций (команд) для выполнения компьютером определенных действий. Программы записываются при помощи специальных языков программирования или машинного кода. Примеры компьютерных программ - программа чтения и записи данных на дискету, программа воспроизведения музыки с диска, записная книжка в мобильном телефоне, Microsoft Word.

Передача программе пользовательских данных может осуществляться с помощью графического интерфейса, командной строки, конфигурационного файла или косвенно через другие программы.

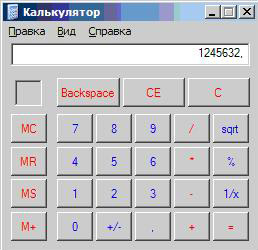

Графический интерфейс представляет собой набор окон или иных элементов, предназначенных для передачи пользователем программе некоторых команд или данных. Например, программа "Калькулятор" предполагает ввод пользователем чисел и действий, которые необходимо над ними совершить, с последующим нажатием кнопки =, после которой программа должна вывести результат заданной математической операции (см. рисунок 1).

Рис. 1. Графический пользовательский интерфейс программы "Калькулятор"

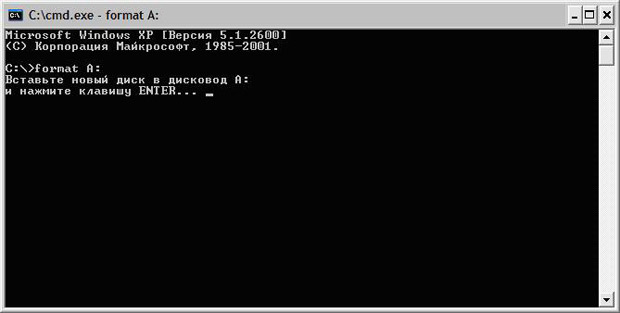

Взаимодействие пользователя с программой через командную строку происходит пошагово с помощью вводимых с клавиатуры команд (см. рисунок 2).

Рис. 2. Интерфейс командной строки программы Format

Конфигурационный файл представляет собой текстовый файл с последовательным перечнем данных и команд, которые необходимо передать программе. При взаимодействии же двух программ между собой пользователь, как правило, явного участия не принимает.

Вызов компьютерной программы, то есть запуск программы на выполнение, производится путем последовательной загрузки содержимого соответствующего ей файла в оперативную память, после чего компьютер начинает выполнять последовательность заложенных в эту программу действий.

Запустить программу можно также непрямым методом. Например, при доступе к любому файлу, содержащему текстовую информацию, должна запускаться программа, позволяющая его прочесть, то есть преобразовывающая машинный код, содержащийся в текстовом файле, в буквы, которые пользователь прочитает на экране.

Обычно пользователь до того как запустить программу, особенно написанную другим человеком, не знает все действия, которые она должна совершить. Например, программа для просмотра видеофильмов на самом деле часто создает на жестком диске временные файлы, которые используются для хранения более мелких частей фильма перед непосредственным выводом их на экран.

Таким образом, практически все программы помимо основных функций, выполняют ряд дополнительных, служебных действий, не видимых обычному пользователю.

Вредоносный код

Вредоносная программа - это программа, наносящая какой-либо вред компьютеру, на котором она запускается, или другим подключенным к нему компьютерам.

Одним из способов для вредоносной программы оставаться незамеченной на компьютере является дописывание своего кода к файлу другой известной программы. При этом возможно как полное перезаписывание файлов (но в этом случае вредоносная программа обнаруживает себя при первом же запуске, поскольку ожидаемые действия полностью заменены), так и внедрение в начало, середину или конец файла.

Пример. CIH - вирус, который в ходе заражения записывает свои копии во все запускаемые пользователем программные файлы (PE EXE). Внедрение может происходить как одним куском, так и путем деления вредоносного кода на блоки и записи их в разных частях заражаемого файла. При этом инфицированная программа может дальше выполнять свои основные функции и вирус в ней никак себя не обнаруживает. Однако в определенный момент времени происходит уничтожение всей информации на жестком диске. Поскольку самая известная версия CIH срабатывала 26 апреля, то он получил второе имя - "Чернобыль".

Мобильные носители. Компьютерные сети

Для передачи информации с одного компьютера на другой обычно используют мобильные носители либо подключение по сети (то есть соединение компьютеров с помощью провода или другой технологии связи).

Мобильные носители

К мобильным носителям можно отнести все виды энергонезависимых ПЗУ. То есть таких устройств, которые позволяют достаточно долго хранить информацию и при этом не требуют дополнительного питания от компьютера. Это дискеты, компакт диски, flash-накопители, перфокарты и перфоленты.

С помощью мобильных носителей распространение компьютерных вирусов происходит достаточно просто. Например, с компьютера А нужно перенести на компьютер Б файл с программой автоматической проверки орфографии. При этом компьютер А заражен вирусом, который внедряется во все программы, к которым происходит обращение. Процесс записи на, допустим, компакт диск выглядит следующим образом: пользователь обращается к файлу программы проверки орфографии и передает его программе, которая непосредственно производит запись на CD-ROM. Даже если переносимый файл не был заражен ранее, инфицирование возможно на каждом из этапов копирования - при доступе, при чтении, при записи. Таким образом, на компакт диск записывается уже зараженный файл. После того, как программа будет скопирована на компьютер Б, она рано или поздно будет запущена и компьютер окажется заражен. То есть в итоге этим вирусом будут инфицированы оба компьютера и один диск, который остается источником заражения для других компьютеров, на которых он будет прочтен.

Мобильные носители - достаточно распространенный способ для размножения компьютерных вирусов. Однако по скорости распространения этот путь существенно уступает компьютерным сетям.

Компьютерные сети

Для удобства обмена информацией между компьютерами, их объединяют в компьютерные сети. Любые два компьютера, относящиеся к одной компьютерной сети, могут обмениваться данными без участия мобильных носителей - с помощью сетевых проводов, телефона, кабельного телевидения, радио или других технологий беспроводной связи. В большинстве случаев это существенно ускоряет и упрощает процедуру обмена файлами.

Компьютерные сети могут быть локальными и глобальными.

Локальные сети

Локальная вычислительная сеть (ЛВС)2В литературе часто используется английский термин Local Area Network (LAN) - это компьютерная сеть, покрывающая относительно небольшую территорию - дом, школу, институт, микрорайон.

На входящих в компьютерную сеть компьютерах часто организовывается открытый доступ к отдельным или даже всем хранимым на них файлам. Это означает, что пользователь, работающий на одном компьютере, входящем в ЛВС, может открывать, читать, изменять и запускать файлы, физически расположенные на другом компьютере. Нередко выделяется специальный компьютер, выполняющий функцию хранилища файлов - файловый сервер. Главная его задача - обеспечивать доступ к хранимым на нем данным для всех компьютеров этой сети.

Вредоносные программы в полной мере используют преимущества ЛВС - фактически, почти все современные вирусы имеют встроенные процедуры инфицирования по локальным сетям и как следствие высокие темпы распространения.

Инфицирование обычно происходит в такой последовательности. Зараженный компьютер с заданным интервалом инициирует соединение поочередно со всеми другими компьютерами сети и проверяет наличие на них открытых для общего доступа файлов. Если такие есть, происходит инфицирование.

Сеть Интернет

Глобальная вычислительная сеть (ГВС)3В литературе часто используется английский термин Wide Area Network (WAN) - это компьютерная сеть, покрывающая большие территории - города, страны, континенты.

Самая большая и самая известная на сегодняшний день глобальная вычислительная сеть - это всемирная сеть Интернет.

Интернет (от англ. Internet) - всемирная система объединенных компьютерных сетей.

Таким образом, компьютер на уровне учебного класса может входить в локальную сеть лаборатории информатики, на уровне школы - в школьную локальную сеть, которая в свою очередь может быть подключена к сети Интернет.

Количество компьютеров, постоянно или временно подключенных к Интернет на сегодняшний день достигает почти 1 миллиарда. Это означает, что приблизительно каждый шестой житель Земли имеет доступ в Интернет.

Наличие сети такого масштаба делает возможным всемирные эпидемии компьютерных вирусов.

Пример. 30 апреля 2004 года были обнаружены первые экземпляры вируса Sasser - в течение дня им было атаковано около 4 тысяч компьютеров, что вызвало серьезные сбои в работе таких компаний как Postbank, Delta Air Lines, Goldman Sachs. Впоследствии было поражено более 8 млн. компьютеров, а убытки от Sasser были оценены в 979 млн. долларов США.

Ключевым элементом Интернет являются веб-сайты (от англ. web - паутина и site - место). Веб-сайт - это совокупность документов, размещенных на одном или нескольких серверах, которые подключены к сети Интернет и обеспечивают доступ к этим документам для других пользователей Интернет. Каждому веб-сайту соответствует один или несколько Интернет-адресов вида www.viruslist.com, www.google.com. Таким образом, зная адрес веб-сайта, любой пользователь Интернет может подключиться к нему и запросить размещенную там информацию. Часто веб-сайты называют сокращенно просто сайтами.

Большинство веб-сайтов в Интернет представляют собой совокупность документов, состоящих из гипертекста, и связанных между собой с помощью гиперссылок.

Гипертекст - это размеченный текст, содержащий в себе ссылки на внешние ресурсы. Такие ссылки называются гиперссылками.

Таким образом, попав на одну страницу веб-сайта, с помощью гиперссылок можно перейти на другие. Часто гиперссылкой или просто ссылкой называют и адрес веб-сайта.

Электронная почта

Электронная почта 4Английский термин - e-mail или email, сокращение от electronic mail - это способ передачи информации в компьютерных сетях, основанный на пересылке пакетов данных, называемых электронными письмами.

Суть электронной почты заключается в том, что любой пользователь, работающий за подключенным к компьютерной сети компьютером, может создать почтовый ящик и зарезервировать соответствующий ему адрес электронной почты.

Адрес электронной почты - это имя вида user@domain.ru, где ru - название зоны, в данном случае это Россия, domain - это обозначение компьютера, на котором будет храниться почтовый ящик (доменное имя), user - имя пользователя 5Символ @ обозначает английское слово at (на). То есть адрес электронной почты Ivan.Petrov@kaspersky.ru читается как "Ivan.Petrov at kaspersky.ru". В русской разговорной речи @ часто называют собачкой или ухом.

Таким образом, пользователь фактически получает некоторое количество памяти на жестком диске удаленного компьютера, который постоянно находится во включенном состоянии. Любой другой человек может написать ему письмо, которое до прочтения адресатом будет храниться на этом сервере.

Электронное письмо представляет собой файл с набором обязательных параметров: электронные адреса отправителя и получателя, заголовок, тело письма и некоторые другие служебные данные. Заголовок письма иногда также называют темой - обычно это фраза, отражающая общий смысл письма, например "С Новым годом!" или "Экзаменационные билеты". Основной текст сообщения указывается в его теле и если кроме него необходимо переслать файлы, их прикрепляют к письму - совокупность таких файлов называется вложением.

На сегодняшний день электронная почта выступает основным путем распространения вирусов. Это происходит потому, что время доставки письма очень мало (обычно исчисляется минутами) и практически все пользователи Интернет имеют как минимум один почтовый ящик. При этом для того, чтобы доставить пользователю на компьютер зараженный файл, не нужно его принуждать куда-либо обратиться и скопировать к себе вирус. Достаточно лишь прислать на его электронный адрес инфицированное письмо и заставить адресата его открыть.

Опытные пользователи знают, что не нужно принимать сообщения, пришедшие от неизвестных людей. Большинство программ, которые отвечают за прием и отправку почты, позволяют перед прочтением нового письма просмотреть адреса отправителя и получателя и тему. Если хотя бы один адрес оказывается неизвестным, а тема подозрительна, его принимать и тем более читать и открывать вложение настоятельно не рекомендуется.

Однако вирусописатели для ослабления бдительности нередко используют обманные методы. Например, в параметрах письма в качестве отправителя указывают адрес, очень похожий на настоящий, или завлекающий текст в теме.

Пример. Horillka распространяется через Интернет в виде файлов, прикрепленных к зараженным письмам с такими параметрами: заголовок - "Внимание!", текст:

Выпущено новое vbs обновление для поиска вирусов в памяти ОС Windows! Оно помогает бороться с вирусами, рассылающимися по почте. Антивирусный модуль написан на скрипт-языке, что помогает перехватывать vb и js вирусы, прежде чем они начнут деструктивную деятельность. Достаточно открыть файл и программа по устранению вирусов проведет поиск вредоносных программ в памяти компьютера.

Во вложении находится файл с именем "WinSys32dll.vbs", после его запуска происходит заражение компьютера. Как результат, 11 декабря каждого года на экран выдается сообщение "COOOOOOOOL" и после следующей перезагрузки уничтожаются все данные на жестком диске.

Пример. LoveLetter в мае 2000 года в течение всего нескольких часов заразил миллионы компьютеров по всему миру. Такому успеху способствовала удачно выбранная тема, интригующий текст и имя вложенного файла - "ILOVEYOU", "kindly check the attached LOVELETTER coming from me" и "LOVE-LETTER-FOR-YOU.TXT.vbs. После заражения происходила кража конфиденциальной информации и искажение содержимого некоторых файлов на жестком диске.

Однако часто для инфицирования даже не требуется запускать вложение - существуют методы, позволяющие заражать даже при обычном прочтении письма.

Операционная система. Уязвимости и заплаты

Все программы можно разделить на два типа - прикладные и системные.

Прикладное программное обеспечение (прикладные программы) - это программы, предназначенные для выполнения определенных пользовательских задач и рассчитанные на непосредственное взаимодействие с пользователем. Прикладные программы часто называют приложениями.

Системное программное обеспечение используется для обеспечения работы компьютера самого по себе и выполнения прикладных программ.

В персональном компьютере под прикладными программами понимаются различные текстовые редакторы, игры, почтовые программы, электронные словари. Роль базового системного программного обеспечения играет операционная система.

Операционная система

Операционная система (ОС) - это комплекс программ, который обеспечивает управление физическими устройствами компьютера (мышь, клавиатура, монитор, жесткий диск, оперативная память и др.), доступ к файлам, ввод и вывод данных, выполнение и взаимодействие пользовательских программ.

Работа программного обеспечения построена следующим образом. После включения компьютера происходит загрузка операционной системы. Это фактически означает запуск входящих в нее основных программ и загрузку в оперативную память ряда необходимых в работе программных модулей. При этом на одном компьютере (без применения специальных средств) может быть загружена только одна операционная система

После загрузки ОС управление компьютером передается пользователю - для запуска прикладных программ. В большинстве операционных систем существует возможность указать прикладные программы, которые необходимо всегда запускать после завершения загрузки операционной системы. Это удобно в таких случаях как запуск почтовых, антивирусных, обучающих - таких программ, которые пользователь рассматриваемого компьютера использует очень часто.

Однако наличие автозагрузки дает возможность вредоносным вирусам практически незаметно выполнять свои функции. Для этого во время заражения в список автозагрузки добавляется ссылка на программу, которая загружает вирус в оперативную память при каждой загрузке операционной системы. То есть фактически активация вируса происходит без участия пользователя при каждом включении компьютера.

Поскольку операционная система представляет собой набор программ, то она также подвержена заражению компьютерными вирусами. На сегодняшний день существует ограниченное число операционных систем, в отличие от прикладных программ, количество которых соизмеримо с числом компьютеров. Абсолютным мировым лидером по числу установленных копий являются ОС семейства Microsoft Windows - Microsoft Windows XP, Microsoft Windows 2000, Microsoft Windows 98, Microsoft Windows Me, Microsoft Windows NT. Следовательно, большинство существующих сегодня вирусов предназначено для инфицирования перечисленных выше систем, а также прикладных программ, предназначенных для работы в среде Microsoft Windows.

Уязвимости

Любая программа представляет собой написанную программистом последовательность действий, переведенную в машинный код. Как любой человек, программист может ошибиться или через некоторый промежуток времени могут появиться новые технологии, в свете которых старая программа в ряде ситуаций будет вести себя не так как планировалось. Такие ошибки или погрешности в планировании программ приводят к появлению уязвимостей.

Уязвимость (или брешь в системе безопасности) - это место в программном коде, которое теоретически или реально может быть использовано для несанкционированного доступа к управлению программой

Уязвимости могут появляться как в системном, так и в прикладном программном обеспечении

После обнаружения уязвимости, производители программ обычно стараются как можно скорее выпустить дополнения, которые бы исправляли исходный код и закрывали брешь

Заплата или патч (от англ. patch - латать, ставить заплаты) - это программный код, используемый для модификации используемой программы.

Другими словами заплата - это дополнительная программа, которую следует запустить на выполнение, если в уже используемой программе обнаружилась ошибка или уязвимость. При этом часто можно устанавливать патч без удаления основной программы и даже без завершения ее работы - в первую очередь это касается операционных систем.

В большинстве случаев для каждой уязвимости или ошибки в программе выпускается отдельный патч. Однако иногда целесообразно собрать несколько заплат в один модуль. Такой модуль обычно называется пакетом обновлений. Он может кроме закрывающих уязвимости патчей содержать и новшества, предназначенные для повышения удобства использования программы. Следовательно, если фирмой-производителем используемой программы был выпущен пакет обновлений к ней, настоятельно рекомендуется его установить.

Как говорилось выше, на сегодняшний день наиболее распространенными являются операционные системы семейства Microsoft Windows. Как следствие этого факта, при обнаружении в них новой уязвимости незамедлительно появляются вирусы, использующие для проникновения в систему эту брешь. При этом факт существования большого числа использующих уязвимую программу пользователей, делает возможным возникновение глобальных вирусных эпидемий.

Пример. В январе 2003 года началась эпидемия Slammer, заражающего серверы под управлением Microsoft SQL Server 2000. Вирус использовал брешь в системе безопасности SQL Server, заплата к которой вышла еще в июле 2002. После проникновения Slammer начинал в бесконечном цикле посылать свой код на случайно выбранные адреса в сети - только за первые 10 минут было поражено около 90% (120 000 единиц) всех уязвимых серверов, при этом пять из тринадцати главных серверов Интернет вышли из строя.

Последствия заражений компьютерными вирусами

Последствия инфицирования компьютера вредоносной программой могут быть как явными, так и неявными.

К неявным обычно относят заражения программами, которые по своей сути являются вирусами, однако из-за ошибок в своем коде или нестандартному программному обеспечению целевого компьютера, вредоносную нагрузку выполнить не могут. При этом свое присутствие в системе они никак не выражают.

Класс явных последствий с ростом числа вирусов постоянно увеличивается. Можно выделить следующие действия:

· Несанкционированная рассылка электронных писем. Ряд вирусов после заражения компьютера ищут на жестком диске файлы, содержащие электронные адреса и без ведома пользователя начинают рассылку по ним инфицированных писем.

Пример. Sircam рассылал себя с зараженных компьютеров в виде файлов, вложенных в письма электронной почты. Для этого случайным образом на жестком диске выбирался файл, к которому прикреплялся вирусный код (дописывался в конец файла). Таким образом отсылаемые письма содержали вложение, состоящее из двух частей: вирус и файл-приманку. Имя вложения формировалось на основе выбранного файла - например, если исходный файл назывался photos.zip, то имя вложения было - photos.zip.pif, photos.zip.lnk, photos.zip.bat или photos.zip.com.

Адреса получателей выбирались из найденных на зараженном компьютере, а текст писем составлялся так, чтобы внушить как можно меньше подозрений и заставить адресата запустить полученный файл. Побочным эффектом такого способа распространения является утечка с зараженного компьютера конфиденциальных документов.

· Кража конфиденциальной информации. Очень часто главной целью вирусной атаки является кража конфиденциальной информации - такой как номера кредитных карт, различные пароли, секретные документы. То есть после инфицирования вирус ищет файлы, содержащие информацию, для кражи которой он предназначен, и передает ее хозяину. Это может происходить путем отправки выбранных данных в электронном сообщении на определенный адрес или прямой пересылки их на удаленный сервер.

· Несанкционированное использование сетевых ресурсов. Существуют вирусы, которые после заражения без ведома пользователя подключаются к различным платным службам с использованием личных данных, найденных на компьютере. Впоследствии жертве приходится оплачивать не заказанные ею услуги, а злоумышленник обычно получает процент от этого счета.

Пример. Dialer - после попадания на компьютер, этот вирус начинал дозвон на международные телефонные номера для подключения к платным сервисам. Через некоторое время пользователю приходил огромный телефонный счет и доказать в подавляющем большинстве случаев что он никуда не звонил не представлялось возможным.

· Удаленное управление компьютером. После того, как произошло заражение, некоторые вирусы передают своему хозяину инструменты для удаленного управления инфицированным компьютером - открывают бекдоры (от англ. blackdoor - черный ход). Обычно это выражается в возможности удаленно запускать размещенные на нем программы, а также загружать из Интернета по желанию злоумышленника любые файлы. Пользователь, чей компьютер заражен вирусом удаленного управления, может ничего и не подозревать. Свое присутствие такие программы обычно выражают только в использовании части ресурсов зараженного компьютера для своих нужд - в основном процессора и оперативной памяти. Такие компьютеры часто называют машинами-зомби.

· Ботнеты. Группа компьютеров, которыми централизованно управляет один злоумышленник, называется ботнетом. Число таких компьютеров в Интернет на сегодняшний день достигает нескольких миллионов и продолжает увеличиваться каждый день.

Пример. Bagle - вирус, распространяющийся в виде вложения в электронные письма. Адрес отправителя и имя вложения - произвольные, тема - "Hi", текст - "Test =)". После заражения он копирует себя на жесткий диск под именем bbeagle.exe и регистрирует этот файл в автозапуске операционной системы. Далее происходят попытки соединиться с несколькими удаленными серверами. При этом злоумышленнику предоставляется возможность загружать на зараженный компьютер любые файлы и запускать их на выполнение.

Первый вирус из этой серии, Bagle.a, был обнаружен 18 января 2004, однако по замыслу автора уже через 10 дней он перестал размножаться и вскоре появились новые, более совершенные модификации Bagle. В результате автор получил огромную сеть подконтрольных ему компьютеров. Bagle-ботнет - одна из самых масштабных и известных сетей машин-зомби.

· Несанкционированная атака на чужой сервер. Последнее время вирусописатели используют ботнеты для организации так называемых DoS-атак. DoS (от англ. Denial of Service) - это построенное на принципе отказа в обслуживании нападение на удаленный сайт. Это означает, что каждый инфицированный компьютер периодически (с интервалом обычно порядка 1 секунды) посылает произвольный запрос на получение информации с заданного злоумышленником сайта. Все веб-сайты рассчитаны на определенное число запросов в единицу времени, поэтому резкое увеличение нагрузки практически всегда выводит сервер из строя. Атака, которая производится одновременно с большого количества компьютеров, называется распределенной DoS-атакой или DDoS (от англ. Distributed Denial of Service).

Пример. Одна из самых известных DDoS-атак была предпринята в июле 2001 года. Объектом нападения стал веб-сайт Белого дома в США (www.whitehouse.gov). В атаке участвовало около 12000 (по другим данным - до 200000) компьютеров, зараженных во время прошедшей незадолго до этого эпидемии вируса CodeRed.

· Рассылка спама 6Термин "спам" произошел от названия консервированной ветчины SPAM (Hormel's Spiced Ham), отличившейся в 70-х годах ХХ века особенно навязчивой рекламой . Под этим термином обычно понимается ненужная, нежелательная, не запрошенная получателем корреспонденция. Обычно это рассылки рекламного характера. Спам может приходить как по электронной почте, так и в виде других сообщений, например на мобильный телефон в виде SMS. Поскольку электронных адресов в Интернет очень много, рассылка спама занимает много ресурсов. Поэтому злоумышленники часто используют для этих целей ботнеты.

· Фишинг. Фактически фишинг - это метод кражи чужой информации. Суть его заключается в подделке известного сайта и рассылке электронных писем-приглашений зайти на него и ввести свою конфиденциальную информацию. Например, создается точная копия сайта какого-либо банка и с помощью спам-технологий рассылается письмо, максимально похожее на настоящее, с уведомлением о сбое в программном обеспечении и просьбой зайти на сайт и заново ввести свои данные. Тут же, в письме приводится адрес сайта - естественно, поддельный, но также максимально похожий на правду.

Существует международная организация, ведущая учет фишинговым инцидентам - Anti-Phishing Working Group (www.antiphishing.org).

· Уничтожение информации. Большинство современных вредоносных программ если и несут в себе процедуры уничтожения информации на компьютере-жертве, то только в качестве дополнительной, неосновной функции. Однако для многих пользователей это наиболее явное и болезненное последствие - удаленным и не подлежащим восстановлению может оказаться любой файл на жестком диске, как детские фотографии, так и только что законченная курсовая работа или книга.

· Мистификации. Иногда на электронную почту или по другим каналам приходят так называемые предупреждения о новых вирусах. Обычно они содержат призывы не ходить по приведенным ссылкам, проверить свой компьютер на наличие на нем вируса указанным в сообщении методом или предостережение не принимать почту с определенными параметрами. Чаще всего это просто мистификация. Вреда, если не предпринимать указанные действия и не пересылать всем друзьям и знакомым, нет.

Пример. В апреле 2004 года произошла массовая рассылка предупреждения о якобы опасном вирусе, основным признаком присутствия которого на компьютерах под управлением операционной системы Microsoft Windows заявлялось наличие файла jdbgmgr.exe, который и содержит саму вредоносную программу. В действительности же этот файл является стандартной программой, входящей в большинство версий Microsoft Windows. Удаление или изменение содержимого jdbgmgr.exe влечет непредсказуемые последствия в работоспособности операционной системы.

Уголовный кодекс

Написание и распространение вирусов - уголовно наказуемые действия. Как и для других преступлений, меры их пресечения регулирует Уголовный Кодекс Российской Федерации. В нем к вирусописателям и распространителям вирусов можно применить ряд статей из главы 19 "Преступления в сфере компьютерной информации":

· Статья 146. Нарушение авторских и смежных прав. Незаконное использование объектов авторского права или смежных прав, а равно присвоение авторства, если эти деяния причинили крупный ущерб, - наказываются штрафом в размере от двухсот до четырехсот минимальных размеров оплаты труда или в размере заработной платы или иного дохода осужденного за период от двух до четырех месяцев, либо обязательными работами на срок от ста восьмидесяти до двухсот сорока часов, либо лишением свободы на срок до двух лет. Те же деяния, совершенные неоднократно либо группой лиц по предварительному сговору или организованной группой, - наказываются штрафом в размере от четырехсот до восьмисот минимальных размеров оплаты труда или в размере заработной платы или иного дохода осужденного за период от четырех до восьми месяцев, либо арестом на срок от четырех до шести месяцев, либо лишением свободы на срок до пяти лет.

· Статья 138. Нарушение тайны переписки, телефонных переговоров, почтовых, телеграфных или иных сообщений. Нарушение тайны переписки, телефонных переговоров, почтовых, телеграфных или иных сообщений граждан - наказывается штрафом в размере от пятидесяти до ста минимальных размеров оплаты труда или в размере заработной платы или иного дохода осужденного за период до одного месяца, либо обязательными работами на срок от ста двадцати до ста восьмидесяти часов, либо исправительными работами на срок до одного года. То же деяние, совершенное лицом с использованием своего служебного положения или специальных технических средств, предназначенных для негласного получения информации, - наказывается штрафом в размере от ста до трехсот минимальных размеров оплаты труда или в размере заработной платы или иного дохода осужденного за период от одного до трех месяцев, либо лишением права занимать определенные должности или заниматься определенной деятельностью на срок от двух до пяти лет, либо арестом на срок от двух до четырех месяцев. Незаконные производство, сбыт или приобретение в целях сбыта специальных технических средств, предназначенных для негласного получения информации, - наказываются штрафом в размере от двухсот до пятисот минимальных размеров оплаты труда или в размере заработной платы или иного дохода осужденного за период от двух до пяти месяцев, либо ограничением свободы на срок до трех лет, либо лишением свободы на срок до трех лет с лишением права занимать определенные должности или заниматься определенной деятельностью на срок до трех лет.

· Статья 272. Неправомерный доступ к компьютерной информации. Неправомерный доступ к охраняемой законом компьютерной информации, то есть информации на машинном носителе, в электронно-вычислительной машине (ЭВМ), системе ЭВМ или их сети, если это деяние повлекло уничтожение, блокирование, модификацию либо копирование информации, нарушение работы ЭВМ, системы ЭВМ или их сети, - наказывается штрафом в размере от двухсот до пятисот минимальных размеров оплаты труда или в размере заработной платы или иного дохода осужденного за период от двух до пяти месяцев, либо исправительными работами на срок от шести месяцев до одного года, либо лишением свободы на срок до двух лет. То же деяние, совершенное, группой лиц по предварительному сговору или организованной группой либо лицом с использованием своего служебного положения, а равно имеющим доступ к ЭВМ, системе ЭВМ или их сети, - наказывается штрафом в размере от пятисот до восьмисот минимальных размеров оплаты труда или в размере заработной платы или иного дохода осужденного за период от пяти до восьми месяцев, либо исправительными работами на срок от одного года до двух лет, либо арестом на срок от трех до шести месяцев, либо лишением свободы на срок до пяти лет

· Статья 273. Создание, использование и распространение вредоносных программ для ЭВМ. Создание программ для ЭВМ или внесение изменений в существующие программы, заведомо приводящих к несанкционированному уничтожению, блокированию, модификации либо копированию информации, нарушению работы ЭВМ, системы ЭВМ или их сети, а равно использование либо распространение таких программ или машинных носителей с такими программами - наказываются лишением свободы на срок до трех лет со штрафом в размере от двухсот до пятисот минимальных размеров оплаты труда или в размере заработной платы или иного дохода осужденного за период от двух до пяти месяцев. Те же деяния, повлекшие по неосторожности тяжкие последствия, - наказываются лишением свободы на срок от трех до семи лет.

· Статья 274. Нарушение правил эксплуатации ЭВМ, системы ЭВМ или их сети. Нарушение правил эксплуатации ЭВМ, системы ЭВМ или их сети лицом, имеющим доступ к ЭВМ, системе ЭВМ или их сети, повлекшее уничтожение, блокирование или модификацию охраняемой законом информации ЭВМ, если это деяние причинило существенный вред, - наказывается лишением права занимать определенные должности или заниматься определенной деятельностью на срок до пяти лет, либо свободы на срок до двух лет. То же деяние, повлекшее по неосторожности тяжкие последствия, - наказывается лишением свободы на срок до четырех лет.

Отдельно отметим, что кроме Уголовного Кодекса РФ существуют меры пресечения, предусмотренные внутренними правилами организации, услуги которой использует пользователь - школы, института, домашней компьютерной сети. Часто встречаются ситуации, когда компьютер становится распространителем вредоносных программ без ведома его хозяина - как например в случае машин-зомби. Однако это не мешает администраторам локальных сетей применять к ним свои внутренние правила и отключать их от сети.

Date: 2015-07-10; view: 657; Нарушение авторских прав