Полезное:

Как сделать разговор полезным и приятным

Как сделать объемную звезду своими руками

Как сделать то, что делать не хочется?

Как сделать погремушку

Как сделать так чтобы женщины сами знакомились с вами

Как сделать идею коммерческой

Как сделать хорошую растяжку ног?

Как сделать наш разум здоровым?

Как сделать, чтобы люди обманывали меньше

Вопрос 4. Как сделать так, чтобы вас уважали и ценили?

Как сделать лучше себе и другим людям

Как сделать свидание интересным?

Категории:

АрхитектураАстрономияБиологияГеографияГеологияИнформатикаИскусствоИсторияКулинарияКультураМаркетингМатематикаМедицинаМенеджментОхрана трудаПравоПроизводствоПсихологияРелигияСоциологияСпортТехникаФизикаФилософияХимияЭкологияЭкономикаЭлектроника

Алгоритм DES

|

|

DES (Data Encryption Standart) - это алгоритм с симметричными ключами. Разработан фирмой IBM и утвержден правительством США в 1977 как официальный стандарт для защиты информации, не составляющей государственную тайну.

DES имеет блоки по 64 бит, основан на 16-кратной перестановке данных, для шифрования использует ключ длиной 56 бит. Существует несколько режимов DES, например Electronic Code Book (ECB) и Cipher Block Chaining (CBC).

56 бит - это 8 семибитовых ASCII-символов, т.е. пароль не может быть больше чем 8 букв. Если использовать только буквы и цифры, то количество возможных вариантов будет существенно меньше максимально возможных 256.

В России есть аналог алгоритма DES, работающий по тому же принципу секретного ключа. ГОСТ 28147 разработан на 12 лет позже DES и имеет более высокую степень защиты.

PGP

PGP – Pretty Good Privacy– это семейство программных продуктов, которые используют самые стойкие из существующих криптографических алгоритмов. В основу их положен алгоритм RSA. PGP реализует технологию, известную как «криптография с открытыми ключами». Она позволяет как обмениваться зашифрованными сообщениями и файлами по каналам открытой связи без наличия защищенного канала для обмена ключами, так и накладывать на сообщения и файлы цифровую подпись.

PGP была разработана американским программистом и гражданским активистом Филиппом Циммерманном, обеспокоенным эрозией личных прав и свобод в информационную эпоху. В 1991 г. в США существовала реальная угроза принятия закона, запрещающего использование стойких криптографических средств, не содержащих «черного хода», используя который, спецслужбы могли бы беспрепятственно читать зашифрованные сообщения. Тогда Циммерманн бесплатно распространил PGP в Интернет. В результате, PGP стал самым популярным криптографическим пакетом в мире (свыше 2 млн. используемых копий), а Циммерманн подвергся трехлетнему преследованию властей по подозрению в «незаконном экспорте вооружений».

Непрофессиональное ПО для защиты информации [13]

К таким программным средствам относится ПО, доступное (бесплатно или за небольшую цену) всем пользователям, не требующее специальной лицензии на использование и не имеющее авторитетных подтверждений своей стойкости (сертификаций). К ним относятся: PGP freeware; файловые системы с разграничением доступа: WinNT, Unix, NetWare; архивация с паролем; парольная защита в MS Office.

Шифровка в Word и Excel

Фирма Майкрософт включила в свои продукты некоторое подобие криптозащиты. При этом, алгоритм шифровки не описан, что является показателем ненадежности. Кроме того, имеются данные, что Майкрософт оставляет в используемых криптоалгоритмах «черный ход»[14]. Если необходимо расшифровать файл, пароль к которому утрачен можно обратиться в фирму. По официальному запросу, при достаточных основаниях буден проведена расшифровка файлов Word и Excel.

Шифрованные диски (каталоги)

Шифровка – достаточно надежный метод защиты информации на жестком диске. Однако если количество закрываемой информации более двух-трех файлов, будет несколько сложно с ней работать: каждый раз нужно будет файлы расшифровывать, а после редактирования – зашифровывать. При этом на диске могут остаться страховочные копии файлов, которые создают многие редакторы.

Поэтому созданы специальные программы (драйверы), которые автоматически зашифровывают и расшифровывают всю информацию при записи ее на диск и чтении с диска.

Шифрованные архивы

Программы-архиваторы, как правило, имеют опцию шифровки. Ею можно пользоваться для не слишком важной информации. Во-первых, используемые там методы шифровки не слишком надежны (подчиняются официальным экспортным ограничениям), во-вторых, детально не описаны. Все это не позволяет всерьез рассчитывать на такую защиту.

Электромагнитная защита

Любой электронный прибор как сам излучает электромагнитные колебания, так и может воспринимать электромагнитные поля извне. При помощи таких полей возможен дистанционный съем информации с компьютеров и целенаправленное воздействие на них. Электромагнитные поля могут быть экранированы любым проводящим материалом. Металлический корпус, металлическая сетка, обертка из фольги могут стать защитой от электромагнитных волн.

Подведем итоги. Существует три вида защиты электронного документа: программный, аппаратный и смешанный. Программные средства ЗИ – это формы представления совокупности данных и команд, предназначенных для функционирования компьютерных устройств. Аппаратные средства – это технические средства, используемые для обработки данных. К аппаратным средствам защиты относятся различные электронные, электронно-механические, электронно-оптические устройства. Смешанные аппаратно-программные средства реализуют те же функции, что аппаратные и программные средства в отдельности, и имеют промежуточные свойства.

Далее на основании предоставленных нам данных опроса сотрудников мы решили составить подробные схемы.

Что касается отношения пользователей компьютерных систем компании к состоянию информационной защиты организации – вопрос «Как Вы оцениваете уровень компьютерной безопасности в Вашей организации» отражает субъективную оценку респондентов системы защиты своей организации. Результаты: а) достаточен, но существует риск утечки информации – 29%; слишком высок (нет необходимости столь строгих ограничений) – 8 %; в) недостаточен – 27 %; г) какая бы ни была защита – кто захочет, тот найдет способ ее нарушить – 36 %. Как видим, большинство респондентов справедливо полагают, что защиту можно нарушить.

В 8 случаях из 10 дыры в системе безопасности обусловлены тем, что пользователи пренебрегают базовыми принципами защиты информации, то есть метауровнем контроля над системой. Пренебрегают, потому что считают принципы банальными, очевидными и поэтому не заслуживающими внимания. Рядовой пользователь ошибочно полагает: «если просто, значит, неэффективно». Это стандартное умозаключение, свойственное новичкам в любой области знаний и умений. Они просто не принимают в расчет тот факт, что в основе работы любой системы лежат именно «банальные» принципы.

Также оценивалось доверие респондентов к сотрудникам своих организаций. Вероятность атак со стороны работников, по мнению респондентов, составила 49 %, вероятность внешних атак – 51 %. Опрос показал, что ненамного, но все же, больше сотрудники опасаются внешних атак.

Рисунок 1 – Какова наибольшая опасность атак – внешних или внутренних

Согласно результатам исследования спама опасаются 4 % респондентов, утечки данных – 14 %, искажения данных – 14 %, кражи оборудования – 10 %, саботажа – 1 %, сбоев информационных систем – 15 %, заражения вредоносным ПО (вирусы, черви) – 14 % опрошенных, за опасность hack-атак было отдано 10 % голосов. Отдельно была отмечена опасность атак на сервер и взлом ISQ, опасность низкоуровневых DDOS-атак, т.е. атак нарушающих работу системы.

Рисунок 2 – Наиболее опасные угрозы внутренней информационной безопасности

Спам (англ. – Spam) – рассылка по электронной почте сообщений какого-либо характера без согласия на это получателя. Периодически повторяющийся спамминг может нарушить работу пользователей из-за перегрузки сервера электронной почты, вызвать переполнение почтовых ящиков, что приведет к невозможности получения и отправки обычных сообщений, увеличит время нахождения получателя «на линии», а это дополнительные расходы времени и трафика[15].

Hack – класс атак, используемые для исследования операционных систем, приложений или протоколов с целью последующего анализа полученной информации на предмет наличия уязвимостей, например, Ports scan, который можно также отнести к малоэффективной DOS-атаке. Выявленные уязвимости могут быть использованы хакером для осуществления несанкционированного доступа к системе либо для подбора наиболее эффективной DOS-атаки[16].

Следует помнить, что антивирусные программы, как и любое другое программное обеспечение, не застраховано от ошибок, троянских программ и др. Также не следует преувеличивать надежность защиты с помощью антивирусных программ.

Как и в большинстве других случаев организации защиты, оптимальной стратегией защиты от компьютерных вирусов является многоуровневая. Такую защиту обеспечивают современные профессиональные пакеты антивирусного программного обеспечения. Такие пакеты содержат резидентную программу-страж, выполняющую роль ревизора системы и главную программу-антибиотик для тотальной очистки от вирусов. Характерной чертой этих пакетов является наличие программы оперативного обновления антивирусных баз с использованием локальной или глобальной компьютерной сети. Такой антивирусный пакет должен быть установлен на каждый компьютер локальной сети. Компьютер-сервер же снабжается специализированным антивирусным пакетом для серверов. Такой пакет программ дополнен программным межсетевым экраном, что обеспечивает улучшенную комплексную защиту.

Самой же надежной защитой от известных вирусов для изолированного от сети компьютера следует считать терапию – тотальную проверку на вирусы всех файлов, в том числе архивов, системных и текстовых файлов, на данном компьютере. Программы-антибиотики производят проверку, лечение, а при невозможности лечения – удаление зараженных всеми известными вирусами файлов.

Выполнять тотальную проверку и лечение необходимо часто и систематически, а также перед каждым резервированием и архивированием.

На мнение респондентов о наиболее подверженной утечке информации в организации, несомненно, оказала влияние специфика организации. Например, для издательств и научных организаций, несомненно, больше ценится интеллектуальная собственность. А для сферы, где уровень конкуренции достаточно высок – детали конкретных сделок. Финансовые отчеты, согласно ФЗ «О коммерческой тайне», таковой не являются[17]. Здесь респонденты дополнительно выделили информацию о клиентах и поставщиках: а) персональные данные – 29 %; б) финансовые отчеты – 16 %; в) детали конкретных сделок – 26 %; г) интеллектуальная собственность – 16 %; д) бизнес-планы – 10 %.

Рисунок 3 – Наиболее подверженная утечке информация

Как показывает исследование, в качестве наиболее действенных средств защиты информации респонденты отдельно отметили регулярное резервное копирование (бэкап) и организационные средства защиты. За антивирус отдали голоса 22,9% респондентов.

Респондентами отдельно была отмечена опасность низкоуровневых DDOS-атак.

Согласно исследованию, планы организаций компании по наращиванию систем информационной безопасности в ближайшие три года выглядит следующим образом. Часть респондентов заявила, что у них нет никаких планов, часть, что секретная информация не предвидится и «к тому, что есть, не требуется особых дополнений»: а) система защиты от утечек – 11 %; б) шифрование данных при хранении – 14 %; в) системы контроля идентификации и доступа – 19 %; г) ИТ-системы физической безопасности – 9 %; д) защита от внешних вторжений (IDS/IPS) – 19 %; е) система резервного копирования – 19 %. Интересным показалось предложение поменять бухгалтера.

Рисунок 4 – Планы организаций по наращиванию систем информационной безопасности

Российские и международные ГОСТы, предъявляющие требования к управлению документами и построению систем защиты информации, позволяют классифицировать риски электронных систем следующим образом: защита от несанкционированного доступа утечки информации, защита от физической порчи, утраты, защита от изменений, защита от не правильного использования, защита от невозможности использования. Каждый из этих рисков имеет цену. В сумме они могут составить цифру, способную разорить любую организацию[18].

Возможность пользоваться с работы электронной почтой относится к организационным мерам информационной защиты: а) только корпоративной почтой (внутри организации) – 19 %; б) только корпоративной почтой (в том числе переписываться с внешними абонентами) – 31 %; в) почтовыми ящиками любых сайтов – 44 %; г) внутрикорпоративный ящик и внешняя почта разделены, доступ к внешней почте с отдельного рабочего места – 6 %.

Перлюстрация – тайное вскрытие и просмотр пересылаемой по почте корреспонденции. Фактически – предупреждение различных преступных деяний. В исследуемых организациях перлюстрация – это: а) нормальная практика – 19%; б) нарушение прав человека – 60 %; в) бесполезное занятие – 21 %.

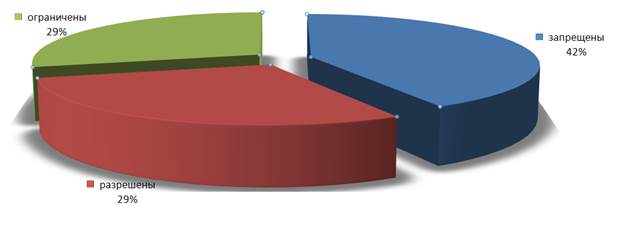

При изучении принципов защиты информации также исследовались права пользователей. Так, доступ в Интернет в организации: а) свободный для всех без ограничений по ресурсам – 29 %; б) свободный за исключением некоторых сайтов – 29 %; в) разрешен только руководителям и некоторым специалистам – 42 %. Дело в том, что путешествие по сети Интернет может привести к заражению компьютера вредоносным ПО. Ограничение прав пользователей способно ограничить риск заражения.

Рисунок 5 – Права сотрудников организации на доступ в Интернет

Телефонные разговоры по личным вопросам на работе. Их ограничение сокращает утечку коммерческой информации. Итог: телефонные разговоры а) запрещены и контролируются – 8 %; б) запрещены и не контролируются – 58 %; в) не ограничены – 34 %.

Брать работу на дом (практически означает выносить защищаемую информацию за пределы организации, что, конечно, не способствует повышению уровня безопасности: а) невозможно – 29 %; б) обычная практика – 47 %; в) запрещено формально – 34 %.

Личное отношение к ограничениям, связанным с обеспечением информационной безопасности – опять же, субъективная оценка, показывающая отношение к защите информации – принятие-непринятие установленных мер, привычка. Личное отношение к ограничениям: а) несущественны – 36 %; б) неприятно, но терпимо – 20 %; в) причиняют значительные неудобства, и при этом часто бессмысленны – 0 %; г) причиняют значительные неудобства, но без этого не обойтись – 18 %; д) у меня нет никаких ограничений – 26 %.

Рисунок 6 – Личное отношение к ограничениям, связанным с обеспечением информационной безопасности

При формировании системы информационной защиты необходимо учитывать специфику каждой отдельной организации. Для каждого случая надо формировать свой комплекс мер по защите от подделки. Стоимость производства документа должна оправдывать экономический эффект от мероприятия. Также как доход от производства подделки должен превышать затраты на его изготовление. Следует ограничивать документы по периодам обращения: новый дизайн бланков, новые логотипы и прочие ротационные изменения могут предупредить часть подделок. В зависимости от применяемых технологий защиты следует определиться, целесообразно ли применения программно-аппаратного комплекса защиты, обеспечивающего диагностику подлинности экземпляра выбранного документа. Новые алгоритмы сравнения изображений в дополнение к комбинации компонентов программного продукта способны определить подлинность документа.

Прежде всего, необходимо разработать и утвердить организационные документы, закрепляющие порядок работы сотрудников с документами, подлежащими защите. Например, политику безопасности. Для этого необходимо составить перечень документов, подлежащих защите, идентифицировать угроз безопасности, оценить риски, т.е. провести аудит информационной безопасности.

На основе собранной в процессе аудита безопасности информации разрабатывается проект политики безопасности. Для этого может быть использован типовой проект политики, с адаптацией его к специфическим особенностям организации.

После утверждения документа необходимо внедрить его в организации, а это обычно встречает сопротивление со стороны сотрудников организации, поскольку налагает на них дополнительные обязанности, усложняет работу. Поэтому система безопасности документов должна быть тщательно продумана и целесообразна, не должна создавать значительные трудности в работе.

По итогам проведенного исследования можно сделать следующие выводы:

Наиболее опасные угрозы информационной безопасности: сбой информационной системы, утечка информации, искажение данных.

Документы, представляющие наибольший интерес для злоумышленников – договоры, документы, содержащие персональные данные.

Наиболее действенными средствами защиты электронных документов является резервное копирование и организационные меры защиты.

ООО «Астра-ком» характеризуется высоким уровнем сознания в области информационной безопасности документов, но на деле в целях ее повышения принимаемых мер недостаточно.

Итак, очевидно, что в ООО «Астра-ком» учтены принципы защиты информации на компьютере.

Для обеспечения защиты коммерческой информации на ООО «Астра-ком» введен определенный порядок работы с информацией и доступа к ней, включающий в себя комплекс административных, правовых, организационных, инженерно-технических, финансовых, социально-психологических и иных мер, основывающихся на правовых нормах республики или на организационно-распорядительных положениях руководителя предприятия (фирмы). Эффективная защита коммерческой тайны возможна при обязательном выполнении ряда условий:

единство в решении производственных, коммерческих, финансовых и режимных вопросов;

координация мер безопасности между всеми заинтересованными подразделениями предприятия;

научная оценка информации и объектов, подлежащих классификации (защите). Разработка режимных мер до начала проведения режимных работ;

персональная ответственность (в том числе и материальная) руководителей всех уровней, исполнителей, участвующих в закрытых работах, за обеспечение сохранности тайны и поддержание на должном уровне режима охраны проводимых работ.

Включение основных обязанностей рабочих, специалистов и администрации по соблюдению конкретных требований режима в коллективный договор, контракт, трудовое соглашение, правила трудового распорядка.

На анализируемом предприятии ООО «Астра-ком» организована служба безопасности. В службу предприятия входят: подразделение защиты информации, подразделение технических средств связи и противодействия техническим средствам разведки, подразделение охраны.

Службе безопасности ООО «Астра-ком» при организации защиты коммерческой тайны необходимо учитывать следующие возможные методы и способы сбора информации: опрос сотрудников изучаемой фирмы при личной встрече; навязывание дискуссий по интересующим проблемам; рассылка в адреса предприятий и отдельных сотрудников вопросников и анкет; ведение частной переписки научных центров и ученых со специалистами.

Для сбора сведений в ряде случае представители конкурентов могут использовать переговоры по определению перспектив сотрудничества, созданию совместных предприятий.

Наличие такой формы сотрудничества, как выполнение совместных программ, предусматривающих непосредственное участие представителей других организаций в работе с документами, посещение рабочих мест, расширяет возможности для снятия копий с документов, сбора различных образцов материалов, проб и т.д. При этом с учетом практики развитых стран экономические соперники могут прибегнуть в том числе и к противоправным действиям, промышленному шпионажу.

Наиболее вероятно использование следующих способов добывания информации: визуальное наблюдение; подслушивание; техническое наблюдение; прямой опрос, выведывание; ознакомление с материалами, документами, изделиями и т.д.; сбор открытых документов и других источников информации; хищение документов и других источников информации; изучение множества источников информации, содержащих по частям необходимые сведения.

Аналитические исследования, моделирование вероятных угроз позволяют наметить при необходимости дополнительные меры защиты. При этом следует оценить вероятность их выполнения, наличие методического материала, материального обеспечения, готовность СБ и персонала их выполнить. При планировании учитываются имевшие место на предприятии недостатки в обеспечении сохранности КТ.

Планируемые мероприятия должны: способствовать достижению определенных задач, соответствовать общему замыслу; являться оптимальными.

В практике работы с персоналом работникам службы безопасности ООО «Астра-ком» можно порекомендовать проверять не только хранение сотрудниками коммерческой тайны, но и отношение их своим служебным обязанностям, аккуратность в обращении с документами, излишний “интерес” к другим подразделениям. Кроме того, для выявлении конкретных работников, осуществляющих разглашение конфиденциальной информации, занимающихся хищением денег, либо совершающих другие неправомерные действия, угрожающие экономическому положению фирмы необходимо обратить внимание на следующее: внезапный активный интерес к конфиденциальной информации, деятельности других подразделений; изменение поведения работника в общении с коллегами, в разговорах, появление неуверенности, страха; резкое увеличение расходов работника, приобретение дорогостоящих товаров, недвижимости.

Для поддержания высокого уровня защищенности экономических интересов фирмы службе безопасности целесообразно проводить проверки лиц, которые могут, пользуясь своим служебным положением, представлять угрозы безопасности.

Кроме того, директору ООО «Астра-ком» необходимо проводить такую внутреннюю политику, чтобы минимизировать количество недовольных работников (служебным положением, оплатой труда и пр) и особенно стараться сохранять хорошие отношения с увольняющимися работниками. В этом случае вероятность утечки информации будет снижена.

Обязательным условием эффективной системы экономической безопасности является формирование собственной картотеки клиентов с разбивкой по степени их надежности, а также участие в формировании межсубъектных региональных и общероссийских банков данных, использование их информации о контрагентах.

Организация системы защиты вписывается в обстановку на фирме. В связи с этим крайне важен учет принципиальных проходящих в ней и предполагаемых изменений.

Таким образом, система организации защиты коммерческой тайны ООО «Астра-ком»включает в себя комплекс заранее разработанных на определенный срок мер, охватывающих совокупность всех видов деятельности, направленных на совершенствование обеспечения сохранности информации с учетом изменений внешних и внутренних условий и предписывающих конкретным лицам или подразделений определенный порядок действий.

3.3. Анализ финансового состояния ООО «Астра-ком» за 2010-2012

Предприятие: ОАО "Центральная ППК"

ИНН: 7705705370

ОКПО: 93265553

Собственность: СМЕШАННАЯ РОССИЙСКАЯ СОБСТВЕННОСТЬ С ДОЛЯМИ ФЕДЕРАЛЬНОЙ СОБСТВЕННОСТИ И СОБСТВЕННОСТИ СУБЪЕКТОВ РОССИЙСКОЙ ФЕДЕРАЦИИ

Организационно- правовая форма: Общество с ограниченной ответственностью

Денежная единица: тыс. руб.

Date: 2015-10-19; view: 433; Нарушение авторских прав