Полезное:

Как сделать разговор полезным и приятным

Как сделать объемную звезду своими руками

Как сделать то, что делать не хочется?

Как сделать погремушку

Как сделать так чтобы женщины сами знакомились с вами

Как сделать идею коммерческой

Как сделать хорошую растяжку ног?

Как сделать наш разум здоровым?

Как сделать, чтобы люди обманывали меньше

Вопрос 4. Как сделать так, чтобы вас уважали и ценили?

Как сделать лучше себе и другим людям

Как сделать свидание интересным?

Категории:

АрхитектураАстрономияБиологияГеографияГеологияИнформатикаИскусствоИсторияКулинарияКультураМаркетингМатематикаМедицинаМенеджментОхрана трудаПравоПроизводствоПсихологияРелигияСоциологияСпортТехникаФизикаФилософияХимияЭкологияЭкономикаЭлектроника

Информационная безопасность. Основные определения

|

|

Под автоматизированней системой обработки информации мы будем понимать систему, состоящую из персонала и комплекса и комплекса средств автоматизации его деятельности, реализующие информационную технологию установленных функций

Информационная безопасность имеет три базовых свойства:

Конфиденциальность - ознаающаыя что доступ к информации могут получить только легальные пользователи

Конфиденциальность - ознаающаыя что доступ к информации могут получить только легальные пользователи

Целостность - обеспечивающая что защищаемая информация может быть изменена только законными и имеющими полномочия пользователи, информация внутренне не противоречива, и, если данная функция применима, отражает реальное положение вещей.

Целостность - обеспечивающая что защищаемая информация может быть изменена только законными и имеющими полномочия пользователи, информация внутренне не противоречива, и, если данная функция применима, отражает реальное положение вещей.

Доступность - гарантирует беспрепятственный доступ защищаемой информации для законных пользователей

Доступность - гарантирует беспрепятственный доступ защищаемой информации для законных пользователей

Деятельность направленная на на предотвращение утечки не санкционированных и непреднамеренных воздействий на защищаемую информацию принято называть защитой информации ГОСТ Р 50922-96

Система защиты информации автоматизированней системы - совокупность технических, программных и программно-технических средств защиты информации и средств контроля эффективности защиты информации ГОСТ Р 50922-96

Сервисы сетевой безопасности - представляют собой механизмы защиты информации, обрабатываемой в распределенных вычислительных системах, сетях.

Инженерно-технические методы ставят своей целью обеспечение защиты информации об утечках по техническим каналам

Правовые и организационные методы защиты информации - создают нормативную базу для организации различного рода деятельности, связанной с обеспечением информационной безопасности.

Теоретические методы обеспечения ИБ решают две основные задачи:

Формализация разного рода процессов, связанных с обеспечением ИБ

Формализация разного рода процессов, связанных с обеспечением ИБ

Строгое обоснование корректности три и адекватности функционирования систем обеспечения ИБ при проведения анализа их защищенности.

Строгое обоснование корректности три и адекватности функционирования систем обеспечения ИБ при проведения анализа их защищенности.

Субъект доступа -

Объект доступа -

Объект информатизации - совокупность информационных ресурсов, средств и систем обработки информации, используемых в соответствии с заданной информационной технологией, средств обеспечения объекта информации, помещений или объектов, в которых они установлены, или помещения и объекты, представленные для ведения конфиденциальных разговоров.

Защита должна осуществляться в соответствии со следущими основными принципами

1. Защита должна обеспечивается на всех этапах жизненного цикла АСЗИ, на всех технологических этапах обработки информации и во всех режимах функционирования технических, программных и программно-технических средств АСЗИ

2. Система защиты должна контролировать доступ к защищаемой информации, обрабатываемой в АС

3. Система защиты должна обеспечивать шифрование информации ограниченного доступа при ее передаче по каналам связи незащищенным от несанкционированного доступа к информации организационно техническими мерами

4. АСЗИ в которых обрабатывается информация, содержащие сведения, составляющие гос тайну и служебная информация ограниченного распространения, а тк же для которых установлены особые правила доступа к информационным ресурсам не должны включаться в состав средств международного информационного обмена

5. Включаение указанных АСЗИ в состав средств открытых телекоммуникационных сетей не используемых для международного информационного обмена возможно только после проведений необходимых исследований и получения положительного заключения экспертной организации

6. В системе защиты должны использоваться только средства защиты от НСД к информации, сертефицированные в установленном порядке системе сертификации ФСБ Россииили средства защиты на которые положены положительные заключения экспертных организаций о соответствий указанных средств к предъявляемым к ним требований

7. Система защиты должна регистрировать события связанные с обеспечением защиты

8. Должна быть орагнизована раз решительная система доступа к информационным ресурсам АС при которой разрешено только то, что описано в правах доступа.

9. Пользователи АСЗИ предоставляются право работать только с теми средствами и ресурсами, которые необходимы им для выполнения установленных должностных обязанностей.

10. Доступ к защищаемой информации АСЗИ должен быть персонифицирован

11. Должен быть определен порядок смены атрибутов безопаснсотей пользователя

12. В случае лишения пользователя прав доступа его пароли и аутенфицирующая информация должны ликвидироваться

13. Должен быть определен круг пользователей, должны быть назначены администраторы безопасности

14. Любое число из числа пользователей системы должно сообщать в установленном порядке о ставшем ему известном факте нарушения

15. Технические, программные и программно-технические средства компьютерной системы должны удовлетворять требованиям, предъявляемые к ним средствами системное защиты

16. Эксплуатация АСЗИ возможна только после получения положительного заключения экспортной организации о соответствии системы защиты требуемого уровня защиты от несанкционированного доступа к защите информации

17. Изменения технических, программных и программно-технических средств системы в процессе эксплуатации системы не должны приводить к нарушению ее штатной работы, включая штатную работу системы защиты или к образованию каналов утечки защищаемой информации

18. Зашифрованная информация и носители зашифрованной информации, если ранее носители не содержали защищенную информацию, являются несекретными

19. Должны быть предусмотрена возможность контроля правильного функционирования средств и системы защиты. Контроль может быть либо периодическим либо инициироваться по мере необходимости контролирующими органами.

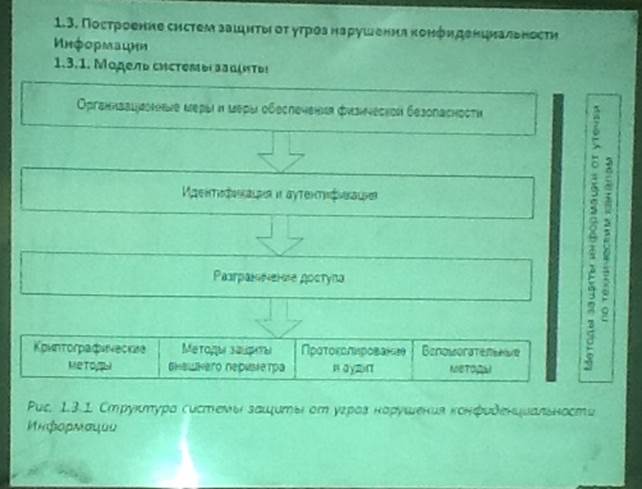

Организационные меры и меры обеспечения ИБ

Организационные меры и меры обеспечения ИБ

Развертывание системы контроля и разграничение физического доступа к элементам автоматизированной системы

Развертывание системы контроля и разграничение физического доступа к элементам автоматизированной системы

Создание службы охраны и физической безопасности

Создание службы охраны и физической безопасности

Организация механизмов контроля за перемещением сотрудников и посетителей

Организация механизмов контроля за перемещением сотрудников и посетителей

Разработка и внедрение регламентов, должностных инструкции

Разработка и внедрение регламентов, должностных инструкции

Регламентация порядка работы с носителями, содержании конфидециальную информацию.

Регламентация порядка работы с носителями, содержании конфидециальную информацию.

Идентификация субъекта доступа заключается в том, что субъект сообщает системе иденьификационную информацию о себе - имя, учетный номер и таким образом идентифицирует себя

Аудентификация субъекта заключается в том, что субъект предоставляет ОС помимо идентификационной информации еще и аутенфикационную информацию, подтверждая что он является именно теп пользователем, к кому относится эта информация

Авторизация происходит после успешной идентификации и аутетнтификации. При авторизации субъекта система выполняет действия, что бы субект начал действовать в системе.

Особенности парольных систем аутетнтификации:

Относительная простота реализации

Традиционность. Механизмы парольной защиты для большинства пользователей и не вызывает психологического отторжения пароль может быть получен злоумышленником одним из трех спобособов:

За счет использование слабостей человеческого фактора

За счет использование слабостей человеческого фактора

Путем подборка

Путем подборка

Полные перелом

Полные перелом

Переобор по словарю

Переобор по словарю

Подбор с использованием сведений о пользователе

Подбор с использованием сведений о пользователе

За счет использования недостатков реализации парольных систем

За счет использования недостатков реализации парольных систем

Date: 2015-09-24; view: 732; Нарушение авторских прав