Полезное:

Как сделать разговор полезным и приятным

Как сделать объемную звезду своими руками

Как сделать то, что делать не хочется?

Как сделать погремушку

Как сделать так чтобы женщины сами знакомились с вами

Как сделать идею коммерческой

Как сделать хорошую растяжку ног?

Как сделать наш разум здоровым?

Как сделать, чтобы люди обманывали меньше

Вопрос 4. Как сделать так, чтобы вас уважали и ценили?

Как сделать лучше себе и другим людям

Как сделать свидание интересным?

Категории:

АрхитектураАстрономияБиологияГеографияГеологияИнформатикаИскусствоИсторияКулинарияКультураМаркетингМатематикаМедицинаМенеджментОхрана трудаПравоПроизводствоПсихологияРелигияСоциологияСпортТехникаФизикаФилософияХимияЭкологияЭкономикаЭлектроника

Пакетные фильтры

|

|

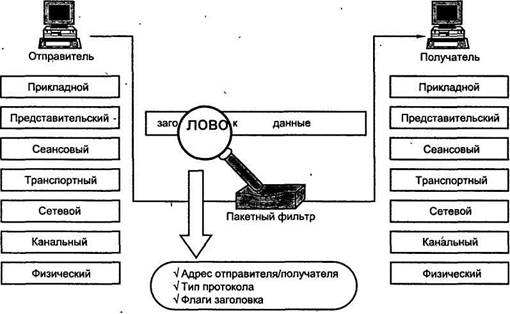

Пакетные фильтры (packet filter) — это одни из первых и самые распространенные межсетевые экраны, которые функционируют на третьем, сетевом, уровне и принимают решение о разрешении прохождения трафика в сеть на основании информации, находящейся в заголовке пакета. Многие фильтры также могут оперировать заголовками пакетов и более высоких уровней (например TCP или UDP). Распространенность этих межсетевых экранов связана с тем, что именно эта технология используется в абсолютном большинстве маршрутизаторов (т.н. экранирующий маршрутизатор, screening router) и даже коммутаторах. В качестве параметров, используемых при анализе заголовков сетевых пакетов, могут использоваться:

• адреса отправителей и получателей;

• тип протокола (TCP, UDP, ICMP и т. д.);

• номера портов отправителей и получателей (для TCP и UDP-трафика);

• другие параметры заголовка пакета (например, флаги ТСР-заголовка).

С помощью данных параметров, описанных в.специальном наборе правил, можно задавать достаточно гибкую схему разграничения доступа. При поступлении пакета на любой из интерфейсов маршрутизатора, он сначала определяет, может ли он доставить пакет по назначению (т. е. может ли осуществить процесс маршрутизации). И только потом маршрутизатор сверяется с набором правил (так называемый список контроля доступа, access control list), проверяя, должен ли он маршрутизировать этот пакет. При создании правил для пакетных фильтров можно использовать два источника информации: внутренний и внешний. Первый источник включает в себя уже названные поля заголовка сетевого пакета. Второй, реже используемый источник оперирует информацией, внешней по отношению к сетевым пакетам. Например, дата и время прохождения сетевого пакета.

Сетевые фильтры, обладая рядом достоинств, не лишены и ряда серьезных недостатков. Во-первых, исходя из того, что они анализируют только заголовок (такие фильтры получили название stateless packet filtering), за пределами рассмотрения остается поле данных, которое может содержать информацию, противоречащую политике безопасности. Например, в данном поле может содержаться команда на доступ к файлу паролей по протоколу FTP или HTTP, что является признаком враждебной деятельности. Другой пример. Пакетный фильтр может пропустить в защищаемую сеть TCP-пакет от узла, с которым в настоящий момент не открыто никаких активных сессий. Так как межсетевой экран, функционирующий на сетевом уровне, не анализирует информацию, присущую транспортному и более высокому уровню, то он пропустит такой пакет в сеть. В целом недостаток пакетных фильтров заключается в том, что они не умеют анализировать трафик на прикладном уровне, на котором совершается множество атак — проникновение вирусов, Internet-червей, отказ в обслуживании и т. д.

Другой недостаток пакетных фильтров — сложность настройки и администрирования. Приходится создавать как минимум два правила для каждого типа разрешенного взаимодействия (для входящего и исходящего трафика). Неконтролируемое увеличение числа правил может приводить к появлению брешей в первой линии обороны, создаваемой пакетными фильтрами. Известны случаи, когда таблицы правил маршрутизаторов содержали тысячи правил. Увеличение числа правил несет с собой и еще одну проблему — снижение производительности межсетевого экрана. Ведь пришедший пакет проверяется на соответствие таблице правил, начиная с ее верха, что в свою очередь требует внимательного отношения к порядку следования правил. Такая проверка осуществляется до тех пор, пока не будет найдено соответствующее правило или не будет достигнут конец таблицы.

Еще один недостаток пакетных фильтров — слабая аутентификация трафика, которая осуществляется только на основе адреса отправителя. Текущая версия протокола IP (v4) позволяет без труда подменять такой адрес, подставляя вместо него любой из адресов, принадлежащий адресному пространству IP-протокола, реализуя тем самым атаку «подмена адреса» (IP Spoofing). И даже если адрес компьютера-отправителя не изменялся, то что мешает злоумышленнику сесть за этот компьютер. Ведь сетевой фильтр не запрашивает у пакета идентификатор и пароль пользователя, так как эта информация принадлежит прикладному уровню.

Данные МСЭ могут быть реализованы как аппаратно, так и программно, например, в ОС Windows 2000, Unix и т. д. Причем пакетный фильтр может быть установлен не только на устройстве, расположенном на границе между двумя сетями (например на маршрутизаторе), но и на рабочей станции пользователя, повышая тем самым ее защищенность.

Однако простота реализации пакетных фильтров, их высокая производительность и малая цена (зачастую такие фильтры являются свободно распространяемыми) перевешивает указанные недостатки и обуславливает их повсеместное распространение и использование как обязательного (а зачастую единственного) элемента системы сетевой безопасности. Кроме того, они являются составной частью практически всех межсетевых экранов, использующих контроль состояния и описываемых далее.

| Достоинства | Недостатки |

| Высокая скорость работы Простота реализации Данная возможность встроена во все маршрутизаторы и многие ОС, что не требует дополнительных финансовых затрат Низкая стоимость или свободное распространение (в случае приобретения) | Отсутствует возможность анализа прикладного уровня Нет защиты от подмены адреса Сложность настройки и администрирования При увеличении числа правил возможно снижение производительности Требуется детальное знание сетевых услуг и протоколов Нет контроля состояния соединения Трудность функционирования в сетях с динамическим распределением адресов |

Рис.1. «Пакетный фильтр»

Date: 2015-09-24; view: 663; Нарушение авторских прав