Полезное:

Как сделать разговор полезным и приятным

Как сделать объемную звезду своими руками

Как сделать то, что делать не хочется?

Как сделать погремушку

Как сделать так чтобы женщины сами знакомились с вами

Как сделать идею коммерческой

Как сделать хорошую растяжку ног?

Как сделать наш разум здоровым?

Как сделать, чтобы люди обманывали меньше

Вопрос 4. Как сделать так, чтобы вас уважали и ценили?

Как сделать лучше себе и другим людям

Как сделать свидание интересным?

Категории:

АрхитектураАстрономияБиологияГеографияГеологияИнформатикаИскусствоИсторияКулинарияКультураМаркетингМатематикаМедицинаМенеджментОхрана трудаПравоПроизводствоПсихологияРелигияСоциологияСпортТехникаФизикаФилософияХимияЭкологияЭкономикаЭлектроника

Требованимя к безопасности протокола

|

|

1. Аутентификация (нешироковещательная):

· аутентификация субъекта

· аутентификация сообщения

· защита от повтора

2. Аутентификация при рассылке по многим адресам или при подключении к службе подписки/уведомления:

· неявная (скрытая) аутентификация получателя

· аутентификация источника

3. Авторизация (доверенной третьей стороной)

4. Свойства совместной генерации ключа:

· аутентификация ключа

· подтверждение правильности ключа

· защищенность от чтения назад

· формирование новых ключей

· защищенная возможность договориться о параметрах безопасности

5. Конфиденциальность

6. Анонимность:

· защита идентификаторов от прослушивания (несвязываемость)

· защита идентификаторов от других участников

7. Ограниченная защищенность от атак типа «отказ в обслуживании»

8. Инвариантность отправителя

9. Невозможность отказа от ранее совершенных действий:

· подотчётность

· доказательство источника

· доказательство получателя

10. Безопасное временное свойство

3.Протокол Ди́ффи-Хе́ллмана (англ. Diffie-Hellman, DH) — криптографический протокол, позволяющий двум и более сторонам получить общий секретныйключ, используя незащищенный от прослушивания канал связи. Полученный ключ используется для шифрования дальнейшего обмена с помощью алгоритмов симметричного шифрования.

Схема открытого распределения ключей, предложенная Диффи и Хеллманом, произвела настоящую революцию в мире шифрования, так как снимала основную проблему классической криптографии — проблему распределения ключей.

В чистом виде алгоритм Диффи-Хеллмана уязвим для модификации данных в канале связи, в том числе для атаки «Человек посередине», поэтому схемы с его использованием применяют дополнительные методы односторонней или двусторонней аутентификации. Передача ключа по открытым каналам была большой проблемой криптографии 20 века. Но эту проблему удалось решить после появления алгоритма Диффи-Хеллмана. Данный алгоритм позволил дать ответ на главный вопрос: «Как при обмене зашифрованными посланиями уйти от необходимости передачи секретного кода расшифровки, который, как правило, не меньше самого послания?» Открытое распространение ключей Диффи-Хеллмана позволяет паре пользователей системы выработать общий секретный ключ, не обмениваясь секретными данными. Основы криптографии с открытыми ключами были выдвинуты Уитфилдом Диффи (Whitfield Diffie) и Мартином Хеллманом (Martin Hellman), а также независимо от них Ральфом Мерклом (Ralph Merkle). Их вкладом в криптографию было убеждение, что ключи можно использовать парами — ключ шифрования и ключ дешифрирования — при условии, что исключается возможность определения содержимого ключа для дешифрования исходя из содержимого открыто передаваемого ключа для шифрования. Диффи и Хеллман впервые представили эту идею на Национальной компьютерной конференции 1976 года, а через несколько месяцев была опубликована их основополагающая работа «New Directions in Cryptography» («Новые направления в криптографии»)[1]. Годом позже был изобретён первый алгоритм асимметричного шифрования RSA, который позволил решить проблему общения через незащищённый канал. В уже истёкшем патенте U.S. Patent 4 200 770 в качестве создателей данного алгоритма указано три автора — Хеллман, Диффи и Меркл.Только в декабре 1997 года появилась обновлённая информация о том, что Малькольм Вильямсон уже в 1974 году изобрёл математический алгоритм, основанный на коммутативности показателей при последовательном возведении в степень

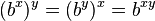

( ). Данный метод можно назвать аналогом алгоритма Диффи-Хеллмана[3].

). Данный метод можно назвать аналогом алгоритма Диффи-Хеллмана[3].

Описание алгоритма:

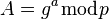

Предположим, существует два абонента: Алиса и Боб. Обоим абонентам известны некоторые два числа g и p, которые не являются секретными и могут быть известны также другим заинтересованным лицам. Для того, чтобы создать неизвестный более никому секретный ключ, оба абонента генерируют большие случайные числа: Алиса — число a, Боб — число b. Затем Алиса вычисляет значение[5] (1):

(1)

(1)

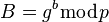

и пересылает его Бобу, а Боб вычисляет (2):

(2)

(2)

и передаёт Алисе. Предполагается, что злоумышленник может получить оба этих значения, но не модифицировать их (то есть, у него нет возможности вмешаться в процесс передачи).

На втором этапе Алиса на основе имеющегося у неё a и полученного по сети B вычисляет значение (3):

(3)

(3)

Боб на основе имеющегося у него b и полученного по сети A вычисляет значение (4):

(4)

(4)

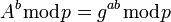

Как нетрудно видеть, у Алисы и Боба получилось одно и то же число (5):

(5)

(5)

Его они и могут использовать в качестве секретного ключа, поскольку здесь злоумышленник встретится с практически неразрешимой (за разумное время) проблемой вычисления (3) или (4) по перехваченным  и

и  , если числа p, a, b выбраны достаточно большими. Наглядная работа алгоритма показана на рисунке[6].

, если числа p, a, b выбраны достаточно большими. Наглядная работа алгоритма показана на рисунке[6].

При работе алгоритма каждая сторона:

1. генерирует случайное натуральное число a — закрытый ключ

2. совместно с удалённой стороной устанавливает открытые параметры p и g (обычно значения p и g генерируются на одной стороне и передаются другой), где

p является случайным простым числом

(p-1)/2 также должно быть случайным простым числом (для повышения безопасности)[7]

g является первообразным корнем по модулю p

3. вычисляет открытый ключ A, используя преобразование над закрытым ключом

A = ga mod p

4. обменивается открытыми ключами с удалённой стороной

5. вычисляет общий секретный ключ K, используя открытый ключ удаленной стороны B и свой закрытый ключ a

K = Ba mod p

К получается равным с обеих сторон, потому что:

Ba mod p = (gb mod p)a mod p = gab mod p = (ga mod p)b mod p = Ab mod p

В практических реализациях для a и b используются числа порядка 10100 и p порядка 10300. Число g не обязано быть большим и обычно имеет значение в пределах первого десятка.

Рисунок- 1

Date: 2015-09-18; view: 684; Нарушение авторских прав