Полезное:

Как сделать разговор полезным и приятным

Как сделать объемную звезду своими руками

Как сделать то, что делать не хочется?

Как сделать погремушку

Как сделать так чтобы женщины сами знакомились с вами

Как сделать идею коммерческой

Как сделать хорошую растяжку ног?

Как сделать наш разум здоровым?

Как сделать, чтобы люди обманывали меньше

Вопрос 4. Как сделать так, чтобы вас уважали и ценили?

Как сделать лучше себе и другим людям

Как сделать свидание интересным?

Категории:

АрхитектураАстрономияБиологияГеографияГеологияИнформатикаИскусствоИсторияКулинарияКультураМаркетингМатематикаМедицинаМенеджментОхрана трудаПравоПроизводствоПсихологияРелигияСоциологияСпортТехникаФизикаФилософияХимияЭкологияЭкономикаЭлектроника

Классификация НСД

|

|

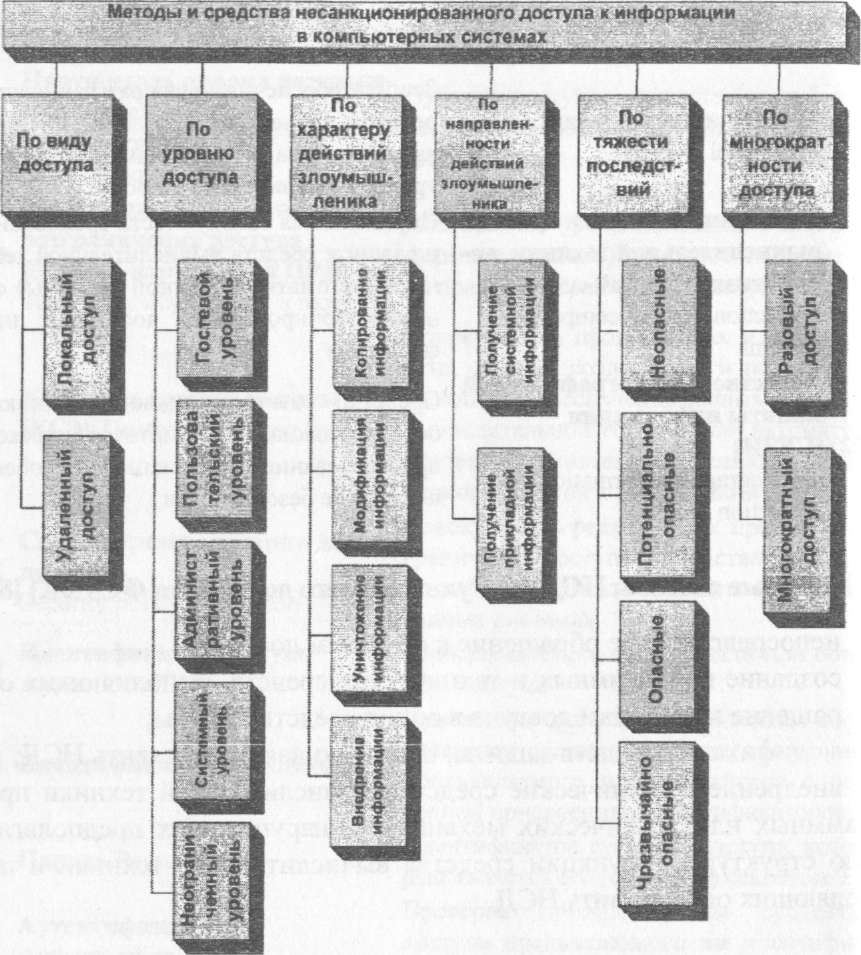

Методы и средства несанкционированного получения информации из КС можно классифицировать, исходя из разных признаков [16] (рис.13):

по виду доступа, по уровню доступа,

по характеру действий злоумышленника, по многократности доступа, по направленности действий злоумышленника, по тяжести последствий.

Рис. 13. Классификация методов и средств НСД в КС

Рис. 13. Классификация методов и средств НСД в КС

|

По виду доступа все методы и средства можно разделить на две большие группы. К первой группе относятся методы и средства, используемые при локальном (физическом) доступе к КС, а ко второй - методы и средства, используемые при удаленном доступе (по компьютерной сети). Как правило, любая, даже самая надежная КС, при наличии у злоумышленника локального доступа, достаточных сил и средств и достаточного времени, не сможет обеспечить сохранности информации. При удаленном доступе КС может быть достаточно надежно защищена, но, с другой стороны, абсолютной безопасности КС, имеющей физическое подключение к сетям передачи данных, гарантировать также нельзя.

По уровню доступа методы и средства несанкционированного получения информации обычно разделяют на методы и средства: гостевого; пользовательского; административного; системного; неограниченного уровня.

Во многих современных операционных системах имеются встроенные учетные записи, предоставляющие их владельцам гостевой, административный, системный или неограниченный доступ. При создании дополнительных учетных записей в большинстве современных операционных систем можно указать любой уровень доступа, но изменить его для встроенных учетных записей зачастую невозможно.

По характеру действий злоумышленника используемые им методы и средства могут быть направлены на следующие цели: копирование; модификацию; уничтожение; внедрение информации.

По многократности доступа выделяют методы и средства, направленные на: разовое получение НСД; многократное получение НСД.

В первом случае задача предупреждения несанкционированных действий злоумышленника значительно осложняется, однако часто, поскольку последний не заботится о сокрытии факта таких действий, несколько облегчается задача выявления таких действий. Во втором случае задача предупреждения упрощается, но усложняется задача выявления, поскольку основное внимание злоумышленник, планирующий многократно проникать в КС, сосредотачивает на сокрытии всех признаков такого проникновения.

По направленности действий злоумышленника методы и средства несанкционированного получения информации из КС подразделяются на методы и средства, направленные на получение системной информации (файлы паролей, ключей шифрования, перечни учетных записей, схемы распределения сетевых адресов и т.п.); методы и средства, направленные на получение собственно прикладной информации.

Многих злоумышленников, проникающих в КС, подключенные к глобальным сетям, вообще не интересует хранящаяся в этих КС прикладная информация или интересует лишь в той степени, в какой она позволяет получить доступ к системной информации. Обычно такие злоумышленники используют подобные КС либо в качестве промежуточных узлов для проникновения в другие КС, либо для несанкционированного хранения собственной информации.

По тяжести последствий используемые злоумышленниками методы и средства несанкционированного получения информации Можно разделить: на неопасные (сканирование портов, попытки установления соединений и т.п.), потенциально опасные (получение доступа к содержимому подсистем хранения данных, попытки подбора паролей и т.п.), опасные (получение доступа с высоким уровнем полномочий, модификация информации в КС, копирование системной и прикладной информации, создание собственной информации и т.п.), чрезвычайно опасные (уничтожение информации, блокирование доступа легальных пользователей к КС и т.п.).

Локальный доступ. Как уже отмечалось, при наличии у злоумышленника локального доступа к КС и благоприятной для него обстановки он сможет обойти практически любую защиту.

Рассмотрим подробнее методы и средства несанкционированного доступа к информации, которые можно применить на локальном уровне.

Прежде всего, злоумышленник может воспользоваться одним из самых древних способов, против которого не сможет противостоять никакая КС, - хищением. Хищение информации, ее носителей, отдельных компонентов КС и, учитывая современные тенденции к миниатюризации СВТ, целых КС было и остается одним из самых распространенных способов несанкционированного получения информации.

Вторым распространенным методом несанкционированного получения информации при локальном доступе к КС является использование открытого сеанса легального пользователя. Здесь возможности злоумышленника определяются лишь временем, на которое он получает доступ к КС, полномочиями в КС легального пользователя и наличием (точнее, отсутствием) контроля со стороны легального пользователя или его коллег.

Близким к указанному выше методу является подбор пароля легального пользователя. Этот метод более «заметен» со стороны компонентов КС, обеспечивающих безопасность, однако также оказывается достаточно эффективным.

Методом локального несанкционированного доступа является также использование учетной записи легального пользователя для расширения полномочий в КС. Он отличается от метода использования открытого сеанса легального пользователя тем, что в данном случае злоумышленнику не требуется выдавать себя за другого, поскольку он в силу тех или иных причин сам имеет доступ к КС.

Наконец, часто злоумышленнику, имеющему локальный доступ к КС, не нужно вообще обладать квалификацией даже среднего уровня, чтобы получить несанкционированный доступ к информации этой КС. Во многих случаях ему достаточно прибегнуть к такому простому приему, как загрузка альтернативной операционной системы.

Такая система может загружаться как с дискеты, так и с компакт- диска. Особой разновидностью этого метода является срабатывание функции автозапуска в Windows 98. Воспользовавшись этим изъяном, злоумышленник может запустить нужную ему программу даже на системе с Windows 98, защищенной с помощью экранной заставки с паролем.

Удаленный доступ. В отличие от локального доступа, палитра методов и средств несанкционированного получения информации из КС при удаленном доступе значительно шире и достаточно сильно зависит от используемой операционной системы (ОС), настройки параметров безопасности и т.п.

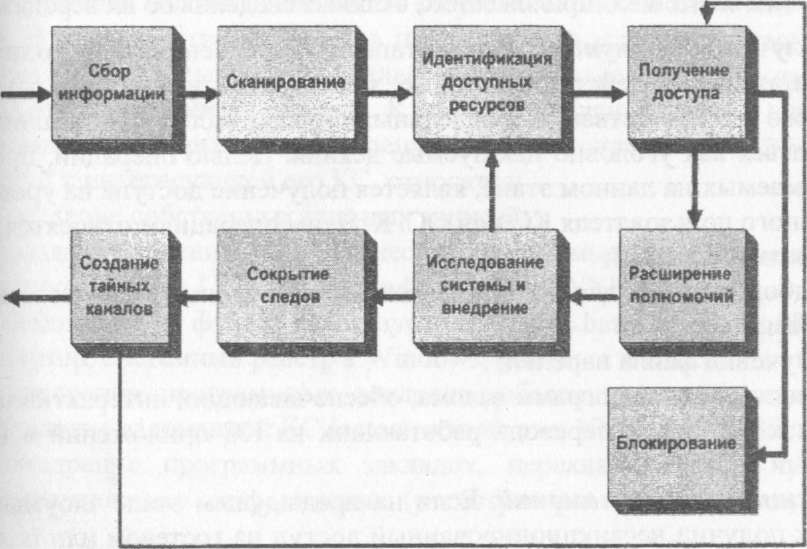

Типовой алгоритм удаленного проникновения в КС, которой пользуется большинство злоумышленников, представлен на рис. 14.

Рис. 14. Типовая схема несанкционированного получения информации из КС при удаленном доступе

Рис. 14. Типовая схема несанкционированного получения информации из КС при удаленном доступе

|

Сбор информации. На этапе сбора информации злоумышленник определяет группу 1Р-адресов КС организации, доступных из сети общего пользования. Строго говоря, этапы сбора информации, сканирования, идентификации доступных ресурсов и, в какой-то мере, получения доступа могут предприниматься не злоумышленниками, а другими пользователями, которые сканируют все открытые порты КС.

Сканирование. Составив предварительную схему сети и наметив предварительный перечень наиболее уязвимых ее узлов, злоумышленник, как правило, переходит к сканированию. Сканирование позволяет выявить реально работающие КС исследуемой организации, доступные по Internet, определить тип и версию ОС, под управлением которых они работают, а также получить перечни портов TCP и UDP, открыть«на выявленных КС.

Идентификация доступных ресурсов. Очертив круг КС организации, которые представляют собой для злоумышленника наибольший интерес, он переходит к следующему этапу - идентификации доступных ресурсов.

Тщательно проведенная идентификация доступных ресурсов выбранной для несанкционированного доступа КС может дать злоумышленнику информацию о доступных по сети дисках и папках, о пользователях и группах, имеющих доступ к данной КС, а также о выполняющихся на этой КС приложениях, включая сведения об их версиях.

Получение доступа. На этом этапе злоумышленник переходит к стадии активных действий, которые, как правило, выходят за рамки простого любопытствах, а в отдельных случаях могут уже квалифицироваться как уголовно наказуемые деяния. Целью операций, предпринимаемых на данном этапе, является получение доступа на уровне легального пользователя КС или ОС. К таким операциям относятся:

перехват паролей;

подбор паролей для доступа к совместно используемым сетевым ресурсам;

получение файла паролей;

использование программ взлома, обеспечивающих интерактивный доступ к КС путем перевода работающих на КС приложений в нештатный режим.

Расширение полномочий. Если на предыдущем этапе злоумышленник получил несанкционированный доступ на гостевом или пользовательском уровне, он, как правило, постарается расширить свои полномочия и получить, как минимум, административный уровень. Для этого в большинстве случаев применяются такие же средства взлома и подбора паролей, а также программы взлома, что и при доступе на локальном уровне.

Расширение полномочий позволяет злоумышленнику не только получить полный доступ к интересующей его КС, но и внести себя в список легальных администраторов, а также, возможно, сразу же получить административный доступ к другим КС организации.

Исследование системы и внедрение. Получив доступ на административном уровне, злоумышленник изучает все имеющиеся на взломанной КС файлы и, найдя интересующую его информацию, завершает несанкционированный сеанс связи либо, если такая информация отсутствует или целью проникновения было не получение информации, а само проникновение, приступает к изучению других доступных ему в качестве администратора взломанной КС систем.

Процесс повторяется, начиная с этапа идентификации ресурсов, и заканчивается внедрением в следующую КС организации.

Сокрытие следов. Получение административного доступа может понадобиться злоумышленнику в том случае, если ему по каким-то причинам нужно скрыть следы проникновения. Часто для облегчения своей задачи в будущем злоумышленники оставляют на подвергшихся взлому КС утилиты, маскируя их под системные файлы. Однако к таким приемам прибегают только в тех случаях, когда вероятность обнаружения взлома оценивается злоумышленником как очень высокая. В большинстве же случаев после первого успешного проникновения в КС злоумышленник создает на ней тайные каналы доступа.

Создание тайных каналов. К методам создания тайных каналов, с помощью которых злоумышленник может получать многократный доступ к интересующей его КС, относятся: создание собственных учетных записей;

создание заданий, автоматически запускаемых системным планировщиком (сгоп в Unix, AT в Windows NT/2000/XP);

модификация файлов автозапуска (autoexec.bat в Windows 98, папка Startup, системный реестр в Windows, файлы гс в Unix);

внедрение программных закладок, обеспечивающих удаленное управление взломанной КС (netcat, remote.exe, VNC, Back Orifice);

внедрение программных закладок, перехватывающих нужную злоумышленнику информацию (регистраторы нажатия клавиш и т.п.);

внедрение программных закладок, имитирующих работу' полезных программ (например, окно входа в систему).

Блокирование. Иногда злоумышленники, не получив доступа к нужной им системе, прибегают к блокированию (DoS - Denial of Service). В результате подвергнувшаяся блокированию КС перестает отвечать на запросы легальных пользователей, т.е. возникает состояние «отказ в обслуживании». Причем далеко не всегда состояние DoS КС является самоцелью злоумышленников. Часто оно инициируется для того, чтобы вынудить администратора перезагрузить систему. Однако нередко это нужно злоумышленнику, чтобы выдать свою систему за систему, намеренно переведенную им в состояние DoS. Наконец, в последнее время состояние DoS, от которого не застрахована ни одна современная КС, подключенная к Internet, используется в качестве средства кибертерроризма.

Построение модели злоумышленника. Для создания эффективной системы защиты информации необходимо проанализировать и систематизировать природу и действия противостоящего врага.

Построение модели злоумышленника [18]- это процесс классификации потенциальных нарушителей по следующим параметрам:

тип злоумышленника (конкурент, клиент, разработчик, сотрудник компании и т.д.);

положение злоумышленника по отношению к объектам защиты (внутренний, внешний);

уровень знаний об объектах защиты и окружении (высокий, средний, низкий);

уровень возможностей по доступу к объектам защиты (максимальные, средние, минимальные);

время действия (постоянно, в определенные временные интервалы); место действия (предполагаемое месторасположение злоумышленника во время реализации атаки).

Присвоив перечисленным параметрам модели злоумышленника качественные значения, можно определить потенциал злоумышленника (интегральную характеристику возможностей злоумышленника по реализации угроз).

Date: 2015-08-15; view: 1319; Нарушение авторских прав