Полезное:

Как сделать разговор полезным и приятным

Как сделать объемную звезду своими руками

Как сделать то, что делать не хочется?

Как сделать погремушку

Как сделать так чтобы женщины сами знакомились с вами

Как сделать идею коммерческой

Как сделать хорошую растяжку ног?

Как сделать наш разум здоровым?

Как сделать, чтобы люди обманывали меньше

Вопрос 4. Как сделать так, чтобы вас уважали и ценили?

Как сделать лучше себе и другим людям

Как сделать свидание интересным?

Категории:

АрхитектураАстрономияБиологияГеографияГеологияИнформатикаИскусствоИсторияКулинарияКультураМаркетингМатематикаМедицинаМенеджментОхрана трудаПравоПроизводствоПсихологияРелигияСоциологияСпортТехникаФизикаФилософияХимияЭкологияЭкономикаЭлектроника

Г Примечание J

|

|

Конечно, можно воспользоваться и средствами автоматической репликации для такого переноса данных (создать пустую папку и добавить ее в репликацию), как описывается ниже. Но при большом объеме файлов ресурсов системы может не хватить для нормального завершения операции. Например, на практике автора система потребовала изменения настроек в реестре при попытке создания автоматической копии структуры папок документов объемом порядка 5 Гбайт.

Репликация DFS

Как уже говорилось, структуру DFS можно сделать отказоустойчивой. Каждую ссылку можно продублировать, создав вторую ссылку на аналогичный

Структура DFS-ломсни хранится в службе каталогов (AD).

сетевой ресурс на другом компьютере. В результате при недостижимости одного ресурса клиенты будут автоматически перенаправлены к функционирующему компьютеру. Причем система может автоматически синхронизировать эти ресурсы. Если данные будут изменены в папке по одной ссылке, то в папке по другой ссылке они будут продублированы.

Реплицируемые ресурсы должны быть расположены в папках с NTFS 5.0,

поскольку система использует систему протоколирования этой файловой

структуры для отслеживания изменений. I

Если необходимо использовать ограничения прав доступа к документам в папках DFS, то эти настройки следует применить только к папкам сервера 0\<имя__сервера>\<имя__папки>). Иначе при создании ссылки DFS по новому месту репликации папка унаследует права родительской структуры.

По умолчанию репликация не включена. Чтобы организовать синхронизацию данных нескольких серверов, необходимо выделить соответствующие ссылки на ресурсы и выбрать команду Синхронизовать. При создании репликации требуется указать, какой ресурс будет являться основным (мастером). Когда первоначальная репликация завершится, все ссылки станут равнозначными: изменение в одном месте повлечет изменение по другой ссылке.

Автоматически синхронизируются не все файлы. Из репликации исключаются временные файлы (список расширений можно просмотреть в настройках). Сами файлы реплицируются только после того, как с ними завершена работа пользователя. Иными словами, если пользователь открыл файл и работает с ним в течение всего дня, то копия файла по реплицируемой ссылке изменится только после завершения работы — вечером.

Если два пользователя одновременно работают с одним и тем же файлом в

различных репликах, то система разрешит такой конфликт путем сохранения

тех изменений, которые были внесены в файл, сохраненный позже. }

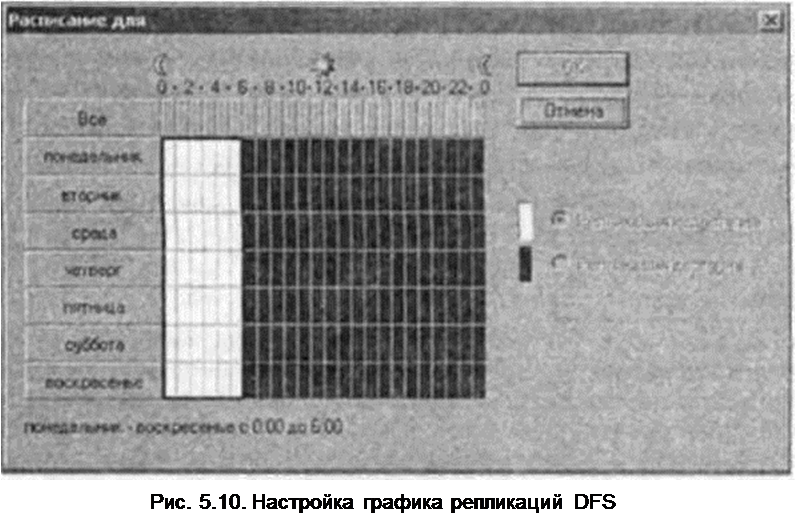

Репликацию можно использовать для поддержания копий документов на нескольких территориально разделенных площадках. В этом случае часто имеет смысл ограничить время репликации периодами минимальной загрузки канала. Для этого в меню расписания следует определить разрешенные периоды, в течение которых будет проводиться синхронизация данных.

Настраивается график репликации в задаче AD Пользователи и компьютеры. Открыв оснастку, следует включить отображение дополнительных функций (Вид:-■-> Дополнительные функции) и найти необходимый корень DF Открыв его свойства на вкладке Набор репликации, нужно нажать кноп Изменить расписание и отредактировать график (рис. 5.Ю).

|

График репликации можно задавать для каждого корня. При этом следует учитывать специфику использования данных и стоимость канала передачи данных в определенные периоды времени.

Учетные записи и права

Понятие учетной записи

Если вы имели опыт работы администрирования и работы с операционными системами Windows 9л:, то одной из главных отличительных особенностей профессиональных версий Windows воспринимается повышенное внимание к тому, кто и что делает на компьютере.

Программа, которая исполняется на компьютере с установленной операционной системой Windows NT/200.r/XP/Vista, всегда запущена от имени какого-либо пользователя и обладает данными ему правами. Если вы начали работу на компьютере, введя свое имя и пароль, то любая задача: графический редактор или почтовый клиент, дефрагментация диска или установка новой игры — будет выполняться от этого имени. Если запущенная программа вызывает в свою очередь новую задачу, то она также будет выполняться в контексте вашего имени. Даже программы, являющиеся частью операционной системы, например служба, обеспечивающая печать на принтер, или сама программа, которая запрашивает имя и пароль у пользователя, желающего начать работу на компьютере, выполняются от имени определенной учетной записи (Система). И так же, как программы, запускаемые обычным пользователем, эти службы имеют права и ограничения, которые накладываются используемой учетной записью.

Операционная система "различает" пользователей не по их имени (полному или сокращенному), а по специальному уникальному номеру (идентнфика-ру безопасности— SID)[20], который формируется в момент создания hoboi учетной записи. Поэтому учетные записи можно легко переименовывать, т нять любые иные их параметры. Для операционной системы после этих манипуляций ничего не изменится, поскольку такие операции не затрагивш идентификатор пользователя.

(Примечание J

При создании новой учетной записи обычно определяются только имя польз(вателя и его пароль. Но учетным записям пользователей — особенно при р; боте в компьютерных сетях — можно сопоставить большое количество разли» ных дополнительных параметров: сокращенное и полное имя, номера служд ного и домашнего телефонов, адрес электронной почты и право удаленно! подключения к системе и т. п. Такие параметры являются дополнительными, и: определение и использование на практике зависит от особенностей построен! конкретной компьютерной сети. Эти параметры могут быть использованы п| граммным обеспечением, например, для поиска определенных групп пользо! телей (см., например, группы по запросу).

Стандартные учетные записи имеют идентичные SID[21]. Например, s-l-5-18 это SID учетной записи Local System; s-1-5-19— учетной записи N' Authority\Local Service; SID s-l-5-20 "принадлежит" учетной записи Authority\Net\vork Service и т.д. Учетные записи пользователя домена "п< строены" по такой же структуре, но обычно еще более "нечитаемы", пример реального доменного SID:

S-1-5-21-61356107-1110077972-1376457959-104 62

Если при изменении имени входа пользователя в систему ничего "сущ< венного" для системы не происходит— пользователь для нее не изменила то операцию удаления учетной записи и последующего создания пользова' ля точно с таким же именем входа операционная система будет оценивать к, появление нового пользователя. Алгоритм формирования идентификато] безопасности пользователя таков, что практически исключается создан! двух учетных записей с одинаковым номером. В результате новый пользо!

тель не сможет, например, получить доступ к почтовому ящику, которым пользовался удаленный сотрудник с таким же именем, не прочтет зашифрованные им файлы и т. п.

Локальные и доменные учетные записи

При работе в компьютерной сети существуют два типа учетных записей. Локальные учетные записи создаются на данном компьютере. Информация q них хранится локально (в локальной базе безопасности компьютера) и локально же выполняется аутентификация такой учетной записи (пользова-шя).

Доменные учетные записи создаются на контроллерах домена. И именно контроллеры домена проверяют параметры входа такого пользователя в систему.

Чтобы пользователи домена могли иметь доступ к ресурсам локальной системы, при включении компьютера в состав домена Windows производится добавление группы пользователей домена в группу локальных пользователей, а группы администраторов домена— в группу локальных администраторов компьютера. Таким образом, пользователь, аутентифицированный контроллером домена, приобретает права пользователя локального компьютера. А администратор домена получает права локального администратора.

Необходимо четко понимать, что одноименные учетные записи различных компьютеров — это совершенно различные пользователи. Например, учетная запись, созданная на локальном компьютере с именем входа Иванов, и доменная учетная запись Иванов— это два пользователя. И если установить, что файл доступен для чтения "локальному Иванову", то "доменный Иванов" не сможет получить к нему доступ. Точнее, доменный Иванов сможет прочесть файл, если его пароль совпадает с паролем локального Иванова. Поэтому если на компьютерах одноранговой сети завести одноименных пользователей с одинаковыми паролями, то они смогут получить доступ к совместно используемым ресурсам автономных систем. Но после изменения одного из паролей такой доступ прекратится.

(~ Примечание)

I Обратите внимание, что в локальные группы можно включать не только ло-I кальные ресурсы (учетные записи пользователей и локальных групп), но и darn менные учетные записи.

После установки пакета Account Lockout and Management Tools в свойствах учетной записи отображается вкладка, на которой администратор может увидеть в том числе и количество неудачных попыток входа в систему (рис. 5.И). Данную информацию можно получить и выполнив непосредственный запрос к службе каталогов. В качестве фильтра можно указать сле-

дующую строку: I

(&(objectclass=user)(!(objectclass =computer))(!(badPwdCount=0)) I

(badPwdCount-*)) I

При необходимости вы можете создать такой запрос, сохранить его в оснаст-

ке управления AD и получать сведения о результатах подключения к домену

без установки упомянутого пакета. ]

|

Свойство: Орсхоо Дмигри* Апекслидрооич

Опубпнлое^уамйсйрги-ц-квты | Член групп | Вкодяшю звонки | Объект | Беэспасмость | Среда Сеансы | Удаленное управление | Профильслужбтерг.*«апов | COM* | ExchangeGenwal | Е-таЙ Addiecses j Общие |. Дярбс | Учетная запись | Про-риль | -Телефоны | Организаций | Exchange F«t*«| Exchange Advanced AddtoneJ Account Info

PmurtLttiSet [15.08.200411:17 54 |:.^n^H|

PawwoidExpires |07.12200411:17:54 ~ |m14$D 05H 23M

Locked: No

La^-tooorvTimeilafnp' 09.07.2004 a0fc35

SID |S-1-5-2V6135Sl0M11O}77972-l37845795S-l043b .$,10.№огу|

■imiiliiiiii i - ii —i j_________________ -j ([-| ■■■■ i им. 11 1 - и м Mi пнищ 11. i j. hl.l-1 т ii 4 i i iim iiiium

GUID fb2a£53d7-l9*3-43fb-a557-d?;^fa214b

i Properties On ack-2000.aik.nj

. ' ■ r ■. - ■ ■. ■ -

I Lact Logon ' |09.07.2004 9:08:35

tail Logoll |No Value Set "

kasl Bad Logon |U07.2004 1^3207

i Logon Count |tl6" gad Password Count 17

S«FV On Site DC M

OK

Отмена

Рис. 5.11. Дополнительные параметры учетной записи

Группы пользователей

Разные пользователи должны иметь разные права по отношению к компьютерной системе. Если в организации всего несколько сотрудников, то администратору не представляет особого труда индивидуально распределить нужные разрешения и запреты. Хотя и в этом случае возникают проблемы, например, при переходе сотрудника на другую должность администратор должен вспомнить, какие права были даны ранее, "снять" их и назначить новые, но принципиальной необходимости использования каких-либо объединений, групп пользователей не возникает.

Иная ситуация в средней организации. Назначить права доступа к папке для нескольких десятков сотрудников — достаточно трудоемкая работа. В этом случае удобно распределять права не индивидуально, а по группам пользователей, в результате чего управление системой существенно облегчается1. Поскольку книга посвящена, в первую очередь, работе в составе компьютерной сети, уделим особое внимание именно группам, создаваемым в доменах windows.

Исторически сложилось так, что существует несколько типов групп. Связано это в основном с необходимостью совместимости различных версий операционных систем.

Во-первых, есть группы, которым, как и пользователям, присваивается идентификатор безопасности. Это означает, что вы можете назначать права доступа, основываясь не на индивидуальном членстве, а сразу всей группе пользователей. И есть группы, которые не имеют такого SID. Например, Distribution Group. Объясняется это наличием групповых операций, для которых не нужно контролировать параметры безопасности. Например, создание группы пользователей для распространения программного обеспечения или группы для централизованной рассылки почты. Отсутствие SID не мешает в этом случае правильному функционированию программ, но существенно снижает нагрузку операционной системы.

Во-вторых, группы могут различаться по области действия. Например, существуют локальные группы, глобальные и универсальные.

| При смене должности пользователя достаточно переместить его в другую группу. При создании новых проектов права доступа к ним будут назначаться на основе существующих групп и т. п. |

| 7 3.IK 178S |

В-третьих, группы могут иметь постоянных членов (каждый пользователь назначается в соответствующую группу администратором) или основываться на выборке пользователей по каким-либо правилам. Например, можно создать группу, в которую будут включаться пользователи с записью в их свойствах, что они работают в "отделе 22". Изменилось соответствующее поле в свойствах пользователя — и при очередных операциях с данной группой система произведет выборку пользователей, "увидит" новых членов группы и выполнит необходимые действия. Обратите внимание, что такие группы с динамическим членством не имеют SID4 т. е. не могут быть использованы для контроля прав доступа.

Date: 2015-05-23; view: 443; Нарушение авторских прав