Полезное:

Как сделать разговор полезным и приятным

Как сделать объемную звезду своими руками

Как сделать то, что делать не хочется?

Как сделать погремушку

Как сделать так чтобы женщины сами знакомились с вами

Как сделать идею коммерческой

Как сделать хорошую растяжку ног?

Как сделать наш разум здоровым?

Как сделать, чтобы люди обманывали меньше

Вопрос 4. Как сделать так, чтобы вас уважали и ценили?

Как сделать лучше себе и другим людям

Как сделать свидание интересным?

Категории:

АрхитектураАстрономияБиологияГеографияГеологияИнформатикаИскусствоИсторияКулинарияКультураМаркетингМатематикаМедицинаМенеджментОхрана трудаПравоПроизводствоПсихологияРелигияСоциологияСпортТехникаФизикаФилософияХимияЭкологияЭкономикаЭлектроника

Особенности применения пароля для аутентификации пользователя

|

|

Традиционно каждый законный пользователь компьютерной системы получает идентификатор и/или пароль. В начале сеанса работы пользователь предъявляет свой идентификатор системе, которая затем запрашивает у пользователя пароль.

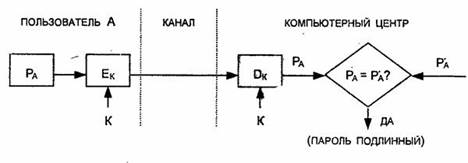

Простейший метод подтверждения подлинности с использованием пароля основан на сравнении представляемого пользователем пароля РА С исходным значением РА', хранящимся в компьютерном центре (рис. 2.1). Поскольку пароль должен храниться в тайне, он должен шифроваться перед пересылкой по незащищенному каналу. Если значения РА и РА' совпадают, то пароль РА считается подлинным, а пользователь - законным.

Рисунок 2.1 – Схема простой аутентификации с помощью пароля

Если кто-нибудь, не имеющий полномочий для входа в систему, узнает каким-либо образам пароль и идентификационный номер законного пользователя, он получает доступ в систему.

Иногда получатель не должен раскрывать исходную открытую форму пароля. В этом случае отправитель должен пересылать вместо открытой формы пароля отображение пароля, получаемое с использованием односторонней функции a(.) пароля. Это преобразование должно гарантировать невозможность раскрытия противником пароля по его отображению, так как противник наталкивается на неразрешимую числовую задачу.

Например, функция a(.) может быть определена следующим образом: a(P)Ep(ID),

где Р - пароль отправителя; ID-идентификатор отправителя; ЕР - процедура шифрования, выполняемая с использованием пароля Р в качестве ключа.

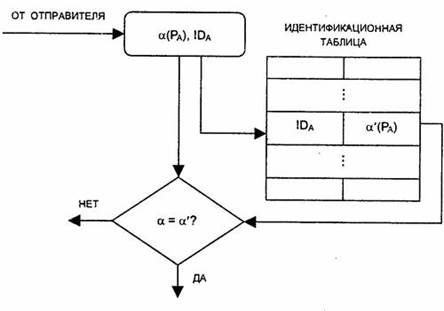

Такие функции особенно удобны, если длина пароля и ключа одинаковы. В этом случае подтверждение подлинности с помощью пароля состоит из пересылки получателю отображения a(Р) и сравнения его с предварительно вычисленным и хранимым эквивалентом a'(Р).

На практике пароли состоят только из нескольких букв, чтобы дать возможность пользователям запомнить их. Короткие пароли уязвимы к атаке полного перебора всех вариантов. Для того чтобы предотвратить такую атаку, функцию а(Р) определяют иначе, а именно:

а(Р)=Ерр+к(ID),

где К и ID-соответственно ключ и идентификатор отправителя. Очевидно, значение а(Р) вычисляется заранее и хранится в виде a'(Р) в

идентификационной таблице у получателя (рис. 2.2). Подтверждение подлинности состоит из сравнения двух отображений пароля а(РА) и а'(РА) и признания пароля РА, если эти отображения равны.

Рисунок 2.2 – Схема аутентификации с помощью пароля с использованием идентификационной таблицы

Конечно, любой, кто получит доступ к идентификационной таблице, может незаконно изменить ее содержимое, не опасаясь, что эти действия будут обнаружены.

Date: 2015-06-06; view: 1440; Нарушение авторских прав