Полезное:

Как сделать разговор полезным и приятным

Как сделать объемную звезду своими руками

Как сделать то, что делать не хочется?

Как сделать погремушку

Как сделать так чтобы женщины сами знакомились с вами

Как сделать идею коммерческой

Как сделать хорошую растяжку ног?

Как сделать наш разум здоровым?

Как сделать, чтобы люди обманывали меньше

Вопрос 4. Как сделать так, чтобы вас уважали и ценили?

Как сделать лучше себе и другим людям

Как сделать свидание интересным?

Категории:

АрхитектураАстрономияБиологияГеографияГеологияИнформатикаИскусствоИсторияКулинарияКультураМаркетингМатематикаМедицинаМенеджментОхрана трудаПравоПроизводствоПсихологияРелигияСоциологияСпортТехникаФизикаФилософияХимияЭкологияЭкономикаЭлектроника

Общие сведения о межсетевых экранах.

Цель работы: овладеть навыками работы с сетевой программой ATGuard.

Продолжительность: 4 часа

Теоретические сведения.

Требования к установке

Операционная система: Windows 95, Windows 98, Windows NT 4.0 + Service Pack 3, Windows 2000 и выше. Не поддерживаются: Windows NT 3.51, Windows 3.1x, Windows ME, Mac, Linux/UNIX.

Компьютер: на Intel 80386DX или выше (для Windows 95), или на 486/25 или выше (для Windows NT 4.0).

Около 3 MB свободного дискового пространства.

Установленный протокол TCP/IP.

Общие сведения о межсетевых экранах.

Межсетевой экран(firewall или брандмауэр) является программно-аппаратным средством осуществления сетевой политики безопасности в выделенном сегменте IP-сети.

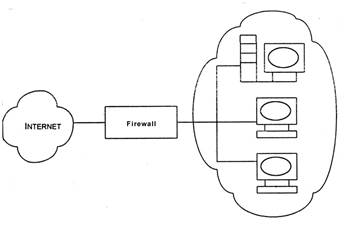

В сфере компьютерных сетей межсетевой экран представляет собой барьер, защищающий от вторжения злоумышленников во внутреннюю локальную сеть для того, чтобы скопировать, изменить или стереть информацию либо воспользоваться памятью или вычислительной мощностью работающих в этой сети компьютеров. Межсетевой экран призван обеспечить безопасный доступ к внешней сети и ограничить доступ внешних пользователей к внутренней сети (см. рис 1.)

Рис 1. Схема установления firewall.

Название «брандмауэр», может относиться к одному устройству или одной программе. Термин «межсетевой экран» был принят для обозначения совокупности компонентов, которые находятся между вашей сетью и внешним миром и образуют защитный барьер.

Брандмауэр не может защитить от:

ü вирусов. Хотя некоторые брандмауэры и способны распознавать вирусы в проходящем через них трафике, существует множество способов спрятать вирусы в программе. Если даже в описании вашего брандмауэра заявлена функция антивирусной проверки, не выключайте проверку вирусов на отдельных компьютерах в сети;

ü «троянских коней ». Как и в случае с вирусами, блокировать проникновение в сеть «троянских коней» (Trojan horses) достаточно сложно. Пользователь нередко поддается искушению загрузить программу из Internet или открыть прикрепленный к сообщению электронной почты файл, проложив тем самым путь в систему вредоносной программе;

ü «социальной инженерии ». Термин «social engineering» возник недавно и применяется для описания методов получения хакерами информации от доверчивых пользователей. Часто люди готовы сообщить свой пароль любому, кто позвонил по телефону и отрекомендовался представителем службы безопасности, что-нибудь «проверяющим». Межсетевой экран не в состоянии остановить невоздержного на язык сотрудника

ü некомпетентности. Плохо подготовленные сотрудники или небрежное руководство приводят к ошибкам в настройках локальной сети и межсетевого экрана. Если сотрудники не понимают, как работает брандмауэр и как правильно его настраивать, не исключено, что это будет способствовать возникновению проблем;

ü атаки изнутри. Межсетевой экран не может предотвратить злонамеренные действия внутри вашей сети. Это одна из причин, по которой безопасность компьютеров в сети остается важной проблемой и после установки брандмауэра.

Интерфейс AtGuard.

После инсталляции программы и перезагрузки компьютера Вы обнаружите в системном трее (system tray) иконку запущенного AtGuard’а  , а вверху экрана его же панель (dashboard)

, а вверху экрана его же панель (dashboard)

Рис 2. Внешний вид dashboard

Это означает, что инсталляция и первый запуск прошли успешно. Двойной щелчок на иконке  открывает окно настроек.

открывает окно настроек.

AtGuard Settings / Web

Рис 3. Окно настроек Web

Установка флажка Enable web filters включает блокирование, опции секретности и активные установки фильтров, определенные в диалоговом окне Web (HTTP) Filters. Уберите этот флажок, если Вы хотите выключить все web-фильтры.

Enable web filters действует как главный переключатель, который позволяет вам отменять индивидуальные установки фильтра в диалоговом окне Web (HTTP) Filters и отключать всю фильтрацию веб-трафика. Когда Вы отключаете web-фильтры, программное обеспечение прекратит фильтровать любые HTTP данные, входящие или исходящие от рабочей станции. Если Вы устанавливаете или снимаете флажок Enable web filters, то эти изменения начинают действовать сразу.

AtGuard Settings / Filters

Опции в этом диалоговом окне позволяют Вам включать или выключать индивидуальные web-фильтры, сookie и Java/ActiveX мониторы. Вы можете также модифицировать список портов, которые AtGuard контролирует для HTTP связи, когда web-фильтры включены. Установите флажки Ad Blocking, Privacy, Active Content и Cookie Assistant в этом диалоговом окне - этого будет достаточно. Флажок Java/ActiveX Assistant можете не устанавливать, иначе AtGuard будет каждый раз задавать ненужные вопросы, что очень утомляет.

Рис 4. Окно настроек Web Filters

HTTP Port List - сетевые сервисы (типа HTTP или FTP) используют специфические порты на вашем компьютере. Например, HTTP-связь обычно проводится через порт 80. Web-фильтры AtGuard’а контролируют весь HTTP-трафик, посланный и полученный через порты, которые указаны в Port List, применяя блокирование, секретность и другие опции, которые Вы определили. Ваша рабочая станция может соединяться с Интернетом посредством proxy-сервера, при этом весь HTTP-трафик проходит через порт, используемый этим proxy-сервером. Или Вы можете использовать приложение, которое инициирует HTTP-связь через нестандартный порт. Если HTTP-трафик идет через нестандартный порт, вы должны добавить номер этого порта в Port List. Изменения в настройках фильтров вступают в действие сразу после нажатия кнопки " Применить ".

Add Site - нажмите эту кнопку, чтобы открыть диалоговое окно New Site/Domain, которое используется для добавления нового сайта или домена к иерархическому списку сайтов в левом окне. Напечатайте имя web-сайта или имя домена и нажмите OK. После добавления сайта Вы можете выбрать его в списке. Используйте установки Ad Blocking, Privacy, Active Content, чтобы определить правила и набор блокировок, которые AtGuard использует только когда Вы посещаете конкретный web-сайт.

Ad Blocking - эти установки позволяют поддерживать блокирующий список по умолчанию и специфические для конкретных сайтов блокирующие списки, которые используются, чтобы указать, чего не нужно отображать на веб-страницах. Когда блокирующий фильтр включен, все HTML-страницы просматриваются на предмет наличия HTML-строк, специфичных для конкретного сайта, указанного в списке для блокирования, плюс значения по умолчанию, определенные для всех сайтов. Любой HTML-код, который содержит разрешенную к блокированию строку, будет удален из web-страницы AtGuard'ом прежде, чем эта страница будет интерпретирована и показана браузером.

Privacy - установки секретности позволяют определять правила, управляющие тем, как Ваш браузер обрабатывает запросы о различных типах информации, сделанных сайтами, которые Вы посещаете.

Cookies - это информация, которую web-серверы сохраняют на вашем компьютере для более позднего использования. Web-серверы могут читать cookies, чтобы следить, сколько раз вы их посетили, когда и какую информацию вы просматривали. Они могут даже использовать cookies, чтобы передать эту информацию другим web-серверам, типа серверов рекламы. Положительная сторона cookies в том, что они могут использоваться, чтобы сохранить вашу собственную конфигурацию web-сайта, запоминать, что вы поместили в вашу "покупательскую корзину" в интерактивном магазине или сохранять имя пользователя и пароль для сайтов подписки. Чтобы обеспечить максимальную секретность, разрешите использование cookies только проверенным сайтам, которым вы доверяете.

Referer - позволяет вам определить, узнают ли третьи сайты о том, из какого места поступил запрос данных с этих серверов.

Refer field - эти поля используются, чтобы обеспечить "третьи" сайты информацией относительно сайта, с которого поступил запрос данных из их сервера. Refer поля позволяют веб-серверам знать, где вы только что были. Вполне возможно, что вы не захотите, чтобы эта информация становилась известной. Иногда это опасно. Например, некоторые онлайновые почтовые службы подставляют пароль просто в сетевой путь, который отображается в браузере. Если вам пришло письмо, содержащее ссылку на какой-нибудь сайт, и вы последовали по ссылке прямо из web-mail, то в статистике сайта на, который вы пришли, будет зафиксирован адрес страницы, содержавшей ссылку на него - refferer. А этот самый refferer может содержать ваш логин и пароль к вашему почтовому ящику. Некоторые сайты не позволяют заходить на них с включенным Block refer fields.

Browser (User-agent) - позволяет определить, обеспечиваются ли сайты информацией, какой браузер вы используете.

E-mail (From) - позволяет определить, получат ли сайты адрес электронной почты, который использует ваш браузер, чтобы идентифицировать вас как отправителя почты.

Active Content - эти установки позволяют Вам предотвращать выполнение следующих типов программ: JavaScript, Java applets, ActiveX controls. Кроме того, можно установить, чтобы анимационные изображения проигрывались только один раз. Когда блокирование активного содержимого включено, все HTML страницы просматриваются, и любой HTML-код, который активизирует нежелательное содержание, будет удален из страницы AtGuard'ом прежде, чем страница интерпретируется и отобразится веб-браузером.

Совет: включите все флажки. При этом перестанут появляться всплывающие окна на некоторых сайтах. С одной стороны в большинстве случаев JavaScript - это средство украшения. С другой стороны, расположенный на странице java-апплет вполне может, например, отправить куда-нибудь письмо с важной информацией, т.к. апплет не ограничен в праве соединения с smtp-портом сервера, с которого он был загружен.

AtGuard settings / Firewall

Установки файрвола определяют, должен ли AtGuard запретить или разрешить приложениям на вашем компьютере посылать или получать информацию по TCP/IP. Для этого имеется список правил, которые описывают, какие типы сетевой активности разрешаются, и через какие сервисы приложения могут связываться. Вы можете добавлять, изменять, или удалять правила.

Включите опции Enable firewall, Enable RuleAssistant (interactive learning mode)

Для временного отключения какого-либо правила уберите флажок напротив соответствующей строки в списке правил.

Совет: правила обрабатываются в порядке, в котором они перечислены.

Если правило "Блокировать" (Block) или "Разрешить" (Permit) указано, все оставшиеся правила игнорируются. Другими словами если вы, например, закрыли порт номер N, а ниже прописано правило, разрешающее использование этого порта, то оно будет проигнорирована и соединение по этому порту будет закрыто.

Если правило "Игнорировать" (Ignore) указано, тип связи, которая была предпринята, регистрируется в лог-файле firewall'а и затем обработка продолжается, пока не произойдет какого-либо другого соответствия. Если не найдется никакого правила, связь или блокируется (по умолчанию) или вызывается RuleAssistant. Чтобы перемещать правило по списку, выделите соответствующую строку и затем используйте кнопки "стрелка вверх" или "стрелка вниз" для помещения правила в соответствующую позицию.

Любое TCP/IP соединение, для которого нет firewall правила, блокируется по умолчанию. Если Вы хотите выборочно блокировать или разрешать соединение, для которого нет правила, установите флажок Enable RuleAssistant (интерактивный режим изучения).

Если флажок RuleAssistant включен, вам будет автоматически задан вопрос запретить (Block) или разрешить (Permit) соединение всякий раз, когда приложение на вашей рабочей станции или какое-то приложение извне делает попытку установить связь, для которой не описано никаких правил в firewall. В результате вашего решения AtGuard разрешает или блокирует сетевую связь и может создавать правило firewall, которое применяется в дальнейшем для данного типа сетевого соединения.

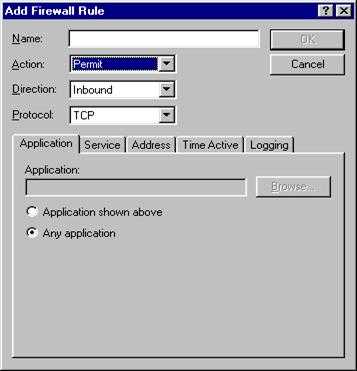

Add Firewall Rule

Name. Это просто краткое описание вашего правила. Имя правила также появится в Firewall лог-файле, если вы выберете регистрацию события для этого правила.

Рис 5. Окно Add firewall rule

Action. Permit (разрешить), Block (запретить), Ignore (игнорировать). Регистрирует событие в лог-файле. Затем обработка события продолжается, пока не будет найдено соответствующее правило. Если никакое правило не будет найдено связь или блокируется (по умолчанию) или вызывается RuleAssistant.

Как использовать правило Ignore?Когда задано правило Ignore, происходит регистрация события и затем обработка продолжается пока не будет найдено правило разрешающее или запрещающее данный тип связи. Обратите внимание: для того чтобы правило Ignore сработало, оно должно появиться в списке правил firewall'а выше любого правила описывающего данный тип связи. Лучше поместить все правила Ignore в верхнюю часть списка firewall.

Действие Ignore предназначено, чтобы позволить Вам регистрировать события до предписания "Разрешить" или "Блокировать", которое применяется к этому типу связи. Например, есть разрешающее правило firewall, которое позволяет вашему FTP серверу связываться с любым сетевым адресом. Можно отследить, как часто пользователи с определенного сетевого адреса соединялись с вашим FTP сервером, задав игнорирующее правило для регистрации соединений. Правило Ignore должно предшествовать правилу Permit.

Direction. Inbound связь включает пакеты, посланные вашему компьютеру. Outbound связь включает пакеты, посланные вашим компьютером. Either - связь в любом направлении.

Protocol. Определяет, к какому протоколу связи применяется правило: TCP, UDP, или TCP и UDP, ICMP...

TCP - стандартный протокол Интернета транспортного уровня, обеспечивает надежную полнодуплексную связь. Программное обеспечение, реализующее протокол TCP, обычно постоянно находится в операционной системе и использует IP протокол, чтобы передать информацию. Примеры TCP приложений и сервисов - FTP, web-браузер, email и IRC.

UDP - транспортый уровень в TCP/IP сетях. UDP - низкоуровневый протокол, который использует IP, чтобы доставить пакеты. Примеры сервисов и приложений, которые используют UDP - DNS, NetBIOS.

ICMP - протокол межсетевых управляющих сообщений.

Application. Эта опция позволяет определять, применяется ли правило к конкретному приложению или к любому приложению, которое делает попытку сетевой связи, определенной правилом.

Service. Позволяет определять, применяется ли правило к локальным или удаленным сервисам и применяется ли это к одиночному определенному сервису или к любому сервису, который делает попытку сетевой связи, определенной правилом.

Сервисы - протоколы, которые используются, чтобы позволить одному компьютеру обращаться к специфическому виду данных, сохраненных в другом компьютере. Например, HTTP серверы используют протокол передачи гипертекста, чтобы обеспечить по всему миру сервис web, FTP серверы предлагают сервисы протокола передачи файла, SMTP серверы используют простой протокол транспорта почты, чтобы посылать почту, и POP серверы используют POP протокол, чтобы передать электронную почту.

Time Active. Используйте эти установки, чтобы определить время когда, правило будет действовать.

Logging. Определяет, что событие регистрируется в лог-файле, когда устанавливается описанное правилом соединение.

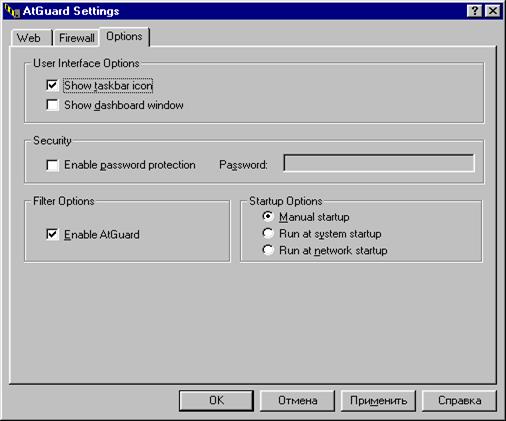

AtGuard settings / Options

Show taskbar icon - при запущенном AtGuard показывать его иконку в панели задач.

Show dashboard window - при запущенном AtGuard показывать dashboard.

Enable password protection - если выбрано, то как только вы попытаетесь открыть диалоговое окно AtGuard Settings, окно Dashboard Properties, Event Log, или окно статистики, вы будете должны ввести пароль.

StartUp Options / Run at network startup. Когда эта опция выбрана, AtGuard запускается автоматически, если вы открываете сетевое соединение, и останавливается также автоматически, когда вы закрываете ваше сетевое соединение.

Рис 6. Окно Options

AtGuard settings / Dashboard

|

| Рис 7. Панель AtGuard |

Во-первых, установите все флажки. Во-вторых, чтобы понять назначение элементов управления и отображения данных на этой панели, просто задержите указатель мыши на интересующем объекте – всплывет подсказка.

Справа видна мусорная корзина. Мусорная корзина нужна, чтобы можно было избавиться от ненужных вам изображений (рекламные баннеры) и даже определенных частей HTML-кода.

Для помещения, например, баннера в корзину, щелкните правой кнопкой мыши на баннере. Выберите пункт Copy link location. Затем щелкните мышкой на изображение мусорной корзины и выберите пункт Paste Into Trashcan, далее ответьте Yes. Аналогичным способом можно избавиться и от счетчиков.

AtGuard / Event Log

Мощное средство для анализа находится в меню Event Log.

Ad Blocking. Отображает содержание файла событий (лог-файла) Ad Blocking. Здесь показано, что и когда было блокировано AtGuard'ом. Указывается HTML-код, который был удален, чтобы заблокировать нежелательные изображения, web-страница из которой было удалено и URL, который вызвал блокировку.

Рис 8. Окно Event Log

Connections. Показывает содержание лог-файла ваших соединений. Показывается хронология всех TCP/IP соединений, сделанных вашей рабочей станцией. Кнопка Refesh обновляет хронологию соединений.

Firewall. Лог-файл событий firewall.

Privacy. Информация о блокированных cookies, referers и т.п.

System. Информация о действиях AtGuard, таких как запуск AtGuard как сервиса Windows и действия по IP фильтрации. Запись inbound и outbound попыток соединения и действия пользователя в ответ на эти попытки.

Web History. Перечисляются посещенные вами URL'ы, показывая хронологию активности в web.

Несколько простых практических приемов

Сразу после инсталляции, зайдите в настройки Firewall. Снимите флажки Default Inbound ICMP, Default Inbound DNS, Default Inbound Bootp, Default Inbound NetBIOS

Для дальнейшей настройки Inbound DNS необходимо узнать DNS адрес вашего провайдера. Затем Settings -> Firewall -> Add. В поле "Name" впишите DNS, поля "Action" и "Directon" изменять не нужно. Поле "Protocol" установите "TCP or UDP 3". Здесь же нажмите закладку "Service" и установите "Remote service" в "Single service", в появившееся поле впишите 53 (номер порта домена). Теперь выберите закладку "Address" и поставьте "Remote address" = "Host address" и в появившееся поле впишите адрес DNS вашего провайдера, нажмите OK. Теперь повторите эту же операцию только измените "Directon" на "Inbound". Повторите то же самое и для остальных адресов DNS, если они есть. Все, настройка DNS закончена.

Как можно защититься от рекламных баннеров. Правой кнопкой мыши нажимаем по баннеру. В всплывающем меню выбираем "Копировать ярлык". Вызываем AtGuard Settings -> Web. Выбираем в списке (Defaults), Ad Blocking -> Add. В появившемся окошке нажимаем правой кнопкой мыши, выбираем «вставить». Например, для linkexchange будет такая строка

http://www.linkexchange.ru/users/091164/goto.map Ее нужно отредактировать, чтобы получилось linkexchange.ru/users/ ибо удаленная часть может изменяться от сайта к сайту. Всё. Еще пример. http://www.reklama.ru/cgi-bin/href/myclub?3353573 После правки: reklama.ru/cgi-bin/.

Есть еще один более простой способ. Если у вас запущен Dashboard, то в правом углу будет Trashcan ("Мусорная корзина") AtGuard'а. Чтобы переместить рекламу в мусорку при использовании MSIE 4.0, выберите рисунок и мышкой перетащите его в Trashcan. При использовании Netscape или MSIE 3.0, щелкните правой кнопкой мыши на баннере. Чтобы заблокировать все подобные ссылки, выберите пункт Copy link location (если картинка грузится с того же сервера, что и страница). Если баннер грузится с сервера рекламодателя (например, это могут быть баннеры сетей reklama.ru, linkexchange), то выберите пункт Copy image location. Затем щелкните правой кнопкой мыши на иконке Trashcan и выберите пункт Paste (Вставка) из всплывающем меню.

Как говорилось выше, нашу задачу сильно облегчает то, что вся реклама объединяется или уже объединена в рекламные (баннерные) сети. Поэтому закрыв для себя AtGuard'ом один рекламный сайт, вы избавитесь от сотен и сотен рекламных баннеров. Это сохранит вам деньги, нервы и высокую скорость соединения.

Для захода на такие сайты с познавательной целью, вам нужно будет на время отключить web filters.

Обязательно установите все флажки в окне AtGuard Settings -> Web -> Active Content.

В окне AtGuard Settings -> Firewall включите Enable Rule-Assistant для интерактивного обучения вашего стража. Если в процессе вам встретится непонятное на первый взгляд сообщение о каком-либо соединении, запретите его, потом всегда можно посмотреть в лог-файлах.

Защита от атак WinNuke.

Чтобы защититься от атаки WinNuke, нужно поставить соответствующий фильтр. Атака WinNuke заключается в посылке OOB-данных на 139 порт. Таким образом, достаточно будет заблокировать TCP-соединения с 139 портом. Однако 139 порт используется для NetBIOS и потому при работе в локальной сети его перекрывать не следует. Но если вы заходите в Сеть с домашнего компьютера, то блокируйте смело.

В настройке Firewall добавляем новое правило – “Add”. Назовем “WinNuke”, действие – “Block”, направление только входящие – “Inbound”, протокол “TCP”. Далее на закладках: Any Application. Service: remote - "Any", local – single service 139 порт. Остальные настройки можно оставить по умолчанию. Включите протоколирование, чтобы можно было видеть, что вы подверглись атаке. По аналогии можно настроить и другие фильтры.

Лабораторное задание

Задание 1. Изучите функции программы, пользуясь данным описанием.

Задание 2. Установить с диска, указанного преподавателем, 2 виртуальные машины. Настроить локальную сеть между двумя виртуальными машинами, если требуется.

Задание 3. Установить с диска, указанного преподавателем, на обе виртуальные машины AtGuard.

Задание 4. Попробуйте обменяться пакетами запрещенного типа при включенном и при выключенном AtGuard с другим компьютером сети.

Задание 5. Создать правило запрещающее получение доступа к компьютеру с удаленного компьютера (с конкретного IP-адреса или с определенного имени компьютера), попытаться обратиться с запрещенного компьютера и отследить реакцию AtGuard.

Задание 6. Подготовить компьютер к безопасной работе в Интернете (блокирование cookies, active-content, java-script).

Задание 7. Ответить на контрольные вопросы. Сдать работу преподавателю

Контрольные вопросы

| <== предыдущая | | | следующая ==> |

| Краткие теоретические сведения | | | Завдання на проектування |

Date: 2016-07-25; view: 420; Нарушение авторских прав; Помощь в написании работы --> СЮДА... |