Полезное:

Как сделать разговор полезным и приятным

Как сделать объемную звезду своими руками

Как сделать то, что делать не хочется?

Как сделать погремушку

Как сделать так чтобы женщины сами знакомились с вами

Как сделать идею коммерческой

Как сделать хорошую растяжку ног?

Как сделать наш разум здоровым?

Как сделать, чтобы люди обманывали меньше

Вопрос 4. Как сделать так, чтобы вас уважали и ценили?

Как сделать лучше себе и другим людям

Как сделать свидание интересным?

Категории:

АрхитектураАстрономияБиологияГеографияГеологияИнформатикаИскусствоИсторияКулинарияКультураМаркетингМатематикаМедицинаМенеджментОхрана трудаПравоПроизводствоПсихологияРелигияСоциологияСпортТехникаФизикаФилософияХимияЭкологияЭкономикаЭлектроника

Классификация систем. Большие и сложные системы

По отношению системы к окружающей среде:

1. Открытые

2. Закрытые

По происхождению системы

1. Искусственные системы (орудия, механизмы)

2. Естественные (живые, экологические, социальные)

3. Виртуальные (вооброжаемые)

4. Смешанные (экономические, биотехнические)

По описанию переменных систем

1. С качественными переменными (содержательное описание)

2. С количественными переменными (описываемые переменные)

3. Смешанного типа (количественно-качественное описание элементов)

По типу описания закона функционирования системы

1. Типа"Черный ящик" известны только входные и выходные сообщения системы

2. Непараметризованные системы - известны лишь некоторые априорные свойства законов

3. Параметризованные системы - закон известен с точностью до параметров

4. Системы типа белый прозрачный ящик - полностью известен закон

По способу управления системой

1. Управляемый из вне системы

2. Управляемый изнутри (самуправляемые, регулируемые автоматически)

3. С комбинированным управлением - автоматизированные, полуавтоматические, организационные)

Под регулированием понимается коррекция управляющих параметров по наблюдениям за траекторией поведения системы - с целью возвращения системы в нужное состояние

Система называется большой, если ее исследование или моделирование затруднено из-за большой размерности

Система называется сложной, если в ней не хватает ресурсов для эффективного описания - определения, описания управляющих параметров или для принятия решений в таких системах.

Внутренняя сложность - определяется сложностью множества внутренних состояний, потенциально оцениваемых по проявлениям системы, сложностью управления в системе

Внешняя сложность - определяется сложностью взаимоотношений с окружающей средой, сложностью управления системой потенциально оцениваемых по обратным связям системы и среды.

Сложности системы бывают:

1. Структурной или статической сложности

2. Динамической или временной сложности

3. Информационной или иныормауионно-логической сложности

4. Вычислительной сложности или сложности реализации исследования

5. Алгоритмической или конструктивной сложности

6. Сложности развития или сложности эволюции самоорганизации

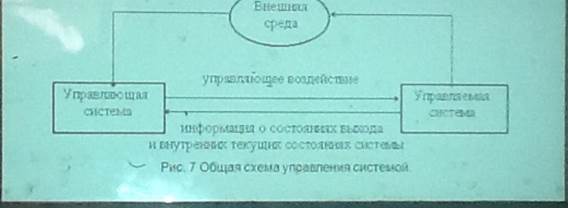

Управление в системе и управление системой

Управление в системе - внутренняя функция системы, осуществляемая в системе независимо от того, каким образом, какими элементами системы она должна выполняться

Управление системой - выполнение внесших функций управления, обеспечивающих необходимые условия функционирования системы.

Цели управления системой

Увеличения скорости передачи сообщений

Увеличения скорости передачи сообщений

Увеличение объема передаваемых сообщений

Увеличение объема передаваемых сообщений

Уменьшение времени обработки сообщений

Уменьшение времени обработки сообщений

Увеличение степени сжатия сообщений

Увеличение степени сжатия сообщений

Увеличение модификаций связи с системой

Увеличение модификаций связи с системой

Увеличение информации

Увеличение информации

Функции и задачи уравляемой системы

Организация системы

Организация системы

Прогнозирование повеления системы

Прогнозирование повеления системы

Планирование

Планирование

Учет и контроль ресурсов проводящих к тем или иным желаемым состояниям системы

Учет и контроль ресурсов проводящих к тем или иным желаемым состояниям системы

Регулирование

Регулирование

Реализация тех или иных спланированных состояний и решений.

Реализация тех или иных спланированных состояний и решений.

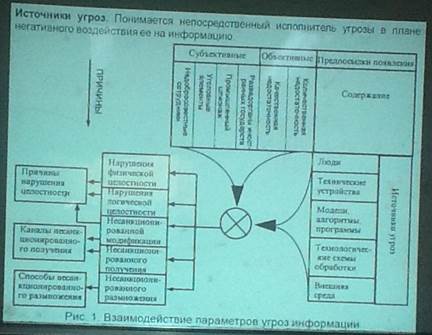

Происхождение угроз

2. Преднамеренное происхождение угрозы обуславливается злоумышленными действиями людей, осуществляемыми в цепях реализации одного или нескольких видов угроз.

Предпосылки появления угроз

1. Объективные

1. Количественная недостаточность - физическая нехватка одного или нескольких элементов системы обработки данных, вызывающая нарушение технологического процесса обработки и или перегрузку имеющихся элементов

2. Качественная недостаточность - несовершенство конструкции организации элементов системы в силу чего могут появляться возможности случайного или преднамеренного негативного воздействия на хранимую информацию

2. Субъективные - (деятельность разведорганов, инос раненых государств, промышленный шпионаж, деятельность уголовных элементов, злоумышленные действия недобросовестных сотрудников системы)

1. Деятельность разведки иностранных государств - специально организуемая деятельность государственных органов, профессионально ориентировнаных на добывание необходимой информации всеми доступными способами и средствами.

2. Промышленный шпионаж - негласная деятельность организации по добыванию информации, специально охраняемой от не санкционированной ее утечки или похищения

3. Злоумышленные действия уголовных элементов - хищение информации или компьютерных программ в целях наживу или их разрушение в интересах государства

4. злоумышленные действия недобросовестных сотрудников - хищение или  уничтожение информации массивов по эгоистичным или корыстным целям.

уничтожение информации массивов по эгоистичным или корыстным целям.

Ретроспективный анализ подходов к формированию множества угроз информации

Угрозы классифицируются по возможному их источнику:

1. Природные

2. Технические

3. Созданные людьми

Классификация нарушителей по уровню возможностей, представляемых им штатными средствами:

1. Самый низкий - возможность запуска задач из фиксированного набора, реализующих заранее предусмотренные функции обработки информации

2. Промежуточный 1 - дополнительно к предыдущему предусматривает возможности создания и запуска собственных программ с новыми функциями обработки информации

3. Промежуточный 2 дополнительно к предыдущему предлагает возможности управления функционированием АСОД т.е. Воздействие на базовое программное обеспечение систему и на состав конфигурацию ее оборудования

4. Самый высокий - определяется всем объемом возможностей лиц, осуществляющих проектирование, реализацию и ремонт технических средств АСОД вплоть до включения в состав средств системы собственных технических средств с новыми функциями обработки информации.

Цели и задачи оценки угроз информации

1. Обоснование структуры содержания систему показателей, необходимых для исследования и практического решения всех задач, связанных с защитой информации

2. Обоснование структур и содержания тех параметров, которые оказывают существенное влияние на значение показателей уязвимостей информации

3. Разработка комплексов моделей отображающих функциональные зависимости показателей от параметров и позволяющий определять значения всех необходимых показателей уязвимостей информации во всех представляющих интерес состояниях и условиях жизнедеятельности АСОД

4. Разработка методологии использования моделей определение значений показателей уязвимости при исследовании и практической решении различных вопросов защиты, или иначе - методологии оценки уязвимостей информации

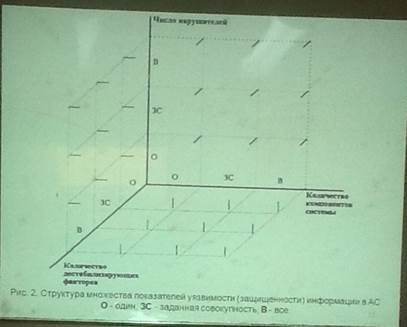

Система показателей уязвимостей информации

Условия автоматизированной обработки информации характеризуются:

1. Структурой АС

2. Наличием и количеством дестабилизирующиз факторов

3. Количеством и категориями лиц, которые могут быть потенциальными нарушителями статуса защищаемой информации

4. Режимами автоматизированной обработки информации

| Виды защищаемой информации | Виды дестабилизирующего воздействия | |

| Случайный | Злоумышленный | |

| Предупреждение уничтожения или искажения | Вероятность того, что под воздействием факторов информация будет искажена или уничтожена | Вероятность того, что злоумышленнику удастся уничтожить или исказить информацию |

| Математическое ожидание объема уничтоженной или искаженой информации | Математическое ожидание объема уничтожен ной или искаженой информации | |

| Предупреждение несанкционированной модификации | Вероятность того что под воздействием случайных факторов информация будет модифицирована при сохранении синтаксических характеристик | Вероятность того что злоумышленнику удастся модифицировать информацию при сохранении ее синтаксических харкретистик |

| Математическое ожидание объема модифицированной информации | Математическое ожидание объема модифицированной информации | |

| Предупреждение несанкционированного получения | Вероятность того что под воздействием случайных факторов информация будет получена лицами или процессами не имеющими на это полномочий | Вероятность того что злоумышленнику удастся получить защищаемую информацию |

| Математическое ожидание объема несанкционированно полученной информации | Математическое ожидание объема несанкционированно полученной информации | |

| Предупреждение несанкционированного размножения | Случайное несанкционированное размножение информации в корыстных целях является маловероятным | Вероятность того, что злоумышленнику удастся несанкционированно снять копию информации без остановления следов злоумышленных действий |

| Математическое ожидание объема несанкционированной информации | ||

| Математическое ожидание числа несанкционированно снятых копий |

Основными параметрами определяющим вероятность нарушения защищенности информации являются:

1. Количество и типы тех структурных компонентов АС, в которых оценивается уязвимость информации

2. Количество и типы случайных дестабилизирующих факторов, которые потенциально могут проявиться и оказать негативное воздействие на защищаемую информацию

3. Количество и типы злоумышленных дестабилизирующих факторов, которые могут иметь место и оказывать воздействие на информацию

4. Число и категории лиц, которые потенциально могут быть нарушителя ми  информации

информации

Временной интервал уязвимости информации можно структурировать, выделив такие интервалы:

1. Очень малые - интервалы которые можно считать точкой

2. Малые - интервалы, которые нельзя сводить к точке, однако происходящие на них процессы можно считать однородными

3. Большие - интервалы, котоыре нельзя считать малыми, но на которых заранее можно определить и установить состояние каждого структурного компонента на на каждом его малом интервале

4. Очень большие - интервалы, для которых не может быть выполнено условие больших интервалов, но на которых с достаточной точностью асе же можно спрогнозировать последовательность последовательность содержания функционирования основных компонентов АСОД

5. Бесконечно большие - интервалы на которых нельзя выполнить условие очень больших интервалов.

Классификация и содержание угроз информации

КНПИ - такие дестабилизирующие факторы, следствием которых может быть получение защищаемой информации лицами или процессами, не имеющими на это законных полномочий.

Полная структура каналов несанкционированного получения информации строится по показателям:

1. Отношение к состоянию защищаемой информации в АС

1. Безотносительно к обработке средствами АС

2. в процессе непосредвенной обработки средствами АС

2. Степень взаимодействия злоумышленника с с элементами АС

1. Без доступа к элементам

2. С доступом к элементам АС, но без изменения их состояния или содержания

3. С доступом к элементам АС и изменением их содержания или состояния

| Зависимость от доступа к элементам системы | Критерии классификации | |||

| Требующие доступа | Не требующие доступа | |||

| С изменением элементов системы | Без изменения элементов системы | |||

| Пятый класс Узко доступные постоянные с оставлен ем следов | Третий класс Узко доступные постоянные без оставлены следов | Первый класс Общедоступные постоянные | Проявляющиеся в процессе обработки | Отношение к обработке информации |

| Шестой класс Узко доступные функциональные с оставлением следов | Четвертый класс Узко доступные функциональные без оставление следов | Второй класс Общедоступные функциональные | Проявляющиеся безотносительно к обработке информации |

КНПИ Первого класса - каналы, проявляющиеся безотносительно к обработке информации и без доступа злоумышленника к элементам ЭВТ

1. Хищение носителей информации на заводах, где производится ремонт

2. Подслушивание разговоров лиц, имеющих отношение к АС

3. Провоцирование на разговоры лиц лиц имеющих отношение к АС

4. использование злоумышленником:

1. Визуальных

2. Оптических

3. Акустических средств

КНПИ 2го класса - каналы проявляющиеся в процессе обработки информации без доступа злоумышленников к элементам АС

Электромагнитное излучение

Электромагнитное излучение

Устройство наглядного отображения

Устройство наглядного отображения

Процессов

Процессов

Внешних запоминающих устройств

Внешних запоминающих устройств

Аппаратуры связи

Аппаратуры связи

Линии связи

Линии связи

Вспомогательной аппаратуры

Вспомогательной аппаратуры

Групповых устройств ввода-вывода информации

Групповых устройств ввода-вывода информации

Устройств подготовки данных

Устройств подготовки данных

Партийные наводки

Партийные наводки

В коммуникациях-водоснабжения

В коммуникациях-водоснабжения

В системах канализации

В системах канализации

В сетях теплоснабжения

В сетях теплоснабжения

В системах вентиляции

В системах вентиляции

В шинах заземления

В шинах заземления

В цепях часофикации

В цепях часофикации

В цепях радиофикации

В цепях радиофикации

В цепях телефонизации

В цепях телефонизации

В сетях питания по цепи 50 Гц

В сетях питания по цепи 50 Гц

В сетях питания по цепи 400 Гц

В сетях питания по цепи 400 Гц

Подключение гератора помех

Подключение гератора помех

Подключение решистрирующей аппаратуры

Подключение решистрирующей аппаратуры

Осмотр отходов производства падающих за пределы контролируемой зоны

Осмотр отходов производства падающих за пределы контролируемой зоны

КНПИ 3го класса - каналы проявляющиеся безотносительно к обработке информации с доступом злоумышленника к элементам АС, но без изменения последних:

Копирование:

Бланков с исходными данными

Бланков с исходными данными

Перфоносителей

Перфоносителей

Магнитных носителей

Магнитных носителей

С устройством отображения

С устройством отображения

Выходных документов

Выходных документов

Других компонентов

Других компонентов

КНПИ 4го класса - каналы проявляющиеся в процессе обработки информации с доступом злоумышленника к элементам АС, но без изменения последних:

1. Запоминание информации

2. Копирование информации в процессе обработки

3. Изготовление дубликатов массива массивов и выходных документов

4. Копирование распевали массивов

5. Использование программных ловушек

6. Маскировка под зарегестрированного пользователя

7. Использование недостатков языков программирования

8. Использование недостатков операционных систем

9. Использование пораженнгости программного обеспечения вредоносными программами

КНПИ 5го класса - каналы проявляющиеся безотносительно к обработке информации с доступом злоумышленника к элементам ЭВТ с изменением последних:

1. Подмена

1. Бланков

2. Магнитных носителей

3. Выходных документов

4. Аппаратуры

5. Элементов программ

6. Элементов БД

2. Хищение

1. Бланков с исходными данными

2. Магнитных носителей

3. Выходных документов

4. Других документов

3. Включение в программы блоков типа "Троянский конь"

4. Чтение остаточной информации в ОЗУ после выполнения санкционированных запросов

КНПИ шестого класса - каналы проявляющиеся в процессе обработки информации с доступом злоумышленника к объектам ЭВТ с изменением элементов ЭВТ

1. Незаконное подключение к аппаратуре

2. Незаконное подключение к линиям связи

3. Снятие информации

1. На шинах питания устрйоств наглядного отображения

2. На шинах питания процессоров

3. На шинах питания аппаратуры связи

4. На шинах питания певтающих устройств

5.  На шинах питания внешних зу

На шинах питания внешних зу

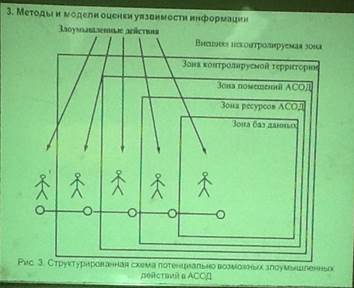

Последовательность событий для несанкционированного получении информации

| Нарушитель должен получить доступ в соответствующую зону |

| Во время нахождение нарушителя в зоне в ней должен проявиться соответствующий КНПИ |

| Соответствующий КНПИ должен был доступен Н нарушителю соотвествующей категории |

| В КНПИ в момент доступа у нему нарушителя должна находиться защищаемая информация |

Жизненный цикл автоматизированной системы. Обеспечение безопасности в жизненном цикле изделий ИТ

1. Нормативные ссылки

Федеральный закон от 27 декабря 2003г #184-ФЗ "О техническом регулировании"

Федеральный закон от 27 декабря 2003г #184-ФЗ "О техническом регулировании"

Информационные технологии, комплекс стандартов на автоматизированные системы:

Информационные технологии, комплекс стандартов на автоматизированные системы:

ГОСТ 34.003-99 - автоматизированные системы. Термины определения

ГОСТ 34.003-99 - автоматизированные системы. Термины определения

ГОСТ 34.601-90 автоматизированные системы. Стадии создания

ГОСТ 34.601-90 автоматизированные системы. Стадии создания

ГОСТ 34.602-89 Техническое задание на создание автоматизированной системы

ГОСТ 34.602-89 Техническое задание на создание автоматизированной системы

ГОСТ 51583-2000 Защита информации. Порядок создания автоматизированных систем в защищенном исполнении. Общие положения

ГОСТ 51583-2000 Защита информации. Порядок создания автоматизированных систем в защищенном исполнении. Общие положения

ГОСТ Р ИСО/МЭК 12207-99 Информационная технология. Руководство применения ГОСТ Р ИСО/МЭК ТО 15271-2002 Информационная технология

ГОСТ Р ИСО/МЭК 12207-99 Информационная технология. Руководство применения ГОСТ Р ИСО/МЭК ТО 15271-2002 Информационная технология

ГОСТ Р ИСО/МЭК 15408-2002 информационная технология. Методы и средства обеспечения безопасности. Критерии оценки безопасности информационных технологий

ГОСТ Р ИСО/МЭК 15408-2002 информационная технология. Методы и средства обеспечения безопасности. Критерии оценки безопасности информационных технологий

ИСО/МЭК ТО 13335-1 Информационная технология. Руководство по управлению безопасностью ИТ

ИСО/МЭК ТО 13335-1 Информационная технология. Руководство по управлению безопасностью ИТ

Концепуция обеспечения безопасности изделий информационных технологий ФСТЭК России 2004

Концепуция обеспечения безопасности изделий информационных технологий ФСТЭК России 2004

Руководящих документ. Безопасность информационных технологий. Критерии оценки безопасности информационных технологий. Гостей комиссия России 2002

Руководящих документ. Безопасность информационных технологий. Критерии оценки безопасности информационных технологий. Гостей комиссия России 2002

Положение о системе сертификации изделий информационных технологий по требованиям безопасности информации ФСТЭК России 2004

Положение о системе сертификации изделий информационных технологий по требованиям безопасности информации ФСТЭК России 2004

Общие положения

Обеспечение безопасности изделий ИТ - это деятельность направленная на предотвращение или нейтрализацию реализации угроз безопасности и осуществление предписанной политики безопасности в жизненном цикле изделий ИТ.

Периоды жизненного цикла взделий ИТ

1. Задание требований к изделию - формируется исходные требования безопасности информации к изделию

2. Разработка изделия ИТ (осуществляется уточнение состава функции безопасности)

3. Ввод в действие изделия ИТ осуществляется обеспечение безопасности во время передачи изделия ИТ пользователю при первоначальной поставки и последующих модификаций

4. Эксплуатация изделий ИТ. Осуществляется планирование и организация

5. Снятие с эксплуатации - осуществляется планирование и реализация мероприятий по архаизированию информационных ресурсов и очистки носителей информации

Задание требований к безопасности изделий ИТ

Требования безопасности задаются:

1. Заказчиком в техническом задании на разработку изделия ИТ

2. Разработчиком при самостоятельном создании изделия ИТ.

Информационное обследование среды применения изделия ИТ - это обследование с целью получения необходимых данных для формирования требований безопаснсоти

В результате информационного обследования должны быть определены узловые элементы процессов обработки передачи и хранения информаци, для каждого из которых должны быть установлены:

Субъекты, участвующие в обработке, передаче и хранении информации

Субъекты, участвующие в обработке, передаче и хранении информации

Их роли в отношении к обрабатываемой информации и правила, которым они должны руководствоваться

Их роли в отношении к обрабатываемой информации и правила, которым они должны руководствоваться

Управляемые информационные объекты и процессы.

Управляемые информационные объекты и процессы.

Исходя из результатов информационного обследования устанавливаются следущие характеристики среды безопаснсоти изделий ИТ.

A. Угрозы безопаснсоти, которые

|

имеют отношение к изделию ИТ угрозы характеризуются следущими параметрами

Источник угрозы

Источник угрозы

Предполагаемый способ реализации угрозы

Предполагаемый способ реализации угрозы

Уязвимости ИТ

Уязвимости ИТ

Активы, которые могут быть подверг ноты воздействию

Активы, которые могут быть подверг ноты воздействию

Вид воздействия на активы

Вид воздействия на активы

Нарушаемые свойства безопаснсоти

Нарушаемые свойства безопаснсоти

Правила политики безопаснсоти организации, которые должны обеспечивается при применении изделия ИТ

Правила политики безопаснсоти организации, которые должны обеспечивается при применении изделия ИТ

Предложения об условиях, которые должны быть обеспечены в среде, что бы изделие могло рассматриваться как безопасное. В составе предположение должны быть в том числе учтены проектные ограничения, определяемые общим проектом решением по изделию ИТ

Предложения об условиях, которые должны быть обеспечены в среде, что бы изделие могло рассматриваться как безопасное. В составе предположение должны быть в том числе учтены проектные ограничения, определяемые общим проектом решением по изделию ИТ

Установленные характеристики среды безопаснсоти изделия ИТ являются исходными данными для:

Для отведения оценки риска нарушил информационной безопасности (с целью сформулировать все намерения в отношении обеспечения безопасности изделия ИТ)

Для отведения оценки риска нарушил информационной безопасности (с целью сформулировать все намерения в отношении обеспечения безопасности изделия ИТ)

Определения целей обеспечения безопаснсоти изделия ИТ, направленных на противодействие выявленным угрозами безопасности

Определения целей обеспечения безопаснсоти изделия ИТ, направленных на противодействие выявленным угрозами безопасности

Выполнение соответствующих правил политики безопасности организации и условий, определенных для среды изделия ИТ. (должны обеспечивать приемлемость остаточных рисков нарушения информационной безопаснсоти

Выполнение соответствующих правил политики безопасности организации и условий, определенных для среды изделия ИТ. (должны обеспечивать приемлемость остаточных рисков нарушения информационной безопаснсоти

Требования безопаснсоти для изделий ИТ:

Функциональные требования: определение требования к функциям изделия ИТ и реализующим из средствами, которые непосредственно определяют необходимые свойства безопасности изделия ИТ

Функциональные требования: определение требования к функциям изделия ИТ и реализующим из средствами, которые непосредственно определяют необходимые свойства безопасности изделия ИТ

Требования доверия к безопаснсоти - определяют требования, выполнение которых дает основание для уверенности в том что при создании изделия ИТ приняты меры обеспечивающие уели безопаснсоти

Требования доверия к безопаснсоти - определяют требования, выполнение которых дает основание для уверенности в том что при создании изделия ИТ приняты меры обеспечивающие уели безопаснсоти

К функциональным требованиям относятся требования к изделию ИТ по:

Идентификации и аутетнтификации

Идентификации и аутетнтификации

Прива ночи атрибутов и действии позоветеля

Прива ночи атрибутов и действии позоветеля

Доступу изделия ИТ

Доступу изделия ИТ

Доступности используемых ресурсов

Доступности используемых ресурсов

Защите данных пользователя

Защите данных пользователя

Обеспечению доверенного маршрута канала связи с функциями безопаснсоти изделия ИТ

Обеспечению доверенного маршрута канала связи с функциями безопаснсоти изделия ИТ

Неотказности связи

Неотказности связи

Криптографической поддержке

Криптографической поддержке

Управлению безопасностью

Управлению безопасностью

Защите функции безопаснсоти изделии ИТ

Защите функции безопаснсоти изделии ИТ

Аудитор безопаснсоти

Аудитор безопаснсоти

В состав требований доверия к безопасности

Вводят требования к:

Оценке ПЗ и ЗБ

Оценке ПЗ и ЗБ

Поддержке жизненного цикла

Поддержке жизненного цикла

Процессу разработки

Процессу разработки

Тестированию и анализу уязвимос изделия ИТ

Тестированию и анализу уязвимос изделия ИТ

Проектной и эксплуатационной документации

Проектной и эксплуатационной документации

Поставке и вводу в эесплуатацию

Поставке и вводу в эесплуатацию

Поддержанию доверия к безопасности при эксплуатации

Поддержанию доверия к безопасности при эксплуатации

Основной принцип: предъявляемые требования должны обеспечивать при затарахтев х достижение необходимой безопасности не препятствовать реализации основных целей создания и применения изделия ИТ

Условия, влияющие на форму и содержание изложения в ТЗ целей и требований безопасностей для изделия ИТ:

Если в ТЗ требования соответствия правил отстусвуют, то должно быть проведено полное описание целей и требований безопаснсотей изделия ИТ

Если в ТЗ требования соответствия правил отстусвуют, то должно быть проведено полное описание целей и требований безопаснсотей изделия ИТ

Если в ТЗ содержится утверждение только о соответствии требований правил защиты без необходимости его дополнительного уточнения, то достаточно ссылки на ПЗ цитирование содержания ТЗ не является обязательным.

Если в ТЗ содержится утверждение только о соответствии требований правил защиты без необходимости его дополнительного уточнения, то достаточно ссылки на ПЗ цитирование содержания ТЗ не является обязательным.

Если в ТЗ содержится утверждение о соответствии требованиям ПЗ и этот ПЗ требует дальнейшей детализаци то в ТЗ должно быть показано каким образом требования детализации ПЗ выполнены

Если в ТЗ содержится утверждение о соответствии требованиям ПЗ и этот ПЗ требует дальнейшей детализаци то в ТЗ должно быть показано каким образом требования детализации ПЗ выполнены

Если в ТЗ содержится утверждение о соотвевтвии требованиям ПЗ, но ПЗ расширяется путем дробления дополнительных целей и требований то в ТЗ содержится ссылка на ПЗ и должны быть определены соответствующие дополнения

Если в ТЗ содержится утверждение о соотвевтвии требованиям ПЗ, но ПЗ расширяется путем дробления дополнительных целей и требований то в ТЗ содержится ссылка на ПЗ и должны быть определены соответствующие дополнения

Основным является требование, что бы содержащие ТЗ было полным, ясным и неоднозначным настолько, что бы ТЗ являлось приемлемой основой для разработки изделия ИТ и в нем ясно пролеживав ост соотвевтвии каждому используемому ПЗ

Основным является требование, что бы содержащие ТЗ было полным, ясным и неоднозначным настолько, что бы ТЗ являлось приемлемой основой для разработки изделия ИТ и в нем ясно пролеживав ост соотвевтвии каждому используемому ПЗ

Если задано требование соотвевтвии какого либо ПЗ, то описание требований соотвевтвия должно содержать следующий материал для используемого ПЗ

1. Ссылку на ПЗ определяющего правило защиты в соотвествии которому требуется, плюс любые дополнительные материалы, которые могут быть необходимы для обоснования этого требования

2. Уточнение ПЗ, определяющее описание требований безопаснсоти, для которых производится дальнейшая детализация требований ПЗ

3. Дополнение на пз Осщесвтляющее формулировки целей и требований безопасности изделия ИТ, которые дополняют цели и требования ПЗ

Разработка изделий ИТ

Обеспечение безопасности в жизненном цикле изделий ИТ

Основывается на установлении дисциплины и управлением процесса совершенствования изделия ИТ во время разработки сертификации, поставки и сопровождения при эксплкатации

Модель жизненного цикла:

Модель жизненного цикла определяет правила, методы, процедуры и инструментальные средства, используемые при разработке, поставке и сопровождении изделия ИТ

В модели жизненного цикла должны быть отдельно выделены и охарактеризованы

Аспекты обеспечения безопаснсоти изделия ИТ

Аспекты обеспечения безопаснсоти изделия ИТ

Среды его разработки и эксплуатации

Среды его разработки и эксплуатации

При разработки модели жизненного цикла следует руководствоваться положениями ГОСТ Р ИСО/МЭК 12207-99 и ГОСТ Р ИСО/МЭК ТО 15271-2002

Программа обеспечения безопаснсоти и сопровождения изделия ИТ:

1. Общие положения

2. Характеристика изделия ИТ и среды его разработки

1. Описание изделия ИТ

2. Описание среды разработки изделия ИТ

3. Угрозы безопасности изделию ИТ в среде разработки

3. Цели и принципы обеспечения безопасности ИТ

4. Нормативная база

5. Структура и обязанности должностных лиц

6. Система мер обеспечения безопасности изделия ИТ при разработке и сопровождении

1. Модель обеспечения безопасности изделия ИТ пи разработке и сопровождении

2. План-график работ по обеспечению безопасности изделия ИТ

3. Состав и этажность представления материалов

4. Система контроля безопасности изделия ИТ при разработке и сопровождении

5. Действия при нарушении безопасности изделия ИТ

7. Обеспечение реализации программы

1. Материально-техническое обеспечение

2. Методологиическое и инструментальное обеспечение

3. Подготовка персонала

8. Порядок уточнения программы

Представление процентной документации:

Функциональная документация

Функциональная документация

Эскизный проект

Эскизный проект

Технических проект

Технических проект

Рабочий проект

Рабочий проект

Функциональная Спецификация должна содержать:

Описание всех функций безопаснсотей изделия ИТ и режимов их выполнения

Описание всех функций безопаснсотей изделия ИТ и режимов их выполнения

Описание назначения и способов использования всех внешних интерфейсов

Описание назначения и способов использования всех внешних интерфейсов

Детализации результатов, нештатных ситуацией и сообщений об ошибках

Детализации результатов, нештатных ситуацией и сообщений об ошибках

Может предусматриваться разработка модели политики безопаснсоти изделия ИТ

Может предусматриваться разработка модели политики безопаснсоти изделия ИТ

Эскизный проект

Назначения эскизного проекта

1. Представляет описание фби в терминах основных структурных частей и связывает эти части с функциями, которые они выполняют

2. ЭП должен доказать, что изделие ИТ имеет архитектуру, приемлемую для реализации функциональных требований безопасности

3. ЭП уточняет функциональную спецификацию, преоьразуя ее представлени фби на уровне подсистем

4. Для каждой подсистемы фби ЭП должен описывать ее назначение и функциональные возможности безопаснсоти

5. ЭП должен поределять все базовые аппаратные, программно-аппаратные или программные средства, требуемые для реализации фби с описанием этих функций

6. В эскизном проекте так же определяются взаимосвязей всех подсистем.

Технический проект

ТП - детализированная проектах специыикация, уточни дач эскизный проект до уровня детализации, который может быть использован как основа для программирования или проектирование аппаратуры

Назначение ТП

1. Для каждого модуля ФБИ технический проект должен описывать назначение, функции интерфейсы, зависимости и реализацию всех функций

2. То должен содержать описание того как представляется каждая из функций, осуществляющих обеспечение безопасности изделия ИТ

3. ТП должен идентифицировать все интерфейсы модулей ФБИ и определять, какие из интерфейсов модулей фби являются видимыми извне

4. Представление интерфейсов модулей ФБИ должно содержать описание назначения и методов использования интерфейсов, обеспечивая где это необходимо, детализацию результатов, нештатных ситуаций и сообщений об ошибках

Рабочий проект - наименее абстрактное представление ФБИ. Он фиксирует детализированное внтуренне содержание ФБИ на уровне исходного текста программ, схем аппаратных средств т. Д.

Назначение РП:

1. РП должен однозначно определять фби на таком уровне детализации, что ФБИ могут быть реализованы без дальнейших проектных решений

2. Он должно быть внутренне противоречивым и включать в себя описание взаимосвязей между всеми частями реализации ФБИ

3. В представлении материалов рабочего проекта так же как и для технического проекта должны учитываться требования по представлению внутренней структуры ФБИ

Управление конфигурацией - один из методов обеспечения уверенности в правильности реализаций функциональных требований и спеификаций путем установления дисциплины и контроля в процессе уточнения и модификации изделия ИТ и связанной с ним информации. УК позволяет предотвратить несанкционированный изменение, добавление или уничтожение информации в изделии ИТ

Возможности систему УК должны обеспечивать:

1. Контроль всех включенных под УК элементов изделия ИТ в процессе разработки и сопровождения

2. Предотвращение несанкционированно йиодыифуауии добавления, или уничтожения элементов изделия ИТ

3. Полноты и корректность изделия ИТ к моменту его представления потребителю

Система управления конфигурацией включает:

1. Рабочий проет изделия ИТ

2. Всю необходимую документацию, включая сообщения о недостатках возникающих во время разработки и экспдутацииии

3. Параметры конфигурации в том числе настройки инстурментальных средств разработки

4. Инструментальные средства разработки

На начальном этапе проектирования изделия ИТ разрабатывается документация управления конфигурацией, которая включает:

Список элементов конфигурации

Список элементов конфигурации

План управления конфигурацией

План управления конфигурацией

План приемки элементов конфигурации

План приемки элементов конфигурации

Процедуры компановки

Процедуры компановки

Назначение систем управления конфигурацией:

Должна уникально идентифицировать все элементы конфигурации

Должна уникально идентифицировать все элементы конфигурации

Должна содержать описание метода используемого для уникальной идентификации элемента конфигурации

Должна содержать описание метода используемого для уникальной идентификации элемента конфигурации

Должна содержать требование что бы лицо ответственное за включение элемента конфигурации под УК не являлось его разработчиком

Должна содержать требование что бы лицо ответственное за включение элемента конфигурации под УК не являлось его разработчиком

Должна поддерживать аудио всех модификаций изделия ИТ с регистрацией, как минимум, инициатора, даты и времени модификации в журнале аудита

Должна поддерживать аудио всех модификаций изделия ИТ с регистрацией, как минимум, инициатора, даты и времени модификации в журнале аудита

В отношении недостатков безопасности должен осущесвтляться учет имевших место недостатков безопасности и результатов из устранения

В отношении недостатков безопасности должен осущесвтляться учет имевших место недостатков безопасности и результатов из устранения

| Эксплуатационная документация | |

| Руководство пользователя | Руководство администратора |

| Должно содержать описание реализованных в изделии ИТ функций безопаснсоти и интерфейсов руководящие принципы и инструкции по их использованию 1. Описать доступные пользователю функции безопаснсоти и как они будут использоваться, что бы пользователи имели возможности последовательно и действенно защищать свою информацию 2. Разъяснить роль пользователя в поддержание безопаснсоти изделия ИТ | Предназначена способствовать пониманию администраторами функции безопаснсоти представляемых изделием ИТ включая как функции требующие выполнение администратором действий, критичных для безопасности так и функции представление собой критичность для безопасности |

Руководство администратора должно содержать:

Описание функций администрирования и интерфейсов, доступных администратору изделия ИТ

Описание функций администрирования и интерфейсов, доступных администратору изделия ИТ

Предупреждения относительно функций и привелегий, которые следует контролировать в безопасной среде обработки информации

Предупреждения относительно функций и привелегий, которые следует контролировать в безопасной среде обработки информации

Описание всех предположений о поведении пользователя, которые связаны с безопасной эксплуатацией изделия ИТ

Описание всех предположений о поведении пользователя, которые связаны с безопасной эксплуатацией изделия ИТ

Описание всех параметров безопасности, контролируемых администратором, указывая при необходимости безопасные значения

Описание всех параметров безопасности, контролируемых администратором, указывая при необходимости безопасные значения

Описание каждого типа относящихся к безопаснсоти событий связанных с выполнением обязательных функций администрирования, включая измените характеристик безопасности сущностей контролируемых ФБИ

Описание каждого типа относящихся к безопаснсоти событий связанных с выполнением обязательных функций администрирования, включая измените характеристик безопасности сущностей контролируемых ФБИ

Описание всех требований безопаснсоти к среде ИТ, которое относится к администраторам.

Описание всех требований безопаснсоти к среде ИТ, которое относится к администраторам.

Функциональное тестирование предназначено для оценки удовлетворения изделием ИТ функциональных требований безопасности путем проверки работоспосолности, реализованных в нем функций безопасности.

Позитивное и негативное тестирвоание

Программно-методическая документация для проведения тестирования

1. Программа тестирования - в ней должны быть определены проверяемые функции безопасности, цель тестирования и порядок его проведния

2. Методика тестирования - долга содержать подписание условий и среды тестирования.

3. Сценарии тестирования - должны учитывать любое влияние последовательности выполнения тестов на результаты других тестов.

Оценка уязвимостей

Оценка уязвимостей направлена на выявление возможностей политики безопаснсотей изделия ИТ

При оценке уязвимостей выполняются:

Анализ уязвимостей

Анализ уязвимостей

Анализ скрытых каналов

Анализ скрытых каналов

Анализ стойкости функций безопаснсоти

Анализ стойкости функций безопаснсоти

Анализ возможности неправильного применения

Анализ возможности неправильного применения

По результатам оценки должны быть предприняты меры для нейтрализации уязвимостей в изделии ИТ

По возмодночти уязвимости должны быть:

1. Устранены

2. Минимизированы

3. Отслежены

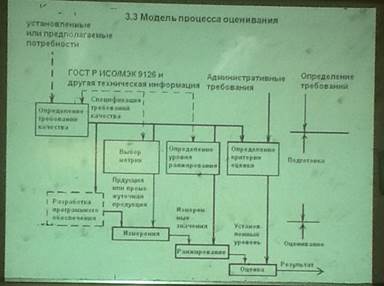

Определение комплексных показателей качества:

1. Функциональные возможности - набор атрибутов относящихся к сути набора функций и их конкретным свойствам. Функциями являются те, которые реализуют установленные или пред полагаемые потребности

1. Пригодность - атрибут программного обеспечения относящиеся к наличию и соответствию набора функций конкретной задачи

2. Правильность - атрибут программного обеспечения, относящееся к обеспечению правильности или соотвествия результатов или эффектов

3. Способность к взаимодействию - атрибут программного обепечения относящееся к способности взаимодействия с конкретными системами

4. Согласованность - атрибуты программного обеспечения, которые заставляют программу придерживаться соответсвующих стандартов или соглашений

2. Надежность - набор атрибутов относящихся к способности по сохранять свой уровень при установленных условиях за определенный период времени

1. Стабильность - атрибуты программного обеспечения, относящиеся к частоте отказов при ошибках в программном обеспечении

2. Устойчивость к ошибке - атрибуты программного обеспечения, относящиеся к его способности поддерживать определенное качество функционирования в случаях программных ошибок или нарушения определенного интерфейса

3. Восстанавливаемость - атрибуты программного обеспечения относящиеся к его возмодности восстанавливает его уровень качества функционирования и восстанавливать данные непосредственно поврежденные в случае отказа а ата же к времени и усилия необходимые для этого.

3. Практичность - набор атбутов, относящихся к объему работ требуемых для использования индивидуальной оценки такого использования определенным или предполагаемым кругом пользователей

1. Понятность - атрибуты программного обеспечения, относящиеся к усилиям пользователя по пониманию общей логической концепции и ее приемлемости

2. Обучаемость - атрибуты программного обеспечения, относящиеся к усилиям пользователя по обучению его применению

3. Простота использования - атрибуты программного обеспечения относящиеся у усилиям пользователя по эксплуатации и оперативному управлению

4. Эффективность - набор, относящийся к соотношению между уровнем качества функционирования по и объемом используемых ресурсов при установленных

1. Характер изменения во времени - атрибуты относящиеся к времени отклика и обработки и к скоростями выполнения функций

2. Характер изменения ресурсов - атрибуты по относящеся к объему используемых ресурсов и продолжительности такого использования при использовании функций.

5. Сопровождаемого

1. Анализируемость - атрибуты по относящиеся к усилиям, необходимым для диагностики недостатков или случает отказа или определения составных частей для модернизации

2. Изменяемость - атрибуты по, относящиеся к усилиям необходимым для модификации, устранению отказа или для изменения условий эксплуатации

3. Устойчивость - атрибуты программного обеспечения относящиеся к риску от непредвиденных эффектов модификации

4. Тестируемость - усилия необходимые для проверки модифицируемого по

6. Мобильность

1. Адаптируемость - атрибуты относящиеся к адаптации к различным условиям эксплуатации без применения других действий или способов, кроме тех, что предназначены для этого присматриваемым ПО

2. Простота внедрения - атрибуты по, относящиеся к усилиям, необходимым для внедрения по в конкретное окружение

3. Соответствие - атрибуты по, которые заставляют прогу подчиняться стандартам или соглашениям, относящимся к мобильности

4. Взаимозаменяемость - относящиеся к простота и трудоемкости его применения вместо другого пов среде этого средства

Определения:

Уровень качества функционирования - степень в которой удовлетворяются потребности, представленные конкретным набором значений для характеристик качества

Измерение - действие по применению показателей качества к конкретной программной продукции

Качество - весь объем признаков или характеристик продукций или услуги, который относится к из способности удовлетворять установленным или предполагаемым потребностям

ПО - программы, процедуры, правила и лбам соответвующая документация относящася в вычислительным системам

Качество ПО - весь объем признаков и характеристик программной продукции, который относится к ее способности удовлетворять установленным или предполагаемым потребностям

Руководство по применению хаарктеристик качества

Настоящие характеристик включают:

1. Определение требований к качеству по

2. Оценивание технических требований к по при контроле за тем, что бы требования к каечтве были удовлетворены в процесса разработки

3. Описание признаков и свойств внедренного по

4. Оценивание разработанного по перед его поставкой

5. Оценивание по перед приемкой

Представление о качестве по

1. Представление пользователя

2. Представление разработчика

3. Представления руководителя

4.

Процедура оценивание:

Процедура оценивание:

Измерение

Измерение

Ранжирование

Ранжирование

Оценка

Оценка

Концепция оценки соотвествия автоматизированных систем, требования безопасности информации

Общая характеристика системы оценки соотвествия АС систем требованиям безопаснсоти информации

Аттестация ас - компом технических мероприятий в результате которого подтверждается, что объект соответвует ребованиям стандартов и иных

Обязательной аттестации подлежат - АС предназначенные для о

|

бработки информации состовляющую государственную тайну, АС управления химически опасными объектами, ведения секретных переговоров

В остальных случаях аттестация несет добровольный характер и может осущесвтляться по инициативе заказчика и владельца АС

При аттестации ас подтверждается ее соответствие требованиям по защите информации от:

1. Несанкционированно доступа

2. Компьютерных вирусов

3. Утечки за счет побочных электроагнитных изучений

4. Утечки или воздействия на нее за счет специальных устройств встроенных в ас

Недостатки нормативной базы оценки соотвествия ас требованиям безопаснсоти информации:

1. Статичность и недостаточная конкретность требований слабый учет особенности автомазированных систем

2. Преобладание технических мер по поношению к организационным и технологическим мерам обеспечения безопаснсоти

3. Дисбаланс между нормативной базой сертификации изделий ИТ и нормативной базы оценили соотвествия

4. Недостаточность развития критерии летной базы оценки организационных и технологический мер обеспечения безопаснсоти в АС

Основные направления совершенствования нормативной и методической базы, системы оценки соотвествия ас

1. Развитие критериальной базы направления охвата всей совокупности организационных и техничких мер обеспечения ИБ

2. Совершенствовании орг и проц основ

3. Еще что-то

Основные принципы оценки соответствия автоматизированных систем

Требования безопаснсоти информации должны включать организационные, технические и эксплуатационные нормы, устанавливаемые на основе анализа риска, определяемого исходя из ценности защищаемых активов и идентифицированы для угроз и уязвимостей

Требования безопаснсоти информации должны включать организационные, технические и эксплуатационные нормы, устанавливаемые на основе анализа риска, определяемого исходя из ценности защищаемых активов и идентифицированы для угроз и уязвимостей

Требования безопаснсоти должны разрабатываться на основе стандартизированной структурной базы точно определенных требований безопасности и представляться в установленном формате

Требования безопаснсоти должны разрабатываться на основе стандартизированной структурной базы точно определенных требований безопасности и представляться в установленном формате

Методология формирования требований безопасности для различных уровней объектов должна быть тесно взаимосвязана в целях обеспечения их взаимного учета

Методология формирования требований безопасности для различных уровней объектов должна быть тесно взаимосвязана в целях обеспечения их взаимного учета

Оценка соответствия ас должна осуществляться в соотвевтвии с четко определенными критериями и общей методологией, которые должны позволить проводить доказательную оценку выполнения установленных требований и обеспечивать объективность повторяемости результатов

Оценка соответствия ас должна осуществляться в соотвевтвии с четко определенными критериями и общей методологией, которые должны позволить проводить доказательную оценку выполнения установленных требований и обеспечивать объективность повторяемости результатов

Процессы оценки соотвествия ас должны состоять из четко определенных взаимоупорядоченных этапов и работ, выполнение которых приводит к принятию обоснованного решения о соотвевтвии АС установленном для нее требованиям

Процессы оценки соотвествия ас должны состоять из четко определенных взаимоупорядоченных этапов и работ, выполнение которых приводит к принятию обоснованного решения о соотвевтвии АС установленном для нее требованиям

Все работы по оценке соотвествия АС и их результаты должны точно

Все работы по оценке соотвествия АС и их результаты должны точно  персонифицироваться, идентифицироваться и документироваться по установленным форматам

персонифицироваться, идентифицироваться и документироваться по установленным форматам

ФСТЭК России выполняет следующие функции

Организует, финансирует разработку и утверждает нормативные и методические документы по оценке соотвествия ас требованиям ИБ

Организует, финансирует разработку и утверждает нормативные и методические документы по оценке соотвествия ас требованиям ИБ

Организует и осуществляет экспертизу тт заданий на создание ас ключевых систем информационной инфраструктуры

Организует и осуществляет экспертизу тт заданий на создание ас ключевых систем информационной инфраструктуры

Аккредитует органы оценки соотвествия ас и выдает им лицензии

Аккредитует органы оценки соотвествия ас и выдает им лицензии

Осуществляет гос контроль и надзор за соблюдением правил оценки соотвествия ас

Осуществляет гос контроль и надзор за соблюдением правил оценки соотвествия ас

Осуществляет координацию действий всех участников оценки соотвевтвия определенных систем

Осуществляет координацию действий всех участников оценки соотвевтвия определенных систем

Органы оценки соотвествия ас требованиям безопасности информации выполняет следущие функции

Участвуют в экспертизе тт и т заданий на создание ключевых систем информационной структуры

Участвуют в экспертизе тт и т заданий на создание ключевых систем информационной структуры

Ведут информационную базу ас, для которых этими органами выдан аттестат соотвествия

Ведут информационную базу ас, для которых этими органами выдан аттестат соотвествия

Регулярно информийруют ФСТЭК России о результатах своей деятельности в области оценки соответствия ас требованиям безопаснсоти информации

Регулярно информийруют ФСТЭК России о результатах своей деятельности в области оценки соответствия ас требованиям безопаснсоти информации

Заявители выполняют следущие функции

Организуют и осуществляют выполнение организационно технических мероприятий, анправленных на подготовку автоматизированной системы к оценке соотвествия требованиям ИБ

Организуют и осуществляют выполнение организационно технических мероприятий, анправленных на подготовку автоматизированной системы к оценке соотвествия требованиям ИБ

Инициируют процесс оценки соотвествия ас

Инициируют процесс оценки соотвествия ас

Привлекают органы оценки соотвествия ас, для организации и проведения оценки соответствия ас

Привлекают органы оценки соотвествия ас, для организации и проведения оценки соответствия ас

Осуществляют эксплуатацию ас в соответствии с условиями и требованиями установленными в "аттестации соотвествия"

Осуществляют эксплуатацию ас в соответствии с условиями и требованиями установленными в "аттестации соотвествия"

Осуществляют постоянный мониторинг эксплуатируемой ас и среды функционирования, извещают органы оценки соотвествия ас, о всех изменения которые могут повлиять на эффективность применяемых ас

Осуществляют постоянный мониторинг эксплуатируемой ас и среды функционирования, извещают органы оценки соотвествия ас, о всех изменения которые могут повлиять на эффективность применяемых ас

Осуществляют финансирование и маета лоно техническое обеспечения процесса оценки соотвествия ас

Осуществляют финансирование и маета лоно техническое обеспечения процесса оценки соотвествия ас

Подход к оценке соотвествия ас требованиям ИБ

В процессе оценки соответствия проверяется:

Обоснованность выбора требований ИБ

Обоснованность выбора требований ИБ

Эффективность и достаточно сеть реализованных мер и средств обеспечения ИБ с учетом реальных условий применения ИС на конкретных объетах информатизации

Эффективность и достаточно сеть реализованных мер и средств обеспечения ИБ с учетом реальных условий применения ИС на конкретных объетах информатизации

Условия для получения результатов оценки

Объективность

Объективность

Беспристрасночть

Беспристрасночть

Повторяемости

Повторяемости

Воспроизводимость

Воспроизводимость

Корректность

Корректность

Достаточность

Достаточность

Приемлемость

Приемлемость

Структура нормативно-методической базы должны включать:

Базовые документы

Базовые документы

Нормативное обеспечение

Нормативное обеспечение

Методическое обеспечение

Методическое обеспечение

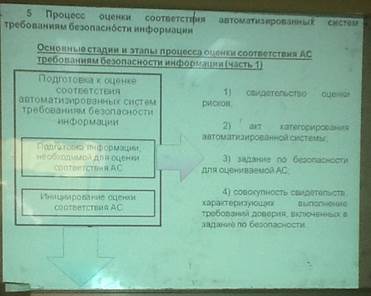

Основные стадии и этапы процесса оценки соотвествия ас, требованиям ИБ

Предварительный этап:

Определение физических и логических границ системы как объекта оценки состава группы оценки и распределения работ

Определение физических и логических границ системы как объекта оценки состава группы оценки и распределения работ

Анализ достаточности документации и вспомогательных материалов

Анализ достаточности документации и вспомогательных материалов

Оценка требований безопаснсоти информации, предъявляемых к автоматизированной системе

Оценка требований безопаснсоти информации, предъявляемых к автоматизированной системе

Выделение областей, требующих повышенного внимания в ходе оценки

Выделение областей, требующих повышенного внимания в ходе оценки

Определение требуемого уровня детализации оценки соотвествия автоматизированной системы

Определение требуемого уровня детализации оценки соотвествия автоматизированной системы

Сбор и анализ всех доступных материалов предыдущих оценок

Сбор и анализ всех доступных материалов предыдущих оценок

При необходимости заказ сертификации несиртефицированных изделий ИТ

При необходимости заказ сертификации несиртефицированных изделий ИТ

Определение методов и процедур оценки

Определение методов и процедур оценки

Оценка безопасности ас:

Повышение оценки безопаснсоти ас в соотвевтвии с функциональными требованиями и требованиями доверия

Повышение оценки безопаснсоти ас в соотвевтвии с функциональными требованиями и требованиями доверия

Оценка устойчивости ас к попыткам взлома и обхода средств обеспечения ИБ

Оценка устойчивости ас к попыткам взлома и обхода средств обеспечения ИБ

Оформление отчета по оценке безопаснсоти ИБ

Оформление отчета по оценке безопаснсоти ИБ

Подтверждение соотвествия ас требованиям ИБ

Подготовка отчета об оценке соотвествия ас, включающего решение по подтверждении соотвествия ас

Подготовка отчета об оценке соотвествия ас, включающего решение по подтверждении соотвествия ас

Корректировка задания по безопаснсоти для ас с учетом рекомендаций в отчете об оценке соотвествия ас

Корректировка задания по безопаснсоти для ас с учетом рекомендаций в отчете об оценке соотвествия ас

Оформление аттестата соотвествия ас

Оформление аттестата соотвествия ас

Гос контроль за за выполнением оценки соответствия ас требованиям безопасности и информации

Проверка правильности полноты проводимых мероприятий по оценке соответствия системы

Проверка правильности полноты проводимых мероприятий по оценке соответствия системы

Проверка правильности рассмотрения органами рассмотрения соответствия ас отчетным документом и протоколов испытаний

Проверка правильности рассмотрения органами рассмотрения соответствия ас отчетным документом и протоколов испытаний

Проверка своеобразности внесения изменения в нормативную методическую документацию по безопасности информации

Проверка своеобразности внесения изменения в нормативную методическую документацию по безопасности информации

Инспекционный контроль за эксплуатацией оцененных ас

Инспекционный контроль за эксплуатацией оцененных ас

Направление реализации концепции:

Совершенствовании нормативно-методической базы

Совершенствовании нормативно-методической базы

Разработка инструментальных средств поддержки оценки соответствия автоматизированных систем требованиям ИБ.

Разработка инструментальных средств поддержки оценки соответствия автоматизированных систем требованиям ИБ.

Задача аппаратного обеспечения защиты информации

Управление оперативной памятью

Основная угроза, защита от которой реализуется с помощью средств управления оперативной памятью заключается в том что один процесс выполняюйся в операционной системе несанкционированно получает доступ к оперативной памяти другого процесса выполняющегося параллельно:

1. При каждом обращении профессора к оперативной памяти осуществляется проверка корректности доступа теоретически этот подход позволяет создать абсолютно надежную защиту от НСД процесса к чужой памяти

2. Альтернативный подход - подход к обеспечению защиты оперативной памяти заключается в выделении каждому процессу индивидуального адресного пространства, аппаратно изолированного от других процессов

Много чего пропустил

Date: 2015-09-24; view: 712; Нарушение авторских прав; Помощь в написании работы --> СЮДА... |