Полезное:

Как сделать разговор полезным и приятным

Как сделать объемную звезду своими руками

Как сделать то, что делать не хочется?

Как сделать погремушку

Как сделать так чтобы женщины сами знакомились с вами

Как сделать идею коммерческой

Как сделать хорошую растяжку ног?

Как сделать наш разум здоровым?

Как сделать, чтобы люди обманывали меньше

Вопрос 4. Как сделать так, чтобы вас уважали и ценили?

Как сделать лучше себе и другим людям

Как сделать свидание интересным?

Категории:

АрхитектураАстрономияБиологияГеографияГеологияИнформатикаИскусствоИсторияКулинарияКультураМаркетингМатематикаМедицинаМенеджментОхрана трудаПравоПроизводствоПсихологияРелигияСоциологияСпортТехникаФизикаФилософияХимияЭкологияЭкономикаЭлектроника

Обнаружение сетевых атак

Системы, функционирующие на уровне узла, как правило, не работают с сетевыми пакетами и, следовательно, не могут определять эти типы атак. Исключением являются системы типа RealSecure Server Sensor или Centrax, которые содержат в себе сетевые компоненты, обнаруживающие и сетевые атаки, направленные на конкретный узел. Эти системы обнаружения атак могут исследовать содержание тела данных пакета, отыскивая команды, используемые в конкретных атаках. Например, когда хакер пытается найти серверную часть Back Orifice на системах, которые пока еще не поражены ею, этот факт может быть обнаружен путем исследования именно содержания тела данных пакета. Как говорилось выше, системы системного уровня не работают на сетевом уровне и поэтому не способны распознавать такие атаки.

Невозможность «заметания следов*

Сетевой пакет, уйдя с компьютера злоумышленника, уже не может быть возвращен назад. Системы, функционирующие на "сётёв"о«Гуровнё"Г используют «живой» трафик при обнаружении атак в реальном масштабе времени. Таким образом, злЬумЪГшлённйктгё: Можё'Гудалйтъ следьгсвоей несанкционированной деятельности. Анализируемые данные" включают не только информацию о методе атаки, но и информацию, которая может помочь при идентификации злоумышленника и доказательстве в суде. Поскольку многие хакеры хорошо знакомы с механизмами системной регистрации, они знают, как манипулировать этими файлами для скрытия следов своей деятельности, снижая эффективность систем системного уровня, которым требуется эта информация для того, чтобы обнаружить атаку.

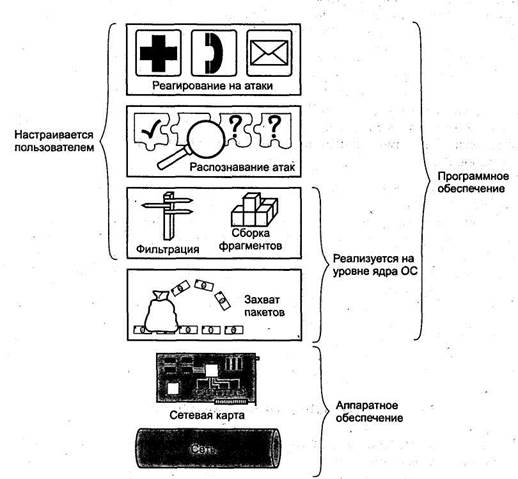

Рис. 12. Компоненты системы обнаружения атак на уровне сети

Date: 2015-09-24; view: 407; Нарушение авторских прав; Помощь в написании работы --> СЮДА... |