Полезное:

Как сделать разговор полезным и приятным

Как сделать объемную звезду своими руками

Как сделать то, что делать не хочется?

Как сделать погремушку

Как сделать так чтобы женщины сами знакомились с вами

Как сделать идею коммерческой

Как сделать хорошую растяжку ног?

Как сделать наш разум здоровым?

Как сделать, чтобы люди обманывали меньше

Вопрос 4. Как сделать так, чтобы вас уважали и ценили?

Как сделать лучше себе и другим людям

Как сделать свидание интересным?

Категории:

АрхитектураАстрономияБиологияГеографияГеологияИнформатикаИскусствоИсторияКулинарияКультураМаркетингМатематикаМедицинаМенеджментОхрана трудаПравоПроизводствоПсихологияРелигияСоциологияСпортТехникаФизикаФилософияХимияЭкологияЭкономикаЭлектроника

Кибернетические модели

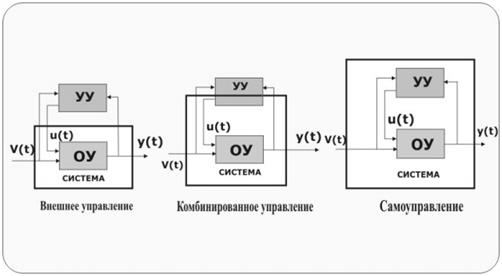

Дальнейшим развитием концептуальных моделей явились кибернетические модели. В основе кибернетической модели системы лежит фундаментальное понятие " управление ". Это очень сложное понятие, которое тесно связано с целым рядом других понятий: цель, информация, сигнал, обратная связь и т.д. Его можно рассматривать в широком и узком смысле. Здесь рассмотрим управление в узком смысле как некоторое воздействие, которое подается на вход системы для того, чтобы получить соответствующий выход. При этом выделяется объект управления (ОУ) - то на что оказывается управляющее воздействие и устройство управления (УУ) - то, что оказывает управляющее воздействие. В зависимости от того, где проходит граница между системой и средой можно выделить три основных варианта построения обобщенной кибернетической модели системы:

а) граница проходит между ОУ (система) и УУ (часть окружающей среды) - управление извне; б) граница проходит за пределами ОУ (управляемая подсистема) и УУ (управляющая подсистема)- самоуправление в) граница проходит по УУ, то есть одна его часть УУ принадлежит системе, а другая окружающей среде - комбинированное управление.

101. Задачи в условиях неопределенности (свободен, =37)

102. Совместное использование памяти ОС (свободен)

103. Математические модели объектов управления в системах управления (свободен)

104. Основные понятия и определения теории защиты компьютерной информации (Миша)

105. Принципы построения моделирующих алгоритмов (свободен)

106. Задачи линейной оптимизации (Дима Кипоров, Ваня Семенов, =42)

107. Защита памяти ОС (Миша)

108. Архитектурные особенности организации ЭВМ различных классов (Мирош)

109. Требования к системам защиты информации

В общем случае СЗИ целесообразно условно разделить на подсистемы:

_ управления доступом к ресурсам ИС (включает также функции управления сис_

темой защиты в целом);

_ регистрации и учета действий пользователей (процессов);

_ криптографическую;

_ обеспечения целостности информационных ресурсов и конфигурации ИС.

Для каждой из них определяются требования в виде:

_ перечня обеспечиваемых подсистемой функций защиты;

_ основных характеристик этих функций;

_ перечня средств, реализующих эти функции.

Подсистема управления доступом должна обеспечивать:

_ идентификацию, аутентификацию и контроль за доступом пользователей (процес_

сов) к системе, терминалам, узлам сети, каналам связи, внешним устройствам, про_

граммам, каталогам, файлам, записям и т.д.;

_ управление потоками информации;

_ очистку освобождаемых областей оперативной памяти и внешних накопителей.

Подсистема регистрации и учета выполняет:

_ регистрацию и учет: доступа в ИС, выдачи выходных документов, запуска про_

грамм и процессов, доступа к защищаемым файлам; передачу данных по линиям

и каналам связи;

_ регистрацию изменения полномочий доступа, создание объектов доступа, подле_

жащих защите;

_ учет носителей информации;

_ оповещение о попытках нарушения защиты.

Криптографическая подсистема предусматривает:

_ шифрование конфиденциальной информации.

_ шифрование информации, принадлежащей разным субъектам доступа (группам

субъектов), с использованием разных ключей.

_ использование аттестованных (сертифицированных) криптографических средств.

Подсистема обеспечения целостности осуществляет:

_ обеспечение целостности программных средств и обрабатываемой информации,

_ физическую охрану средств вычислительной техники и носителей информации,

_ наличие администратора (службы) защиты информации в ИС,

_ периодическое тестирование СЗИ,

_ наличие средств восстановления СЗИ,

_ использование сертифицированных средств защиты,

_ контроль за целостностью:

_ программных средств защиты

информации при загрузке

операционной среды,

_ операционной среды перед

выполнением процессов,

_ функционального ПО и дан_

ных,

_ конфигурации ИС,

_ оперативное восстановление

функций СЗИ после сбоев,

_ тестирование средств защиты

информации,

-обнаружение и блокирование распространения вирусов,

_ резервное копирование программного обеспечения и данных,

_ контроль доступа к СВТ, дающий уверенность в том, что только авторизованный

пользователь использует имеющиеся рабочие программы и информацию,

_ контроль действий с персональной авторизацией, запрещающий операции, кото_

рые делают операционную среду уязвимой,

_ защиту программного обеспечения, исключающую повреждение инсталлирован_

ных программ,

_ использование только лицензионного программного продукта с целью обеспече_

ния защиты от встроенных модулей разрушения информационной среды и диск_

редитации систем защиты;

_ защиту коммуникаций для обеспечения недоступности передаваемой информации.

основные функциональные задачи, которые должна решать СЗИ, например:

_ предоставление пользователям права доступа к ресурсам ИС, согласно принятой

стратегии безопасности, а также отмена этого права по окончании срока действия;

_ обеспечение входа в ИС при условии предъявления электронного идентификато_

ра и ввода личного пароля;

_ многоуровневое разграничение полномочий пользователей по отношению к ресур_

сам ИС;

_ контроль за запуском процессов и их исполнением;

_ контроль за логическим входом пользователей в ИС и доступом к ресурсам;

_ управление информационными потоками, автоматическое маркирование ресурсов,

создаваемых объектов, экспорта (импорта) информации;

_ защита информации при ее передаче по каналам связи;

_ регистрация действий пользователей по отношению к ресурсам системы;

_ обеспечение целостности информационных ресурсов (в том числе обеспечение ан_

тивирусной защиты);

_ криптографическая защита ресурсов (шифрование в каналах связи, “прозрачное”

шифрование, электронная подпись, криптографическая поддержка других меха_

низмов защиты и т.п.);

_ поддержка целостности и работоспособности СЗИ;

_ поддержка функций администратора защиты информации в ИС.

110. Статистическое моделирование систем на ЭВМ (свободен)

111. Задачи дискретной оптимизации (Юра, =47)

112. Механизм реализации виртуальной памяти (свободен)

113. Параллельные вычислительные системы (Ира)

114. Источники, риски и формы атак на компьютерную информацию (Дамир)

115. Моделирование при исследовании и проектировании АСОИУ (свободен)

116. Многокритериальные задачи (=52)

117. Стратегия подкачки страниц (свободен)

118. Многомашинные и многопроцессорные вычислительные системы (свободен)

119. Политика безопасности в области защиты компьютерной информации (Катя)

120. Перспективы развития машинного моделирования сложных систем (Катя)

121. Принятие решений в условиях неопределенности (Катя, =57)

122. Защита от сбоев и несанкционированного доступа в ОС (Катя)

Date: 2015-08-15; view: 558; Нарушение авторских прав; Помощь в написании работы --> СЮДА... |