Полезное:

Как сделать разговор полезным и приятным

Как сделать объемную звезду своими руками

Как сделать то, что делать не хочется?

Как сделать погремушку

Как сделать так чтобы женщины сами знакомились с вами

Как сделать идею коммерческой

Как сделать хорошую растяжку ног?

Как сделать наш разум здоровым?

Как сделать, чтобы люди обманывали меньше

Вопрос 4. Как сделать так, чтобы вас уважали и ценили?

Как сделать лучше себе и другим людям

Как сделать свидание интересным?

Категории:

АрхитектураАстрономияБиологияГеографияГеологияИнформатикаИскусствоИсторияКулинарияКультураМаркетингМатематикаМедицинаМенеджментОхрана трудаПравоПроизводствоПсихологияРелигияСоциологияСпортТехникаФизикаФилософияХимияЭкологияЭкономикаЭлектроника

Основні поняття об'єктно-орієнтованих систем

Об'єктно-орієнтована база даних − база даних, яка створюється і використовується в середовищі СУБД, яке засновано на принципах об'єктно-орієнтованого підходу і підтримує об'єктну модель даних. Об'єктна база даних являє собою сукупність взаємозв'язаних об'єктів, які відповідають певній схемі.

Об'єкт являє собою концептуальну модель реального світу, в яку вбудовані представлення даних (атрибути) і їх поведінка (методи). Кожен об'єкт має унікальний ідентифікатор OID (Object Identifier, ідентифікатор об'єкта), який не залежить від його атрибутів. Атрибути входять в склад об'єкта і кожен атрибут може посилатися на інший об'єкт. Стан об'єкта визначається набором значень, які об'єкт має в даний момент часу. Методи реалізують поведінку об'єкта. Методи викликають за допомогою повідомлень. Реалізація методів і представлення даних інкапсульовані, тобто приховані від зовнішніх джерел.

Схожі об'єкти групуються в класи. Клас являє собою колекцію об'єктів зі спільною структурою і поведінкою. Кожен об'єкт являє собою екземпляр класа або екземпляр об'єкта. Класи організовуються в ієрархію класів. Об'єкт наслідує атрибути і методи всіх своїх суперкласів.

Об'єктна модель даних характеризується рядом властивостей.

1. Основними компонентами є об'єкти і літерали. Об'єкт − це екземпляр сутності. Він має унікальний ідентифікатор. Літерал − конкретне значення. Він не має ідентифікатора.

2. Об'єкт має властивості, в тому числі атрибути і зв'язки з іншими об'єктами. Множина поточних значень всіх властивостей об'єкта визначає його стан.

3. Об'єкти і літерали мають типи. Кожен тип має власний домен. Типи можуть володіти поведінкою. Всі об'єкти одного типу володіють однаковою поведінкою і мають домени, що притаманні цьому типу.

4. Дії, які може виконувати об'єкт називаються операціями.

5. База даних зберігає об'єкти і заснована на схемі даних, що визначається мовою визначення даних. БД містить екземпляри типів, що визначаються схемою.

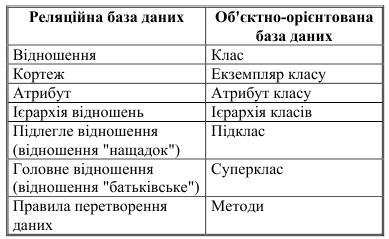

В табл. 11.1 наведені співвідношення термінів реляційної

БД і об'єктно-орієнтованої БД.

Таблиця 11.1

Порівняння термінів реляційної й об'єктно-орієнтованої моделей

Однією із суттєвих відмінностей об'єктних БД від реляційних є можливість створення і використання нових типів даних (абстрактні типи даних).

2. Проектування об'єктно-орієнтованих баз даних

Проектування об'єктно-орієнтованих баз даних (ООБД) має багато спільних рис з проектуванням реляційних БД і в цілому можна застосовувати методологію концептуального і логічного моделювання, яка застосовується для створення традиційних БД. Відмінності полягають у такому.

Процес проектування реляційних БД в основному направлений на ідентифікацію елементів даних, а не на визначення операцій з даними. Значна частина обмежень на дані і перетворення даних зазвичай розглядається на більш пізніх етапах проектування БД і реалізується на програмному коді застосувань. Операції не є частиною моделі БД.

При проектуванні ООБД визначаються як дані, так і процедури їх обробки. На етапі реалізації обов'язково повинні використовуватися об'єктно-орієнтовані мови. При проектуванні ООБД дані і процедури вважаються єдиною сутністю і об'єкти розглядаються як окремі модулі.

Нормалізація зберігає своє значення і дозволяє зменшити збитковість даних. Для ідентифікації кожного об'єкта використовується унікальний ідентифікатор об'єкта. Кожен атрибут об'єкта залежить від ідентифікатора. Також для ідентифікації атрибутів об'єкта може вводитись первинний

ключ. Схема БД містить опис структури даних об'єкта, обмеження, а також правила поведінки об'єкта.

В об'єктно-орієнтованих моделях є зв'язки двох типів:

− посилання між класами;

− наслідування в ієрархії класів.

Реляційні моделі використовують зв'язки на основі значень. Це означає, що зв'язки між сутностями встановлюються через спільні значення в одному або декількох атрибутах різних сутностей. На відміну від цього в об'єктно-орієнтованих моделях даних використовується підхід заснований на ідентифікаторах (OID), тому зв'язки не залежать від стану об'єкта.

В об'єктно-орієнтованих моделях даних створюється схема, в якій зв'язки складають частину структури БД.

Об'єктно-орієнтовані БД є навігаційними: доступ до даних виконується за допомогою зв'язків, які зберігаються всередині самих даних. Об'єктно-орієнтовані моделі даних також передбачають доступ, орієнтований на множинність значень.

Навігаційний доступ реалізується за допомогою ідентифікаторів OID.

Асоціативний доступ, орієнтований на множинність об’єктів, в об'єктно-орієнтованих моделях даних реалізується за допомогою явно визначених методів. При проектуванні операції для маніпуляції екземплярами об'єктів в цьому випадку реалізуються в схемі БД.

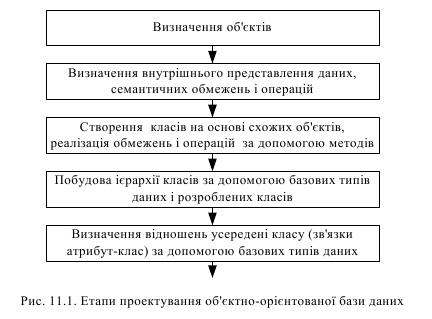

Процес об'єктно-орієнтованого проектування є ітеративним і послідовним. На рис. 11.1 показана послідовність об'єктно-орієнтованого проектування.

Модель, що отримується в результаті проектування може мати зв'язки "один до одного", "один до багатьох", "багато до багатьох", а також рекурсивні зв'язки, що пов'язано з більшою потужністю об'єктно-орієнтованої моделі. В об'єктно-орієнтованій моделі даних зв'язки між об'єктами представляються атрибутами, які реалізуються об'єктними ідентифікаторами OID.

Об'єктно-орієнтовані СУБД являють собою результат комбінування об'єктно-орієнтованих можливостей (поліморфізм, наслідування, інкапсуляція) з можливостями БД (цілісність, безпека, управління транзакціями і паралельним виконанням, резервне копіювання, відновлення, маніпулювання даними).

Об'єктно-орієнтована СУБД повинна відповідати таким вимогам:

− підтримка складних об'єктів;

− підтримка унікальної ідентифікації об'єктів (OID);

− підтримка класів або типів;

− підтримка наслідування;

− інкапсуляція об'єктів;

− управління БД;

− забезпечення паралельної роботи декількох користувачів;

− можливість відновлення після перебоїв;

− підтримка запитів до БД на мові високого рівня;

− запис і зчитування даних із зовнішніх пристроїв пам'яті.

До переваг об'єктно-орієнтованих баз даних можна віднести такі:

− можливість включення детальної семантичної інформації в БД;

− можливість розширення базових типів даних, підтримка складних вкладених структур, визначення довільних структур (мультимедіа і т.ін.);

− контроль версій;

− можливість багаторазового використання класів, прискорення розробки застосувань за рахунок наслідування.

До недоліків об'єктно-орієнтованих баз даних належить:

− відсутність достатньо проробленої теоретичної бази у об'єктної моделі;

− складність структури;

− навігаційне управління даними, складність додавання атрибутів і методів;

− відсутність стандартної мови запитів.

ЗАХИСТ ІНФОРМАЦІЇ В БАЗАХ ДАНИХ

Захист даних − попередження несанкціонованого або випадкового доступу до даних, їх зміни або руйнування даних з боку користувачів; попередження змін або руйнування даних при збоях апаратних і програмних засобів і при помилках в роботі співробітників групи експлуатації.

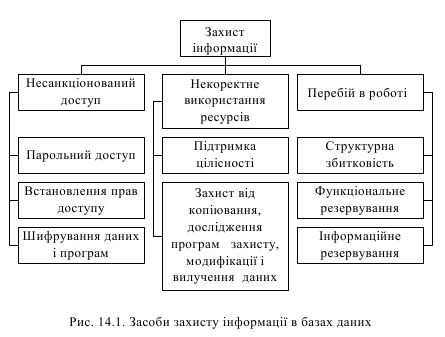

Наслідками порушення захисту є матеріальні збитки, зниження продуктивності системи, отримання таємних відомостей, руйнування БД. Головними причинами порушення захисту є несанкціонований доступ, некоректне використання ресурсів, перебої в роботі системи. В БД застосовуються засоби захисту наведені на рис. 14.1.

Парольний захист передбачає встановлення пароля, який являє собою ряд літер, визначених користувачем при вході в систему з метою ідентифікації системними механізмами управління доступом. Після ідентифікації виконується аутентифікація. Аутентифікація − процедура, яка встановлює автентичність ідентифікатора, який висувається користувачем, програмою, процесом, системою при вході в систему, при запиті деякої послуги або при доступі до ресурсу.

Процес аутентифікації це обмін між користувачем і системою інформацією, яка відома тільки системі і користувачу.

Управління доступом − захист інформаційних ресурсів в системі БД від несанкціонованого доступу. Мета полягає в забезпеченні представлення доступу до ресурсів тільки користувачам, програмам, процесам, системам, які мають відповідні права доступу.

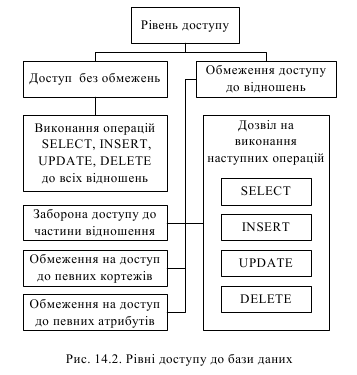

Як тільки користувач отримає право доступу до СУБД, йому автоматично представляються різні привілеї, пов'язані з його ідентифікатором. Ці привілеї можуть включати дозвіл на доступ до певних таблиць, представлень, індексів, а також на певні операції над цими об'єктами: перегляд (SELECT), додавання (INSERT), оновлення (UPDATE), вилучення (DELETE) (рис. 14.2).

У сучасних СУБД підтримуються два найбільш загальних підходи до забезпечення безпеки даних: вибірковий підхід і обов'язковий підхід.

Вибірковий підхід передбачає, що кожен користувач має різні права при роботі з даними об'єктами. Різні користувачі можуть мати різні права доступу до одного й того ж об'єкта.

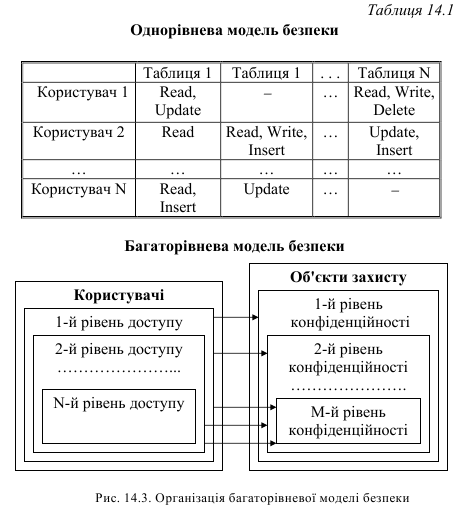

Такий підхід це однорівнева модель безпеки (табл. 14.1).

Обов'язковий підхід передбачає, що кожному об'єкту даних надається деякий кваліфікаційний рівень, а кожен користувач має деякий рівень допуску. При такому підході правом доступу до певного об'єкта даних мають тільки користувачі з відповідним рівнем доступу. Такий підхід являє собою багаторівневу модель безпеки

Шифрування даних − метод забезпечення таємності даних шляхом генерації нового їх представлення, яке допускає однозначне відновлення вихідного представлення.

Система шифрування включає в себе ключ шифрування, алгоритм шифрування, ключ дешифрування і алгоритм дешифрування.

Захист від перебоїв і відказів роботи апаратно-програмного забезпечення є однією з необхідних умов нормальної роботи системи. Головне навантаження по забезпеченню захисту системи від перебоїв і відказів припадає на апаратно-програмні компоненти. Структурна збитковість передбачає резервування апаратних компонентів на різних рівнях: дублювання серверів, процесорів, накопичувачів на магнітних дисках (RAID − масив недорогих дискових накопичувачів зі збитковістю), використання джерел безперебійного живлення. Функціональне резервування означає організацію обчислювального процесу, при якій функції обробки даних виконуються декількома елементами системи.

Інформаційне резервування реалізується шляхом періодичного копіювання і архівування даних.

Під некоректним використанням ресурсів розуміють некоректні зміни в БД (порушення посилкової цілісності, введення невірних даних і т.ін.), випадковий доступ прикладних програм до чужих розділів основної пам'яті і т.ін.

Вирішуються ці проблеми шляхом підтримки цілісності БД, використанням захисту від копіювання, дослідження програм, модифікації і вилучення даних. Тут застосовуються як прикладні програми, так і засоби операційної системи.

Контрольні запитання

1. Яке призначення і область застосування поняття

"захист бази даних"?

2. Дати пояснення термінам: ідентифікація,

аутентифікація, шифрування.

3. Що таке однорівнева модель безпеки?

4. Що таке багаторівнева модель безпеки?

5. Що таке управління доступом?

6. Охарактеризувати методи захисту баз даних.

Date: 2015-07-27; view: 1087; Нарушение авторских прав; Помощь в написании работы --> СЮДА... |