Полезное:

Как сделать разговор полезным и приятным

Как сделать объемную звезду своими руками

Как сделать то, что делать не хочется?

Как сделать погремушку

Как сделать так чтобы женщины сами знакомились с вами

Как сделать идею коммерческой

Как сделать хорошую растяжку ног?

Как сделать наш разум здоровым?

Как сделать, чтобы люди обманывали меньше

Вопрос 4. Как сделать так, чтобы вас уважали и ценили?

Как сделать лучше себе и другим людям

Как сделать свидание интересным?

Категории:

АрхитектураАстрономияБиологияГеографияГеологияИнформатикаИскусствоИсторияКулинарияКультураМаркетингМатематикаМедицинаМенеджментОхрана трудаПравоПроизводствоПсихологияРелигияСоциологияСпортТехникаФизикаФилософияХимияЭкологияЭкономикаЭлектроника

Процес керування безпекою інформаційних технологій

Керування безпекою інформаційних технологій – тривалий процес, що складається з багатьох інших процесів. Деякі процеси, такі як керування конфігурацією настроювання і керування змінами, застосовні не тільки до питань безпеки. Як показує досвід, один із процесів є дуже корисним у керуванні безпекою інформаційних технологій – це керування ризиком і його під процес – аналізування ризику. Деякі аспекти керування безпекою інформаційних технологій, охоплюючи керування ризиком, аналізування ризику, керування змінами і організовування системи.

Настроювання системи

Настроювання системи – процес фіксації тенденції змін у системі, який виконують формально чи неформально. Первинною метою керування настроюванням, з погляду безпеки, є гарантування того, що зміни в системі не знизять ефективність засобів захисту і загальну безпеку організації.

Метою настроювання з погляду безпеки є розпізнання змін, щоб вони не впливали на безпеку засобів шляхом проведених запобіжних змін у системі інформаційних технологій. У деяких випадках можуть з’явитися причини для змін, що призводять до зниження захищеності. У таких ситуаціях привнесене в безпеку зниження має бути оцінено, й у відповідь мають бути визначені також керівні рішення на підставі всіх залежних чинників. Іншими словами, усі зміни в системі повинні спричинити відповідні зміни у безпеці. Ще одна мета керування настроюванням полягає в гарантуванні, що зміни в системі відображені в інших документах, а саме відновлювання після нещасних випадків і плани непередбачених обставин. Якщо зміна дуже важлива, то необхідно проаналізувати деякі чи всі системні засоби безпеки.

Керування змінами

Керування змінами – процес визначання потреб в нових засобах безпеки у випадках, коли відбуваються зміни в системі інформаційних технологій.

Системи інформаційних технологій і оточення, у якому вони працюють, постійно змінюються. Ці зміни – результат надання нових можливостей інформаційних технологій і послуг чи результат виявлення нових загроз і уражень. Зміни в системах інформаційних технологій містять:

– нові процедури;

– нові можливості;

– модернізацію програмного забезпечення;

– переробку апаратного забезпечення;

– появу нових користувачів у зовнішніх чи анонімних групах;

– додаткову роботу з мережами і зв’язками.

Коли відбувається чи планується зміна в системі інформаційних технологій, важливо визначити ураження в захисті системи, якщо вони були. Якщо в системі є відділ керування конфігурацією чи інша організаційна структура, то повинен бути призначений відповідальний за безпеку інформаційних технологій у відділ для керування спеціальними змінами в системі, а також визначена відповідальність за прийняття рішень залежно від того, чи призведе зміна до уражень у безпеці, і якщо так, то яким чином. Для важливіших змін, що охоплюють придбання нових апаратних засобів, програмного забезпечення чи створення послуг також потрібен аналіз, що визначає необхідні нові вимоги безпеки. З іншого боку, багато змін у системах насправді незначні і не потребують широкого аналізування, необхідного для важливіших змін. Для обох типів змін повинна бути оцінена величина ризику, виходячи з користі і витрат. Для незначних змін рішення можуть бути прийняті неформально, на зустрічах, але результати і рішення керівництва повинні бути задокументовані.

Керування ризиком

Дії з керування ризиком найбільш ефективні, якщо вони виконуються в процесі всього життєвого циклу системи. Керування ризиком– загальний процес визначання, регулювання і відокремлювання чи мінімізації сумнівних подій, що можуть впливати на ресурси системи інформаційних технологій. У той час, як нові системи можна супроводжувати повним циклом, для успадкованих систем це може бути ініціановано з будь-якого моменту всього життєвого циклу системи. Стратегія може вимагати робити ревізію у певних інтервалах життєвого циклу системи чи у певні часові інтервали. Наступними можуть бути дії з попереднього розгляду-перевірки застосування засобів безпеки. Також може виявитися необхідність керування ризиком у процесі створення і розробляння системи, це гарантуватиме, що безпека розроблена і реалізована з максимальною ефективністю у вартісному і часовому відношенні. У цьому випадку може виникнути потреба в керуванні ризиком у процесі розробляння і створення системи.

Незалежно від того, які методи чи технічні засоби використовують у керуванні ризиком, важливо забезпечити прийнятний компроміс у зменшенні часових витрат і витрат ресурсів, задіяних у визначанні і застосуванні засобів безпеки, поки існує впевненість у відповідній безпеці усіх систем.

Керування ризиком це процес порівняння оцінки ризиків з вигодами і (або) витратами на засоби безпеки і забезпечення стратегії їхнього застосування і методики безпеки системи, створеної з урахуванням корпоративної методики безпеки інформаційних технологій і завдань бізнесу. Треба розглядати різні типи засобів безпеки і проводити аналіз вартості і (або) вигоди. Засоби безпеки вибирають з урахуванням ризиків і потенційних уражень. Також треба брати до уваги рівень прийнятного залишкового ризику.

Засоби безпеки безпосередньо можуть містити уразливості і призводити до нових ризиків. Тому потрібно з обережністю вибирати відповідні засоби безпеки, щоб не тільки знижувати ризики, але і не створювати потенційно нові.

Наступні положення описують додаткові особливості процесів керування ризиком.

Аналізування ризику

Аналізування ризику ідентифікує ризики, що вимагають потребу в керуванні чи врахуванні. З погляду безпеки інформаційних технологій аналізування ризику для систем інформаційних технологій охоплює аналізування номінальної вартості, загроз і уражень. Ризики оцінюють відносно потенційного ураження, що може бути викликано порушенням конфіденційності, цілісності, доступності, обліковості, достовірності чи надійності інформації. Результат оглядового аналізування ризику – положення про найбільш ймовірні ризики стосовно активів.

Аналізування ризику є частиною керування ризиком і може бути виконано без додаткових витрат часу і ресурсів після оглядового короткого аналізу всіх систем. Це дозволяє установити, які системи можуть бути адекватно захищені за допомогою практичних вказівок чи базовими засобами керування і ті системи, що можна використати після детальнішого аналізування ризику. Це питання практично охоплює комплект інструкцій і базових настанов, які можуть бути використані як базис для домовленості щодо задоволення основних потреб захисту.

Обліковість

Забезпечення ефективної безпеки вимагає обліковості (звітності) точно визначених завдань і розподілу обов’язків у питаннях безпеки. Обов’язки і обліковість мають бути доручені власникам активів, постачальникам і користувачам ресурсів систем інформаційних технологій. Отже, володіння активами і пов’язані з ними обов’язки щодо безпеки з подальшим перевірянням реалізованої безпеки є важливими чинниками для ефективної безпеки.

Компетентність у безпеці

Компетентність у безпеці – це істотний елемент ефективної безпеки. Відсутність компетентності в безпеці і недостатність досвіду в безпеці персоналу організації може призвести до значного зниження ефективності системи безпеки. Людей в організації вважають однією з найслабших ланок безпеки. Щоб бути упевненим у належному рівні компетентності в безпеці організації, важливо дотримуватися і розвивати програму компетентності безпеки. Метою програми компетентності безпеки є пояснення робітникам, компаньйонам і компаніям-постачальникам:

– цілей, стратегій і методик безпеки;

– потреб у безпеці і зв’язаних з ними функцій і обов’язків.

Крім того, має бути розроблена програма, що гарантує розподіл обов’язків із безпеки між співробітниками, компаньйонами, і компаніями-постачальниками.

Програма компетентності захисту повинна виконуватися на всіх рівнях організації від вищого керівництва до найнижчої ланки. Необхідне часте розробляння документів, що стосуються підвищення компетентності людей у різних ролях і обов’язках у різних підрозділах організації. Всебічне розуміння програми безпеки розвивається і передається поступово. Кожна стадія формується на основі попередньої, починаючи з концепцій захисту і до обов’язків з виконання і контролювання безпеки.

Програми компетентності безпеки в межах організації мають ряд етапів. Один з таких етапів – розробляння і розподіляння документації щодо компетентності в безпеці (наприклад плакатів, бюлетенів, брошур чи брифінгів). Призначення цих матеріалів – збільшити загальну компетенцію службовців і контрактників. Наступний етап – організування курсів для навчання службовців з питань безпеки. Також необхідні поглиблені курси професійного рівня для специфічних аспектів безпеки.

У деяких випадках є ефективним об’єднати всі повідомлення з безпеки в окремі навчальні програми. Цей підхід є альтернативою чи повноцінною заміною до програми компетентності безпеки. Для розвитку програми компетентності безпеки, що взаємозалежна з необхідними мікро політичними й адміністративними умовами даної організації, треба розглядати такі аспекти:

– аналізування потреб;

– програму забезпечення;

– контролювання;

– зміст програми компетентності.

Контролювання

Використовування засобів безпеки треба постійно контролювати для гарантування, що вони функціонують правильно, що зміни в оточенні не нейтралізували їхню ефективність і що обліковість активізована і функціонує. Автоматичний перегляд й аналізування системних журналів – ефективний спосіб, що допомагає забезпечити задане виконання. Цей спосіб також можна використовувати для пошуку небажаних подій, і його використовування може перешкоджати виникненню цих подій.

Ефективність засобів системи безпеки треба періодично перевіряти. Це здійснюють контролюванням і гнучким перевірянням для гарантування, що засоби безпеки функціонують і використовуються передбачуваним способом. Вихідні дані багатьох засобів безпеки треба перевіряти на наявність вагомих для безпеки подій, наприклад, журналів, які є сигнальною звітною документацією. Загальна система функцій аудиту може надати корисну інформацію про перспективність безпеки, яку можна відповідно використовувати.

Плани відновлювання після уражень

Таке планування дає інформацію щодо того, як поводитися й виконувати роботу, коли супровідні процеси, разом з системами інформаційних технологій, руйнуються чи стають недоступними.

Ці плани можуть передбачати звернення до можливих комбінацій з численних сценаріїв, що охоплюють:

– різноманіття періодів переривання;

– втрати різних типів засобів;

– повну втрату фізичного доступу до приміщень;

– що необхідно для повернення до стану, що передував порушенню.

Плани відновлювання після нещасних випадків описують, як відновити функціювання системи інформаційних технологій після небажаного інциденту і включають:

– критерії, за яких відбуваються катастрофи;

– обов’язки щодо активізації дій з відновлювання;

– відповідальність за різні дії відновлювання;

– опис дій відновлювання.

Моделі

Відомо, що існує багато моделей для керування безпекою інформаційних технологій. Моделі представляють концепції, необхідні для розуміння процесів керування безпекою у інформаційних технологій. Описувані моделі:

– залежності елементів безпеки;

– залежності керування ризиком;

– керування процесом безпеки інформаційних технологій.

Концепції, що їх попередньо представляють, і бізнесові цілі організації спільно формують плани, стратегії і методики для убезпечнюваня інформаційних технологій організації. Змінювання цілей має гарантувати, що організація буде здатна до ділової активності з допустимими рівнями ризику. Будь-яка безпека не може бути цілком ефективна, і тому важливо наперед планувати дії з відновлювання після небажаного інциденту і структурувати безпеку, щоб обмежити ступінь ушкодженості.

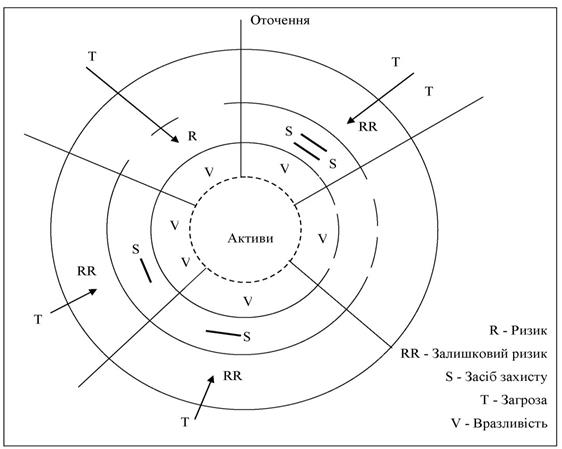

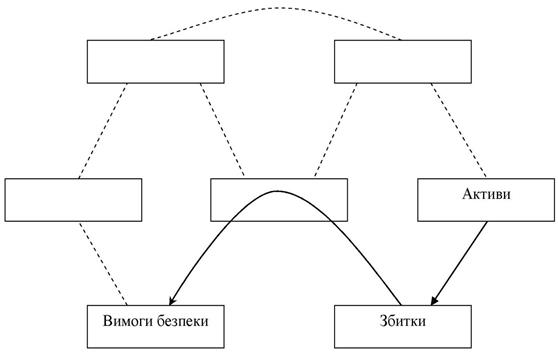

Безпека системи інформаційних технологій є багатовимірною проблемою, яку розглядають у різних аспектах. Тому, щоб визначити і реалізувати загальну й чітку стратегію і методики безпеки інформаційних технологій, організація має брати до уваги всі доречні аспекти. Рис. 7.1 показує, що активи є потенційними об’єктами для численних загроз. Цей набір загроз з часом змінюється і лише частково відомий.

Ця модель представляє:

– оточення з загрозами, що постійно змінюються і тільки частково відомі;

– активи організації;

– уразливості цих активів;

– засоби безпеки активів і зменшення наслідків уражень;

– засоби безпеки, що зменшують ризики;

– залишкові ризики, прийняті організацією як припустимі.

Як показано на рис. 7.1, деякі засоби безпеки можуть бути ефективними для зменшення ризиків, пов’язаних із множинними загрозами і (або) множинними вразливостями. Іноді потрібні декілька засобів безпеки, щоб звести залишковий ризик до допустимого рівня. У деяких випадках, коли ризик допустимий, немає потреби застосовувати засоби безпеки, навіть якщо є загрози. В інших випадках уразливість може існувати, але не обов’язкова наявність відомих загроз щодо неї. Засоби безпеки можуть забезпечувати контролювання наявності загроз в оточенні, щоб запобігти ураженню у разі прояву загрози.

Обмеження, не показані на рис. 7.1, впливають на вибір засобів безпеки.

Рис. 7.1. Залежності елементів безпеки (Р – ризик, ЗР – залишковий ризик, ЗС – засіб захисту, З – загроза, В – вразливість)

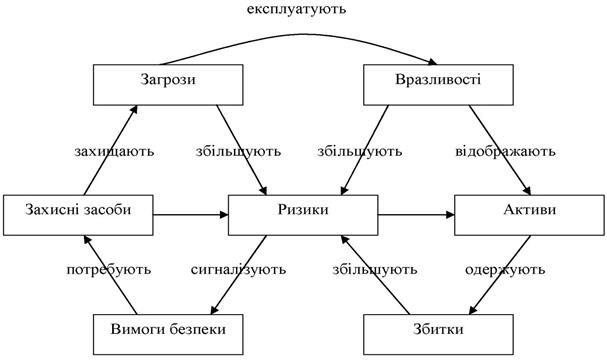

Рис. 7.2 ілюструє залежність між елементами безпеки, тісно пов’язаними з керуванням ризиком. Для ясності відображені тільки основні залежності.

Рис.7.2. Залежність у керуванні ризиком (Напис на стрільці між будь-якими полями вказує на залежність між ними)

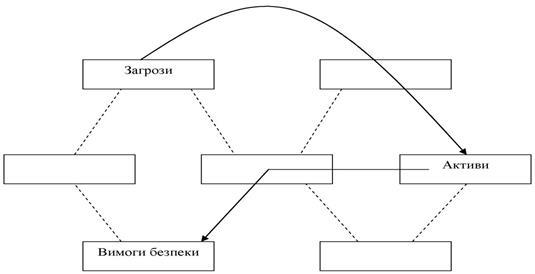

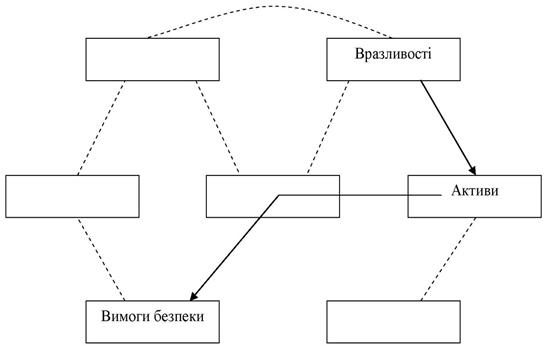

Рис. 7.3, 7.4 та 7.5 відображають залежності між необхідними умовами безпеки і загрозами, уразливостями і вартістю активів відповідно. На цих рисунках проілюстровано перспективи деяких підходів до керування безпекою інформаційних технологій. Однак такі підходи можуть не враховувати деякі важливі аспекти.

Рис. 7. 3. Залежності у керуванні ризиком у аспекті загроз

Рис. 7.4.Залежності у керуванні ризиком у аспекті вразливостей

Рис. 7.5Залежності у керуванні ризиком у аспекті ураження

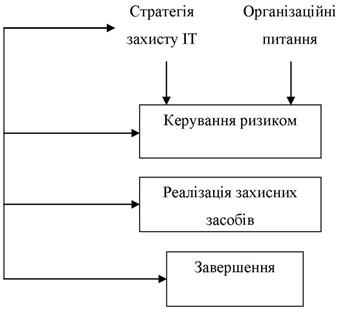

Керування безпекою інформаційних технологій є тривалим процесом, що має враховувати весь життєвий цикл системи безпеки (рис. 7.6)

Рис. 7.6. Керування процесом безпеки інформаційних технологій

Запитання для самоконтролю

1. Які дії містить процес керування безпекою інформаційних технологій?

2. Як треба приймати цілі безпеки, стратегії і методики?

3. Що містить методика безпекипо суті?

4. Що належать до активів організації?

5. Як можуть варіювати обсяги шкоди заподіяні загрозою?

6. Як можна отримати кількісні і якісні характеристики ураження?

7. Наведіть приклади засобів безпеки?

8. Що є метою настроювання з погляду безпеки?

9. Що містять зміни в системах інформаційних технологій?

10. Що є метою програми компетентності безпеки?

11. Які етапи має програми компетентності безпеки в межах організації?

Date: 2015-06-11; view: 578; Нарушение авторских прав; Помощь в написании работы --> СЮДА... |