Полезное:

Как сделать разговор полезным и приятным

Как сделать объемную звезду своими руками

Как сделать то, что делать не хочется?

Как сделать погремушку

Как сделать так чтобы женщины сами знакомились с вами

Как сделать идею коммерческой

Как сделать хорошую растяжку ног?

Как сделать наш разум здоровым?

Как сделать, чтобы люди обманывали меньше

Вопрос 4. Как сделать так, чтобы вас уважали и ценили?

Как сделать лучше себе и другим людям

Как сделать свидание интересным?

Категории:

АрхитектураАстрономияБиологияГеографияГеологияИнформатикаИскусствоИсторияКулинарияКультураМаркетингМатематикаМедицинаМенеджментОхрана трудаПравоПроизводствоПсихологияРелигияСоциологияСпортТехникаФизикаФилософияХимияЭкологияЭкономикаЭлектроника

Современное представление информационного конфликта

Ретроспективный анализ развития средств и методов проведения информационных воздействий позволяет условно выделить три этапа их развития. Первый (доисторический) относится к середине 60-х … 70-х годов и основан, главным образом, на технических средствах разведки. Основной задачей в этот период был перехват программ, исходных данных и алгоритмов расчетов. Второй этап проходил совместно с развитием и распространением персональных компьютеров, основывался на программных вставках, компьютерных вирусах, как репродуцируемых программных вставках, и прямом несанкционированном доступе к вычислительным ресурсам. Третий этап начинается с 2009-2010 годов и идентифицируется как кибервойна. Этот этап основан на концепциях полномасштабного информационного конфликта и развитом до уровня самоорганизации программно-техническом воздействии.

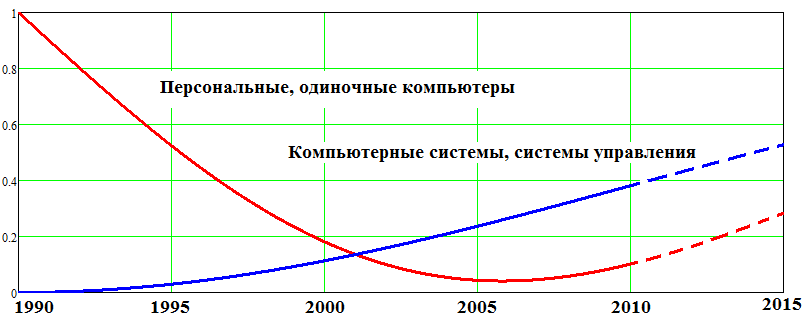

По мере развития технологий информационных воздействий на компьютерные системы и средств защиты информации изменялась эффективность воздействия, цели и объекты воздействия, а также технологи защиты (рис.1.3). В начале 90-х годов сравнительно небольшое число информационных воздействий было направлено против одиночных компьютеров и имело практически максимальную эффективность. По мере развития технологий информационных воздействий их число к середине 90-х годов возросло до нескольких сотен тысяч, но эффективность за счет развития средств защиты заметно снизилась до единиц процентов, что привело к заметному уменьшению числа значимых атак. В настоящее время (третий этап развития средств и методов информационного противоборства) информационные воздействия направлены на изменение режимов функционирования системы или элементов системы. Они включают наряду с корректирующими работу системы элементами программы воздействия на одиночные компьютеры, то есть происходит интеграция средств информационного воздействия первых этапов развития и современного. Поэтому рост числа атак и процент успешно проведенных атак на индивидуальные компьютеры и компьютерные системы происходит сейчас, примерно, параллельно.

Рис. 1.3. Доля успешно проведенных информационных воздействий от общего числа атак на ресурсы индивидуальных компьютеров и компьютерных систем управления (по материалам доступных источников)

Повышение уровня автоматизации инфокоммуникационных систем критических технологий и информационной «мощности» используемых в них компьютерных устройств и элементов, привело к повышению номенклатуры и уровня самостоятельно принимаемых автоматизированной системой решений, к переходу процесса взаимодействия, в том числе и конфликтного, на уровень автоматической системы. В современных условиях обозначилась и интенсивно развивается концепция «система против системы», которая на уровне функционального структурирования выражается взаимодействующими уровнями самоорганизации, принятия решения и его реализации. Это является одной из основных особенностей при решении проблемы кибербезопасности для систем критических технологий.

В отличие от традиционного рассмотрения взаимодействия объектов при взаимодействии систем, особенно сложных, появляются неизвестные для каждой из взаимодействующих сторон элементы и процессы, реакция на которые в принципе не может быть предусмотрена и, в зависимости от уровня их неопределенности и располагаемого для их анализа информационного ресурса, синтезируется на верхних уровнях. Именно этот неопределенный и неизвестный компонент и его доля в общем объеме информационного обмена определяет характер (конфликтный или кооперативный) взаимодействия систем, эффективность реализации ими своих целевых функций. Минимизация уровня неопределенности и является одной из основных функций ПАСОИБ.

Это требует оптимальной, с точки зрения эффективности реакции ПАСОИБ на эти элементы, реализации процедур обмена данными между элементами всех уровней и распределения между ними информационного ресурса. Тогда взаимодействие систем требует и объективно обуславливает необходимость формирования иерархической структуры управления ПАСОИБ с различным временем реакции, располагаемым информационным ресурсом и типовым перечнем задач.

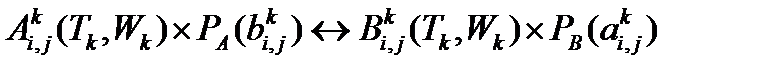

При конфликтном взаимодействии систем управления, в частности, критических технологий, основная задача функциональной структуры ПАСОИБ состоит в синтезе и реализации процедуры снятии неопределенности взаимодействующих элементов, поскольку на остальные элементы найдена (синтезирована ранее) адекватная функция управления. В этом случае взаимодействие систем можно формализовано представить уравнением баланса, нарушение которого приводит к доминированию одной из взаимодействующих сторон

, (1.1)

, (1.1)

где { A,B } ki,j – функционал выработки системами А и В решающей функции на k -ом уровне управления i -го объекта j -ым процессом, Tk и Wk – располагаемые временной и информационный ресурсы уровня, PA, и PB – вероятности выработки адекватного алгоритма управления системой А в отношении неизвестного (противоборствующего) компонента системы bkij и системой В в отношении неизвестного (противоборствующего) компонента akij, соответственно.

При этом величина PA,B будет определяться произведением соответствующим каждому уровню событий, формируемых ПАСОИБ и воздействующим элементом и направленных на снятие неопределенности взаимодействующего компонента. Так на нижнем уровне это будет представляться в виде вероятности обнаружения неизвестного компонента, на уровне принятия решения – вероятностью правильного отнесения его к неизвестным (неопределенным), а на уровне самоорганизации – вероятностью снятия неопределенности с этого компонента.

Такой подход к оценке и анализу ПАСОИБ обеспечивает наиболее полную реализацию концепции «система против системы», которая является в кибервойнах одной из основных. При этом необходимо отметить, что в случае конфликтного взаимодействия инфокоммуникационной системы с аналогичной противоборствующей системой, образованная всеми элементами различного уровня управления надсистема представляет собой гетерогенную сеть с различной вероятностью доступа к ресурсам абонентов. В составе такой сети каждая из сторон должна обеспечивать решение своих задач управления путем реализации организационных и технических (программных) функций управления элементами комплекса технических средств.

При этом ПАСОИБ, как подсистема безопасности и защиты информации, должна рассматриваться в составе всей системы и ее эффективность должна определяться только вероятностью реализации своих целевых функций всей системой. Например, часто оказывается, что эта вероятность у системы, не оснащенной системой защиты информации, оказывается выше, чем у имеющей такую защиту. Это обусловлено, главным образом, тем, что функционирование системы защиты требует информационных и временных ресурсов при их дефиците в системе.

При функционировании такого комплекса образуется множество вложенных контуров управления, которые должны обеспечивать взаимное согласование, синхронизацию всех элементов системы. И в этом смысле все элементы системы, включая ПАСОИБ, должны быть взаимно согласованы, что обеспечивает решение задачи, которую каждый из элементов отдельно решить не в состоянии. Тогда в зависимости от уровня дублирования и резервирования управления, требуемой степени согласованности состояний элементов системы несанкционированное нарушение состояния любого из элементов может привести к заметному уменьшению вероятности реализации целевой функции.

При таком подходе информационный конфликт представляется в виде взаимодействия двух потоков сигналов управления (рис.1.4), направленных на реализацию автоматизированной (или автоматической) инфокоммуникационной системой нужных каждой из сторон действий и перевода этой системы в требуемое каждой из сторон состояние. То есть сигналы управления реализуются двумя глобальными контурами (рис.1.4) как последовательности:

инфокоммуникационной системой

BV1®BS®BV2®BV3®BV1…

системой информационного воздействия

BN1®BS®BN2®BN3®BN1…

При реализации такого управления обязательно присутствует неопределенность исходного состояния, наличие которой в каждом из контуров управления приводит к отклонению итогового состояния системы от требуемого каждой стороной. Поэтому можно считать, что управление каждой системой сводится к исключению этой неопределенности и получению в условиях конфликта требуемого этой стороной состояния.

Рис. 1.4. Процесс взаимодействия, как многоконтурное управление на основе снятия неопределенности, где kN и kV – коэффициенты априорной неопределённости состояния взаимодействующих объектов

Детализация правил и алгоритмов конфликтного взаимодействия происходит на уровне принятия решений, на котором формируются алгоритмы страта реализации решения и непосредственного управления. Уровень непосредственного управления (реализации решения) является самым «быстрым» и должен требовать для управления заметных информационных ресурсов. То есть, синтез алгоритмов решения функциональных задач и алгоритмов функционирования всей системы проводится постоянно и распределяется по всему жизненному циклу системы.

Date: 2015-09-19; view: 274; Нарушение авторских прав; Помощь в написании работы --> СЮДА... |