Полезное:

Как сделать разговор полезным и приятным

Как сделать объемную звезду своими руками

Как сделать то, что делать не хочется?

Как сделать погремушку

Как сделать так чтобы женщины сами знакомились с вами

Как сделать идею коммерческой

Как сделать хорошую растяжку ног?

Как сделать наш разум здоровым?

Как сделать, чтобы люди обманывали меньше

Вопрос 4. Как сделать так, чтобы вас уважали и ценили?

Как сделать лучше себе и другим людям

Как сделать свидание интересным?

Категории:

АрхитектураАстрономияБиологияГеографияГеологияИнформатикаИскусствоИсторияКулинарияКультураМаркетингМатематикаМедицинаМенеджментОхрана трудаПравоПроизводствоПсихологияРелигияСоциологияСпортТехникаФизикаФилософияХимияЭкологияЭкономикаЭлектроника

Кибернетические модели. Дальнейшим развитием концептуальных моделей явились кибернетические модели

Дальнейшим развитием концептуальных моделей явились кибернетические модели. В основе кибернетической модели системы лежит фундаментальное понятие " управление ". Это очень сложное понятие, которое тесно связано с целым рядом других понятий: цель, информация, сигнал, обратная связь и т.д. Его можно рассматривать в широком и узком смысле. Здесь рассмотрим управление в узком смысле как некоторое воздействие, которое подается на вход системы для того, чтобы получить соответствующий выход. При этом выделяется объект управления (ОУ) - то на что оказывается управляющее воздействие и устройство управления (УУ) - то, что оказывает управляющее воздействие. В зависимости от того, где проходит граница между системой и средой можно выделить три основных варианта построения обобщенной кибернетической модели системы:

а) граница проходит между ОУ (система) и УУ (часть окружающей среды) - управление извне; б) граница проходит за пределами ОУ (управляемая подсистема) и УУ (управляющая подсистема)- самоуправление в) граница проходит по УУ, то есть одна его часть УУ принадлежит системе, а другая окружающей среде - комбинированное управление.

101. Задачи в условиях неопределенности (=37)

102. Совместное использование памяти ОС (ТРЕБУТ ДОРАБОТКИ, Саша Шавин)

Разделяемая память имеет очень большое значение для многозадачных ОС, т.к. задачи должны иметь возможность обмениваться информацией друг с другом.

В основном совместное использование памяти обеспечивается следующими средствами:

файлами, отображаемыми в памяти и обеспечивающими следующие механизмы:

открытие дескриптора файла;

свободные чтение и запись, как если бы это был блок памяти.

специальными API, управляющие страницами, обозначенными как разделяемые, доступ к которым процессы получают через механизмы имен.

механизмами экспорта/импорта на этапах компиляции и загрузки. На этапе компиляции и компоновки программа определяет статическую область памяти как допустимую для экспорта. Другие программы во время компиляции и компоновки могут импортировать данные из этой области.

103. Математические модели объектов управления в системах управления (Настя Киселева)

104. Основные понятия и определения теории защиты компьютерной информации

Защита информации; ЗИ. Деятельность, направленная на предотвращение утечки защищаемой информации, несанкционированных и непреднамеренных воздействий на защищаемую информацию.

Защита информации от несанкционированного доступа (НСД). Деятельность, направленная на предотвращение получения защищаемой информации заинтересованным субъектом с нарушением установленных правовыми документами или собственником,владельцем информации прав или правил доступа к защищаемой информации.

Доступ к информации - получение субъектом возможности ознакомления с информацией, в том числе с помощью технических средств.

Право доступа к защищаемой информации; 'право доступа ~ совокупность правил доступа к защищаемой информации, установленных правовыми документами или собственником, владельцем информации

Правило доступа к защищаемой информации, правило доступа - совокупность правил, устанавливающих порядок и условия доступа субъекта к защищаемой информации и ее носителям.

Цель защиты информации: Заранее намеченный результат защиты информации. Целью защиты информации может быть предотвращение ущерба собственнику, владельцу, пользователю информации в результате возможной угечки информации и (или)несанкционированного и непреднамеренного воздействия на информацию.

Носитель информации - физическое лицо или материальный объект, в том числе физическое поле, в котором информация находит свое отображение в виде символов, образов, сигналов, технических решений и процессов, количественных характеристикфизических величин.

Система защиты информации: Совокупность органов и (или) исполнителей, используемой ими техники защиты информации, а также объектов защиты, организованная и функционирующая по правилам, установленным соответствующими правовыми, организационно - распорядительными и нормативными документами в области защиты информации.

Объект защиты информации: Информация или носитель информации, или информационный процесс, которые необходимо защищать в соответствии с поставленной целью защиты информации.

Способ защиты информации: Порядок и правила применения определенных принципов и средств защиты информации.

Средство защиты информации: Техническое, программное средство, вещество и (или) материал, предназначенные или используемые для защиты информации

105. Принципы построения моделирующих алгоритмов (Ваня Осипов)

106. Задачи линейной оптимизации (Дима Кипоров, Ваня Семенов, =42)

107. Защита памяти ОС

Механизм защиты позволяет ограничить влияние неправильно работающей программы на другие выполняемые программы их данные. Защита представляет собой ценное свойство при разработке программных продуктов, поскольку она обеспечивает сохранность в памяти при любых ситуациях средств разработки программного обеспечения (операционной системы, отладчика). При сбое в прикладной программе в полной исправности сохраняется программное обеспечение, позволяющее выдать диагностические сообщения, а отладчик имеет возможность произвести "посмертный" анализ содержимого памяти и регистров сбойной программы. В системах, эксплуатирующих готовое программное обеспечение, защита позволяет повысить его надежность и дает возможность инициировать восстановительные процедуры в системе.

Можно назвать следующие цели защиты:

Средства защиты могут быть использованы для предотвращения взаимного влияния одновременно выполняемых задач. Например, может выполняться защита от затирания одной задачей команд и данных другой задачи в частности операционной системы.

При разработке программы механизм защиты поможет получить более четкую картину программных ошибок. Когда программа выполняет неожиданную ссылку к недопустимой в данный момент области памяти, механизм защиты может блокировать данное событие и сообщить о нем. В системах, предназначенных для конечных пользователей механизм защиты может предохранять систему от программных сбоев, вызываемых не выявленными ошибками в программах. Защита в ЭВМ может быть построена на следующих принципах:

Расщепление адресных пространств при трансляции адресов.

Проверки разрешено/запрещено при работе с памятью при записи или чтении операндов.

Защита отдельных ячеек памяти, каждая из которых имеет специальный разряд защиты. Этот разряд проверяется при обращении к памяти.

Метод граничных регистров. Защищаемая область непрерывна и связана с двумя регистрами: начало и конец защищаемой области и признак защиты (чтение, запись). При обращении адрес сравнивается со значениями регистров. Требуется по 2 регистра на каждую защищаемую область.

Кольца защиты. Задачи, выполняемые на ЭВМ, разделяют по уровню привилегий. Минимально используют два уровня привилегий: супервизор, пользователь. Такое разделение используется в процессоре PowerPC 603.

Метод ключей защиты. Память разбивается на блоки фиксированной длинны (страницы). Каждому блоку ставится в соответствие некий код, называемый ключ защиты памяти. Каждой программе в свою очередь присваивается код защиты программы. Условием доступа программы к блоку памяти служит совпадение ключа и кода защиты или равенство их нулю. Нулевой код защиты имеет операционная система. Память разбита на страницы. Составляется таблица страниц, которая содержит адрес страницы, ключ защиты и признак защиты. При обращении к памяти производится проверка прав доступа. Использован в IBM 360/370.

Задание точек входов в подпрограммы.

108. Архитектурные особенности организации ЭВМ различных классов (Мирош)

109. Требования к системам защиты информации

В общем случае СЗИ целесообразно условно разделить на подсистемы:

_ управления доступом к ресурсам ИС (включает также функции управления сис_

темой защиты в целом);

_ регистрации и учета действий пользователей (процессов);

_ криптографическую;

_ обеспечения целостности информационных ресурсов и конфигурации ИС.

Для каждой из них определяются требования в виде:

_ перечня обеспечиваемых подсистемой функций защиты;

_ основных характеристик этих функций;

_ перечня средств, реализующих эти функции.

Подсистема управления доступом должна обеспечивать:

_ идентификацию, аутентификацию и контроль за доступом пользователей (процес_

сов) к системе, терминалам, узлам сети, каналам связи, внешним устройствам, про_

граммам, каталогам, файлам, записям и т.д.;

_ управление потоками информации;

_ очистку освобождаемых областей оперативной памяти и внешних накопителей.

Подсистема регистрации и учета выполняет:

_ регистрацию и учет: доступа в ИС, выдачи выходных документов, запуска про_

грамм и процессов, доступа к защищаемым файлам; передачу данных по линиям

и каналам связи;

_ регистрацию изменения полномочий доступа, создание объектов доступа, подле_

жащих защите;

_ учет носителей информации;

_ оповещение о попытках нарушения защиты.

Криптографическая подсистема предусматривает:

_ шифрование конфиденциальной информации.

_ шифрование информации, принадлежащей разным субъектам доступа (группам

субъектов), с использованием разных ключей.

_ использование аттестованных (сертифицированных) криптографических средств.

Подсистема обеспечения целостности осуществляет:

_ обеспечение целостности программных средств и обрабатываемой информации,

_ физическую охрану средств вычислительной техники и носителей информации,

_ наличие администратора (службы) защиты информации в ИС,

_ периодическое тестирование СЗИ,

_ наличие средств восстановления СЗИ,

_ использование сертифицированных средств защиты,

_ контроль за целостностью:

_ программных средств защиты

информации при загрузке

операционной среды,

_ операционной среды перед

выполнением процессов,

_ функционального ПО и дан_

ных,

_ конфигурации ИС,

_ оперативное восстановление

функций СЗИ после сбоев,

_ тестирование средств защиты

информации,

-обнаружение и блокирование распространения вирусов,

_ резервное копирование программного обеспечения и данных,

_ контроль доступа к СВТ, дающий уверенность в том, что только авторизованный

пользователь использует имеющиеся рабочие программы и информацию,

_ контроль действий с персональной авторизацией, запрещающий операции, кото_

рые делают операционную среду уязвимой,

_ защиту программного обеспечения, исключающую повреждение инсталлирован_

ных программ,

_ использование только лицензионного программного продукта с целью обеспече_

ния защиты от встроенных модулей разрушения информационной среды и диск_

редитации систем защиты;

_ защиту коммуникаций для обеспечения недоступности передаваемой информации.

основные функциональные задачи, которые должна решать СЗИ, например:

_ предоставление пользователям права доступа к ресурсам ИС, согласно принятой

стратегии безопасности, а также отмена этого права по окончании срока действия;

_ обеспечение входа в ИС при условии предъявления электронного идентификато_

ра и ввода личного пароля;

_ многоуровневое разграничение полномочий пользователей по отношению к ресур_

сам ИС;

_ контроль за запуском процессов и их исполнением;

_ контроль за логическим входом пользователей в ИС и доступом к ресурсам;

_ управление информационными потоками, автоматическое маркирование ресурсов,

создаваемых объектов, экспорта (импорта) информации;

_ защита информации при ее передаче по каналам связи;

_ регистрация действий пользователей по отношению к ресурсам системы;

_ обеспечение целостности информационных ресурсов (в том числе обеспечение ан_

тивирусной защиты);

_ криптографическая защита ресурсов (шифрование в каналах связи, “прозрачное”

шифрование, электронная подпись, криптографическая поддержка других меха_

низмов защиты и т.п.);

_ поддержка целостности и работоспособности СЗИ;

_ поддержка функций администратора защиты информации в ИС.

110. Статистическое моделирование систем на ЭВМ (Ваня Осипов)

111. Задачи дискретной оптимизации (=47)

112. Механизм реализации виртуальной памяти

Страничный способ. При страничной организации памяти виртуальное пространство процессов делится на страницы равного размера. Размер страницы кратен степени двойки. Физическое адресное пространство делится на страницы такого же размера.

Страницы процесса при таком разбиении размещаются в физическом адресном пространстве произвольным образом, необязательно по непрерывным адресам. Часть адресного пространства процесса может быть выгружена во внешнюю память.

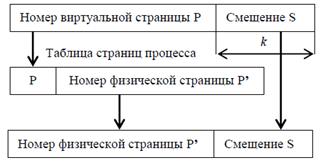

Обращение к памяти выполняется по следующей схеме. В случае если виртуальная страница присутствует в физической памяти, старшие биты виртуального адреса (Р) содержат номер виртуальной страницы. По таблице страниц устанавливается соответствующий адрес физической страницы. Он конкатенируется с младшими k разрядами виртуального адреса. Получается физический адрес.

В случае если виртуальный адрес отсутствует в физической памяти (клетка ВП, содержимое располагается во внешней памяти) происходит страничное прерывание. Процесс переходит к ожиданию на системном объекте ядра, запускается процедура загрузки страниц, а контекст переключается на следующий готовый процесс.

Для загрузки страниц определяется место в физической памяти. Если оно есть, то выполняется загрузка, коррекция таблицы страниц, перевод процесса в готовое состояние. В противном случае, выбирается страница для вытеснения. Если страница была модифицирована, то предварительно необходимо записать страницу на диск, иначе содержание страницы переписывается загружаемой страницей. Кандидаты на выгрузку определяются управляющей информацией операционной системы.

Сегментный способ. При страничном распределении памяти адресное пространство делится механически на страницы равного размера. При сегментном распределении памяти размеры сегментов произвольны, сегменты снабжены атрибутами, определяющими способ их использования. Разделение программы на сегменты определяется программистом или компилятором. Атрибуты сегмента определяют способ его использования: для исполнения, чтения, записи. Также сегментное распределение позволяет разделять сегменты между процессами.

В таблице сегментов указывается базовый адрес сегмента в физической памяти, а не номер, как в случае страничного способа. Размер сегмента не фиксирован, в отличие от страничного способа адресации. Он хранится в таблице сегментов и используется для контроля выхода за границы сегмента. Из-за разницы в размерах сегментов, как и в случае с динамическими разделами для сегментного способа управления памятью характерно явление фрагментации памяти.

Сегментно-страничный способ. Цель сегментно-страничной организации памяти: решить проблему фрагментации физической памяти, сохраняя преимущество сегментного распределения, которое заключается в осмысленном распределении памяти.

При сегментно-страничной организации виртуальный адрес состоит из 3 частей: номера сегмента g, номера страницы в сегменте p и смещения внутри страницы S. Номер сегмента преобразуется с использованием таблицы сегментов, а номер страницы – с использованием таблицы страниц. В результате линейный физический адрес состоит из 2 частей: номера физической страницы n и смещения S.

Свопинг. Виртуализация памяти в ранних операционных системах осуществлялась на основе свопинга. Свопинг (swapping) – способ управления памятью, при котором образы процессов выгружаются на диск и возвращаются в оперативную память целиком. Свопинг представляет собой частный, более простой в реализации, вариант виртуальной памяти, позволяющий совместно использовать оперативную память и диск.

Кэш-память – способ организации совместной работы устройств хранения, различающихся стоимостью хранения единицы информации и скоростью доступа рис.10.9. Цель применения кэш-памяти: увеличить скорость доступа и понизить стоимость хранения за счет размещения часто используемой информации в более быстром запоминающем устройстве. Механизм кэша, аналогично страничному и сегментному способам управления памятью, прозрачен для пользователя.

Принцип работы кэша оперативной памяти заключается в следующем. Кэш одновременно с памятью «прослушивает» запрос центрального процессора, но если данные есть в самом кэше ответить успевает быстрее. Хранение информации в кэш-памяти организуется по ассоциативному принципу. Ключом для доступа (тегом) является адрес нескольких последовательно расположенных ячеек. Последствия такой организации памяти для программиста: память разбивается на кэш-линии (несколько последовательных ячеек, адресуемых одним тегом). Это приводит к тому, что в некоторых случаях для оптимизации скорости работы программ необходимо выполнять выравнивание данных по границе кэш-линии.

113. Параллельные вычислительные системы (Ира)

114. Источники, риски и формы атак на компьютерную информацию (Дамир)

Угроза – любое действие, направленное на нарушение конфиденциальности, целостности и/или доступности информации, а также на нелегальное использование других ресурсов информационной системы.

Атака – реализованная угроза.

Под источником угроз понимается непосредственный их генератор или носитель.

Источники угроз:

люди (посторонние лица, пользователи, персонал);

технические устройства (регистрации, передачи, хранения, переработки, выдачи);

модели, алгоритмы, программы (общего назначения, прикладные, вспомогательные);

технологические средства обработки (ручные, интерактивные, внут-римашинные, сетевые);

внешняя среда.

Риск – это вероятностная оценка величины возможного ущерба, который может понести владелец информационного ресурса в результате успешно проведенной атаки. Значение риска тем выше, чем более уязвимой является существующая система безопасности и чем выше вероятность реализации атаки.

Формы атак:

В общем случае программное обеспечение любой информационной системы состоит из трех основных компонентов: операционной системы, сетевого программного обеспечения (СПО) и системы управления базами данных (СУБД). Поэтому все попытки взлома защиты ИС на уровне программного обеспечения можно разделить на три группы:

- атаки на уровне систем управления базами данных (кража файлов базы данных, SQL-инъекции);

- атаки на уровне операционной системы (кража пароля, сканирование жёстких дисков, превышение полномочий, вывод системы из строя);

- атаки на уровне сетевого программного обеспечения (прослушивание сегмента локальной сети, перехват сообщений на маршрутизаторе, создание ложного маршрутизатора, навязывание сообщений, вывод из строя).

115. Моделирование при исследовании и проектировании АСОИУ

В настоящее время метод машинного моделирования широко применяется при исследовании и проектировании различных АСОИУ. Выделяют этапы моделирования:

1) построение концептуальной модели системы S и ее формализация;

2)алгоритмизация модели системы S и ее машинная реализация;

3) получение результатов машинного моделирования и их интерпретация.

1 этап) формулируется модель, строится ее формальная схема и решается вопрос об эффективности и целесообразности моделирования системы S.

2 этап) математическая модель, сформулированная на 1 этапе, воплощается в машинную (решается проблема алгоритмизации модели, ее рационального разбиения на блоки и организации интерфейса между ними), а также задача получения необходимой точности и достоверности результатов при проведении машинных экспериментов.

3 этап) ЭВМ используется для имитации процесса функционирования системы S, для сбора необходимой информации, ее статистической обработки и интерпретации результатов моделирования.

Рассматривая АСОИУ с точки зрения технологии обработки информации и принятия решений, можно выделить функциональную схему управления, состоящую из обеспечивающих подсистем, находящихся во взаимосвязи как между собой, так и с внешней средой. При проектировании АСОИУ различных уровней выделяют информационное, математическое, программное, техническое и организационное обеспечение. Наиболее перспективным направлением в области создания технического обеспечения АСОИУ является построение информационно-вычислительных сетей, цифровых сетей интегрального обслуживания, позволяющих наиболее эффективно использовать ресурсы обработки и хранения информации. Эффективность работы АСОИУ существенно зависит от качества моделей, на базе которых реализуется процесс управления. В силу сложности объекта управления проводится его декомпозиция на отдельные части, т. е. выделяются функциональные подсистемы включая такие, как технико-экономическое планирование, техническая подготовка производства, оперативное управление производством.

116. Многокритериальные задачи (=52)

117. Стратегия подкачки страниц (свободен)

Своппинг (swapping) - это необходимый механизм при организации виртуальной памяти, так как с его помощью реализуется автоматическое перекрытие страниц или сегментов в оперативной памяти. Своппинг состоит из двух процедур – процедуры подкачки страниц (сегментов) из внешней памяти в оперативную, и процедуры откачки страниц (сегментов) из оперативной памяти во внешнюю. Для этого ОС выделяет специальную область внешней памяти, где могут храниться временно откачанные страницы или сегменты задач. Существуют различные стратегии (дисциплины) подкачки и откачки, которые требуют специального рассмотрения.

Стратегии подкачки. Принципиально могут рассматриваться только два метода подкачки необходимых страниц (сегментов) – это опережающая подкачка и подкачка по требованию.

Опережающая подкачка основывается на том, что поведение программ при их выполнении можно предсказать. Следовательно, можно заранее определить – какие страницы или сегменты задачи необходимо сразу загрузить в оперативную память. В действительности, поведение программ, в подавляющем большинстве случаев, непредсказуемо. Поэтому идея опережающей подкачки не нашла практического воплощения.

Подкачка по требованию состоит в загрузке необходимой страницы (сегмента), когда к данной странице произошло фактическое обращение. Данная стратегия реализуется относительно просто, но при этом она способствует увеличению интенсивности свопинга, что является недостатком стратегии.

118. Многомашинные и многопроцессорные вычислительные системы

Вычислительная техника в своем развитии по пути повышения быстродействия ЭВМ приблизилась к физическим пределам. Время переключения электронных схем достигло долей наносекунды, а скорость распространения сигналов в линиях, связывающих элементы и узлы машины, ограничена значением 30 см/нс (скоростью света). Поэтому дальнейшее уменьшение времени переключения электронных схем не позволит существенно повысить производительность ЭВМ. В этих условиях требования практики (сложные физико-технические расчеты, многомерные экономико-математические модели и другие задачи) по дальнейшему повышению быстродействия ЭВМ могут быть удовлетворены только путем распространения принципа параллелизма на сами устройства обработки информации и создания многомашинных и многопроцессорных (мультипроцессорных) вычислительных систем. Такие системы позволяют производить распараллеливание во времени выполнения программы или параллельное выполнение нескольких программ.

В настоящее время исключительно важное значение приобрела проблема обеспечения высокой надежности и готовности вычислительных систем, работающих в составе различных АСУ и АСУ ТП, особенно при работе, в режиме реального времени. Эта проблема решается на основе использования принципа избыточности, который ориентирует также на построение многомашинных или многопроцессорных систем (комплексов). Появление дешевых и небольших по размерам микропроцессоров и микро-ЭВМ облегчило построение и расширило область применения многопроцессорных и многомашинных ВС разного назначения

Различие понятий многомашинной и многопроцессорной ВС поясняет рис.6.1. Многомашинная ВС (ММС) содержит несколько ЭВМ, каждая из которых имеет свою ОП и работает под управлением своей операционной системы, а также средства обмена информацией между машинами. Реализация обмена информацией происходит, в конечном счете, путем взаимодействия операционных систем машин между собой. Это ухудшает динамические характеристики процессов межмашинного обмена данными. Применение многомашинных систем позволяет повысить надежность вычислительных комплексов. При отказе в одной машине обработку данных может продолжать другая машина комплекса. Однако можно заметить, что при этом оборудование комплекса недостаточно эффективно используется для этой цели. Достаточно в системе, изображенной на рис.6.1,а в каждой ЭВМ выйти из строя по одному устройству (даже разных типов), как вся система становится неработоспособной.

Этих недостатков лишены многопроцессорные системы (МПС). В таких системах (рис. 6.1,б) процессоры обретают статус рядовых агрегатов вычислительной системы, которые подобно другим агрегатам, таким, как модули памяти, каналы, периферийные устройства, включаются в состав системы в нужном количестве.

Вычислительная система называется многопроцессорной, если она содержит несколько процессоров, работающих с общей ОП (общее поле оперативной памяти) и управляется одной общей операционной системой. Часто в МПС организуется общее поле внешней памяти.

Под общим полем понимается равнодоступность устройств. Так, общее поле памяти означает, что все модули ОП доступны всем процессорам и каналам ввода-вывода (или всем периферийным устройствам в случае наличия общего интерфейса); общее поле ВЗУ означает, что образующие его устройства доступны любому процессору и каналу.

В МПС по сравнению с ММС достигается более быстрый обмен информацией между процессорами и поэтому может быть получена более высокая производительность, более быстрая реакция на ситуации, возникающие внутри системы и в ее внешней среде, и более высокие надежность и живучесть, так как система сохраняет работоспособность, пока работоспособны хотя бы по одному модулю каждого типа устройств.

Многопроцессорные системы представляют собой основной путь построения ВС сверхвысокой производительности. При создании таких ВС возникает много сложных проблем, к которым в первую очередь следует отнести распараллеливание вычислительного процесса (программ) для эффективной загрузки процессоров системы, преодоление конфликтов при попытках нескольких процессоров использовать один и тот же ресурс системы (например, некоторый модуль памяти) и уменьшение влияния конфликтов на производительность системы, осуществление быстродействующих экономичных по аппаратурным затратам межмодульных связей. Указанные вопросы необходимо учитывать при выборе структуры МПС.

На основе многопроцессорности и модульного принципа построения других устройств системы возможно создание отказоустойчивых систем, или, другими словами, систем повышенной живучести. Однако построение многомашинных систем из серийно выпускаемых ЭВМ с их стандартными операционными системами значительно проще, чем построение МПС, требующих преодоления определенных трудностей, возникающих при реализации общего поля памяти, и, главное, трудоемкой разработки специальной операционной системы.

Многомашинные и многопроцессорные системы могут быть однородными и неоднородными. Однородные системы содержат однотипные ЭВМ или процессоры. Неоднородные ММС состоят из ЭВМ различного типа, а в неоднородных МПС используются различные специализированные процессоры, например процессоры для операций с плавающей запятой, для обработки десятичных чисел, процессор, реализующий функции операционной системы, процессор для матричных задач и др.

Многопроцессорные системы и ММС могут иметь одноуровневую или иерархическую (многоуровневую) структуру. Обычно менее мощная машина (машина-сателлит) берет на себя ввод информации с различных терминалов и ее предварительную обработку, разгружая от этих сравнительно простых процедур основную, более мощную ЭВМ, чем достигается увеличение общей производительности (пропускной способности) комплекса. В качестве машин-сателлитов используют малые или микро-ЭВМ.

Важной структурной особенностью рассматриваемых ВС является способ организации связей между устройствами (модулями) системы. Он непосредственно влияет на быстроту обмена информацией между модулями, а следовательно, на производительность системы, быстроту ее реакции на запросы, приспособленность к изменениям конфигурации и, наконец, размеры аппаратурных затрат на осуществление межмодульных связей. В частности, от организации межмодульных связей зависят частота возникновения конфликтов при обращении процессоров к одним и тем же ресурсам (в первую очередь модулям памяти) и потери производительности из-за конфликтов.

Используются следующие способы организации межмодульных (межустройственных) связей:

регулярные связи между модулями;

многоуровневые связи, соответствующие иерархии интерфейсов ЭВМ;

многовходовые модули (в частности, модули памяти);

коммутатор межмодульных связей (“Эльбрус” Рис.6.2);

общая шина (“СМ ЭВМ” Рис.6.3).

Принципы организации МПС и ММС существенно отличаются в зависимости от их назначения. Поэтому целесообразно различать:

ВС, ориентированные в первую очередь на достижение сверхвысокой производительности;

ВС, ориентированные в первую очередь на повышение надежности и живучести.

119. Политика безопасности в области защиты компьютерной информации

Для описания технологии защиты информации конкретной информационной системы обычно строится так называемая Политика информационной безопасности или Политика безопасности рассматриваемой информационной системы.

Политика безопасности (информации в организации) — совокупность документированных правил, процедур, практических приёмов или руководящих принципов в области безопасности информации, которыми руководствуется организация в своей деятельности.

Политика безопасности информационно-телекоммуникационных технологий — правила, директивы, сложившаяся практика, которые определяют, как в пределах организации и её информационно-телекоммуникационных технологий управлять, защищать и распределять активы, в том числе критичную информацию.

Для построения Политики информационной безопасности рекомендуется отдельно рассматривать следующие направления защиты информационной системы:

• Защита объектов информационной системы;

• Защита процессов, процедур и программ обработки информации;

• Защита каналов связи (акустические, инфракрасные, проводные, радиоканалы и др.);

• Подавление побочных электромагнитных излучений;

• Управление системой защиты.

При этом по каждому из перечисленных выше направлений Политика информационной безопасности должна описывать следующие этапы создания средств защиты информации:

1. Определение информационных и технических ресурсов, подлежащих защите;

2. Выявление полного множества потенциально возможных угроз и каналов утечки информации;

3. Проведение оценки уязвимости и рисков информации при имеющемся множестве угроз и каналов утечки;

4. Определение требований к системе защиты;

5. Осуществление выбора средств защиты информации и их характеристик;

6. Внедрение и организация использования выбранных мер, способов и средств защиты;

7. Осуществление контроля целостности и управление системой защиты.

Политика информационной безопасности оформляется в виде документированных требований на информационную систему. Документы обычно разделяют по уровням описания (детализации) процесса защиты.

Документы верхнего уровня Политики информационной безопасности отражают позицию организации к деятельности в области защиты информации, её стремление соответствовать государственным, международным требованиям и стандартам в этой области. Подобные документы могут называться «Концепция ИБ», «Регламент управления ИБ», «Политика ИБ», «Технический стандарт ИБ» и т. п. Область распространения документов верхнего уровня обычно не ограничивается, однако данные документы могут выпускаться и в двух редакциях — для внешнего и внутреннего использования.

Согласно ГОСТ Р ИСО/МЭК 17799—2005, на верхнем уровне Политики информационной безопасности должны быть оформлены следующие документы: «Концепция обеспечения ИБ», «Правила допустимого использования ресурсов информационной системы», «План обеспечения непрерывности бизнеса».

К среднему уровню относят документы, касающиеся отдельных аспектов информационной безопасности. Это требования на создание и эксплуатацию средств защиты информации, организацию информационных и бизнес-процессов организации по конкретному направлению защиты информации. Все документы среднего уровня политики информационной безопасности конфиденциальны.

В политику информационной безопасности нижнего уровня входят регламенты работ, руководства по администрированию, инструкции по эксплуатации отдельных сервисов информационной безопасности.

120. Перспективы развития машинного моделирования сложных систем

Машинное моделирование стало эффективным инструментом исследования и проектирования сложных систем. Актуальность математических моделей непрерывно возрастает из-за их гибкости, адекватности реальным процессам, невысокой стоимости реализации на базе современных ЭВМ. Все большие возможности предоставляются пользователю, т. е. специалисту по моделированию систем средствами вычислительной техники.

Особенно эффективно применение моделирования на ранних этапах проектирования автоматизированных систем, когда цена ошибочных решений наиболее значительна.

Современные вычислительные средства позволили существенно увеличить сложность используемых моделей при изучении систем, появилась возможность построения комбинированных, аналитико-имитационных моделей, учитывающих все многообразие факторов, имеющих место в реальных системах, т. е. использования моделей, более адекватных исследуемым явлениям.

Перспективным и значимым для теории и практики системного моделирование является дальнейшее развитие научных основ моделированияс ориентацией на новые информационные технологии в научных исследованиях, проектировании, управлении и обучении.

Моделирование вообще и компьютерное имитационное моделирование, в частности, получает применение в таких информационных технологиях как:

1. Компьютерные программы, включающие в себя электронные учебники, тренажеры, тьюторы, лабораторные практикумы, тестовые системы, деловые игры, использующие машинные имитаторы.

2. Системы на базе мультимедиа технологий, построенные с использованием персональных ЭВМ, видеотехники, накопителей на оптических дисках, включая системы виртуальной реальности.

3. Интеллектуальные и обучающие экспертные системы, широко использующие имитационный подход в различных предметных областях.

4. Распределение базы данных по отраслям знаний, электронные библиотеки, распределенные и централизованные издательские системы.

5. Средства телекоммуникации, включающие в себя электронную почту, телеконференции, локальные и региональные сети связи, цифровые сети интегрального обслуживания и т. д. с использованием новых интеллектуальных сетевых технологий.

6. Геоинформационные системы, базирующиеся на технологии, объединяющей компьютерную картографию и системы управления базами данных, и реализующие технологию создания многослойной электронной карты, опорный слой которой описывает

географию территории, а каждый из остальных слоев — один из аспектов состояния территории.

7. Технологии защиты информации, включая защиту от несанкционированного доступа в ПЭВМ, защиту от перехвата в сетях и т. п.

121. Принятие решений в условиях неопределенности (Катя, =57)

122. Защита от сбоев и несанкционированного доступа в ОС

Методы обеспечения безотказности

Основным методом в этой сфере является внесение избыточности. Она может реализовываться в системе на трех уровнях: уровне данных (или информации), уровне сервисов (или приложений) и уровне аппаратного обеспечения.

Внесение избыточности на уровне данных практикуется достаточно давно: это резервное копирование и помехоустойчивое кодирование. Резервное копирование выполняется обычно при хранении информации на современных запоминающих. А вот использование кодов с обнаружением и некоторым потенциалом для исправления ошибок получило широкое применение в средствах телекоммуникации.

Внесение избыточности на уровне приложений используется гораздо реже. Однако, многие, особенно сетевые, службы изначально поддерживают возможность работы с резервным или вообще с неограниченным заранее неизвестным количеством альтернативных служб.

Внесение избыточности на аппаратном уровне реализуется обычно в отношении периферийных устройств (накопители на гибких и жестких дисках, сетевые и видео- адаптеры, мониторы, устройства ввода информации от пользователя). Это связано с тем, что дублирование работы основных компонентов ЭВМ (процессора, ОЗУ) гораздо проще выполнить, установив просто полноценную дублирующую ЭВМ с теми же функциями.

Для автоматического определения работоспособности ЭВМ в программное обеспечение встраиваются либо 1) проверка контрольных сумм информации, либо 2) тестовые примеры с заведомо известным результатом, запускаемые время от времени, либо 3) монтирование трех и более дублирующих устройств и сверка их выходных результаты по мажоритарному правилу (каких результатов больше – те и есть правильные, а машины, выдавшие не такие результаты, выведены из строя).

Методы и средства защиты от несанкционированного доступа

Несанкционированный доступ (НСД) злоумышленника на компьютер опасен не только возможностью прочтения и/или модификации обрабатываемых электронных документов, но и возможностью внедрения злоумышленником управляемой программной закладки, которая позволит ему предпринимать следующие действия:

• Читать и/или модифицировать электронные документы, которые в дальнейшем будут храниться или редактироваться на компьютере.

• Осуществлять перехват различной ключевой информации, используемой для защиты электронных документов.

• Использовать захваченный компьютер в качестве плацдарма для захвата других компьютеров локальной сети.

• Уничтожить хранящуюся на компьютере информацию или вывести компьютер из строя путем запуска вредоносного программного обеспечения.

Для защиты ОС используются специальные средства ограничения или разграничения доступа.Данные средства можно разделить на две категории:

• Средства ограничения физического доступа.

Наиболее надежное решение проблемы ограничения физического доступа к компьютеру – использование аппаратных средств защиты информации от НСД, выполняющихся до загрузки операционной системы. Средства защиты данной категории называются «электронными замками»: все действия по контролю доступа пользователей электронный замок выполняет в собственной доверенной программной среде, которая не подвержена внешним воздействиям.

• Средства защиты от несанкционированного доступа по сети.

Виртуальные частные сети обеспечивают автоматическую защиту целостности и конфиденциальности сообщений, передаваемых через различные сети общего пользования, прежде всего, через Интернет. Фактически, VPN – это совокупность сетей, на внешнем периметре которых установлены VPN-агенты. VPN-агент – это программа (или программно-аппаратный комплекс), собственно обеспечивающая защиту передаваемой информации путем выполнения описанных ниже операций.

Политика безопасности является набором правил, согласно которым устанавливаются защищенные каналы связи между абонентами VPN. Такие каналы обычно называют туннелями, аналогия с которыми просматривается в следующем:

• Вся передаваемая в рамках одного туннеля информация защищена как от несанкционированного просмотра, так и от модификации.

• Инкапсуляция IP-пакетов позволяет добиться сокрытия топологии внутренней ЛВС: из Интернет обмен информации между двумя защищенными ЛВС виден как обмен информацией только между их VPN-агентами, поскольку все внутренние IP-адреса в передаваемых через Интернет IP-пакетах в этом случае не фигурируют.

Правила создания туннелей формируются в зависимости от различных характеристик IP-пакетов, например, основной при построении большинства VPN протокол IPSec (Security Architecture for IP) устанавливает следующий набор входных данных, по которым выбираются параметры туннелирования и принимается решение при фильтрации конкретного IP-пакета:

• IP-адрес источника. Это может быть не только одиночный IP-адрес, но и адрес подсети или диапазон адресов.

• IP-адрес назначения. Также может быть диапазон адресов, указываемый явно, с помощью маски подсети или шаблона.

• Идентификатор пользователя (отправителя или получателя).

• Протокол транспортного уровня (TCP/UDP).

• Номер порта, с которого или на который отправлен пакет.

Основное правило построения VPN – связь между защищенной ЛВС и открытой сетью должна осуществляться только через VPN-агенты. Категорически не должно быть каких-либо способов связи, минующих защитный барьер в виде VPN-агента. Т.е. должен быть определен защищаемый периметр, связь с которым может осуществляться только через соответствующее средство защиты.

Date: 2015-08-15; view: 478; Нарушение авторских прав; Помощь в написании работы --> СЮДА... |