Полезное:

Как сделать разговор полезным и приятным

Как сделать объемную звезду своими руками

Как сделать то, что делать не хочется?

Как сделать погремушку

Как сделать так чтобы женщины сами знакомились с вами

Как сделать идею коммерческой

Как сделать хорошую растяжку ног?

Как сделать наш разум здоровым?

Как сделать, чтобы люди обманывали меньше

Вопрос 4. Как сделать так, чтобы вас уважали и ценили?

Как сделать лучше себе и другим людям

Как сделать свидание интересным?

Категории:

АрхитектураАстрономияБиологияГеографияГеологияИнформатикаИскусствоИсторияКулинарияКультураМаркетингМатематикаМедицинаМенеджментОхрана трудаПравоПроизводствоПсихологияРелигияСоциологияСпортТехникаФизикаФилософияХимияЭкологияЭкономикаЭлектроника

Законы логики и правила преобразования логических выражений

В алгебре, которую мы изучаем в школе, существуют пять основных законов: переместительные, сочетательные и распределительный. Среди законов алгебры логики есть подобные законы.

C использованием законов алгебры логики выполняются преобразования сложных логических функций.

Если логическая функция представлена с помощью дизъюнкций, конъюнкций и инверсий, то такая форма представления называется нормальной.

Логическая функция называется тождественно ложной, если она принимает значение «ложь» на всех наборах входящих в нее простых высказываний. Например:

В&А&(В ® А) = В &А & (В UA) = В & ((А & В) U (А & А)) = В & (А & В) U 0 = (А & В & В) = А & 0 = 0.

Логическая формула называется тождественно истинной, если она принимает значение «истина» на всех наборах входящих в нее простых высказываний (тождественно истинные высказывания часто называют тавтологиями). Например:

(А&А) U (В U В) = 0 U 1 = 1.

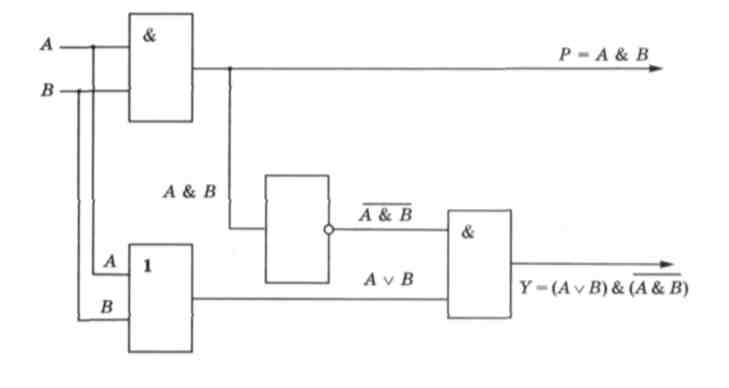

Построение таблиц истинности логических выражений

Алгоритм построения таблицы истинности: Таблица истинности составляется по существующей формуле или схеме Привести пример схемы, к ней написать формулу и составить таблицу истинности

12. Понятие интерфейса. Общее описание интерфейса Windows (рабочий стол, четыре типа меню, виды и варианты отображения окон).

Интерфейс - графическая среда организации взаимодействия пользователя с вычислительной системой (пользователя с операционной системой и пользователя с аппаратными устройствами). (Интерфейс – внешнее оформление программы.)

Значок - графическое изображение, обозначающее в Microsoft Windows

какой-либо файловый объект: например, папку, программу, документ или аудиоклип.

Ярлык - графический пусковой элемент интерфейса Windows, связанным с какой-либо программой и выполняющий команду запуска соответствующего приложения.

Основными элементами графического интерфейса Windows являются:

Рабочий стол с пиктограммами

Панель задач, на которой размещаются программные кнопки, индикаторы, Панель быстрого запуска

Меню – это список команд, выводимых на экран и предлагаемых пользователю для выбора.

В ОС Windows применяются четыре типа меню:

Главное меню (открывается кнопкой Пуск)

Строка меню в окнах приложения (все программы, входящие в стандартный пакет поставки Windows, имеют строку меню)  (строка падающего меню).

(строка падающего меню).

Системное меню в окнах приложения

для изменения размеров окна и его положения для изменения размеров окна и его положения

|  Сист. меню Фотошоп Сист. меню Фотошоп

|

Контекстное меню Вызывается правой клавишей мыши.

Окно представляет собой область экрана, ограниченную прямоугольной рамкой. В нем отображается содержимое папки, работающая программа или документ.

Основные виды окон - диалоговое окно, окно папки, окно справочной системы, окно программы, окно документа.

Различают три варианта отображения окна на экране:

окно стандартного размера занимает часть площади экрана. При желании можно переместить его или любую его границу в другое место экрана

окно, развернутое на весь экран, имеет максимальный размер

свернутое окно изображается в виде кнопки на панели задач..

13. Специализированное программное обеспечение для защиты программ и данных. Компьютерные вирусы и антивирусные программы.

В современном мире значительная часть деятельности человека в самых разных отраслях связана с автоматизированной обработкой данных. Это делает подавляющее большинство производственных, финансовых, обслуживающих и административных процессов зависимыми от надежного функционирования информационных систем и придает весьма высокую стоимость данным, которые в них обрабатываются.

Защита этих данных как от случайного повреждения, так и от злонамеренных действий — цель целой отрасли в области разработки программных и аппаратных средств, отрасли обеспечения информационной безопасности.

При обеспечении информационной безопасности ее рассматривают как процесс сохранения трех аспектов безопасности информации: целостности (логической непротиворечивости, соответствия выполняемым задачам обработки), доступности (возможности проведения всех необходимых операций с обрабатываемыми данными) и конфиденциальности (политики распространения и использования данных).

Наибольшее значение придается мерам по обеспечению информационной безопасности при работе в Интернете.

Для обеспечения безопасности информации при работе на ПК применяют несколько видов программного обеспечения. Каждый из этих видов позволяет организовать защиту от реализации некоторых угроз.

Наиболее распространены:

- Антивирусные программы — средства выявления и устранения вредоносного программного обеспечения.

- Брандмауэры (фильтр) программы контроля работы с сетями.

- Средства разграничения доступа к информации на основе некоторых специальных данных (учетных записей пользователей, паролей на доступ к информации, ключей шифрования).

Компьютерным вирусом называется программа, которая способна создавать свои копии и внедрять их в различные объекты или ресурсы компьютерных систем, сетей и т. д. без ведома пользователя. При этом копии сохраняют способность дальнейшего распространения.

Все вирусы можно объединить в следующие основные группы:

Загрузочные вирусы (boot – вирусы) — инфицируют загрузочные секторы жестких дисков и дискет, помещая в нем команды запуска на исполнение самого вируса, который находится где-то в другом месте компьютера.

Файловые вирусы — заражают исполняемые файлы (с расширением.com,.exe,.sys), путем дописывания своей основной части («тела») в конец заражаемой программы, «головы» - в его начало. Вирус, находящийся в памяти, заражает все любой запущенный после этого исполняемый файл.

Загрузочно-файловые вирусы способны поражать как код загрузочных секторов, так и код файлов.

Компьютерные вирусы ставят перед собой три задачи -- заразить, выполнить, размножиться.

Основные признаки появления в системе вируса:

замедление работы некоторых программ;

увеличение размеров файлов;

появление не существовавших ранее "странных" файлов, особенно в каталоге Windows или корневом;

уменьшение объема доступной оперативной памяти;

внезапно возникающие разнообразные видео и звуковые эффекты;

заметное снижение скорости работы в Интернете (вирус или троянец могут передавать информацию по сети);

жалобы от друзей (или провайдера) о том, что к ним приходят всякие непонятные письма -- вирусы любят рассылать себя по почте.

Размножаясь, вирус дописывает себя везде, где он имеет шанс выполниться.

Есть вирусы, которые достаточно один раз запустить, после чего они постоянно при загрузке компьютера активно включаются в работу и начинают заражать все исполняемые файлы.

Распространение вирусов: Интернет, электронная почта, локальная сеть, CD, дискеты, побывавших на другом компьютере и т.п.

Троянские программы собирают и отправляют по известным им адресам пароли и другую секретную информацию пользователя. Такая программа может давать полный доступ к программам и данным.

Для борьбы с подавляющим большинством вирусов применяются различные антивирусные программы.

Наиболее распространены:

- Программы-сканеры (полифаги). Эти программы после запуска анализируют файлы на диске на предмет обнаружения программного кода вирусных программ. При их обнаружении полифаги принимают меры к удалению вредоносного кода, его блокированию или удалению всей вредоносной программы. Корректность и эффективность работы такой программы зависят от ее своевременного обновления (программы обнаруживают и удаляют в основном известные вирусы и их модификации) и настройки параметров сканирования и удаления. Не обеспечивают мониторинга в реальном времени.

- Программы-мониторы. Проверяют файлы запускаемые, открываемые или модифицируемые во время работы системы. Способ проверки сходен с принципом работы полифагов, зачастую они используют общие базы данных о вирусах и механизмы их удаления. Позволяют принимать меры более оперативно, но не выявляют вирусы уже имеющиеся на диске (например, пропущенные устаревшей версией монитора до обновления). Дополняют полифаги.

- Программы-фильтры. Эти программы проверяют поток данных, принимаемых системой по определенному протоколу (электронной почты, Web-страниц и пр.) Позволяют защитить компьютер от получения вредоносных программ из сети.

- Программы-детекторы нежелательного программного обеспечения (ПО). С многими свободно распространяемыми программами или свободно доступными WEB-страницами связаны формально не вредоносные программы, которые тем не менее могут затруднять работу пользователя, использовать его компьютер для нежелательных операций или разглашать личные данные пользователей. Значительная часть таких программ выявляется антивирусами-полифагами, но иногда это не программы, а настройки уже имеющегося ПО. В таких ситуациях антивирусы бесполезны. Выявляют такие настройки и устраняют их программы-детекторы (Anti-SpyWare).

Date: 2015-07-01; view: 669; Нарушение авторских прав; Помощь в написании работы --> СЮДА... |