Полезное:

Как сделать разговор полезным и приятным

Как сделать объемную звезду своими руками

Как сделать то, что делать не хочется?

Как сделать погремушку

Как сделать так чтобы женщины сами знакомились с вами

Как сделать идею коммерческой

Как сделать хорошую растяжку ног?

Как сделать наш разум здоровым?

Как сделать, чтобы люди обманывали меньше

Вопрос 4. Как сделать так, чтобы вас уважали и ценили?

Как сделать лучше себе и другим людям

Как сделать свидание интересным?

Категории:

АрхитектураАстрономияБиологияГеографияГеологияИнформатикаИскусствоИсторияКулинарияКультураМаркетингМатематикаМедицинаМенеджментОхрана трудаПравоПроизводствоПсихологияРелигияСоциологияСпортТехникаФизикаФилософияХимияЭкологияЭкономикаЭлектроника

Методи визначення значень показників уразливості інформації

Для визначення значень показників уразливості інформації розроблений метод, що відповідає природі цих показників і враховує усі фактори, що впливають на значення показників.

У розділі "Система показників уразливості інформації" відзначалося, що з усієї сукупності показників особливе місце займають базові показники, тобто показники, що характеризують уразливість інформації в якому-небудь одному структурному компоненті інформаційної системи (ІС) по одному якому-небудь КНОІ, відносно якогось потенційного порушника. Тоді схема визначення показників уразливості в загальному вигляді можна уявити так (рис. 6.3).

Рис.6.3. Загальна схема визначення показників уразливості інформації

Цю схему можна покласти в основу розробки, як методів, так і моделей визначення значень показників уразливості інформації.

Значення базових показників визначається архітектурою ІС (від чого залежить рівень захищеності кожного її структурного компонента), безліччю потенційно можливих КНОІ (від чого залежать потенційні можливості злочинних дій у структурному компоненті), а також чисельністю потенційних порушників і їхніх можливостей здійснювати злочинні дії.

Потенційно можливиою є та обставина, що в сучасних ІС несанкціоноване одержання інформації можливо не тільки шляхом безпосереднього доступу до даних, але і багатьма шляхами, що не потребують такого доступу.

Структурну схему потенційно можливих злочинних дій в ІС для най загальнішого випадку наведемо на рис.6.4.

Злочинні дії

Рис.6.4. Структурна схема потенційно можливих злочинних дій

Виділені зони характеризуються наступним:

1. Зовнішня неконтрольована зона – територія навколо ІС, на якій персоналом і засобами ІС не застосовуються ніякі засоби і не здійснюються ніякі заходи для ЗІ.

2. Зона контрольованої території – територія навколо помешкань ІС, що постійно контролюється персоналом або технічними засобами.

3. Зона помешкань ІС – внутрішній простір тих помешкань, у яких розташовані засоби системи.

4. Зона ресурсів ІС – та частина помешкань, звідки можливий безпосередній доступ до ресурсів системи.

5. Зона даних – та частина ресурсів системи, із яких можливий безпосередній доступ до інформації що захищається.

Злочинні дії з метою несанкціонованого одержання інформації в загальному випадку можливі в кожній із перерахованих зон. При цьому для несанкціонованого одержання інформації – необхідно одночасне настання таких подій:

1. Порушник повинен одержати доступ у відповідну зону;

2. Під час перебування порушника в зоні, у ній повинен з'явитися відповідний КНОІ;

3. Відповідний КНОІ повинен бути доступний порушнику;

4. У КНОІ в момент доступу до нього порушника повинна знаходитися інформація, що захищається.

Зробимо висновок загальних залежностей для визначення значень базових показників уразливості. Введемо такі позначення перемінних індексів.

і – поточний ідентифікатор структурного компонента ІС;

j – те ж для КНОІ;

k – те ж для категорії потенційних порушників;

l – те ж для зони злочинних дій.

Уведемо такі позначення:

Ріkl – можливість доступу порушника k-ї категорії в 1-у зону і-го компонента ІС;

Рijl – можливість появи j-го КНОІ в 1-й зоні і-го компонента ІС;

Рijkl – можливість доступу порушника k-ї категорії до j-го КНОІ в 1-й зоні і-го компонента за умови доступу порушника в зону;

Рijl – можливість наявності інформації, що захищається в j-ому КНОІ в 1-й зоні і-го компонента в момент доступу туди порушника.

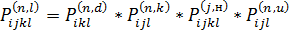

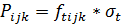

Тоді, відповідно до теореми можливостей, можливість несанкціонованого одержання інформації порушником k-ї категорії по j-му КНОІ в 1-й зоні і-го структурного компонента ІС визначається такою залежністю:

(1)

(1)

Приведена залежність буде справедлива в тому випадку, коли всі події, відображені в правій частині формули, є незалежними одна від одної, тобто коли поява будь-якого з них впливає на можливість появи інших. У противному випадку необхідно враховувати коефіцієнти між можливостями залежних подій. Для розглянутих тут додатків зазначених подій будемо вважати незалежними.

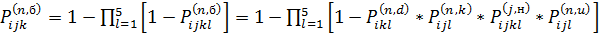

Для базової можливості несанкціонованого одержання інформації байдуже, в якій зоні це одержання інформації мало місце, вона раніше визначена як можливість несанкціонованого одержання інформації в одному компоненті ІС одним порушником якоїсь категорії і по одному КНОІ. Позначимо базову можливість як Рijk, запишемо її в такому вигляді:

(2)

(2)

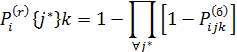

Значення частково узагальнених показників можуть визначатися таким чином. Нехай {k*} цікавляча нас підмножина з повної множини потенційно можливих порушників. Тоді можливість несанкціонованого одержання інформації зазначеною підмножиною порушників по j-му КНОІ в і-ому компоненті ІС

– визначається виразом:

– визначається виразом:

де  – множення в дужках для усіх k, що входять в під множину

– множення в дужках для усіх k, що входять в під множину

Аналогічно, якщо підмножина представляючих інтерес КНОІ, то уразливість інформаційному компоненту даній підмножині КНОІ щодо k-го порушника.

Якщо ж {і*} підмножина цікавлячих структурних компонент ІС, то уразливість інформації в них по j-му КНОІ щодо k-го порушника

Кожен з приведених виразів дозволяє робити узагальнення по одному якомусь параметру.

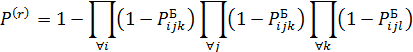

Для одержання узагальненого виразу необхідно врахувати одночасно підмножини {і*},{j*},{k*}.

Очевидно, загальний показник уразливості  визначається виразом:

визначається виразом:

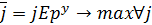

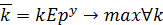

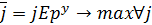

Тепер визначимо вирази, що описують екстремальні показники уразливості. Як уже відзначалося раніше, екстремальними названі показники, що характеризують найбільш несприятливі умови захищеності інформації: най уразливіший структурний компонент ІС, КНОІ, най небезпечніша категорія порушників. Позначимо:

і – найбільш уразливий структурний компонент ІС;

j – найбільш небезпечний КНОІ;

k – най небезпечніша категорія порушників.

Тоді очевидно:

де і – є таке і, для якого заданий показник уразливості  приймає максимальне значення для всіх і.

приймає максимальне значення для всіх і.

Аналогічно:

На підставі проведених досліджень розроблені методи розрахунку показників уразливості інформації з урахуванням інтервалу часу, на якому оцінюється уразливість.

Неважко помітити, що приведені вище вирази є адекватними для таких інтервалів часу, що названі малими. Для інших інтервалів отримані вирази не будуть адекватними, тому що, чим більше інтервал часу, тим більше можливостей у порушника для дій і тим більше можливість зміни стану ІС і умов обробки інформації.

Можливі такі підходи для вирішення цієї задачі.

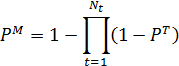

Малими, раніше названі такі інтервали, що не можна зводити до точки, але процеси, що відбуваються на них відносно уразливості інформації можна вважати однорідними. Тоді природно можливо розділити малий інтервал на дуже малі і на кожному з таких дуже малих інтервалів визначати уразливість інформації. А оскільки процеси, що відбуваються на малому інтервалі часу однорідні, то на кожному інтервалі уразливість буде визначатися однозначно по залежності.

– уразливість у точці (на дуже малому інтервалі);

– уразливість у точці (на дуже малому інтервалі);

– показник уразливості на малому інтервалі;

– показник уразливості на малому інтервалі;

t – перемінний індекс дуже малих інтервалів, на які розбитий малий інтервал;

– загальне число інтервалів.

– загальне число інтервалів.

Неважко помітити, що розглянутий підхід може поширюватися і на інші вигляди інтервалів: великий інтервал уявити деякою послідовністю малих і т.п.

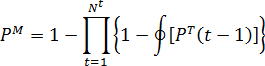

Проте, приведені вирази будуть справедливі лише в тому випадку, якщо на всьому розглянутому інтервалі часу умови для злочинних дій залишаються незмінними. У реальних умовах вони можуть змінюватися, причому найбільш важливим фактором, що впливає на можливості злочинних дій, є активні дії системи ЗІ. Технологія функціонування системи ЗІ повинна бути тим сильнішою і активнішою, чим вище уразливість інформації

З урахуванням цього запишемо:

,

,

тобто значення крапкового показника в кожній точці розглянутого інтервалу є деяка функція, значення цього показника в попередній точці. Тоді вираз (11) можна записати в такому вигляді:

Вид функціональної залежності залежить від використовуваних засобів захисту і технології функціонування системи ЗІ,

Розглянуті моделі є аналітичними, оскільки вони дозволяють визначати необхідні значення показників уразливості шляхом аналітичних обчислень.

Проте в багатьох практичних ситуаціях конкретні значення вихідних розмірів для визначення базового показника уразливості інформації можуть або змінюватися в залежності від конкретних ситуацій у ІС і в зовнішньому середовищі і не виражатися у вигляді конкретних формул унаслідок складності вихідних моделей. У той же час часто можна структурувати системи, що моделюються і процеси до такого ступеня, що задача може бути вирішена методом моделювання.

Для складних ІС і слобоструктурованих схем функціонування систем обробки найбільш адекватним методом прогнозування показників уразливості буде статистика. Проте для того, щоб статистичним шляхом безпосередньо прогнозувати значення показників уразливості, необхідні багатопараметричні статистичні дані передісторії. В даний час статистичні дані практично відсутні, і одержання їх являє собою дуже складну проблему.

З метою спрощення задачі будемо прогнозувати не безпосередні показники уразливості, а складові величини, що входять у вираз для показників якості. Як випливає з моделей оцінки показників якості, такими величинами є:

1. Можливість прояву дестабілізуючих факторів (наявності КНОІ);

2. Можливість наявності інформації що, захищається в місці і під час прояву дестабілізуючих факторів;

3. Можливість несанкціонованого одержання інформації під впливом дестабілізуючих факторів, незважаючи на застосування ЗІ.

Розглянемо можливі підходи до прогнозування перерахованих величин.

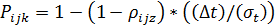

Можливість прояву дестабілізуючих факторів – Рijz.

При сталому процесі функціонування системи обробки інформації прояв дестабілізуючих факторів можна вважати як випадковий пуасонівський процес. Позначивши ijz як інтенсивність потоку і-го фактора в j-му технічному засобі (ТЗ), що знаходиться в Z-му стані, то у відповідності з властивостями пуасонівського процесу запишемо

,

,

де  , – інтервал часу, істотно менший того інтервалу, відносно якого визначена величина.

, – інтервал часу, істотно менший того інтервалу, відносно якого визначена величина.

Тому що для загального випадку інтервал прогнозування цій умові не буде задовольняти, то величину Рijk запишемо в такому вигляді:

де  – інтервал прогнозування.

– інтервал прогнозування.

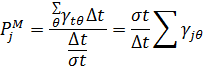

Можливість наявності інформації що захищається в місці і під час появи дестабілізуючих факторів.

Отже, можна розділити весь період прогнозування  на менші інтервали тривалістю

на менші інтервали тривалістю  і записати, що

і записати, що

Тоді за умови, що  , можна записати

, можна записати

Значення функції визначаються по технологічному графіку обробки інформації в прогнозований період часу.

Можливість несанкціонованого одержання інформації під дією дестабілізуючих факторів, незважаючи на застосування засобів ЗІ Рij.

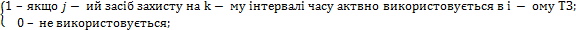

Аналогічно аналізу попереднього параметра період прогнозування будемо здійснювати на малих інтервалах часу. Введемо функцію  , що є:

, що є:

З урахуванням того, що  , можна записати:

, можна записати:

Де:

– можливість того, що при використанні

– можливість того, що при використанні  -го засобу захисту в j-м

-го засобу захисту в j-м

ТЗ несанкціоноване одержання інформації не буде мати місце навіть при появі і-го дестабілізуючого фактора.

Виходячи з концепції захисту інформації як сукупності взаємозалежних організаційних заходів і технічних систем, синтезованих на основі обраних критеріїв оптимізація з урахуванням обмежень і спрямованих на захист інформації при її формуванні, передаванні, прийому, обробки і збереження з метою зберігання її цілісності, формується поняття захищеності інформації в ІС. Поняття захищеності є центральним у силу таких причин:

1. Сама мета створення системи (моделі) ЗІ є досягнення науково-технічного рівня захищеності інформації в ІС. Таким чином, методологія оцінки захищеності інформації є по суті методологією наукового обгрунтування кількісних показників досягнення мети системи захисту.

2. Методологія оцінки захищеності інформації в ІС є, насамперед, методологією наукового обгрунтування норм ефективності ЗІ. Оптимальний або раціональний вибір одиниць виміру і кількісних значень норм ефективності визначають категорії якості системи захисту, структуру і математичний апарат синтезу, аналізу й оптимізації моделі захисту і саму якість захисту. Дійсно, завищені норми ефективності ведуть до підвищення витрат на створення системи захисту, а занижені норми просто не дозволяють досягти цілей захисту.

3. Методологія оцінки захищеності інформації в ІС є основою для реального рівня захисту інформації в конкретних системах і його порівняння з нормами ефективності захисту, а, отже, є основою для вирішення питань про методи і засоби досягнення системи захисту.

Визначаючи критерії якості захисту, структуру і математичний апарат синтезу, аналізу й оптимізації моделі системи захисту, методологія оцінки захищеності інформації визначає цілі, засоби і методологію інженерного аналізу, спрямованого на виявлення потенційних стратегій нападу наінформацію в ІС і основні характеристики стратегій нападу, визначення можливих заходів захисту і вимог до їхніх параметрів.

Питання для самоперевірки

1. Що розуміють під загрозою інформації?

2. Які фактори складають систему дестабілізуючих факторів, як їх визначають?

3. Які існують джерела дестабілізуючих факторів?

4. У яких ситуаціях необхідно оцінювати уразливість інформації?

5. Чим обумовлюється уразливість у процесі функціонування системи?

6. Як виражають кількісну міру уразливості?

7. Що позначають показники, зображені в таблиці 2.1? З якою метою використовують експертні помилки?

8. Що розуміють під КНОІ?

9. Які два показники вибирають у якості критеріїв класифікації КНОІ?

10. У чому полягає повнота класифікаційної структури поданої на рисунку 6.2?

11. На які 6 класів класифікується КНОІ?

12. Що характеризують базові показники і чим визначаються їхні значення?

13. Чим характеризуються зони подані на рис. 6.4?

14. Які умови необхідні для несанкціонованого одержання інформації?

Date: 2015-06-11; view: 667; Нарушение авторских прав; Помощь в написании работы --> СЮДА... |