Полезное:

Как сделать разговор полезным и приятным

Как сделать объемную звезду своими руками

Как сделать то, что делать не хочется?

Как сделать погремушку

Как сделать так чтобы женщины сами знакомились с вами

Как сделать идею коммерческой

Как сделать хорошую растяжку ног?

Как сделать наш разум здоровым?

Как сделать, чтобы люди обманывали меньше

Вопрос 4. Как сделать так, чтобы вас уважали и ценили?

Как сделать лучше себе и другим людям

Как сделать свидание интересным?

Категории:

АрхитектураАстрономияБиологияГеографияГеологияИнформатикаИскусствоИсторияКулинарияКультураМаркетингМатематикаМедицинаМенеджментОхрана трудаПравоПроизводствоПсихологияРелигияСоциологияСпортТехникаФизикаФилософияХимияЭкологияЭкономикаЭлектроника

Информационной системы

2.3. Модель реализации нарушителем реальной угрозы атаки.

Введем следующую характеристику угрозы атаки - коэффициент готовности нарушителя осуществить конкретную атаку (атаку определенной сложности) на конкретную информационную систему  где

где  ≤ 1. Данная характеристика имеет физический смысл вероятности того, что при возникновении условий осуществления атаки, определяемых следующим образом:

≤ 1. Данная характеристика имеет физический смысл вероятности того, что при возникновении условий осуществления атаки, определяемых следующим образом:  , нарушителем будет реализована эта атака. По сути, это уже характеристика нарушителя. Отметим, что построенная выше марковская модель соответствует условию:

, нарушителем будет реализована эта атака. По сути, это уже характеристика нарушителя. Отметим, что построенная выше марковская модель соответствует условию:  =0.

=0.

Замечание.В рамках интерпретации атаки соответствующим орграфом, см. рис.1, готовность нарушителя осуществить конкретную атаку можно рассматривать, как элемент уязвимости информационной системы, который может быть включен в орграф соответствующей вершиной, "взвешенной" значением  и в качестве соответствующего дополнительного резервирующего элемента в схеме параллельного резерва, определяющим включение коэффициента

и в качестве соответствующего дополнительного резервирующего элемента в схеме параллельного резерва, определяющим включение коэффициента  в соответствующую расчетную формулу.

в соответствующую расчетную формулу.

При проектировании систем защиты информационных систем (защищенных информационных систем) крайне важна оценка изменения вероятности возникновения угрозы атаки  в процессе эксплуатации системы (естественно, что рассматриваем условие:

в процессе эксплуатации системы (естественно, что рассматриваем условие:  < 1). Например, реальные потери от внедрения и эксплуатации системы защиты в информационной системе растут с течением времени и через некоторый интервал времени ее эксплуатации могут превысить риск потерь от хищения обрабатываемой информации, что необходимо оценивать при проектировании системы защиты [///]. Подобное изменение обусловлено тем, что, как проиллюстрировано на рис.3, при условии

< 1). Например, реальные потери от внедрения и эксплуатации системы защиты в информационной системе растут с течением времени и через некоторый интервал времени ее эксплуатации могут превысить риск потерь от хищения обрабатываемой информации, что необходимо оценивать при проектировании системы защиты [///]. Подобное изменение обусловлено тем, что, как проиллюстрировано на рис.3, при условии  < 1 (где

< 1 (где  интерпретируется, как вероятность того, что привозникновении условий осуществления атаки, определяемых следующим образом:

интерпретируется, как вероятность того, что привозникновении условий осуществления атаки, определяемых следующим образом:  , нарушителем будет реализована эта атака) в процессе эксплуатации системы нарушителю системой будет многократно предоставляться возможность осуществления атаки, поскольку угроза атаки средней продолжительностью 1/

, нарушителем будет реализована эта атака) в процессе эксплуатации системы нарушителю системой будет многократно предоставляться возможность осуществления атаки, поскольку угроза атаки средней продолжительностью 1/  в среднем через интервал времени

в среднем через интервал времени  .

.

Введем понятие периода эксплуатации информационной системы в отношении угрозы атаки  В процессе эксплуатации нарушитель осуществит атаку в любом отдельно взятом периоде (по завершении периода, поскольку

В процессе эксплуатации нарушитель осуществит атаку в любом отдельно взятом периоде (по завершении периода, поскольку  определяет среднее время наработки информационной системы до появления в ней угрозы атаки) с вероятностью

определяет среднее время наработки информационной системы до появления в ней угрозы атаки) с вероятностью  С учетом сказанного, интерес представляет оценка вероятности угрозы атаки и ее изменение за какое-либо время эксплуатации информационной системы, определяемое числом периодов эксплуатации

С учетом сказанного, интерес представляет оценка вероятности угрозы атаки и ее изменение за какое-либо время эксплуатации информационной системы, определяемое числом периодов эксплуатации  (период эксплуатации определяется, как среднее время наработки информационной системы до появления в ней угрозы атаки

(период эксплуатации определяется, как среднее время наработки информационной системы до появления в ней угрозы атаки  с использованием графа состояний, представленного на рис.1), обозначим

с использованием графа состояний, представленного на рис.1), обозначим  По завершении первого периода эксплуатации - при i=1 - имеем

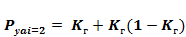

По завершении первого периода эксплуатации - при i=1 - имеем  по завершении второго

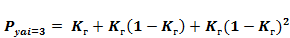

по завершении второго  , по завершении третьего

, по завершении третьего  и т.д.

и т.д.

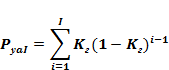

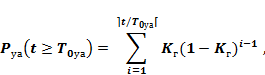

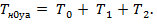

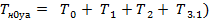

Обозначим, через  вероятность угрозы атаки возникающуюза время эксплуатации t информационной системы, включающем (по завершении) I периодов эксплуатации

вероятность угрозы атаки возникающуюза время эксплуатации t информационной системы, включающем (по завершении) I периодов эксплуатации  , i = 1,...,I, которая может быть рассчитана следующим образом:

, i = 1,...,I, которая может быть рассчитана следующим образом:

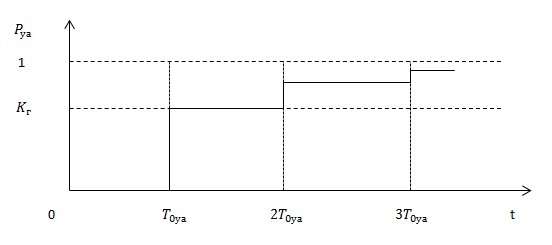

Качественная зависимость изменения характеристики  в процессе эксплуатации информационной системы, иллюстрирующая сказанное, представлена на рис.5.

в процессе эксплуатации информационной системы, иллюстрирующая сказанное, представлена на рис.5.

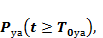

Соответственно, рассчитать значение характеристики  достигаемой при эксплуатации системы за некоторый произвольный интервалвремени

достигаемой при эксплуатации системы за некоторый произвольный интервалвремени  (в момент времени t) при условии

(в момент времени t) при условии  обозначим

обозначим  как следует из зависимости, представленной на рис.4, можно следующим образом:

как следует из зависимости, представленной на рис.4, можно следующим образом:

где, как ⌉d⌈обозначено меньшее целое числа d.

Рис.4. Иллюстрация изменения характеристики в процессе эксплуатацииинформационной системы

На практике для расчета  в любой момент времени t целесообразно использовать аппроксимирующую функцию. Основное правило аппроксимации при этом состоит в том, что значение аппроксимирующей функции

в любой момент времени t целесообразно использовать аппроксимирующую функцию. Основное правило аппроксимации при этом состоит в том, что значение аппроксимирующей функции  для любого t должно быть не меньше значения функции

для любого t должно быть не меньше значения функции  в соответствующий момент времени t – аппроксимирующая функция должна предоставлять возможность получения соответствующей граничной оценки, что требуется при проектировании системы защиты.

в соответствующий момент времени t – аппроксимирующая функция должна предоставлять возможность получения соответствующей граничной оценки, что требуется при проектировании системы защиты.

2.4. Модель угрозы атаки нарушителем на информационную систему при условии  = 1.

= 1.

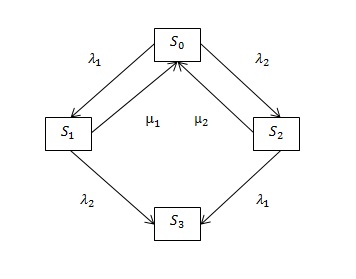

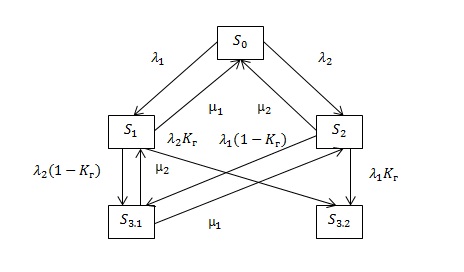

Построим модель системы, в которой нарушителем будет реализована реальная угроза атаки при первом же ее возникновении,что определяется, как  Для рассмотренного ранее примера - угроза атаки создается двумя уязвимостями (группами уязвимостей), соответствующий граф системы состояний случайного процесса для анализируемого случая:

Для рассмотренного ранее примера - угроза атаки создается двумя уязвимостями (группами уязвимостей), соответствующий граф системы состояний случайного процесса для анализируемого случая:  = 1 (в отношении угрозы атаки система рассматривается, как система с отказами), представлен на рис.5.

= 1 (в отношении угрозы атаки система рассматривается, как система с отказами), представлен на рис.5.

Рис.5. Граф системы состояний случайного процесса для условия:  = 1

= 1

В данном случае нас интересуют две характеристики - вероятность осуществления успешной атаки на информационную систему  определяемая переходом в вершину

определяемая переходом в вершину  и среднее время наработки информационной системы до осуществления на нее успешной атаки

и среднее время наработки информационной системы до осуществления на нее успешной атаки  (средняя наработка до отказа – в отношении угрозы атаки система не восстанавливаемая). Как рассчитать характеристику

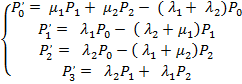

(средняя наработка до отказа – в отношении угрозы атаки система не восстанавливаемая). Как рассчитать характеристику  было рассмотрено выше. Cистема дифференциальных уравнений Колмогорова для вероятностей состояний для данного графа будет иметь следующий вид:

было рассмотрено выше. Cистема дифференциальных уравнений Колмогорова для вероятностей состояний для данного графа будет иметь следующий вид:

Для определения же  нужно уже рассчитать среднее абсолютное время пребывания системы в каждом i -м состояний

нужно уже рассчитать среднее абсолютное время пребывания системы в каждом i -м состояний  , поскольку

, поскольку

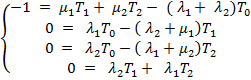

Для вычисления среднего абсолютного времени пребывания системы в каждом i -мсостояний  , в системе уравнений Колмогорова нужно положить нулю все производные

, в системе уравнений Колмогорова нужно положить нулю все производные  =0), кроме

=0), кроме  , если считать, что в начальный момент вероятность первого состояния

, если считать, что в начальный момент вероятность первого состояния  =1. Тогда на основании теоремы о дифференцировании изображений в преобразовании Лапласа правая часть первого уравнения будет равна -1. В правых частях уравнений вместо

=1. Тогда на основании теоремы о дифференцировании изображений в преобразовании Лапласа правая часть первого уравнения будет равна -1. В правых частях уравнений вместо  , подставляются

, подставляются  , и относительно них решается система алгебраических уравнений.

, и относительно них решается система алгебраических уравнений.

С учетом сказанного для рассматриваемого примера, применительно к графу, приведенному на рис.5, получаем следующую систему уравнений:

Решая данную систему уравнений, вычисляем искомые характеристики  и соответственно среднее время наработки информационной системы до осуществления на нее успешной атаки

и соответственно среднее время наработки информационной системы до осуществления на нее успешной атаки  .

.

Замечание. Для расчета требуемых значений  достаточно использовать три первых уравнения.

достаточно использовать три первых уравнения.

2.5. Модель угрозы атаки нарушителем на информационную систему в общем случае - при условии  ≤ 1.

≤ 1.

Теперь рассмотрим общий случай, определяемый условием:  ≤ 1. Данный случай характеризуется тем, что при возникновении условия реализации атаки - появления реальной угрозы атаки (

≤ 1. Данный случай характеризуется тем, что при возникновении условия реализации атаки - появления реальной угрозы атаки ( , атака будет реализована потенциальным нарушителем с вероятностью

, атака будет реализована потенциальным нарушителем с вероятностью  с вероятностью же 1 -

с вероятностью же 1 -  атаки не произойдет, т.е. в системе будет переход к другому состоянию, в результат устранения соответствующей выявленной уязвимости. Учтем это условие включением в граф системы состояний случайного процесса, представленный на рис.1, вместо вершины

атаки не произойдет, т.е. в системе будет переход к другому состоянию, в результат устранения соответствующей выявленной уязвимости. Учтем это условие включением в граф системы состояний случайного процесса, представленный на рис.1, вместо вершины  двух вершин

двух вершин  и

и  , см. рис.6.Переход в вершину

, см. рис.6.Переход в вершину  предполагает неготовность совершения атаки нарушителем при возникновении ее угрозы (поэтому для этой вершины присутствуют переходы в вершины

предполагает неготовность совершения атаки нарушителем при возникновении ее угрозы (поэтому для этой вершины присутствуют переходы в вершины  и

и  Переход в вершину

Переход в вершину  характеризует реализацию атаки злоумышленником на информационную систему.

характеризует реализацию атаки злоумышленником на информационную систему.

Рис.6. Граф системы состояний случайного процесса для условия: < 1

Замечание. При условии  = 1, граф, представленный на рис.6 сводится к графу, представленному на рис.5, при условии

= 1, граф, представленный на рис.6 сводится к графу, представленному на рис.5, при условии  =0 - к графу, представленному на рис.2.

=0 - к графу, представленному на рис.2.

Рассчитываются искомые характеристики (в данном случае нас интересуют вероятность осуществления успешной атаки на информационную систему  определяемая переходом в вершину

определяемая переходом в вершину  и среднее время наработки информационной системы до осуществления на нее успешной атаки

и среднее время наработки информационной системы до осуществления на нее успешной атаки  (наработки до отказа информационной безопасности в отношении атаки)

(наработки до отказа информационной безопасности в отношении атаки)  по аналогии с тем, как это было описано выше. Вероятность же, задаваемая переходом в вершину

по аналогии с тем, как это было описано выше. Вероятность же, задаваемая переходом в вершину  , определяет вероятность того, что в информационной системе возникнет реальная угроза атаки, которая не будет реализована нарушителем.

, определяет вероятность того, что в информационной системе возникнет реальная угроза атаки, которая не будет реализована нарушителем.

Замечание. Используя марковскуюмодель, проиллюстрированную рис.2, можно оценить среднее время наработки информационной системы между моментами появления в ней реальной угрозы атаки  . Вычислив же среднее время наработки информационной системы до осуществления на нее успешной атаки

. Вычислив же среднее время наработки информационной системы до осуществления на нее успешной атаки  , можно оценить изменение характеристики

, можно оценить изменение характеристики  в процессе эксплуатацииинформационной системы, см. рис.4.

в процессе эксплуатацииинформационной системы, см. рис.4.

Как было показано ранее, ключевым вопросом при моделировании угрозы атаки на информационную системы является определениекоэффициента готовности нарушителя осуществить эту атаку на конкретную информационную систему  , поскольку моделировать угрозу атаки в отношении некой абстрактной системы не имеет никакого смысла. По своей сути, при этом должна быть решена задача построения математической модели нарушителя[///].

, поскольку моделировать угрозу атаки в отношении некой абстрактной системы не имеет никакого смысла. По своей сути, при этом должна быть решена задача построения математической модели нарушителя[///].

Date: 2015-07-17; view: 370; Нарушение авторских прав; Помощь в написании работы --> СЮДА... |