Полезное:

Как сделать разговор полезным и приятным

Как сделать объемную звезду своими руками

Как сделать то, что делать не хочется?

Как сделать погремушку

Как сделать так чтобы женщины сами знакомились с вами

Как сделать идею коммерческой

Как сделать хорошую растяжку ног?

Как сделать наш разум здоровым?

Как сделать, чтобы люди обманывали меньше

Вопрос 4. Как сделать так, чтобы вас уважали и ценили?

Как сделать лучше себе и другим людям

Как сделать свидание интересным?

Категории:

АрхитектураАстрономияБиологияГеографияГеологияИнформатикаИскусствоИсторияКулинарияКультураМаркетингМатематикаМедицинаМенеджментОхрана трудаПравоПроизводствоПсихологияРелигияСоциологияСпортТехникаФизикаФилософияХимияЭкологияЭкономикаЭлектроника

Математические модели угрозы атаки

2.1. Обоснование возможности использования марковских моделей.

Информационную систему, как в отношении угрозы возникновения уязвимости, так и в отношении угрозы атаки в целом, создаваемой некой совокупностью уязвимостей, можно рассматривать, как систему с отказами и восстановлениями характеристики информационной безопасности (угрозу атаки, ввиду того, что при устранении уязвимости исчезает и реальная угроза атаки, предполагающей использование соответствующей уязвимости).

В теории надежности для моделирования систем с отказами и восстановлениямиобъектов (характеристики надежности), как правило, используется аппарат так называемых марковских случайных процессов при допущениях о пуассоновском характере потока заявок и о показательном распределении времени обслуживания. Как известно, процесс, протекающий в физической системе, называется марковским (или процессом без последействия), если для каждого момента времени вероятность любого состояния системы в будущем зависит только от состояния системы в настоящий момент и не зависит от того, каким образом система пришла в это состояние.Рассмотрим, может ли (корректно ли и в каких предположениях) использоваться данный аппарат в нашем случае - для моделирования систем с отказами и восстановлениями характеристики информационной безопасности. Это принципиальный вопрос. С этой целью рассмотрим, что собою представляет уязвимость, возникновение которых в системе создает реальную угрозу атаки.

Возникновение уязвимости в информационной системе в общем случае может быть вызвана двумя причинами - отсутствие, либо некорректность решения соответствующей задачи защиты (например, задача защиты от вредоносных программ может решаться запретом исполнения создаваемых интерактивными пользователями файлов [///], что не реализуется современными операционными системами), либо ошибки реализации средств информационной системы, например, ошибки программирования, которые могут эксплуатироваться нарушителем для обхода реализованной в системе защиты. Как ранее отмечали, в качестве эксплуатационных параметров уязвимости (типа уязвимостей) следует рассматривать интенсивность возникновения уязвимости  , и интенсивность устранения уязвимости, µ. Под возникновением уязвимости естественно полагаем ее выявление нарушителем.

, и интенсивность устранения уязвимости, µ. Под возникновением уязвимости естественно полагаем ее выявление нарушителем.

С одной стороны, предполагая, что система содержит конечное (пусть и очень большое) количество не выявленных уязвимостей, можем заключить, что в данном случае процесс не является марковским, поскольку выявление и устранение каждой уязвимости приводит к уменьшению их числа на конечном исходном множестве, т.е. имеем процесс с последействием, при этом входной поток не будет являться пуассоновским, поскольку в этих предположениях

Однако задумаемся над тем, как будут изменяться параметры уязвимости в процессе эксплуатации информационной системы на практике. Очевидно, что в общем случае интенсивность возникновения уязвимости(типа уязвимостей)  попрошествиинекоторого времени будет снижаться, поскольку в первую очередь нарушителем будут выявляться наиболее простые ошибки и недочеты реализации защиты (увеличение сложности выявления уязвимости естественно приведет к снижению интенсивности

попрошествиинекоторого времени будет снижаться, поскольку в первую очередь нарушителем будут выявляться наиболее простые ошибки и недочеты реализации защиты (увеличение сложности выявления уязвимости естественно приведет к снижению интенсивности  ).В отношении параметра µ можем сказать, что он никак не связан со сложностью выявления уязвимости, определяется исключительно типом уязвимости (например, ошибки в системных драйверах и в приложенияхтребуют различной трудоемкости исправления), т.е. для каждого типа уязвимости можем принять:

).В отношении параметра µ можем сказать, что он никак не связан со сложностью выявления уязвимости, определяется исключительно типом уязвимости (например, ошибки в системных драйверах и в приложенияхтребуют различной трудоемкости исправления), т.е. для каждого типа уязвимости можем принять:

Теперь обратимся к задаче задания значений параметров уязвимости при проектировании системы защиты. Сразу оговоримся, что выявление при прогнозировании изменения этих параметров какого-либо тренда[///]серьезно ограничивается малым временем эксплуатации современных средств (в частности, программных, как правило, в течение нескольких лет выходит новая версия программного продукта). Естественно, что о прогнозной экстраполяции речь можно вести лишь при условии достаточности накопленной статистики, в нашем случае, при условии оценки параметров уязвимостей (соответствующих групп уязвимостей) за достаточно продолжительное время, по крайней мере, за несколько лет.Поэтому на практике более применима формальная экстраполяция[///].

Теперь допустим, мы спроектировали систему защиты, применив формальную экстраполяцию с использованием марковской модели. Тем самым при моделировании мы предположили, что поток без последействия, т.е. интенсивности возникновения уязвимости  , и устранения уязвимости µ (соответствующих групп уязвимостей) будут неизменными в процессе последующей эксплуатации защищенной информационной системы. Очевидно, что с учетом сказанного ранее (а именно, что значение

, и устранения уязвимости µ (соответствующих групп уязвимостей) будут неизменными в процессе последующей эксплуатации защищенной информационной системы. Очевидно, что с учетом сказанного ранее (а именно, что значение  будет только уменьшаться, а µ останется неизменным в процессе последующей эксплуатации системы), используя подобную модель мы найдем граничные (при худших для системы условиях) значения требуемых характеристик, учет которых гарантирует, что "хуже не будет". На самом же деле, определения значений именно таких характеристик нам и требуется (не можем же мы проектировать систему защиты, оперируя заниженными - с учетом их уменьшения в процессе эксплуатации системы, значениями параметров уязвимости). Вот если бы последействие приводило к увеличению

будет только уменьшаться, а µ останется неизменным в процессе последующей эксплуатации системы), используя подобную модель мы найдем граничные (при худших для системы условиях) значения требуемых характеристик, учет которых гарантирует, что "хуже не будет". На самом же деле, определения значений именно таких характеристик нам и требуется (не можем же мы проектировать систему защиты, оперируя заниженными - с учетом их уменьшения в процессе эксплуатации системы, значениями параметров уязвимости). Вот если бы последействие приводило к увеличению  в процессе эксплуатации информационной системы, тогда, другое дело, подобное последействие при моделировании необходимо было бы учитывать.

в процессе эксплуатации информационной системы, тогда, другое дело, подобное последействие при моделировании необходимо было бы учитывать.

Из сказанного можем сделать вывод о том, что при моделировании угрозы атаки на информационную систему могут использоваться марковские модели, которые позволяют в данном случае определять требуемые граничные значения характеристик, которые и должны использоваться при проектировании систем защиты. Это существенно упрощает задачу моделирования угрозы атаки.

2.2. Модель реальной угрозы атаки.

Построим марковскуюмодель, описывающую возникновение реальной угрозы атаки в информационной системе при условии, что в системе создаются угрозы атаки, которые не используются нарушителем (рассматриваем систему с отказами и восстановлениями в отношении угрозы атаки, в отношении угрозы уязвимости система всегда должна рассматриваться, как система с отказами и восстановлениями).

Рассмотрим математическое описание марковского процесса с дискретными состояниями и непрерывным временем на примере орграфа угрозы атаки, см. рис.1, содержащего две взвешенные вершины уязвимостей (групп уязвимостей) - угроза атаки создается двумя уязвимостями, с соответствующими их параметрами – интенсивностями выявления и устранения уязвимостей. Граф системы состояний случайного процесса представлен на рис.2. На графе представлены четыре возможных состояния:  – исходное состояние системы,

– исходное состояние системы,  в системе выявленаи не устраненапервая уязвимость,

в системе выявленаи не устраненапервая уязвимость,  – в системе выявлена и не устранена вторая уязвимость,

– в системе выявлена и не устранена вторая уязвимость,  – в системе выявлены и не устранены обе уязвимости.Будем полагать, что все переходы системы из одного состояния в другое происходят под воздействием простейших потоков событий с соответствующими интенсивностями выявления

– в системе выявлены и не устранены обе уязвимости.Будем полагать, что все переходы системы из одного состояния в другое происходят под воздействием простейших потоков событий с соответствующими интенсивностями выявления  или устранения µ уязвимостей.

или устранения µ уязвимостей.

Рис.2. Граф системы состояний случайного процесса

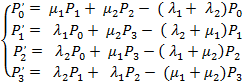

Cистема дифференциальных уравнений Колмогорова для вероятностей состояний для данного графа будет иметь следующий вид:

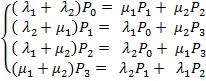

Заменяя в уравнениях Колмогорова их производные нулевыми значениями, получим систему линейных алгебраических уравнений, описывающих стационарный режим:

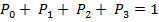

Решая данную систему уравнений, с учетом полной группы событий, т.е., используя условие:

находим предельные (или финальные) вероятности состояний.

Применительно к рассматриваемой задаче моделирования интерес представляет состояние  – в системе выявлены обе уязвимости, характеризуемое вероятностью

– в системе выявлены обе уязвимости, характеризуемое вероятностью  – это состояние, в котором создаются условия для осуществления атаки – выявлены и не устранены все уязвимости, необходимые для осуществления атаки.

– это состояние, в котором создаются условия для осуществления атаки – выявлены и не устранены все уязвимости, необходимые для осуществления атаки.

Таким образом эту характеристику можем далее рассматривать в качестве вероятности возникновения угрозы атаки ( =

=  ).

).

Заметим, что значение вероятности  (как предельной вероятности) показывает среднее относительное время пребывания системы в i –м состоянии.Используем это для моделирования остальных важнейших характеристик угрозы атаки.

(как предельной вероятности) показывает среднее относительное время пребывания системы в i –м состоянии.Используем это для моделирования остальных важнейших характеристик угрозы атаки.

Естественно, что имея значения параметров уязвимостей, создающих угрозу атаки, - интенсивности возникновения уязвимости  , и устранения уязвимости µ, в первую очередь, требуется определить соответствующие параметры (интенсивности возникновения и устранения) угрозы атаки в целом.

, и устранения уязвимости µ, в первую очередь, требуется определить соответствующие параметры (интенсивности возникновения и устранения) угрозы атаки в целом.

Вновь обратимся к графу, представленному на рис.2, для которого приняли  =

=  Как видим, угроза атаки создается в двух случаях - при переходе из состояния

Как видим, угроза атаки создается в двух случаях - при переходе из состояния  , в котором система находится с вероятностью

, в котором система находится с вероятностью  , в состояние

, в состояние  (это состояние угрозы атаки

(это состояние угрозы атаки  ), переходы осуществляются с интенсивностью

), переходы осуществляются с интенсивностью  и при переходе из состояния

и при переходе из состояния  , в котором система находится с вероятностью

, в котором система находится с вероятностью  , в состояние

, в состояние  , переходы осуществляются с интенсивностью

, переходы осуществляются с интенсивностью  . Оценим, каковы доли подобных переходов. За некоторый интервал времени T в состоянии

. Оценим, каковы доли подобных переходов. За некоторый интервал времени T в состоянии  в среднем система будет находиться в течение времени

в среднем система будет находиться в течение времени  При интенсивности переходов в состояние

При интенсивности переходов в состояние  из состояния

из состояния  , определяемой

, определяемой  (на рассматриваемом интервале времени T), в среднем будет осуществлено

(на рассматриваемом интервале времени T), в среднем будет осуществлено  подобных переходов, соответственно из состояния

подобных переходов, соответственно из состояния  в состояние

в состояние  будет осуществлено

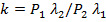

будет осуществлено  переходов. Долю переходов обозначим через k:

переходов. Долю переходов обозначим через k:

Замечание. Рассматриваем отношение, при котором выполняется условие: k≤ 1.

Естественно, что соответствующим образом, см. рис.2, будут распределены и доли переходов (выходов) из состояния  в состояния

в состояния  и

и  с соответствующими интенсивностями

с соответствующими интенсивностями  и

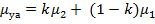

и  С учетом сказанного можем определить интенсивность устранения угрозы атаки

С учетом сказанного можем определить интенсивность устранения угрозы атаки  :

:

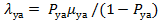

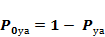

Определив параметр угрозы атаки  , и представив граф системы состояний случайного процесса с двумя состояниями

, и представив граф системы состояний случайного процесса с двумя состояниями  (угроза атаки отсутствует) с вероятностью 1 -

(угроза атаки отсутствует) с вероятностью 1 -  и

и  (в системе создается угроза атаки) с вероятностью

(в системе создается угроза атаки) с вероятностью  , переходы между состояниями определяются интенсивностями возникновения

, переходы между состояниями определяются интенсивностями возникновения  и устранения

и устранения  угрозы атаки, получим расчетную формулу для вычисления параметра интенсивности возникновения угрозы атаки

угрозы атаки, получим расчетную формулу для вычисления параметра интенсивности возникновения угрозы атаки  :

:

Замечание. Для упрощения записей, в работе рассматривается пример графа, включающего всего четыре состояния, см. рис.2, т.е. угроза атаки, создаваемая двумя уязвимостями (группами уязвимостей).В общем случае для определения параметров  и

и  требуется анализировать фрагмент графа, включающий в себя вершины, из которых осуществляется непосредственный переход в вершину

требуется анализировать фрагмент графа, включающий в себя вершины, из которых осуществляется непосредственный переход в вершину  . Например, если угрозу атаки создают три уязвимости (группы уязвимостей) в анализируемый фрагмент графа включаются три вершины (и соответственно вершина

. Например, если угрозу атаки создают три уязвимости (группы уязвимостей) в анализируемый фрагмент графа включаются три вершины (и соответственно вершина  ), описывающие состояния присутствия (выявления) в системе одновременно двух уязвимостей.

), описывающие состояния присутствия (выявления) в системе одновременно двух уязвимостей.

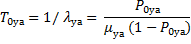

Средняя наработка на отказ. В теории надежности этот показатель относится к восстанавливаемым объектам, при эксплуатации которых допускаются многократно повторяющиеся отказы. Эксплуатация таких объектов может быть описана следующим образом: в начальный момент времени объект начинает работу и продолжает работу до первого отказа; после отказа происходит восстановление работоспособности, и объект вновь работает до отказа и т.д.

Если характеристику  интерпретировать, как коэффициент готовности информационной системы к безопасной эксплуатации в отношении угрозы атаки, то средняя наработка на отказ–средняя продолжительность работы информационной между моментами появления в нейреальной угрозы соответствующей атаки

интерпретировать, как коэффициент готовности информационной системы к безопасной эксплуатации в отношении угрозы атаки, то средняя наработка на отказ–средняя продолжительность работы информационной между моментами появления в нейреальной угрозы соответствующей атаки  :

:

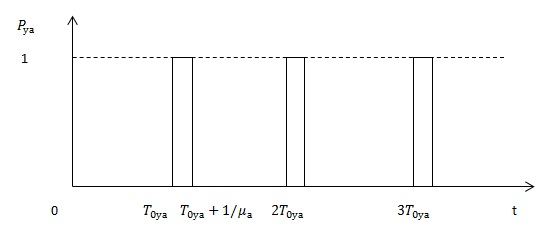

В процессе эксплуатации информационной системы реальная угроза атаки продолжительностью 1/  в случае, если она не будет реализовываться нарушителем, в среднем через интервал времени

в случае, если она не будет реализовываться нарушителем, в среднем через интервал времени  будет многократно возникать, что можно отобразить в виде, представленном на рис.3.

будет многократно возникать, что можно отобразить в виде, представленном на рис.3.

Рис.3. Иллюстрация появления угрозы атаки в процессе эксплуатации

Date: 2015-07-17; view: 576; Нарушение авторских прав; Помощь в написании работы --> СЮДА... |