Полезное:

Как сделать разговор полезным и приятным

Как сделать объемную звезду своими руками

Как сделать то, что делать не хочется?

Как сделать погремушку

Как сделать так чтобы женщины сами знакомились с вами

Как сделать идею коммерческой

Как сделать хорошую растяжку ног?

Как сделать наш разум здоровым?

Как сделать, чтобы люди обманывали меньше

Вопрос 4. Как сделать так, чтобы вас уважали и ценили?

Как сделать лучше себе и другим людям

Как сделать свидание интересным?

Категории:

АрхитектураАстрономияБиологияГеографияГеологияИнформатикаИскусствоИсторияКулинарияКультураМаркетингМатематикаМедицинаМенеджментОхрана трудаПравоПроизводствоПсихологияРелигияСоциологияСпортТехникаФизикаФилософияХимияЭкологияЭкономикаЭлектроника

Возможности расчетных прикладных программ

1.8.1 Назначение и история развития пакета MathCAD

1.8.2 Основы работы в среде пакета MathCAD

Литература: 11, c. 6–52; 13, c. 17–128; 12.

1.8.1 Назначение и история развития пакета MathCAD. Основная особенность использования ЭВМ в наше время - ориентация на применение пользователями, не владеющими языками программирования. Такой подход позволяет преодолевать языковой барьер, отделяющий человека от машины. С этой целью разрабатываются пакеты прикладных программ, рассчитанные на широкие круги специалистов. К подобным пакетам относится многофункциональный интегрированный пакет MathCAD – Mathematical Computer Aided Design (Математическое автоматизированное проектирование), разрабатываемый компанией Mathsoft, имеет широкие возможности для решения математических, инженерных и экономических задач.

От других продуктов аналогичного назначения, например. Maple & Theorist (компании Waterloo Maple Software) и Mathematica (компании Wolf Research), MathCAD отличается ориентация на создание высококачественных документов (докладов, отчетов, статей) в режиме WYSIWYG (What You See Is What You Get). Это означает, что, внося изменения, пользователь немедленно видит их результаты и в любой момент может распечатать документ. При этом используется общепринятый естественный математический язык. Работа с пакетом за экраном компьютера практически совпадает с работой на бумаге. Преимущество MathCAD состоит в том, что он не только позволяет провести необходимые расчеты, но и быстро получить готовый итоговый документ с помощью различных графиков, рисунков, таблиц и математических формул.

Первая версия пакета MathCAD появилась в 1986г. В конце 80-х – начале 90-х очень популярна была версия 2.52 для DOS. В августе 1995г. вышла шестая 32-битная версия MathCAD'а под Windows. Вышла она в двух вариантах: MathCAD 6.0 SE (Standard Edition) и версия для профессионального пользователя - MathCAD PLUS 6.0. Эта версия стала как бы «плацдармом» для массового наступления пакета среди нуждающихся в выполнении сложных расчетов. Сначала через год, затем почти каждый год Mathsoft выпускает новые версии, охватывая почти весь потребный инженерам и прикладникам круг математических задач. В 9-й и 10-й версиях в названии пакета фигурирует не номер, а год выпуска – MathCAD 2000 и 2001, соответственно. С версии 11 традиция называть по номеру восстановлена.

Современные версии MathCAD'а кроме выполнения обычных расчетов позволяют легко и быстро дифференцировать, интегрировать, определять пределы, выполнять множество других действий. Имеется очень большой набор встроенных функций (еще в 6-й версии их было 222). К основным встроенным функциям относятся тригонометрические и обратные, гиперболические и обратные, экспоненциальные и логарифмические, статистические, Фурье, Бесселя, комплексных переменных, а также работы с матрицами. Очень большой набор возможностей по графическому представлению данных, начиная с простейших 2-х и 3-х мерных графиков, линий уровня (полярные, векторные и т.д.)

1.8.2 Основы работы в среде пакета MathCAD. Верхняя часть рабочего окна MathCAD (рис. 1.7) содержит меню и настраиваемые панели инструментов – так же, как и любая другая Windows-программа. В нижней части расположена рабочая область, где вы будете размещать свои документы (формулы, графики, таблицы, текст). Информация вводится в место, указываемое курсором (в случае вычислений курсор принимает вид красного крестика).

Рисунок 1.7 – Интерфейс пакета MathCAD

Операции пакета можно выполнять как посредством команд – комбинаций клавиш, так и через меню, или же при помощи кнопок на панелях инструментов. Практически все, что нужно для выполнения вычислений, находится на панелях инструментов «Math (Математика)» (полный путь команды – меню: «View\Toolbars\Math (Вид\Панели инструментов\Математика)»). Здесь расположены кнопки вызова всех остальных панелей инструментов для записи операций. Наиболее часто используются следующие: «Arithmetic (Арифметика)», «Graph (Графики)», «Boolean (Булево)», «Evaluation (Вычисления)», «Greek (Греческий алфавит)». Можно также включить любую из этих панелей отдельно - «View\Toolbars (Вид\Панели инструментов)».

В MathCAD так же, как и в Maple, все имена переменных и констант регистрозависимы (большие и малые буквы различаются). Кириллицу использовать при этом не рекомендуется. Константу π можно вызвать из меню «Greek (Греческий алфавит)» или при помощи комбинации клавиш Ctrl+Shift+P. Основание натурального логарифма можно ввести, просто набрав латинское e.

Для определения переменной следует ввести ее имя и нажать клавишу двоеточия «:» (находится на клавише с русской «Ж»), при этом в документ помещается знак определения «:=» (можно также найти соответствующую пиктограмму на панели инструментов). Т.к. двоеточие находится на верхнем регистре, то нужно удерживать при этом клавишу Shift. После производится запись числа или более сложной конструкции из чисел и предварительно определенных переменных.

Например:

X:=18

.

.

Для вывода результата вычислений служит знак «=». При этом должен быть включен режим «Automatic Calculation (Автоматическое вычисление)» пункта меню «Math (Математика)». Если не включать этот режим, то для выполнения расчетов следует нажать клавишу F9.

Ввод должен производиться слева направо или сверху вниз, т. е. формулы должны использовать значения, объявленные выше или левее. Также и вывод результатов может производиться только правее или ниже расчетных формул.

Пояснения к вычислениям можно ввести при помощи текстовой области – прямоугольной области для размещения текста. Она может иметь произвольные размеры. Для ее создания используется команда «Insert\Text Region (Вставка\Текстовая область)» либо клавиша «”». При вводе текста на русском языке нужно установить шрифт, поддерживающий кириллицу, например Arial Cyr.

Редактирование формул и числовых значений осуществляется следующим образом. Щелкните по объекту, который нужно редактировать. Курсор при этом примет вид синего уголка. Для перемещения курсора на нужный уровень корректировки используйте клавиши со стрелками вправо и влево. Для удаления символов используются клавиши Del и BackSpace.

При редактировании часто возникают ошибки, связанные с тем, что новый фрагмент формулы вводится как отдельный объект. Поэтому нужно проследить, чтобы обязательно войти в режим редактирования – курсор из красного крестика превращается в синий уголок.

Ранжированная переменная – это переменная, которой приписан диапазон изменения значений, и каждое использование такой переменной воспринимается пакетом как необходимость произвести вычисления по всем ее значениям. В общем случае при определении ранжированная переменная кодируется и представляется следующим образом:

<имя>:=A1, A2..A3,

где A1 – начальное значение переменной;

A2 – следующее значение ранжированной переменной, определяющее шаг S = A2 – A1 (при отсутствии шага он принимается равным единице);

A3 – конечное значение переменной, которое из-за величины S может быть недостижимым.

Например:

A:=1 B:=3 C:=7 Z:=A,B..C F(Z):=sin(Z+1.5) – шаг равен B – A = 2

I:=1..5 F(I):=(I*1.5)+2 – шаг равен 1.

Знак ранжирования «..» (выглядит как две точки подряд) вводится нажатием клавиши «;» (находится на клавише с русской «Ж», нижний регистр).

Другим способом ранжирования переменной является определение ее значения на основе ранжированного индекса. Для этого определяется некоторая ранжированная переменная в качестве нижнего индекса. Затем, с помощью операции нижнего индекса (клавиша «[» – левая квадратная скобка), определяется вектор значений искомой переменной.

Например:

k:=1..4

X1: =10 X2: =15 X3: =40 X4: =80

Zk: =sin(Xk)-100*Xk

Такую переменную будем называть индексной. Фактически это описание элементов массива. Преимущество ее в том, что могут быть заданы любые значения, а не только отличающиеся друг от друга на равный шаг.

Пакет может использовать как большой набор встроенных функций, так и созданные пользователем дополнительные функции. В этом случае записывается имя функции, затем в скобках – перечень используемых при вызове независимых переменных и функций. После символа «:=» записывается сам текст функции.

Например:

Z(X,Y):=Sin(X)+Cos(Y).

Для создания области графика курсор устанавливаем в свободную область документа, выбираем панель инструментов «Graph (Графики)», и в зависимости от требуемого выбираем либо «X-Y plot (Декартов график)»(двумерный), либо «Surface Plot (График поверхности)» (трехмерный). Действия могут быть выполнены также по комбинациям клавиш: Shift и 2(@) (двумерный), Ctrl и 2(@) (трехмерный).

При построении двумерного графика в указанном месте документа появляется пустая графическая область с шестью указателями (рис. 1.8). Для удобства рассматриваемые указатели пронумерованы, а оси графической области условно отмечены подобно декартовой системе координат (X,Y ). На экране графическая область содержит только прямоугольную рамку с указателями и курсором, установленном на один из указателей.

В указатель 2 оси задается имя ранжированной переменной, а в позициях 1 и 3, соответственно, начало и конец диапазона изменения ее значений. В позиции 5 задается имя с нижним индексом выходной таблицы соответствующего ранжированного выражения или имя выводимой функции, а в позициях 4 и 6 – соответственно, начало и конец диапазона изменения его значений. При этом если в позициях 2 и 5 указаны необходимые имена переменной и выражения, то диапазоны их изменения указывать не обязательно.

Y

6

6

1 2 3 X

Рисунок 1.8 – Структура области двумерного графика

При построении трехмерного графика в указанном месте документа также появляется пустой график с одним лишь указателем для ввода имени функции двух переменных. После вывода курсора из графической области (при неавтоматическом режиме расчета нужно нажать клавишу F9) пакет вычисляет точки искомого графика.

Компьютерные сети

1.9.1 Определение и назначение компьютерных сетей

1.9.2 Классификация сетей

1.9.3 Сетевое программное обеспечение

1.9.4 Топология сети

1.9.5 Структура глобальной сети

1.9.6 Принципы работы глобальной сети. Архитектура сети

1.9.7 Коммутация пакетов

1.9.8 Маршрутизация

1.9.9 Адресация в Internet

1.9.10 Услуги Internet

Литература: 2, с. 56–68; 5, c. 242–252, 277–309; 6, c. 78–91; 8; 9.

1.9.1 Понятие и назначение компьютерных сетей. Компьютерной сетью называется совокупность взаимосвязанных через каналы передачи данных компьютеров, обеспечивающих пользователей средствами обмена информацией и коллективного использования ресурсов сети: аппаратных, программных и информационных.

Основным назначением сети является обеспечение простого, удобного и надежного доступа пользователя к распределенным общесетевым ресурсам и организация их коллективного использования при надежной защите от несанкционированного доступа, а также обеспечение удобных и надежных средств передачи данных между пользователями сети. С помощью сетей эти проблемы решаются независимо от территориального расположения пользователей. В эпоху всеобщей информатизации большие объемы информации хранятся, обрабатываются и передаются в локальных и глобальных компьютерных сетях. В локальных сетях создаются общие базы данных для работы пользователей. В глобальных сетях осуществляется формирование единого научного, экономического, социального и культурного информационного пространства.

Существует множество задач, нуждающихся в централизованных общих данных, удаленном доступе к базам данных, передаче данных на расстояние и их распределенной обработке. Примерами являются банковские и другие финансовые структуры; коммерческие системы, отражающие состояние рынка (спрос-предложение); налоговые службы; дистанционное компьютерное обучение; системы резервирования авиабилетов и др. Во всех этих приложениях необходимо, чтобы в сети осуществлялся сбор, хранение и доступ к данным, гарантировалась защита данных от искажений и несанкционированного доступа.

Помимо научной, деловой, образовательной, общественной и культурной сфер жизни, глобальная сеть охватила и сделала доступным для миллионов людей новый вид отдыха и развлечений. Сеть превратилась в инструмент ежедневной работы и организации досуга людей самого разного круга.

Основным преимуществом работы в локальной сети является использование в многопользовательском режиме общих ресурсов сети: дисков, принтеров, модемов, программ и данных, хранящихся на общедоступных дисках, а также возможность передавать информацию с одного компьютера на другой.

1.9.2 Классификация сетей. Компьютерные сети можно классифицировать по ряду признаков, в том числе по степени территориальной распределённости. При этом различают: глобальные, региональные и локальные сети.

Глобальные сети объединяют пользователей, расположенных по всему миру, и часто используют спутниковые каналы связи, позволяющие соединять узлы сети связи и ЭВМ, находящиеся на расстоянии 10–15 тыс. км друг от друга.

Региональные сети объединяют пользователей города, области, небольших стран. В качестве каналов связи чаще всего используются телефонные линии. Расстояния между узлами сети составляют 10–1000 км.

Локальные сети ЭВМ (LAN – Local Area Network) связывают абонентов одного или нескольких близлежащих зданий одного предприятия, учреждения. Локальные сети получили очень широкое распространение, так как 80–90 % информации циркулирует вблизи мест её появления и только 10–20 % связано с внешними взаимодействиями. Локальные сети могут иметь любую структуру, но чаще всего компьютеры в локальной сети связаны единым высокоскоростным каналом передачи данных. Расстояния между ЭВМ в локальной сети небольшие – до 10 км. При использовании радиоканалов связи – до 20 км. В качестве канала передачи данных используются: витая пара, коаксиальный кабель, оптический кабель и др. В настоящее время в локальных сетях обеспечивается скорость передачи данных до 100 Мбит/с и даже до 1000 Мбит/с.

1.9.3 Сетевое программное обеспечение. Программное обеспечение, предназначенное для работы в сети, должно быть ориентированным на одновременное использование многими пользователями. В настоящее время получили распространение две концепции построения такого программного обеспечения.

В первой концепции сетевое программное обеспечение ориентированно на представление многим пользователям ресурсов некоторого общедоступного главного компьютера сети, называемого файловым сервером. Емкость дисков файлового сервера должна быть больше, чем на обычном компьютере, так как он используется многими компьютерами. Сетевое программное обеспечение, управляющее ресурсами файлового сервера и предоставляющее к ним доступ многим пользователям сети, называется сетевой операционной системой. Ее основная часть размещается на файловом сервере; на рабочих станциях устанавливается только небольшая оболочка, выполняющая роль интерфейса между программами, обращающимися за ресурсами, и файловым сервером.

Программные системы, ориентированные на работу в рамках этой концепции, позволяют пользователю использовать ресурсы файлового сервера. Как правило, сами эти программные системы также могут храниться на файловом сервере и использоваться всеми пользователями одновременно, но для выполнения, модули этих программ по мере необходимости переносятся на компьютер пользователя – рабочую станцию и там выполняют работу, для которой предназначены. При этом вся обработка данных, даже если они являются общим ресурсом и хранятся на файловом сервере, производится на компьютере пользователя.

Во второй концепции, называемой архитектурой «клиент – сервер», программное обеспечение ориентировано не только на коллективное использование ресурсов, но и на их обработку в месте размещения ресурса по запросам пользователей. Программные системы архитектуры клиент-сервер состоят из двух частей: программного обеспечения сервера и программного обеспечения пользователя-клиента. Работа этих систем организуется следующим образом: программы-клиенты выполняются на компьютере пользователя и посылают запросы к программе-серверу, которая работает на компьютере общего доступа. Основная обработка данных производится мощным сервером, а на компьютер пользователя посылаются только результаты выполнения запроса.

1.9.4 Топология сети. Топология сети – это логическая схема соединения каналами связи компьютеров (узлов сети). Чаще всего в локальных сетях используется одна из трех основных топологий: моноканальная, кольцевая или звездообразная. Большинство других топологий являются производными от перечисленных. Для определения последовательности доступа узлов сети к каналу и предотвращения наложения передач данных различными узлами необходим метод доступа.

Метод доступа – набор правил, определяющий использование канала передачи данных, соединяющего узлы сети на физическом уровне. Самыми распространенными методами доступа в локальных сетях перечисленных топологий являются Ethernet, Token-Ring, Arcnet, реализуемые соответствующими сетевыми платами (адаптерами). Сетевая плата является физическим устройством, которое устанавливается в каждом компьютере сети и обеспечивает передачу и прием информации по каналам сети.

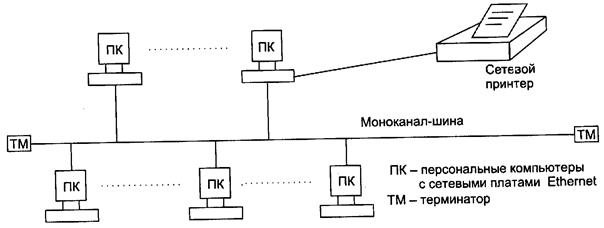

Сеть моноканальной топологии (рис. 1.9) использует один канал связи, объединяющий все компьютеры. Самым распространенным методом доступа в сетях этой топологии является метод доступа с прослушиванием несущей частоты и обнаружением конфликтов (CSMA/CD).

При этом методе доступа узел, прежде чем послать данные по коммуникационному каналу, прослушивает его, и только убедившись, что канал свободен, посылает пакет. Если канал занят, узел повторяет попытку передать пакет через случайный промежуток времени. Данные, переданные одним узлом сети, поступают во все узлы, но только узел, для которого предназначены эти данные, распознает и принимает их. Характерным примером сети с этим методом доступа является сеть Ethernet.

Рисунок 1.9 – Сеть моноканальной топологии

Сеть кольцевой топологии (рис. 1.10) использует в качестве канала связи замкнутое кольцо из приемо-передатчиков, соединенных коаксиальным или оптическим кабелем. Самым распространенным методом доступа в сетях этой топологии является Token-Ring - метод доступа с передачей маркера. Маркер – это пакет, снабженный специальной последовательностью бит. Он последовательно передается по кольцу от узла к узлу в одном направлении, пока не обнаружит узел, которому предназначен пакет. В этом узле данные принимаются, но маркер не освобождается, а передается по кольцу дальше. Только вернувшись к отправителю, который может убедиться, что переданные им данные благополучно получены, маркер освобождается.

Сеть звездообразной топологии (рис. 1.11) имеет активный центр (АЦ) – компьютер (или иное сетевое устройство), объединяющий все компьютеры сети. АЦ полностью управляет компьютерами, подключенными к нему через концентратор, который выполняет функции распределения и усиления сигналов. От надёжности АЦ полностью зависит работоспособность сети. В качестве примера метода доступа с АЦ можно привести Arcnet. Это метод доступа также использует маркер для передачи данных.

Рисунок 1.10 – Сеть кольцевой топологии

Рисунок 1.11 – Сеть звездообразной топологии

В настоящее время большинство учебных классов в ДГМА имеют звездообразную топологию. При этом используется витая пара, а в качестве метода доступа Ethernet, обеспечивающий до 100 Мбит/с.

1.9.5 Структура глобальной сети. В общем случае глобальная сеть включает подсеть, к которой подключены компьютеры и терминалы. Допускается подключение компьютеров, объединенных в локальные сети. Подсеть связи состоит из каналов передачи данных и коммуникационных узлов. Компьютеры, за которыми работают пользователи-клиенты, называются рабочими станциями. Компьютеры, являющиеся источниками ресурсов сети, предоставляемых пользователям, называются серверами. Серверы подключаются к глобальным сетям чаще всего через поставщиков услуг доступа к сети – провайдеров. Коммуникационные узлы подсети предназначены для быстрой передачи информации по сети, для выбора оптимального маршрута передачи информации, для коммутации пакетов передаваемой информации. Коммуникационный узел – это либо некоторое аппаратное устройство, либо компьютер, выполняющий заданные функции с помощью соответствующего программного обеспечения. Эти узлы обеспечивают эффективность функционирования сети связи в целом.

Рассмотрим структуру глобальной сети на примере всемирной глобальной сети Internet. До 1995 года сеть Internet контролировалась National Science Foudation (NSF) и имела строго иерархическую трехуровневую структуру. На первом, верхнем уровне этой структуры находилась базовая высокоскоростная магистраль, к которой подключались отдельные сети второго уровня, являющиеся региональными поставщиками услуг доступа к Internet. К этим сетям подключались сети третьего локального уровня: сети предприятий, научных учреждений, учебных заведений.

С развитием Internet и появлением гипертекстовой системы WWW (Word Wide Web) многие компании и пользователи пришли к выводу, что эта сеть является недорогим средством проведения различных деловых операций и распространения информации. Это положило начало превращению Internet в коммерческую сеть. При этом она значительно увеличилась и связи перестали представлять трехуровневую иерархическую структуру. Теперь сеть Internet представляет собой совокупность взаимосвязанных коммуникационных центров, к которым подключаются региональные поставщики сетевых услуг и через которые осуществляется их взаимодействие, то есть практически Internet имеет типичную для глобальных сетей структуру. С точки зрения пользователя в Internet выделяются поставщики услуг, поддерживающие информацию на серверах, и потребители этих услуг – клиенты. Взаимодействие поставщиков с потребителями осуществляется через коммуникационную систему с множеством узлов (рис. 1.12).

Подсеть связи,

система коммуникационных узлов Internet

Подсеть связи,

система коммуникационных узлов Internet

|

Рисунок 1.12 – Логическая схема глобальной сети Internet

1.9.6 Принципы работы глобальной сети. Архитектура сети. В основу архитектуры сетей положен многоуровневый принцип передачи сообщений. На нижнем уровне сообщение представляет собой последовательность бит, снабженную адресом получателя и отправителя. Сообщение разбивается сетевой аппаратурой на пакеты и передается по каналам связи. К этому уровню добавляется уровень базового программного обеспечения, который управляет аппаратурой передачи данных. Следующие уровни программного обеспечения ориентированы на расширение функциональных возможностей сети и создание дружественной, удобной и простой среды, обслуживающей доступ пользователя к ресурсам сети и представление сообщений в привычном для пользователя виде.

Сообщение формируется пользователем на самом верхнем уровне системы. Оно последовательно проходит все уровни системы до самого нижнего, где и передается по каналу связи получателю. При прохождении каждого из уровней системы сообщение снабжается дополнительным заголовком, который обеспечивает информацией аналогичный уровень на узле получателя. В узле получателя сообщение проходит от нижнего уровня к верхнему, снимая с себя заголовки. В результате получатель принимает сообщение в первоначальном виде.

1.9.7 Коммутация пакетов. Передача в сети сообщения (в том числе файла) происходит пакетами, которые имеют фиксированную длину. Разбивка сообщения на пакеты производится сетевым адаптером (большинство адаптеров используют пакеты длиной от 500 до 4000 байт). Пакет данных аналогично конверту с письмом имеет адрес компьютера, которому он послан, и адрес компьютера, котрый посылает сообщение. На принимающем компьютере пакеты собираются в сообщение.

1.9.8 Маршрутизация. Доставка пакетов в сети осуществляется с помощью коммуникационных узлов, которые могут быть выполнены аппаратно или являются программами на компьютерах. Эти узлы соединяют между собой отдельные компьютеры и сети различных организаций и образуют некоторую подсеть связи. Основной функцией коммутационных узлов является выбор оптимального маршрута доставки пакета получателю – маршрутизация. Каждый коммуникационный узел имеет связи не со всеми другими коммутационными узлами и в функции, как и в функции почтового отделения, входит определение следующего узла маршрута, который позволит наилучшим образом приблизить пакет к пункту назначения.

1.9.9 Адресация в Internet. При обмене данными в сети необходимо, чтобы каждый компьютер имел свой уникальный адрес. В локальной сети адреса компьютеров чаще всего определяются адресами сетевых плат, вставленных в компьютеры. Сетевые платы имеют уникальные адреса, устанавливаемые при их изготовлении.

В сетях с протоколом TCP/IP для идентификации сетей и компьютеров используются 32-разрядные IP-адреса. IP-адрес включает номер сети и номер компьютера в ней. Адреса каждой сети выдаются Информационным центром сети Internet (NIC). IP-адреса используются при передаче и приеме сообщений по протоколу TCP/IP. Однако пользователю неудобно использовать такие адреса при организации связи с другим компьютером сети для получения некоторой услуги. Поэтому в Internet введена Доменная система имен (Domain Name System – DNS). В этой системе компьютерам сети даются удобные для пользователя имена, за которыми скрываются соответствующие адреса.

Доменное имя состоит из двух частей: идентификатора предприятия и идентификатора домена (домена верхнего уровня), которые разделяются точкой. Например, microsoft.com – идентификатор домена, который является стандартом при идентификации коммерческих организаций. Идентификатор домена edu является стандартным для организаций образования. В комитете NIC зарегистрировано шесть стандартных идентификаторов доменов – два названных (com и edu), а также gov (правительственные организации), mil (военные организации), org (некоммерческие организации), net (сетевые организации).

1.9.10 Услуги Internet. Сервис в Internet построен на основе модели «клиент-сервер». Сервер является программой, поддерживающей определенную услугу сети. Доступ пользователей других узлов сети Internet реализуется через программу-клиент. Большинство программ-клиентов обеспечивает пользователя графическим интерфейсом, делающим доступ к услуге простым и удобным. Наиболее известные услуги, предоставляемые серверами глобальной всемирной сети Internet:

- электронная почта;

- передача файлов;

- получение услуг сети через удаленный компьютер;

- телеконференции;

- интерактивное общение пользователей на естественном языке.

1.10 Защита информации в информационных системах. Инновационные направления развития информационных технологий

1.10.1 Виды угроз безопасности информационных систем

1.10.2 Методы и средства защиты информации в ИС

Литература: 1, с. 235–256; 3, с. 546–1026; 4, c. 228–239; 2; 5; 6; 8; 11.

1.10.1 Виды угроз безопасности информационных систем. Наряду с интенсивным развитием вычислительных средств и систем передачи информации все более актуальной становится проблема обеспечения ее безопасности. Меры безопасности направлены на предотвращение несанкционированного получения информации, физического уничтожения или модификации защищаемой информации.

Зарубежные публикации последних лет показывают, что злоупотребления информацией, передаваемой по каналам связи, совершенствовались не менее интенсивно, чем средства их предупреждения. В этом случае для защиты информации требуется не просто разработка частных механизмов защиты, а организация целого комплекса мер, т.е. использование специальных средств, методов и мероприятий с целью предотвращения потери информации. Сегодня рождается новая современная технология – технология защиты информации в компьютерных информационных системах и в сетях передачи данных.

Несмотря на предпринимаемые дорогостоящие методы, функционирование компьютерных информационных систем обнаружило слабые места в защите информации. Неизбежным следствием стали постоянно увеличивающиеся расходы и усилия на защиту информации. Однако для того, чтобы принятые меры оказались эффективными, необходимо определить, что такое угроза безопасности информации, выявить возможные каналы утечки информации и пути несанкционированного доступа к защищаемым данным.

Под угрозой безопасности информации понимается действие или событие, которое может привести к разрушению, искажению или несанкционированному использованию информационных ресурсов, включая хранимую, передаваемую и обрабатываемую информацию, а также программные и аппаратные средства.

Угрозы принято делить на случайные, или непреднамеренные, и умышленные. Источником первых могут быть ошибки в программном обеспечении, выходы из строя аппаратных средств, неправильные действия пользователей или администрации и т.п. Умышленные угрозы, в отличие от случайных, преследуют цель нанесения ущерба пользователям АИТ и, в свою очередь, подразделяются на активные и пассивные.

Пассивные угрозы, как правило, направлены на несанкционированное использование информационных ресурсов, не оказывая при этом влияния на ее функционирование. Пассивной угрозой является, например, попытка получения информации, циркулирующей в каналах, посредством их прослушивания.

Активные угрозы имеют целью нарушение нормального процесса функционирования посредством целенаправленного воздействия на аппаратные, программные и информационные ресурсы. К активным угрозам относятся, например, разрушение или радиоэлектронное подавление линий связи, вывод из строя ПЭВМ или ее итерационной системы, искажение сведений в базах данных или в системной информации в компьютерных технологиях и т. д. Источниками активных угроз могут быть непосредственные действия злоумышленников, программные вирусы и т. п.

К основным угрозам безопасности информации относят:

- раскрытие конфиденциальной информации;

- компрометация информации;

- несанкционированное использование информационных ресурсов;

- ошибочное использование информационных ресурсов;

- несанкционированный обмен информацией;

- отказ от информации;

- отказ в обслуживании.

Средствами реализации угрозы раскрытия конфиденциальной информации могут быть несанкционированный доступ к базам данных, прослушивание каналов и т. п. В любом случае получение информации, являющейся достоянием некоторого лица (группы лиц) другими лицами, наносит ее владельцам существенный ущерб.

Компрометация информации, как правило, реализуется посредством внесения несанкционированных изменений в базы данных, в результате чего ее потребитель вынужден либо отказаться от нее, либо предпринимать дополнительные усилия для выявления изменений и восстановления истинных сведений. В случае использования скомпрометированной информации потребитель подвергается опасности принятия неверных решений со всеми вытекающими отсюда последствиями.

Несанкционированное использование информационных ресурсов, с одной стороны, является средством раскрытия или компрометации информации, а с другой – имеет самостоятельное значение, поскольку, даже не касаясь пользовательской или системной информации, может нанести определенный ущерб абонентам и администрации. Этот ущерб может варьироваться в весьма широких пределах – от сокращения поступления финансовых средств до полного выхода АИТ из строя.

Ошибочное использование информационных ресурсов, будучи санкционированным, тем не менее, может привести к разрушению, раскрытию или компрометации указанных ресурсов. Данная угроза чаще всего является следствием ошибок, имеющихся в программном обеспечении АИТ.

Несанкционированный обмен информацией между абонентами может привести к получению одним из них сведений, доступ к которым ему запрещен, что по своим последствиям равносильно раскрытию содержания банковской информации.

Отказ от информации состоит в непризнании получателем или отправителем этой информации фактов ее получения или отправки. В условиях банковской деятельности это, в частности, позволяет одной из сторон расторгать заключенные финансовые соглашения «техническим» путем, формально не отказываясь от них и нанося тем самым второй стороне значительный ущерб.

Отказ в обслуживании представляет собой весьма существенную и распространенную угрозу, источником которой является сама АИТ. Подобный отказ особенно опасен в ситуациях, когда задержка с предоставлением ресурсов абоненту может привести к тяжелым для него последствиям. Так, отсутствие у пользователя данных, необходимых для принятия решения, в течение периода времени, когда это решение еще возможно эффективно реализовать, может стать причиной его нерациональных или даже антимонопольных действий.

Наиболее распространенными путями несанкционированного доступа к информации, сформулированными на основе анализа зарубежной печати, являются:

- перехват электронных излучений;

- принудительное электромагнитное облучение (подсветка) линий связи с целью получения паразитной модуляции несущей;

- применение подслушивающих устройств (закладок);

- дистанционное фотографирование;

- перехват акустических излучений и восстановление текста принтера;

- хищение носителей информации и документальных отходов;

- чтение остаточной информации в памяти системы после выполнения санкционированных запросов;

- копирование носителей информации с преодолением мер защиты;

- маскировка под зарегистрированного пользователя;

- мистификация (маскировка под запросы системы);

- использование программных ловушек;

- использование недостатков языков программирования и операционных систем;

- включение в библиотеки программ специальных блоков типа «Троянский конь»;

- незаконное подключение к аппаратуре и линиям связи;

- злоумышленный вывод из строя механизмов защиты;

- внедрение и использование компьютерных вирусов.

Особую опасность в настоящее время представляет проблема компьютерных вирусов, так как с учетом большого числа разновидностей вирусов надежной защиты против них разработать не удается. Все остальные пути несанкционированного доступа поддаются надежной блокировке при правильно разработанной и реализуемой на практике системе обеспечения безопасности.

1.10.2 Методы и средства защиты информации в ИС. При разработке АИТ возникает проблема по решению вопроса безопасности информации, составляющей коммерческую тайну, а также безопасности самих компьютерных информационных систем.

Современные АИТ обладают следующими основными признаками:

- наличием информации различной степени конфиденциальности;

- необходимостью криптографической защиты информации различной степени конфиденциальности при передаче данных;

- иерархичностью полномочий субъектов доступа и программ к АРМ, файл-серверам, каналам связи и информации системы, необходимостью оперативного изменения этих полномочий;

- организацией обработки информации в диалоговом режиме, в режиме разделения времени между пользователями и в режиме реального времени;

- обязательным управлением потоками информации, как в локальных сетях, так и при передаче по каналам связи на далекие расстояния;

- необходимостью регистрации и учета попыток несанкционированного доступа, событий в системе и документов, выводимых на печать;

- обязательным обеспечением целостности программного обеспечения и информации в АИТ;

- наличием средств восстановления системы защиты информации;

- обязательным учётом магнитных носителей;

• наличием физической охраны средств вычислительной, техники и магнитных носителей.

Организационные мероприятия и процедуры, используемые для решения проблемы безопасности информации, решаются на всех этапах проектирования и в процессе эксплуатации АИТ.

Существенное значение при проектировании придается предпроектному обследованию объекта. На этой стадии:

- устанавливается наличие секретной (конфиденциальной) информации в разрабатываемой АИТ, оценивается уровень конфиденциальности и объемы;

- определяются режимы обработки информации; (диалоговый, телеобработки и режим реального времени), состав комплекса технических средств, общесистемные программные средства и т.д.;

- анализируется возможность использования имеющихся на рынке сертифицированных средств защиты информации;

- определяется степень участия персонала, функциональных служб, специалистов и вспомогательных работников объекта автоматизации в обработке информации, характер взаимодействия между собой и со службой безопасности;

- определяются мероприятия по обеспечению режима секретности на стадии разработки.

Среди организационных мероприятий по обеспечению безопасности информации важное место занимает охрана объекта, на котором расположена защищаемая АИТ (территория здания, помещения, хранилища информационных носителей). При этом устанавливаются соответствующие посты охраны, технические средства, предотвращающие или существенно затрудняющие хищение средств вычислительной техники, информационных носителей, а также исключающие несанкционированный доступ к АИТ и линиям связи.

Функционирование системы защиты информации от несанкционированного доступа, как комплекса программно-технических средств и организационных (процедурных) решений, предусматривает:

- учёт, хранение и выдачу пользователям информационных носителей, паролей, ключей;

- ведение служебной, информации (генерация паролей, ключей, сопровождение правил разграничения доступа);

- оперативный контроль за функционированием систем защиты секретной информации;

- контроль соответствия общесистемной программной среды эталону;

- приём включаемых в АИТ новых программных средств;

- контроль за ходом технологического процесса обработки финансово-кредитной информации путем регистрации анализа действий пользователей;

- сигнализацию опасных событий и т. д.

Следует отметить, что без надлежащей организационной поддержки программно-технических средств защиты информации от несанкционированного доступа и точного выполнения предусмотренных проектной документацией процедур в должной мере не решить проблему обеспечения безопасности информации, какими бы совершенными эти программно-технические средства не были.

Создание базовой системы защиты информации в АИТ основывается на следующих принципах:

- Комплексный подход к построению системы защиты при ведущей роли организационных мероприятий, означающий оптимальное сочетание программных аппаратных средств и организационных мер защиты и подтвержденный практикой создания отечественных и зарубежных систем защиты;

- Разделение и минимизация полномочий по доступу к обрабатываемой информации и процедурам обработки, т. е. предоставление пользователям минимума строго определенных полномочий, достаточных для успешного выполнения ими своих служебных обязанностей, с точки зрения автоматизированной обработки доступной им конфиденциальной информации;

- Полнота контроля и регистрации попыток несанкционированного доступа, т. е. необходимость точного установления идентичности каждого пользователя и протоколирования его действий для проведения возможного расследования, а также невозможность совершения любой операции обработки информации в АИТ без её предварительной регистрации;

- Обеспечение надёжности системы защиты, т. е. невозможность снижения уровня надежности при возникновении в системе сбоев, отказов, преднамеренных действий нарушителя или непреднамеренных ошибок пользователей и обслуживающего персонала.

- Обеспечение контроля за функционированием системы защиты, т. е. создание средств и методов контроля работоспособности механизмов зашиты;

- «Прозрачность» системы защиты информации для общего, прикладного программного обеспечения и пользователей АИТ;

- Экономическая целесообразность использования системы защиты, выражающаяся в том, что стоимость разработки и эксплуатации систем защиты информации должна быть меньше стоимости возможного ущерба, наносимого объекту в случае разработки и эксплуатации АИТ без системы защиты информации.

Проблема создания системы защиты информации включает в себя две взаимно дополняющие задачи:

1) разработка системы защиты информации (ее синтез);

2) оценка разработанной системы защиты информации.

Вторая задача решается путем анализа ее технических характеристик с целью установления, удовлетворяет ли система защиты информации комплексу требований к таким системам.

Такая задача в настоящее время решается почти исключительно экспертным путем с помощью сертификации средств защиты информации и аттестации системы защиты информации в процессе ее внедрения.

Методы и средства обеспечения безопасности информации показаны на рис. 1.12.

Рисунок 1.12 – Методы и средства обеспечения безопасности

информации (на примере банковской системы)

Рассмотрим основное содержание представленных средств и методов защиты информации, которые составляют основу механизмов защиты.

Препятствие – метод физического преграждения пути злоумышленнику к защищаемой информации (к аппаратуре, носителям информации и т. д.).

Управление доступом – метод защиты информации регулированием использования всех ресурсов компьютерной информационной системы (элементов баз данных, программных и технических средств). Управление доступом включает следующие функции защиты:

- идентификацию пользователей, персонала и ресурсов системы (присвоение каждому объекту персонального идентификатора);

- опознание (установление подлинности) объекта или субъекта по предъявленному им идентификатору;

- проверку полномочий (проверка соответствия дня недели, времени суток, запрашиваемых ресурсов и процедур установленному регламенту);

- разрешение и создание условий работы в пределах установленного регламента;

- регистрацию (протоколирование) обращений к защищаемым ресурсам;

- реагирование (сигнализация, отключение, задержка работ, отказ в запросе) при попытках несанкционированных действий.

Маскировка – метод защиты информации путем ее криптографического закрытия. Этот метод защиты широко применяется за рубежом как при обработке, так и при хранении информации, в том числе на дискетах. При передаче информации по каналам связи большой протяженности этот метод является единственно надежным.

Регламентация – метод зашиты информации, создающий такие условия автоматизированной обработки, хранения и передачи защищаемой информации, при которых возможности несанкционированного доступа к ней сводились бы к минимуму.

Принуждение – такой метод защиты, при котором пользователи и персонал системы вынуждены соблюдать правила обработки, передачи и использования защищаемой информации под угрозой материальной, административной или уголовной ответственности.

Побуждение – такой метод защиты, который побуждает пользователя и персонал системы не разрушать установленные порядки за счет соблюдения сложившихся моральных и этических норм (как регламентированных, так и неписаных).

Рассмотренные методы обеспечения безопасности реализуются на практике за счет применения различных средств защиты, таких, как технические, программные, организационные, законодательные и морально-этические.

К основным средствам зашиты, используемым для создания механизма зашиты, относятся следующие:

- Технические средства реализуются в виде электрических, электромеханических и электронных устройств. Вся совокупность технических средств делится на аппаратные и физические. Под аппаратными техническими средствами принято понимать устройства, встраиваемые непосредственно в вычислительную технику или устройства, которые сопрягаются с подобной аппаратурой по стандартному интерфейсу;

- Физические средства реализуются в виде автономных устройств и систем. Например, замки на дверях, где размещена аппаратура, решетки на окнах, электронно-механическое оборудование охранной сигнализации;

- Программные средства представляют собою программное обеспечение, специально предназначенное для выполнения функций защиты информации;

- Организационные средства защиты представляют собой организационно-технические и организационно-правовые мероприятия, осуществляемые в процессе создания и эксплуатации вычислительной техники, аппаратуры телекоммуникаций для обеспечения защиты информации. Организационные мероприятия охватывают все структурные элементы аппаратуры на всех этапах их жизненного цикла (строительство помещений, проектирование компьютерной информационной системы банковской деятельности, монтаж и наладка оборудования, испытания, эксплуатация);

- Морально-этические средства защиты реализуются в виде всевозможных норм, которые сложились традиционно или складываются по мере распространения вычислительной техники и средств связи в обществе. Эти нормы большей частью не являются обязательными как законодательные меры, однако, несоблюдение их ведет обычно к потере авторитета и престижа человека. Наиболее показательным примером таких норм является Кодекс профессионального поведения членов Ассоциаций пользователей ЭВМ США;

- Законодательные средства защиты определяются законодательными актами страны, которыми регламентируются правила пользования, обработки и передачи информации ограниченного доступа и устанавливаются меры ответственности за нарушение этих правил.

Все рассмотренные средства защиты разделены на формальные (выполняющие защитные функции строго по заранее предусмотренной процедуре без непосредственного участия человека) и неформальные (определяются целенаправленной деятельностью человека либо регламентируют эту деятельность).

Для реализации мер безопасности используются различные механизмы шифрования (криптографии). Криптография – это наука об обеспечении секретности и/или аутентичности (подлинности) передаваемых сообщений.

Сущность криптографических методов заключается в следующем.

Готовое к передаче сообщение, будь то данные, речь или графическое изображение того или иного документа, обычно называется открытым, или незащищенным, текстом или сообщением. В процессе передачи такого сообщения по незащищенным каналам связи оно может быть легко перехвачено или отслежено подслушивающим лицом посредством его умышленных или неумышленных действий. Для предотвращения несанкционированного доступа к этому сообщению оно зашифровывается и тем самым преобразуется в шифрограмму или закрытый текст. Когда же санкционированный пользователь получает сообщение, он дешифрует или раскрывает его посредством обратного преобразования криптограммы, вследствие чего получается исходный открытый текст.

Методу преобразования в криптографической системе соответствует использование специального алгоритма. Действие такого алгоритма запускается уникальным числом, или битовой последовательностью, обычно называемым шифрующим ключом.

Каждый используемый ключ может производить различные шифрованные сообщения, определяемые только этим ключом. Для большинства систем закрытия схема генератора ключа может представлять собой либо набор инструкций команд, либо часть, узел аппаратуры (hardware), либо компьютерную программу (software).

Date: 2016-05-16; view: 546; Нарушение авторских прав; Помощь в написании работы --> СЮДА... |