Полезное:

Как сделать разговор полезным и приятным

Как сделать объемную звезду своими руками

Как сделать то, что делать не хочется?

Как сделать погремушку

Как сделать так чтобы женщины сами знакомились с вами

Как сделать идею коммерческой

Как сделать хорошую растяжку ног?

Как сделать наш разум здоровым?

Как сделать, чтобы люди обманывали меньше

Вопрос 4. Как сделать так, чтобы вас уважали и ценили?

Как сделать лучше себе и другим людям

Как сделать свидание интересным?

Категории:

АрхитектураАстрономияБиологияГеографияГеологияИнформатикаИскусствоИсторияКулинарияКультураМаркетингМатематикаМедицинаМенеджментОхрана трудаПравоПроизводствоПсихологияРелигияСоциологияСпортТехникаФизикаФилософияХимияЭкологияЭкономикаЭлектроника

Требования к классу защищенности 2Б

| Подсистемы и требования | Класс |

| 2Б | |

| 1. Подсистема управления доступом | |

| 1.1. Идентификация, проверка подлинности и контроль доступа субъектов: | |

| в систему | + |

| 2. Подсистема регистрации и учета | |

| 2.1. Регистрация и учет: | |

| входа (выхода) субъектов доступа в (из) систему (узел сети) | + |

| 2.2. Учет носителей информации | + |

| 3. Подсистема обеспечения целостности | |

| 4.1. Обеспечение целостности программных средств и обрабатываемой информации | + |

| 4.2. Физическая охрана средств вычислительной техники и носителей информации | + |

| 4.3. Периодическое тестирование СЗИ НСД | + |

| 4.4. Наличие средств восстановления СЗИ НСД | + |

Подсистема управления доступом:

должны осуществляться идентификация и проверка подлинности субъектов доступа при входе в систему по идентификатору (коду) и паролю условно-постоянного действия длиной не менее шести буквенно-цифровых символов.

На АРМ фирмы в локальной политике безопасности установлена минимальная длина пароля не менее шести буквенно-цифровых символов, а так же включена политика к требованиям сложности пароля т.е. пароли должны удовлетворять следующим минимальным требованиям:

· Не содержать имени учетной записи пользователя или частей полного имени пользователя длиной более двух рядом стоящих знаков

· Иметь длину не менее 6 знаков

· Содержать знаки трех из четырех перечисленных ниже категорий:

· Латинские заглавные буквы (от A до Z)

· Латинские строчные буквы (от a до z)

· Цифры (от 0 до 9)

Отличающиеся от букв и цифр знаки (например,!, $, #, %)

Подсистема регистрации и учета:

должна осуществляться регистрация входа (выхода) субъектов доступа в систему (из системы), либо регистрация загрузки и инициализации операционной системы и ее программного останова. Регистрация выхода из системы или останова не проводится в моменты аппаратурного отключения АС.

В параметрах регистрации указываются:

- дата и время входа (выхода) субъекта доступа в систему (из системы) или загрузки (останова) системы;

- результат попытки входа: успешная или неуспешная (при НСД);

- должен проводиться учет всех защищаемых носителей информации с помощью их маркировки и с занесением учетных данных в журнал (учетную карточку).

На АРМ осуществляется регистрация входа (выхода) субъектов доступа в систему (из системы), ведется аудит результатов попытки входа: успешная или неуспешная.

Так же в параметрах регистрации указано: дата и время входа (выхода) субъекта доступа в систему (из системы) или загрузки.

Так же в параметрах регистрации указано: дата и время входа (выхода) субъекта доступа в систему (из системы) или загрузки.

Подсистема обеспечения целостности:

должна быть обеспечена целостность программных средств СЗИ НСД, обрабатываемой информации, а также неизменность программной среды.

При этом:

- целостность СЗИ НСД проверяется при загрузке системы по наличию имен (идентификаторов) компонент СЗИ;

- целостность программной среды обеспечивается отсутствием в АС средств разработки и отладки программ во время обработки и (или) хранения защищаемой информации;

- должна осуществляться физическая охрана СВТ (устройств и носителей информации), предусматривающая контроль доступа в помещения АС посторонних лиц, наличие надежных препятствий для несанкционированного проникновения в помещения АС и хранилище носителей информации, особенно в нерабочее время;

- должно проводиться периодическое тестирование функций СЗИ НСД при изменении программной среды и персонала АС с помощью тест - программ, имитирующих попытки НСД;

- должны быть в наличии средства восстановления СЗИ НСД, предусматривающие ведение двух копий программных средств СЗИ НСД и их периодическое обновление и контроль работоспособности.

На фирме осуществлена физическая охрана СВТ (устройств и носителей информации), предусматривающая контроль доступа в помещения АС посторонних лиц. Ведется журнал посещений, на окнах установлены решетки. Вход людей осуществляется через металлическую дверь с видеодомофоном, а затем следует контрольно-пропускной пункт за который несет ответственность служба охраны - часть службы информационной безопасности, отвечающая за организацию и ведение пропускного режима на предприятии и охранной деятельности.

В наличии есть средства восстановления СЗИ НСД, предусматривающие ведение двух копий программных средств СЗИ НСД и их периодическое обновление и контроль работоспособности. Ведется создание резервных копий ценной информации.

В локальной политике безопасности настроен аудит целостности системы, изменения состояния безопасности, её расширения и аудит других системных событий.

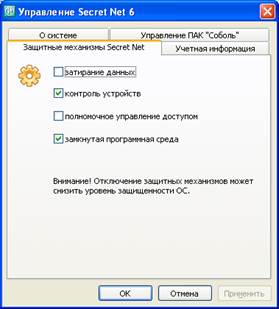

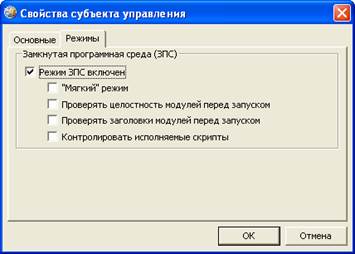

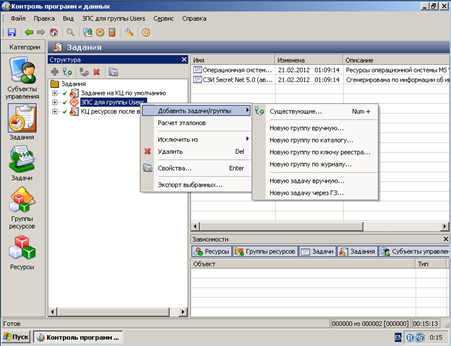

В программе SecretNet 6 настроен механизм замкнутой программной среды и контроля целостности.

Замкнутая программная среда. Для каждого пользователя компьютера формируется определённый перечень программ, разрешенных для запуска. Он может быть задан как индивидуально для каждого пользователя, так и определен на уровне групп пользователей. Применение этого режима позволяет исключить распространение вирусов, «червей» и шпионского ПО, а также использования ПК в качестве игровой приставки.

Контроль целостности. Используется для слежения за неизменностью контролируемых объектов с целью защиты их от модификации. Контроль проводится в автоматическом режиме в соответствии с некоторым заданным расписанием. Объектами контроля могут быть файлы, каталоги, элементы системного реестра и секторы дисков. Каждый тип объектов имеет свой набор контролируемых параметров. Так, файлы могут контролироваться на целостность содержимого, прав доступа, атрибутов, а также на их существование, т.е. на наличие файлов по заданному пути. При обнaружении несоответствия предусмотрены следующие варианты реакции на возникающие ситуации нарушения целостности: регистрация события в журнале Secret Net; блокировка компьютера; восстановление повреждённой/модифицированной информации; отклонение или принятие изменений.

Date: 2016-01-20; view: 813; Нарушение авторских прав; Помощь в написании работы --> СЮДА... |