Полезное:

Как сделать разговор полезным и приятным

Как сделать объемную звезду своими руками

Как сделать то, что делать не хочется?

Как сделать погремушку

Как сделать так чтобы женщины сами знакомились с вами

Как сделать идею коммерческой

Как сделать хорошую растяжку ног?

Как сделать наш разум здоровым?

Как сделать, чтобы люди обманывали меньше

Вопрос 4. Как сделать так, чтобы вас уважали и ценили?

Как сделать лучше себе и другим людям

Как сделать свидание интересным?

Категории:

АрхитектураАстрономияБиологияГеографияГеологияИнформатикаИскусствоИсторияКулинарияКультураМаркетингМатематикаМедицинаМенеджментОхрана трудаПравоПроизводствоПсихологияРелигияСоциологияСпортТехникаФизикаФилософияХимияЭкологияЭкономикаЭлектроника

Г Примечание )

При входе пользователей домена на рабочую станцию система использует данные учетных записей (имя, пароль, установленные ограничения и т. п.), хранимые на контроллерах домена. Обычно политикой безопасности разрешено кэширование нескольких паролей пользователя, что позволяет последнему войти в систему даже при отсутствии связи с контроллером домена, используя параметры последнего входа. Если работу начинает локальный пользователь, то данные берутся из локальной базы учетных записей.

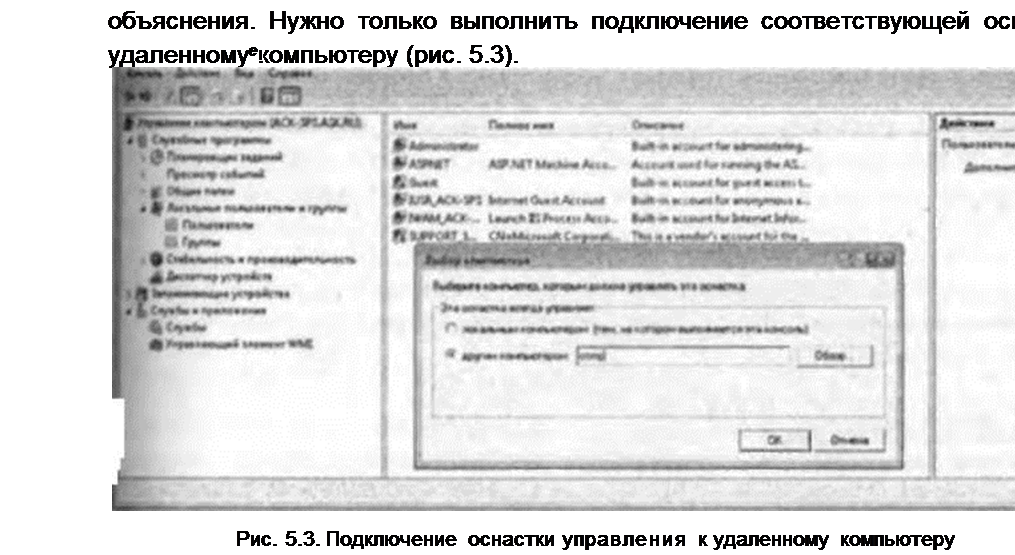

Методы управления локальной системой

| (Примечание) Системы на базе Windows 9х после включения в домен практически не допускали централизованного управления. Для управления системами можно было использовать только сценарии входа в домен, а также достаточно ограниченные по набору параметров групповые политики. Существовала еще возможность централизованного управления реестром Windows 9х, но для этого предварительно требовалось вручную установить соответствующий пакет с дистрибутива системы. На практике для централизованного управления такими системами применялись программы третьих фирм. Какие возможности управления есть у администратора? I Во-первых, имеющиеся в системе оснастки (например, Управление компьютером) позволяют— при наличии соответствующих прав— управлять не только локальной системой, но и любой удаленной. Так, администратор может останавливать и запускать службы, просматривать протоколы работы системы, создавать удаленных локальных пользователей и менять их членство в группах и т. п. Операции достаточно понятные и не требуют особого |

После добавления рабочей станции в домен администратор домена получает

над ней фактически неограниченную власть. ]

|

Настройкой реестра системы можно отключить эти ресурсы.

На практике подобные инструменты администратора обычно используются разово, для индивидуальных настроек. Применение их нерационально для пераций, например, с десятком компьютеров.

о-вторых, каждый пользователь при регистрации в домене на компьютере— члене домена1 вызывает исполнение сценария входа в систему. Необходимость выполнения сценариев определяется в свойствах учетной записи пользователя на вкладке Профиль. Достаточно создать желаемый сценарий, рый должен выполняться при начале работы пользователя, сохранить его ке Scripts на контроллере домена и назначить пользователям.

| ' Групповые политики позволяют задать выполнение сценария входа для компьютера. Но на практике автор не встречался с использованием таких сценариев, поскольку обычно администраторы больше используют сценарии входа пользователей и групповые политики. |

Windows 9jc, Windows NT 4.0 пользователь мог прервать выполнение сце-ия входа в систему (например, во время исполнения пакетного файла на-комбинацию клавиш <Ctrl>+<C>). Начиная с Windows 2000, выполне-сценария по умолчанию производится скрыто. Хотя администратор мо-кет с помощью групповой политики включить отображение выполнения манд (Конфигурация Windows | Административные шаблоны | Систс-а | Сценарии) и выбрать синхронный (пока сценарий не будет выполнен до конца, пользователь не начнет работу в системе) или асинхронный вариант выполнения сценария.

Поскольку в последних версиях Windows возможности управления из командной строки существенно расширены, то с помощью подобных сценариев можно выполнять практически любые действия: подключать сетевые диски в зависимости от членства пользователя в группе безопасности или в OU, переопределять принтеры, осуществлять копирование файлов и т. п.

В-третьих, есть наиболее распространенный вариант управления системами — это использование групповых политик для Windows 20(b:/XP/Vista. Его преимущество состоит в том, что одна настройка, заданная администратором, автоматически распространяется на определенный круг компьютеров. Например, администратор включил в групповую политику домена параметры прокси-сервера для подключения к Интернету, после чего любой компьютер, подключаемый к домену, будет получать эти настройки без каких-либо дополнительных ручных операций.

(Примечание ^ '

Использование групповых политик будет рассмотрено в главе б..

В-четвертых, администратор может выполнять на удаленных компьютерах любые сценарии или WMI-скрипты. Правда, для этого на локальных системах должны быть установлены соответствующие службы (например, Windows Scripting Host). Поэтому без дополнительных настроек этот способ также не реализуем на системах с Windows 9x/NT.

(Примечание ^

Некоторые основы составления сценариев см. разд.'Windows Scripting Host" главы 13.

"Кто кого":

локальный или доменный администратор i

| (Примечание) Опытный пользователь, работающий на локальном компьютере, всегда может получить пароль локального администратора, необходимый для выполнения описываемых операций, использовав, например, способы, описанные в главе 9, разд. "Восстановление пароля администратора". □ Исключение компьютера из домена. I Один из самых эффективных способов блокирования централизованного управления — это исключение локальной системы из домена. Достаточно |

Централизованное управление порой вызывает у некоторых пользователей негативную реакцию. При этом опытные пользователи вполне могут наложить ограничения на реализацию тех или иных функций управления. Рассмотрим некоторые такие возможности.

отключить компьютер от сети, в свойствах системы изменить ее сетевую идентификацию— вместо домена указать одноименную рабочую группу. Мастер идентификации выдаст сообщение о невозможности удаления учетной записи компьютера в домене, но успешно завершит все локальные I операции.

После чего необходимо создать локального пользователя, имя которого и пароль совпадают с данными пользователя домена. В результате пользователь сохранит практически всю функциональность работы в сети, но исключит любое централизованное управление.

"Технически" противостоять такому решению весьма сложно. Ограничения, которые может накладывать администратор домена для исключения такого варианта, должны основываться на анализе членства учетной записи компьютера в домене. Практически единственный способ — это включение политики ipsec и настройка ее на разрешение сессий только с членами домена. Однако такой вариант неприменим в случае наличия в сети рабочих станций с операционными системами предыдущих версий, которые также не являются членами домена.

0 Отключение совместного использования административных ресурсов.

Локальный пользователь может отключить создание административных ресурсов, если добавит параметр

1 AutoShareWks: DWORD= О

г в ветвь реестра

[ HjaJ4\SYSTEW\CurrentControlSet\Services\LaninanServer\Parameters

(Для восстановления необходимо удалить этот параметр.)

(Следует учитывать, что отключение этих ресурсов может нарушить работу имеющейся в домене системы управления.

0 Исключение администратора домена из группы локальных админи-[ страторов.

Поскольку локальный администратор имеет полные права над своей системой, то он может ограничить администратора предприятия, исключив его из группы локальных администраторов. В системах с Windows NT 4.0

1 против такого решения практически не было "противоядия". С Windows 2000 появилась возможность регулировать членство в группах с помощью групповых политик. То есть администратор предприятия может самостоятельно определить список членов группы локальных администра-

I торов.

Блокировать такой вариант можно, только приняв меры по недопущению применения групповой политики для данной системы.

ЬЪк 1788

□ Блокировка администратора домена на уровне файловой системы.

С помощью ограничений доступа к файлам локального компьютера можно запретить, например, конкретным администраторам домена локальный вход в систему. Для этого следует установить для учетной записи такого администратора запрет доступа к файлам nddagnt.exe, userinit.exe. win.com, wowexec.exe. Выполнять операцию следует внимательно, чтобы случайно не запретить доступ, например, самому себе.

Данная рекомендация может быть использована также при приеме на работу

нового администратора. Поскольку в системе нет штатных средств ограничения

локального входа администратора, то это, по сути, единственный способ защи-

ты наиболее ответственных участков от непрофессиональных действий нового,

непроверенного работника. f I

Конечно, данное ограничение нельзя рассматривать всерьез, поскольку, например, групповой политикой (если не заблокировать ее) администратор домена может восстановить права доступа к значениям по умолчанию.

□ Блокирование групповой политики.

Поскольку основное управление осуществляется через применение груп-

повых политик, то целью локального администратора может являться из-

менение ограничений, налагаемых групповой политикой, или полная ее

блокировка. 1

Во-первых, локальный администратор может изменить параметры, определяемые групповой политикой. Групповая политика для компьютера применяется при старте системы, а для пользователя — в момент его входа в сеть. Впоследствии система периодически проверяет изменения настроек групповой политики и применяет только обнаруженные изменений в групповой политике. Конечно, можно задать периодическое применение всех параметров групповой политики. В этом случае параметры, занесенные локальным администратором, будут вновь переписаны на централизованные. Но администраторы домена редко используют такие настройки, поскольку это существенно увеличивает нагрузку на контроллеры домена.

Поэтому если параметр настройки доступен для изменения локальным администратором, то он будет сохраняться в этом измененном состоянии фактически до следующей перезагрузки системы. А компьютер можно не перезагружать весьма долго...

Во-вторых, можно заблокировать применение всех политик, сохранив членство компьютера в домене. Например, поскольку групповые политики копируются в виде файлов с контроллеров домена (из папок SYSVOL), можно создать такую настройку ipsec, которая будет блокировать SM трафик с контроллеров домена ("закрыть" порты 137, 139, 445).

Способы, к которым может прибегнуть локальный администратор для ограничения возможностей своего доменного коллеги, можно перечислять еще долго. Данная проблема имеет только одно принципиальное решение — это организационные меры, когда подобные действия локального администратора повлекут за собой "воспитательные меры" руководителей подразделений.

Проблема аудитора

Серьезные проблемы безопасности в Windows создает наличие у администратора (как локального, так и всей сети в целом) полных и единоличных прав над своей системой. Поэтому он может выполнить какие-либо операции в системе, а потом попытаться их скрыть, замаскировав тем или иным способом. Например, переписав журнал протокола. Это создает потенциальные бреши в системе безопасности. Для исключения подобных действий в сетевых системах (например, в сетях Novell) обычно имеется специальный аудитор— пользователь, который не имеет административных прав, но может протоколировать любые действия. Причем даже администратор не имеет технической возможности изменить состояние файлов протоколов. Иными словами, скрыть свои операции.

Возможный вариант решения данной проблемы в рамках систем, построенных исключительно на Windows,— это сбор данных протоколов работы компьютеров в реальном времени на отдельную, изолированную рабочую станцию. В этом случае принципиально останется возможность сравнения данных с работающих систем и архивов аудита. Администратору доступно много программ, реализующих данную функцию (например, MOM, см. разд. "Контроль функционирования систем. Microsoft Operation Management Sender" главы 13).

Каталог

Информационные системы обычно создаются для организаций, обладающих четкой структурой. При реализации тех или иных бизнес-действий в обязательном порядке должны учитываться права пользователей, их подчиненность и т. п. Поэтому структура компьютерной информационной системы, как правило, должна создаваться по образу и подобию организационной структуры предприятия.

Средством описания такой структуры являются каталоги. Фактически каталоги— это базы данных. Объектами такой базы данных являются пользователи, компьютеры, подразделения, территории, предприятия и т. п. Каждый объект описывается многими характеристиками — свойствами. Например, у пользователя это имя, фамилия, группа, в которую он входит, время действия учетной записи, допустимые часы работы в компьютерной сети, адрес элек-

тронной почты и т. п. Работа с такими объектами производится с учетом прав

доступа (кто может создать нового пользователя, кому разрешено перевести

его в другую штатную структуру и т. п.), сами операции специфичны для

каждого объекта. Набор объектов, их атрибутов (свойств) и методов (допус-

тимых операций) принято называть схемой каталога. j

Стандарты позволяют создавать структуру каталога так, чтобы наиболее полно удовлетворить потребности каждого конкретного случая. Существуют каталоги разработки различных фирм. Но все каталоги поддерживают единые правила взаимодействия с ними. Это протокол LDAP (Lightweight Directory Access Protocol, протокол облегченного доступа к каталогам).

Применяя любую утилиту, которая реализует протокол LDAP, пользователь

(программа) может соединиться с каталогом и, используя предоставленные

права, запросить или записать информацию, выполнить другие допустимые

операции. При этом изменения, вносимые в каталог, могут привести к суще-

ственной перестройке всей структуры компьютерной сети. Так, перемещение

одного объекта подразделение может привести к изменению десятков и сотен

характеристик подчиненных объектов (вложенных подразделений, компью-

теров, пользователей). 1

(_ Примечание J

Наиболее "быстрым" каталогом по данным тестов является каталог eDirectory разработки фирмы Novell. Разработки других фирм, в целом существенно уступая eDirectory, показывают приблизительно одинаковую производительность.

Домены Windows I

Исторически иерархические сети на основе Windows создавались на базе до-

менов. 1

|

| Не следует путать термины "домен Windows" и "домен Интернета". Хотя внешне доменная структура Windows и строится аналогично системе имен Интернета, но, говоря о домене Windows, в первую очередь имеют в виду не единую систему имен, а единую политику управления и безопасности. |

В локальных сетях на базе Windows понятие "домен" используется для обозначения совокупности пользователей и компьютеров, объединенных общими правилами безопасности (централизованная регистрация нового пользователя, единые правила доступа к совместно используемым ресурсам, единые требования по ограничениям времени работы в сети и т. п.). Единая политика безопасности в доменах Windows обеспечивается специально выделенными компьютерами сети — контроллерами домена.

Служба каталогов Windows (Active Directory)

Описанный выше каталог реализован в Windows (начиная с Windows 2000) как служба каталогов (Active Directory, AD). Служба каталогов Windows имеет в своей структуре такие единицы, как:

В лес;

£1 дерево;

Ю домен;

□ организационное подразделение (Organization Unit. OU); Р сайты.

Хотя многие методы управления сетью в Windows базируются на службе каталогов (например, групповые политики), все же существенная часть операций унаследована исторически. Например, группы безопасности существуют отдельно от подразделений. И если вы меняете членство пользователя в подразделении, то для последующей коррекции его прав доступа необходимо дополнительно вручную изменить группу безопасности, в которую входит пользователь.

Хотя современные программы используют данные службы каталогов, предыдущие разработки могут, например, использовать только старое — windows — имя группы (его называют также pre-Windows 2000).

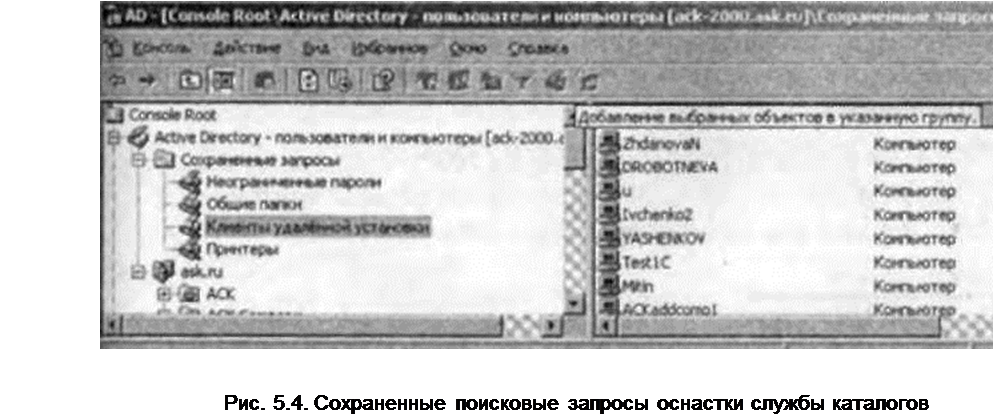

Оснастка AD также включает поисковые возможности. Использование возможностей запросов к службе каталогов существенно повышает возможности поиска тех или иных специальных объектов. Например, можно найти рабочие станции, установленные с помощью RIS, пользователей по фамилии, учетные записи, для которых установлен неограниченный срок действия пароля.

и т. п. Каждый раз составлять заново строку поиска[1] неудобно, проще сохра-

нить часто используемые запросы в самой оснастке и вызывать их по назва-

нию (рис. 5.4). I

Домен

Традиционно основной логической единицей в Windows считается домен.

Внутри домена реализуются все политики управления пользователями, ком-

пьютерами и сетью в целом. |

В одной организации может существовать несколько доменов. Это могут быть как вложенные домены, так и домены с различными пространствам имен.

^ Примечание J

Пространство имен— это совокупность уникальных имен. В данном п странстве имен по конкретному имени однозначно может быть определен соответствующий ему объект. Типичный пример — структура DNS. Например, в пространстве имен различных доменов могут существовать компьютеры с одинаковым именем хоста: test.primer.org и test.primer2.org. Однако в пространс имен NetBIOS одинаковых наименований компьютеров быть не может. Поэто при объединении таких компьютеров в единую локальную сеть вам необходимо будет дать им различающиеся NetBIOS-имена.

Наличие в одной организации доменов с отличающимися именами характ но для транснациональных организаций. Например, головное предприят может иметь домен testorg.ru, а его подразделение в другой стране

testorg.cs. j

В то же время создание вложенных доменов не имеет особого смысла п проектировании информационной структуры предприятия. Подобная струк тура оправдана только в том случае, если для некоторого подразделения необходима иная политика паролей учетных записей (например, более строг требования к составу пароля, наличие блокировок и т. п.). Все другие настройки могут быть выполнены политиками подразделений.

Подразделение

Домены Windows (начиная с версии Windows 2000) могут содержать под деления (Organization Unit, OU). OU— это своеобразный контейнер, в к рый можно помещать как компьютеры, так и пользователей[2].

новная причина создания OU для администраторов системы— это возможность применения к объектам OU групповых политик (см. главу 6). Повторюсь, что групповые политики — это основное средство управления ком-ютерной сетью. С их помощью можно автоматически устанавливать на заданные компьютеры программное обеспечение, выполнять настройку прикладных программ, менять параметры безопасности сегмента сети, разрешать или запрещать запуск конкретных программ и т. п.

| JUD< - |

Каждое OU может, в свою очередь, содержать внутри себя любое количество вложенных OU, учетные записи компьютеров и пользователей, группы (пользователей). Если попробовать изобразить графически такую структуру — до-с несколькими вложенными доменами со структурой OU, пользователями и компьютерами, то такой рисунок будет напоминать дерево с вершиной, ветвями, листьями. Этот термин и сохранен для описания такой структуры.

Date: 2015-05-23; view: 424; Нарушение авторских прав; Помощь в написании работы --> СЮДА... |